Качественный VPN на все случаи жизни

Содержание:

Уязвимости виртуальных частных сетей

Уязвимости — это бреши в безопасности канала VPN, через которые возможна утечка данных наружу — в общедоступную сеть. К сожалению, абсолютно непробиваемой защиты не существует. Даже очень грамотно построенный канал не даст вам 100% гарантию анонимности. И дело тут не в хакерах, которые взламывают алгоритмы шифрования, а в гораздо более банальных вещах. Например:

- Если соединение с сервером VPN вдруг прервется (а это происходит нередко), но подключение к Интернету сохранится, часть трафика уйдет в общедоступную сеть. Для предотвращения таких утечек используют технологии VPN Reconnect (автоматическое переподключение) и Killswitch (отключение Интернета при пропадании связи с VPN). Первая внедрена в Windows, начиная с «семерки», вторую обеспечивает сторонний софт, в частности, некоторые платные VPN-приложения.

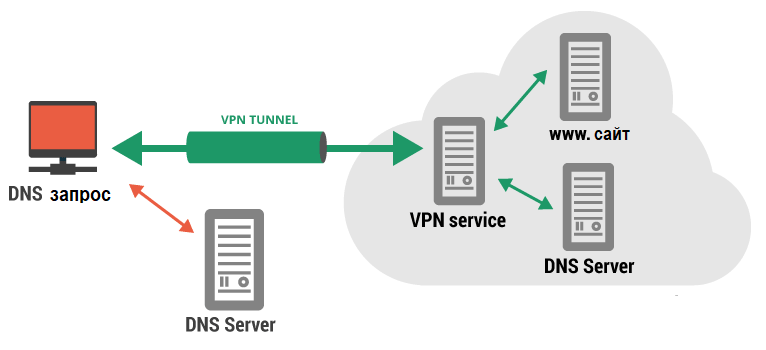

- Когда вы пытаетесь открыть какой-либо сайт, ваш трафик сначала направляется на сервер DNS, который и определяет IP этого сайта по введенному вами адресу. Иначе браузер не сможет его загрузить. Запросы к DNS-серверам (кстати, нешифрованные) часто выходят за пределы канала VPN, что срывает с пользователя маску анонимности. Дабы избежать такой ситуации, укажите в настройках подключения к Интернету адреса DNS, которые предоставляет ваш VPN-сервис.

- Утечку данных могут создавать и сами веб-браузеры, точнее, их компоненты, например, WebRTC. Этот модуль используют для голосового и видеообщения непосредственно из браузера, и он не позволяет пользователю выбрать способ сетевого подключения самому. Другие приложения с выходом в Интернет тоже могут использовать незащищенные соединения.

- VPN работает в сетях, которые основаны на протоколе IPv4. Помимо него существует протокол IPv6, который пока находится на стадии внедрения, но кое-где уже применяется. Современные операционные системы, в частности, Windows, Андроид и iOS, также поддерживают IPv6, даже больше — на многих из них он по умолчанию включен. Это значит, пользователь, сам того не ведая, может приконнектиться к публичной сети IPv6 и его трафик пойдет вне защищенного канала. Чтобы обезопасить себя от подобного, отключите поддержку IPv6 на устройствах.

На все эти огрехи можно закрыть глаза, если вы юзаете VPN только для доступа к заблокированным веб-ресурсам. Но если вам нужна анонимность или сохранность данных при передаче по сети, они могут создать вам серьезные проблемы, если не принять мер по дополнительной защите.

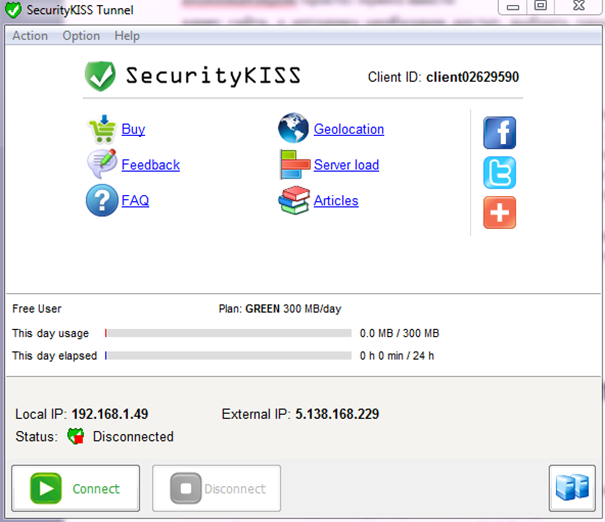

SecurityKISS

Программа доступна бесплатно. Все функции работают в полной мере. По утверждению разработчиков пользователям равноценная техническая поддержка.

Ограничение только одно – 300 Мб трафика в день.

Для простого серфинга достаточно, а вот для более серьезных задач потребуется полная версия.

SecurityKISS поддерживает все основные браузеры. Кроме того, присутствует специальная функция, запрещающая любые соединения за пределами туннеля.

Это позволяет обеспечить дополнительную безопасность.

На выбор пользователя предоставляется различные vpn сервисы онлайн, эмулирующие положение в различных странах.

Достоинства:

+ Полный набор функции в бесплатной версии;

+ Большое количество серверов;

+ Большой выбор опций для подключения наиболее подходящего тарифа.

Недостатки:

— Небольшая квота трафика в бесплатной версии;

— Не лучший дизайн приложения.

В каких случаях нужен VPN, и как его использовать

Прежде всего хочу привести несколько простых примеров (жизненных), когда VPN необходим. Все-таки, как не пересказывай теорию — она не всегда поможет понять все нюансы…

- Допустим, вы сидите на работе и у вас выдался часок-другой свободного времени на просмотр нового фильма. Но вы знаете, что админ может увидеть, что на вашем ПК открылся какой-то развлекательный сайт и… В этом случае, воспользовавшись VPN — админ ничего не «увидит», т.к. соединение будет зашифровано (разумеется, что вы воспользовались VPN — он узнает, но что конкретно просматриваете — нет! );

- Сюда же можно отнести и различные блокировки. Например, у вас на работе (или даже в стране) заблокирована соц. сеть ВК, чтобы ее открыть — достаточно любого* сервиса VPN;

- Если вы много ездите и работаете часто в кафе, аэропорту, и др. местах с общедоступной Wi-Fi сетью — то VPN поможет вам сохранить в тайне свои пароли, логины, и др. личные данные. Без VPN — ваше соединение никак не зашифровано, и опытный взломщик может легко получить данные вашей пластиковой карты (если, например, вы что-то решили оплатить по сети…);

- Вы не хотите, чтобы провайдер или кто-то еще узнал о том, какие сайты вы посещаете, что делаете в сети и т.д.

Важно!

Т.е. VPN делает две ключевые вещи:

- меняет ваш реальный IP-адрес в интернете. Т.е. ни сайты, ни сервисы не видят ваш IP, не знают откуда вы и не могут заблокировать вам доступ;

- зашифровывает соединение: ни провайдер, ни злоумышленники не смогут просмотреть чем вы занимаетесь в сети, и какие сайты посещаете.

Как пользоваться VPN

Разумеется, наибольшую безопасность обеспечивают платные VPN, проверенные временем. Но для знакомства и начала использования VPN — вполне достаточно и самых простых вариантов (которые и приведу ниже).

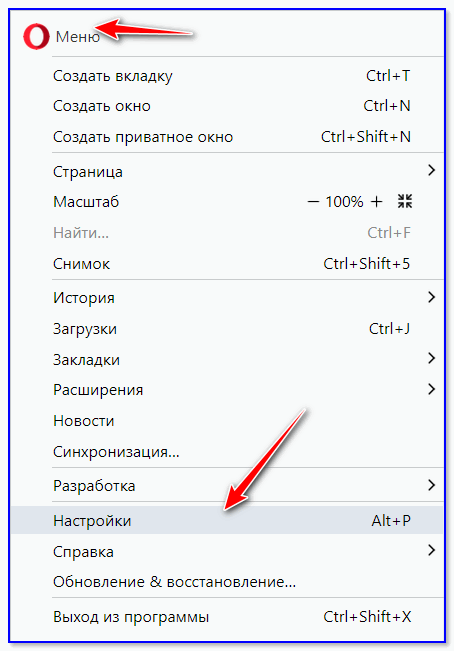

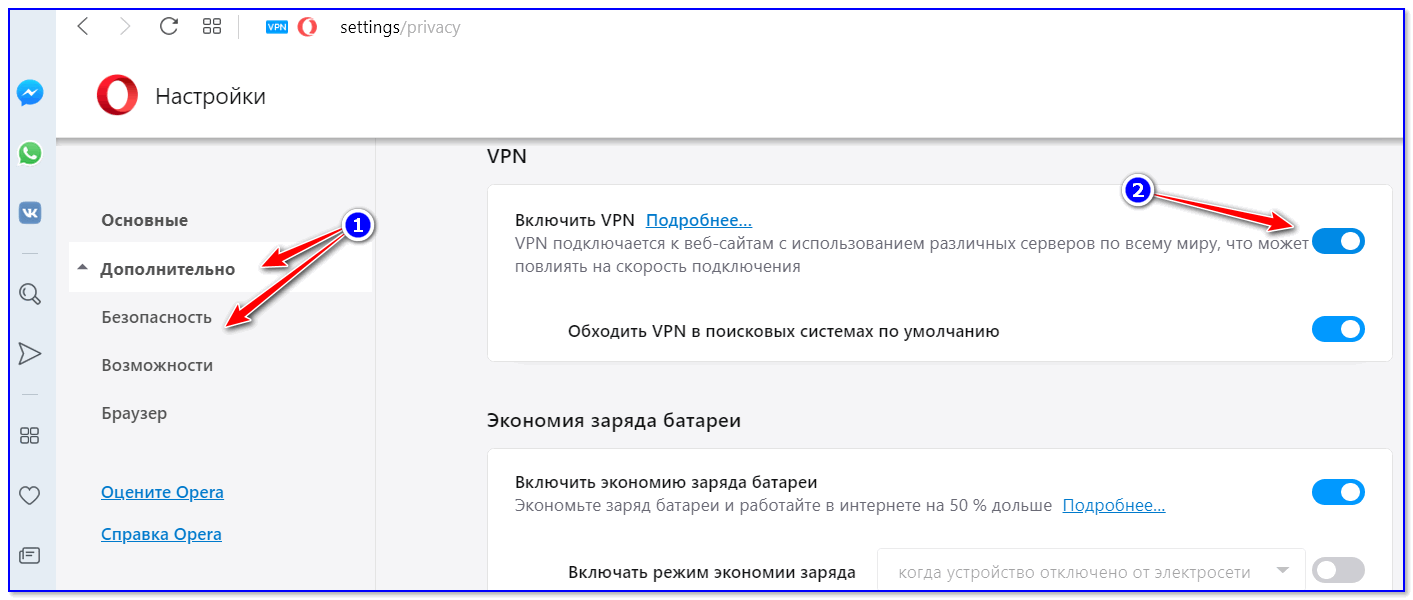

Вариант 1: новый браузер Opera

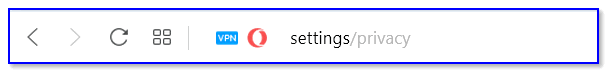

Для его активации нужно зайти в настройки Opera (Alt+P) и в разделе «Дополнительно/Безопасность» включить VPN (см. скриншоты ниже).

Настройки Opera

Включить VPN

Обратите внимание, если VPN включился и заработал — в адресной строке загорится соответствующий значок..

Адресная строка браузера

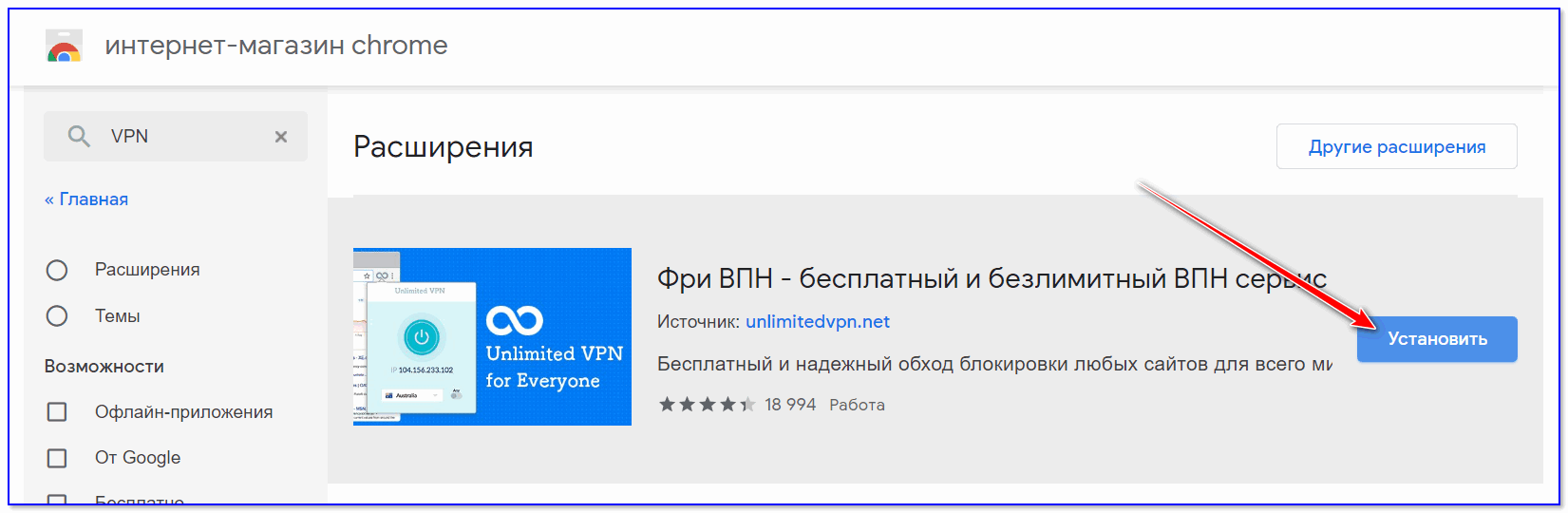

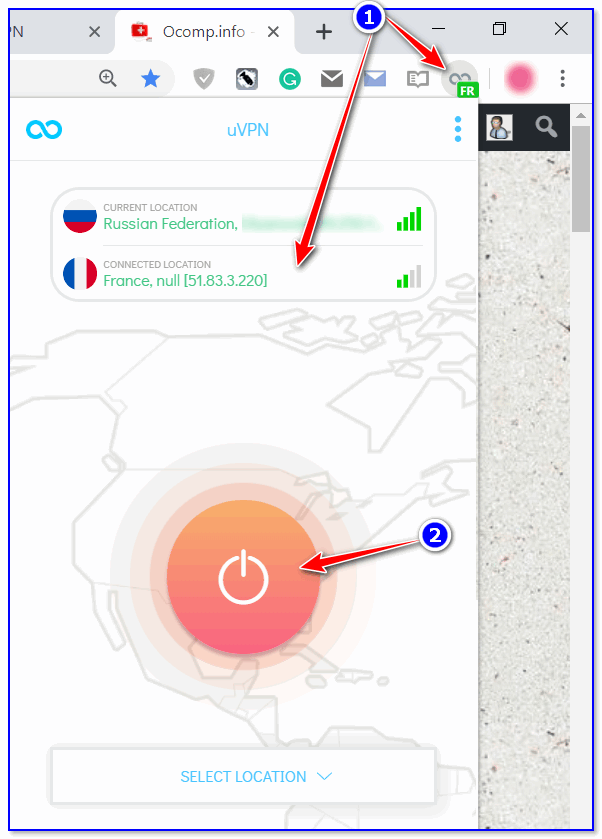

Вариант 2: установка спец. расширений

Free VPN — расширение для Chrome

Пример работы в Chrome

Вариант 3: браузер TOR

Браузер TOR предназначен для тех пользователей, кто хочет сделать свое пребывание в интернете максимально незаметным. Программа надежно шифрует всю вашу работу (по заявлениям разработчиков шифрование идет трижды!), изменяет ваш IP-адрес (при каждом подключении).

Из минусов: скорость работы в сети несколько замедляется…

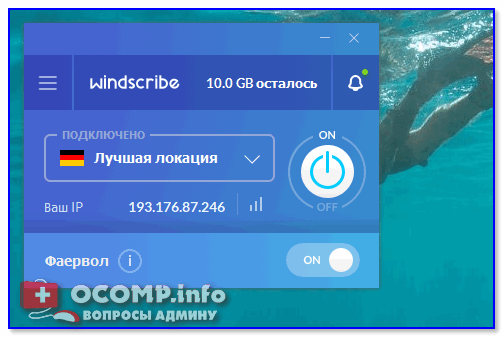

Вариант 4: программы для Windows

Если вам нужно, чтобы все программы на ПК (будь то браузеры или что-то другое…) использовали VPN — вам необходимо установить спец. приложение. Обычно, подобный софт платный, и на тестирование дают около 10-20 ГБ (немного, но для знакомства вполне достаточно).

В качестве одной из подобных программ приведу ниже Windscribe (это не идеал и у нее много конкурентов — нужно же было привести пример ).

Windscribe

Приложение очень простое и лаконичное (см. скрин ниже — для запуска всего 1 кнопка… ). В него, кстати, уже встроен спец. файрволл, который блокирует любые подключения программ, которые осуществляются в обход этого VPN. Есть выбор локаций: США, Германия, Испания, Италия и т.д.

Windscribe — скрин работы

Обратите внимание, что, когда программа подключилась к VPN сети — она меняет свой цвет с черного на синий, а также вы видите свой новый IP. Весьма удобно

Соединение установлено (у вас новый IP)

Полная версия ПО стоит денег: годовая подписка ~50÷100$. Если надумаете покупать — то рекомендую это делать только после предварительного тестирования…

На этом пока все. Удачной работы!

RSS

(как читать Rss)

Spotflux

Особенность SpotFlux кроется в практически отсутствующих ограничениях бесплатной версии.

Не столь существенная разница у платной и у бесплатных версий, суть в том, что последняя снабжается небольшим количеством рекламы, и функции по обеспечению безопасности несколько урезаны.

Среди поддерживаемых платформ нет только Linux.

Функциональные же возможности программы широки.

Наряду с маскировкой IP и шифрованием трафика, которые предоставляют все vpn сервисы Россия, программа выступает своего рода антивирусом и адблоккером.

В платной версии для мобильных устройств поддерживается также функция компрессии трафика, что позволяет экономить.

Платная версия реализуется по вполне сходным ценам. Так, за обслуживание 5 ПК нужно заплатить 38 долларов в год, а за мобильную версию – 30$.

Достоинства:

+ Практически неограниченная бесплатная версия;

+ Множество дополнительных функций;

+ Невысокая стоимость платной версии.

Недостатки:

— Реклама в бесплатном доступе;

— Некоторые видео-ресурсы (Hulu к примеру) не пропускают трафик.

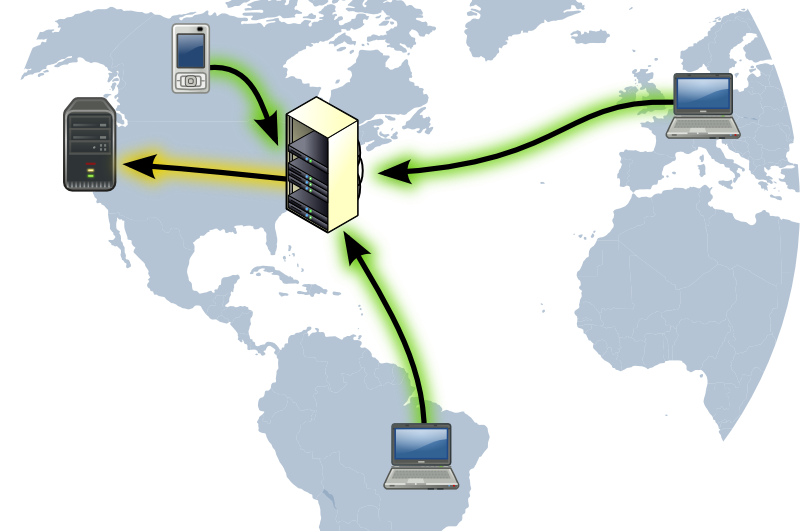

Немного о структуре

В структуре VPN есть две части: внутренняя и внешняя.

Каждый отдельный компьютер подключается одновременно к обеим этим частям. Делается это при помощи сервера.

Сервер в данном случае выполняет роль такого себе фейсконтроля на входе в клуб. Он определяет, кто заходит в виртуальную сеть, а кто идет искать счастья где-то еще.

Компьютер, который подключается к VPN, должен иметь с собой данные для аутентификации, то есть какой-то одноразовый пароль, смарт-карту или другое средство, которое позволит пройти данную процедуру.

Для нас это не особо важно, важно, что вообще есть процесс аутентификации. На сегодняшний день специалисты различных крупных компаний разрабатывают новые способы аутентификации

На сегодняшний день специалисты различных крупных компаний разрабатывают новые способы аутентификации.

Если вернуться к тому же примеру с фейсконтролем на входе в клуб, то человек, который приходит в клуб, должен знать:

- Во-первых, свое имя, что позволит ему пройти процесс идентификации;

- Во-вторых, ему нужно знать, к примеру, одноразовый пароль, который нужен для прохождения авторизации.

Точно таким же образом, компьютер, который приходит и желает присоединиться к одной из сетей VPN, «несет» с собой свое имя со средством авторизации.

Сервер же заносит в свою базу данных вышеуказанную информацию, в частности, имя подключаемого компьютера.

В дальнейшем «фейсконтроль» уже не будет требовать от пришедшего «клиента» его данные.

В принципе, теперь должно быть понятно, каким образом работают сети VPN и что они собой представляют.

На самом же деле в практическом применении все намного сложнее и, если вы захотите стать специалистов по сетям, нужно будет знать еще довольно много информации.

В частности, эта информация касается разновидностей VPN.

Где используют виртуальные частные сети

Для чего он нужен, этот VPN, надеюсь, понятно. Теперь давайте посмотрим, где, как и для чего он используется. Итак, без VPN не обойтись:

- В корпоративных сетях. Здесь он необходим для обмена конфиденциальными данными между сотрудниками или сетевыми ресурсами компании и клиентами. Пример второго случая — управление счетами через приложения типа клиент банка и мобильный банк. Также VPN применяют для решения технических задач — разделения трафика, резервного копирования и т. п.

- В общественных сетях Wi-Fi, например, в кафе. Такие сети открыты всем желающим и трафик, проходящий по ним, очень легко перехватить. Владельцы открытых точек доступа услуги VPN не предоставляют. О защите информации должен позаботиться сам пользователь.

- Для сокрытия посещаемых веб-ресурсов, например, от начальника или системного администратора на работе.

- Для обмена секретной информацией с другими людьми, если нет доверия обычному интернет-соединению.

- Для захода на заблокированные сайты.

- Для сохранения анонимности в Интернете.

Обеспечение доступа ко всемирной паутине посредством VPN широко используют и российские интернет-провайдеры при подключении абонентов.

Литература

- Иванов М. А. Криптографические методы защиты информации в компьютерных системах и сетях. — М.: КУДИЦ-ОБРАЗ, 2001. — 368 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия. — СПб.: Питер, 2000. — 704 с.

- Олифер В. Г., Олифер Н. А. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. — СПб.: Питер, 2001. — 672 с.

- Романец Ю. В.. Тимофеев П. А., Шаньгин В. Ф. Защита информации в компьютерных системах и сетях. 2-е изд. — М: Радио и связь, 2002. −328 с.

- Столлингс В. Основы защиты сетей. Приложения и стандарты = Network Security Essentials. Applications and Standards. — М.: «Вильямс», 2002. — С. 432. — ISBN 0-13-016093-8.

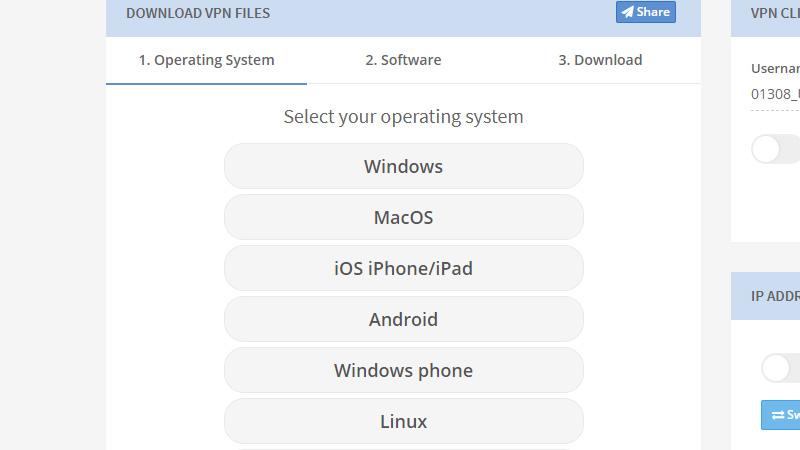

Установка VPN на примере TimeVPN

Пройдите процедуру регистрации, чтобы получить доступ в свой кабинет. Теперь нужно создать пользователя, к которому будет привязана виртуальная частная сеть:

-

Нажмите VPN Clients.

-

Затем Add vpn client.

-

Задайте имя и нажмите Add.

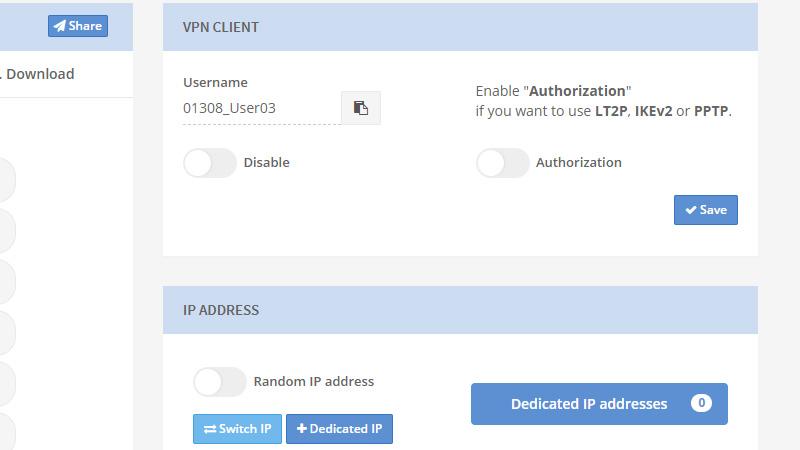

После создания, автоматом перебрасывает в настройки этого профиля. Здесь можно настроить клиент для работы с устройства на любой операционной системе.

Также по желанию есть гибкие настройки по смене IP, включение/отключение протокола LT2P, IKEv2 или PPTP, а также самого клиента.

Для компьютера

Для установки VPN на компьютер с операционной системой Windows 10, нажмите соответствующий пункт в меню:

-

Теперь выберите клиент, которым будете пользоваться. Рекомендую вариант OpenVPN.

-

Скачайте последнюю версию OpenVPN и установите на компьютер.

- Проверьте, какой сервер подойдет вам лучше всего.

-

Затем скачайте архив с конфигурационными файлами.

- Разархивируйте .zip архив в папку.

- Откройте папку config программы OpenVPN. Стандартное размещение папки C:\Program Files\OpenVPN\config

-

Переместите файлы из архива в эту папку.

-

Запустите программу, в трее нажмите правой кнопкой мыши по иконке, и выберите сервер, к которому желаете подключиться.

-

Программа подключит вас к виртуальной частной сети.

Для Android устройства

Чтобы поставить VPN на смартфон или планшет под управлением операционной системой Android, нажмите соответствующий пункт в своем профиле:

-

Рекомендую выбрать пункт OpenVPN Connect и загрузить приложение с PlayMarket.

- Скачайте архив timevpn.zip с конфигурационными файлами. Их необходимо распаковать и перенести на ваш гаджет.

- Распаковать можно на компьютере, и подключив устройство по USB, перенести файлы в любое удобное место.

- Или распаковать в самом смартфоне или планшете, но для этого понадобится архиватор WinRar, WinZip или файловый менеджер с функцией распаковки архива.

-

Затем зайдите в программу OpenVPN Connect. Выберите 3 пункт OpenVPN Profile.

-

Найдите папку, в которую вы переместили файлы из архива.

-

Выберите к какому серверу подключитесь и нажмите Import.

-

Задайте имя или оставьте по умолчанию, и нажмите ADD.

-

Тапните на значок, чтобы активировать сеть.

-

Несколько секунд, и вы подключены к VPN.

Аналогичным образом можно настроить другие операционные системы, и даже роутер. В данный момент сервис TimeVPN находится в стадии бета тестирования и dcrjht претерпит значительных изменений:

- будет изменен дизайн сайта;

- с переработкой дизайна будет доступна desktop-версия сервиса;

- также обещают выпустить версию программы для мобильных устройств.

ВПН-сервисы

Сервисов по предоставлению услуг виртуальных частных сетей довольно много. Классифицируются и различаются сервисы между собой по многим параметрам, из которых хотел бы выделить 5 основных:

- Скорость передачи данных.

- Пинг.

- Загруженность канала.

- Стабильность соединения.

- Стоимость.

И ориентируясь на популярные и разрекламированные сервисы, типа Cyberghost или HideMe я не нашел не одного, кто бесплатно и на долгий срок предоставил бы доступ к качественному VPN. Кроме одного — TimeVPN.

Показатели скорости и пинг внушительные, загруженность канала минимум (сервис новый), соединение стабильное (в течении 47 часов ни одного разрыва), и самое главное, тестирование сервиса полностью бесплатно!

Кроме того, к преимуществам TimeVPN хочу отнести:

- кроссплатформенность. Легко настраивается на Windows, MacOS, iOS, Android, Linux и даже Wi-Fi маршрутизатор.

- несколько вариантов подключения. Для подключения к сети можно использовать конфигурационные файлы или делать вход по протоколу L2TP с помощью логина и пароля.

- в личном кабинете можно создавать до 10 профилей, то есть на десяти ваших гаджетах можно настроить VPN.

- мониторинг активности подключения виртуальных сетей.

- смена IP адресов для подключенного сервера.

Регистрация, настройка и подключение у меня заняли не более 5 минут.

Разновидности VPN

Как вы, возможно, знаете, функционирование любых компьютерных сетей подчинено правилам, которые отражены в сетевых протоколах. Сетевой протокол — это своеобразный свод стандартов и инструкций, описывающий условия и порядок действий при обмене данными между участниками соединения (речь идет не о людях, а об устройствах, операционных системах и приложениях). Сети VPN как раз и различают по типу протоколов, на основе которых они работают, и технологиям построения.

PPTP

PPTP (Point-to-Point Tunneling Protocol) — старейший протокол передачи данных в виртуальных частных сетях, ему уже больше 20 лет. Благодаря тому, что он появился очень давно, его знают и поддерживают практически все существующие операционные системы. Он почти не нагружает вычислительные ресурсы оборудования и может использоваться даже на очень старых компьютерах. Однако в нынешних условиях уровень его безопасности весьма невысок, то есть данные, передаваемые по каналу PPTP, подвергаются риску взлома. Кстати, некоторые интернет-провайдеры блокируют приложения, использующие этот протокол.

L2TP

L2TP (Layer 2 Tunneling Protocol) — тоже довольно старый протокол, созданный на базе технологий PPTP и L2F (последний специально разработан для туннелирования сообщений PPTP). Обеспечивает более высокую степень защиты трафика, чем просто PPTP, так как позволяет задавать приоритеты доступа.

Протокол L2TP широко используется по сей день, но обычно не изолированно, а в сочетании с другими защитными технологиями, например, IPSec.

IPSec

IPSec — сложная технология, использующая много разных протоколов и стандартов. Постоянно совершенствуется, поэтому при грамотном применении обеспечивает довольно высокий уровень безопасности связи. Может комбинироваться с другими системами защиты сетевых подключений, не вызывая конфликтов. Это его сильные стороны.

Недостатки IPSec — трудоемкость в настройке и расчет на использование только обученными специалистами (неправильно сконфигурированный, он не обеспечит сколько-нибудь приемлемой защиты). Кроме того, IPSec довольно требователен к аппаратным ресурсам вычислительных систем и на слабых устройствах может вызывать тормоза.

SSL и TLS

SSL и TLS в основном используют для безопасной передачи информации в сети Интернет через веб-браузеры. Они защищают от перехвата конфиденциальные данные посетителей сайтов — логины, пароли, переписку, платежные реквизиты, вводимые при заказах товаров и услуг, и т. д. Адреса сайтов, которые поддерживают SSL, начинаются с префикса HTTPS.

Частный случай применения технологий SSL/TLS вне веб-браузеров — кроссплатформенное ПО OpenVPN.

OpenVPN

OpenVPN — это свободная реализация технологии VPN, предназначенная для создания защищенных каналов связи между пользователями Интернета или локальных сетей по типу клиент-сервер или точка-точка. Сервером при этом назначается один из компьютеров участников соединения, остальные подключаются как клиенты. В отличие от первых трех разновидностей VPN, требует установки специального программного обеспечения.

OpenVPN позволяет создавать защищенные туннели без изменения параметров основного подключения компьютера к сети. Рассчитан на опытных пользователей, так как его настройку простой не назовешь.

MPLS

MPLS — технология многопротокольной передачи данных от одного узла к другому при помощи специальных меток. Метка — это часть служебной информации пакета (если представить пересылаемые данные в виде поезда, то пакет — это один вагон). Метки используются для перенаправления трафика внутри канала MPLS от устройства к устройству, в то время как остальное содержимое заголовков пакетов (то же, что и адрес на письме) сохраняется в тайне.

Для усиления защиты трафика, передаваемого по каналам MPLS, также нередко используют IPSec.

Это не все существующие сегодня разновидности виртуальных частных сетей. Интернет и всё, что с ним соприкасается, находится в постоянном развитии. Соответственно, появляются и новые технологии VPN.

Уровни реализации

Обычно VPN развёртывают на уровнях не выше сетевого, так как применение криптографии на этих уровнях позволяет использовать в неизменном виде транспортные протоколы (такие как TCP, UDP).

Пользователи Microsoft Windows обозначают термином VPN одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей.

Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия).

Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» на постсоветском пространстве для предоставления выхода в Интернет.

При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети.

Классификация VPN

Классификация VPN

Классифицировать решения VPN можно по нескольким основным параметрам:

По степени защищенности используемой среды

- Защищённые

Наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

- Доверительные

Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Проблемы безопасности становятся неактуальными. Примерами подобных решений VPN являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol) (точнее будет сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

- В виде специального программно-аппаратного обеспечения

Реализация сети VPN осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защищённости.

- В виде программного решения

Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

- Интегрированное решение

Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

- Intranet VPN

Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

- Remote Access VPN

Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера, корпоративного ноутбука, смартфона или интернет-киоска.

- Extranet VPN

Используют для сетей, к которым подключаются «внешние» пользователи (например заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

- Internet VPN

Используется для предоставления доступа к интернету провайдерами, обычно если по одному физическому каналу подключаются несколько пользователей. Протокол PPPoE стал стандартом в ADSL-подключениях.

L2TP был широко распространён в середине 2000-х годов в домовых сетях: в те времена внутрисетевой трафик не оплачивался, а внешний стоил дорого. Это давало возможность контролировать расходы: когда VPN-соединение выключено, пользователь ничего не платит. В настоящее время (2012) проводной интернет дешёвый или безлимитный, а на стороне пользователя зачастую есть маршрутизатор, на котором включать-выключать интернет не так удобно, как на компьютере. Поэтому L2TP-доступ отходит в прошлое.

- Client/Server VPN

Он обеспечивает защиту передаваемых данных между двумя узлами (не сетями) корпоративной сети. Особенность данного варианта в том, что VPN строится между узлами, находящимися, как правило, в одном сегменте сети, например между рабочей станцией и сервером. Такая необходимость очень часто возникает в тех случаях, когда в одной физической сети необходимо создать несколько логических сетей. Например когда надо разделить трафик между финансовым департаментом и отделом кадров, обращающихся к серверам, находящимся в одном физическом сегменте. Этот вариант похож на технологию VLAN, но вместо разделения трафика используется его шифрование.

VPN-соединение на маршрутизаторах

Многие маршрутизаторы поддерживают VPN-соединение и имеют встроенный VPN-клиент. Существуют маршрутизаторы для которых требуется программное обеспечение с открытым исходным кодом, такое как DD-WRT, OpenWRT и Tomato, для того чтобы поддерживать OpenVPN протокол.

Структура VPN

VPN состоит из двух частей: «внутренняя» (подконтрольная) сеть, которых может быть несколько, и «внешняя» сеть, по которой проходит инкапсулированное соединение (обычно используется Интернет).

Возможно также подключение к виртуальной сети отдельного компьютера.

Подключение удалённого пользователя к VPN производится посредством сервера доступа, который подключён как к внутренней, так и к внешней (общедоступной) сети. При подключении удалённого пользователя (либо при установке соединения с другой защищённой сетью) сервер доступа требует прохождения процесса идентификации, а затем процесса аутентификации. После успешного прохождения обоих процессов удалённый пользователь (удаленная сеть) наделяется полномочиями для работы в сети, то есть происходит процесс авторизации.