Аутентификация в сети

Содержание:

Введение

802.1x — это стандарт, который используется для аутентификации и авторизации пользователей в сети через сервер RADIUS / TACACS+. Благодаря 802.1x можно предоставить пользователям права доступа к корпоративной сети и ее сервисам в любом месте физического доступа к ней. Так, подключившись к беспроводной сети или к сетевой розетке по кабелю, пользователь будет автоматически помещен в тот VLAN который предопределен политиками группы к которой привязана учетная запись пользователя. К данному VLAN будет привязан соответствующий список доступа ACL. Пользователь также получит IP адрес из нужной сети по DHCP.

Чтобы реализовать данную модель потребуется коммутатор, который будет выступать в роли аутентификатора, RADIUS сервер и суппликант (клиент) 802.1x на пользовательском устройстве. Если суппликант отсутствует, тогда можно провести авторизацию по мак-адресу (MAC Authentication Bypass, MAB), либо получить авторизацию после прохождения web-аутентификации (Web-Auth) в браузере. Родной клиент 802.1x присутствует во многих операционных системах, например, Windows XP/Vista/7/CE/Mobile, Linux, Solaris, Apple OS X, и др.

Стимулом для написания статьи послужил недавно прошедший web-семинар Cisco, который провели Илья Озарнов и Геннадий Симонов. На мой взгляд эти люди подготовили очень интересный доклад с практическими советами, которые могут пригодится в любой момент работы системного инженера.

Как исправить ошибку аутентификации Wi-Fi на телефоне ASUS Zenfone 5

Помимо шифрования канала роутером, практически все вай-фай сети защищены паролем, который Вы наверняка вводили перед тем, как произошла ошибка аутентификации. Собственно данная ошибка скорее всего и связана с неверно введённым паролем. Обычно при неверном входе на почту или на какой либо сайт, появляется сообщение о неправильно введённом логине или пароле.

При подключении же ASUS Zenfone 5 к WiFi мы получаем сообщение об ошибке аутентификации, что по сути является аналогичным сообщением (только логин уже известен — SSID вайфай сети). Аутентификация (authentication) — это процедура сравнения и проверки подлинности введённого пароля пользователем с паролем на источнике, к которому пользователь подключается, будь то роутер, ящик электронной почты или какая-либо запароленная база данных.

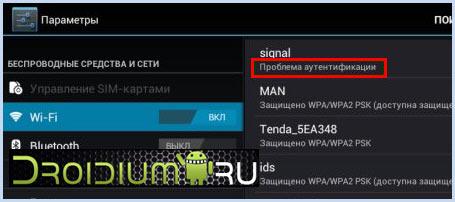

Как видно из скриншота расположенного выше, у нашей сети проблема аутентификации. Впрочем, в зависимости от версии Андроида, ошибка может выглядеть по-другому. Например Android будет постоянно пробовать подключиться и затем бесконечно писать ‘Аутентификация…’. Суть проблемы от этого не меняется — скорее всего это неправильный пароль.

Поэтому, прежде чем мы начнём разбираться с настройками роутера, проверьте правильность ввода пароля. Возможно Вы просто перепутали регистр или случайно поменяли какие-то символы при вводе пароля для вашей WiFi сети. Поверьте, 99% ошибок аутентификации это предоставление неверного кода доступа при попытке подключения к wi-fi сети на телефоне ASUS Zenfone 5. Оставшиеся два процента — проблемы на стороне роутера. Вот о них то мы и поговорим далее.

Типы аутентификации

TLS

Тип метода аутентификации, использующий протокол EAP и протокол безопасности, именуемый протоколом защиты транспортного уровня (Transport Layer Security — TLS). EAP-TLS использует сертификаты на основе паролей. Аутентификация EAP-TLS поддерживает динамическое управление WEP-ключом. Протокол TLS необходим для защиты и аутентификации коммуникаций в сетях общего пользования путем шифрования данных. Протокол квитирования TLS позволяет клиенту и серверу до посылки данных провести взаимную аутентификацию и выработать алгоритм и ключи шифрования.

TTLS

Эти настройки определяют протокол и идентификационную информацию, используемую для аутентификации пользователя. В аутентификации TTLS (Tunneled Transport Layer Security) клиент использует EAP-TLS для проверки подлинности сервера и создания канала между сервером и клиентом, шифрованного с помощью TLS. Клиент может использовать другой аутентификационный протокол. Обычно протоколы на основе паролей используются через необъявляемый, защищенный TLS-шифрованный канал. В настоящее время TTLS поддерживает все методы, применяемые в ЕАР, а также некоторые более старые методы (, , и ). TTLS легко расширяется для работы с новыми протоколами посредством установки новых атрибутов для описания новых протоколов.

PEAP

PEAP — это новый аутентификационный протокол EAP (Extensible Authentication Protocol — EAP) стандарта IEEE 802.1X, разработанный для улучшения системы защиты EAP-Transport Layer Security (EAP-TLS) и поддержки различных методов аутентификации, включающих пароли пользователей, одноразовые пароли и карты доступа (Generic Token Cards).

LEAP

Версия протокола аутентификации Extensible Authentication Protocol (EAP). LEAP (Light Extensible Authentication Protocol) представляет собой специальный расширяемый протокол аутентификации, разработанный Cisco, который отвечает за обеспечение процедуры аутентификации «запрос/ответ» и назначение динамического ключа.

EAP-SIM

Протокол EAP-SIM (Extensible Authentication Protocol Method for GSM Subscriber Identity) — это механизм аутентификации и распространения ключей сеанса. Он использует модуль идентификации подписчика SIM (Subscriber Identity Module) системы глобального позиционирования для мобильных коммуникаций GSM (Global System for Mobile Communications). Аутентификация EAP-SIM использует динамический WEP-ключ, созданный специально для сеанса, полученный для шифрования данных от адаптера клиента или сервера RADIUS. Для EAP-SIM необходим специальный код проверки пользователя или PIN для обеспечения взаимодействия с SIM-картой (Subscriber Identity Module). SIM-карта — это специальная смарт-карта, которая используется в беспроводных цифровых сетях стандарта GSM (Global System for Mobile Communications). Описание протокола EAP-SIM представлено в документации RFC 4186.

EAP-AKA

Метод аутентификации EAP-AKA (Extensible Authentication Protocol Method for UMTS Authentication and Key Agreement) — это механизм EAP, используемый для аутентификации и сеанса распространения ключей, используемый подписчиком модуля идентификации USIM (Subscriber Identity Module) универсальной мобильной телекоммуникационной системы UMTS (Universal Mobile Telecommunications System). Карта USIM — это специальная смарт-карта, предназначенная для проверки подлинности пользователей в сотовых сетях.

Как проверить настройки WiFi роутера

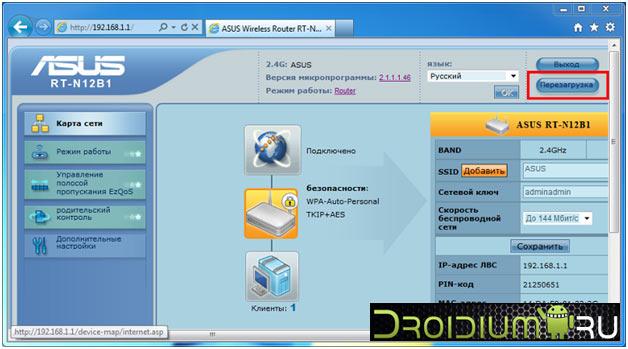

Если Вы не можете вспомнить пароль или просто не уверены, что он верный, то придётся зайти на ваш роутер или беспроводную точку доступа. Войти на роутер достаточно просто. Ваш компьютер или ноутбук должен быть подключен к роутеру по витой паре (сетевому кабелю). Нужно открыть любой интернет браузер и вбить его IP адрес. IP адресом большинства моделей роутеров является либо IP 192.168.0.1, либо IP 192.168.1.1. Айпи нужно просто ввести в строке браузера и пройти авторизацию, введя логин и пароль для доступа к роутеру. Вот, как показано на следующей картинке (как видите, наш WiFi роутер также сообщает, что ‘Authentication Required’):

Кстати, после изменения любых настроек на роутере, его нужно перезапускать. Обычно эта кнопка в админ-панели роутера называется ‘Reset’ или ‘Перезапустить’.

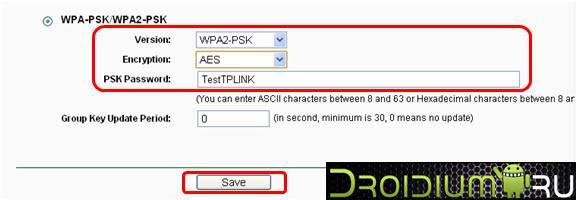

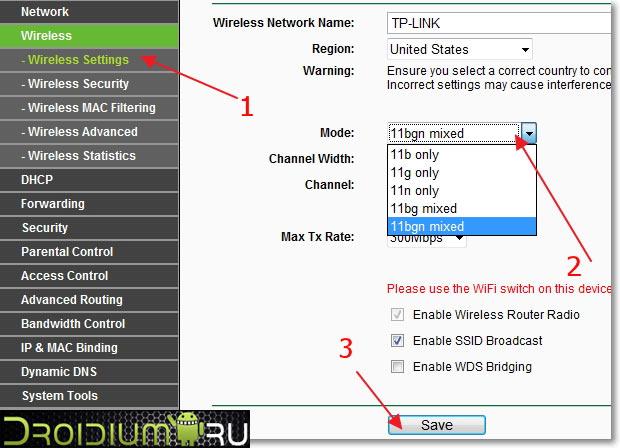

Итак, что нужно проверить, чтобы ошибка исчезла и мы смогли свободно войти в Wi-Fi сеть на ASUS Zenfone 5? Нам нужно проверить и возможно поменяем пароль, тип безопасности и шифрования на роутере. Чтобы это сделать, находим секцию в меню интерфейса роутера, которая отвечает за настройки беспроводной сети. Конечно, роутеры у всех разные, но обычно, данный пункт меню называется ‘Беспроводные сети’ или ‘Wireless Settings’.

После входа туда, нужно найти на вкладке ‘Wireless Secutiry’ или ‘Беспроводная безопасность’, где изменяется пароль и шифрование. Обычно поле для изменения пароля носит название ‘Passphrase’, ‘PSK Password’, ‘Ключ WPA-PSK’, а тип шифрования называется WPA-PSK или WPA2-PSK. Меняем пароль и ставим тип безопасности сети WPA2-PSK, само шифрование лучше поставить AES, поскольку некоторые планшеты и телефоны с Android не дружат с шифрованием TKIP. И сохраняем новые настройки.

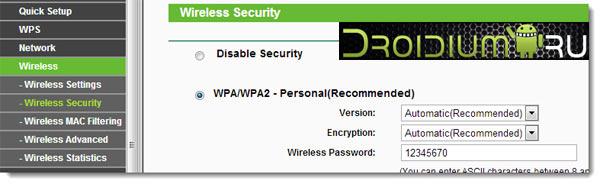

Перезапускаем роутер и пробуем заново подключиться к сети, снова указав пароль. Если снова не получается, стоит попробовать поменять настройки безопасности на автоматические, а пароль задать более простой, например вот так:

Помимо типа шифрования и пароля есть ещё один параметр WiFi сети, который может вызвать ошибку аутентификации. Это режим работы беспроводного роутера. Современные маршрутизаторы умеют работать в трёх режимах: 11b, 11g и 11n. А также в смешанных режимах, которые поддерживают работу большинства устройств, работающих по Wi-Fi.

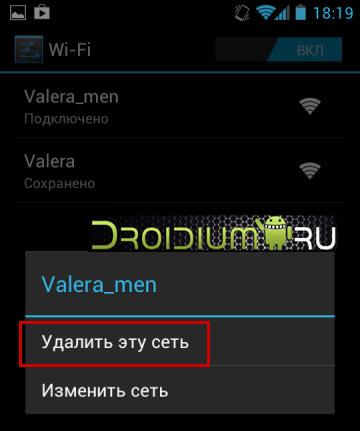

Проблема может заключаться в том, что ваш телефон ASUS Zenfone 5 не поддерживает конкретный режим работы беспроводного маршрутизатора. Как видно на картинке выше, режим всегда можно попробовать поменять. Лучше выбрать смешанный режим 11bgn, но если ваш роутер такой не поддерживает, просто попробуйте другой. После изменения режима, типа шифрования или пароля, нужно удалить вашу сеть из настроек ASUS Zenfone 5. Чтобы удалить сеть нужно некоторое время подержать на ней палец, после чего появится меню, как на скриншоте показанном ниже. Как только гаджет снова найдёт сеть, может будет снова ввести пароль.

Обновленная инструкция: Проблема/ошибка аутентификации WiFi на ASUS Zenfone 5

Протокол telnet

Протокол telnet используется для эмуляции алфавитно-цифрового терминала

через сеть. Пользователь устанавливает соединение и регистрируется в удаленной

системе таким же образом, как он регистрировался бы с физически подключенного

терминала. Например, в системах семейства Unix создается виртуальное устройство,

псевдотерминал (pseudotermina/) /dev/ptyXX, полностью эмулирующее работу

физического терминала, и система запускает ту же программу идентификации

пользователя /bin/login, которая используется для физических терминалов.

При окончании сессии соединение разрывается и псевдотерминальное устройство

освобождается.

Виртуальные сессии вынуждены полагаться на то, что сетевой протокол

обеспечивает действительно гарантированное соединение, т. е. что никакая

посторонняя машина не может вклиниться в соединение и прослушать его идИ

послать свои поддельные пакеты. Обеспечение безопасности на этом уровне

либо требует доверия к сетевой инфраструктуре физического, канального

и сетевого уровней (линиям связи, коммутаторам и маршрутизаторам), либо

сводится к использованию шифрования и/или криптографической подписи пакетов.

В протоколах, использующих датаграммные соединения, средствами протокола

виртуальную сессию создать невозможно. Обычно в этом случае каждый пакет

содержит идентификатор пользователя или сессии, от имени которого (в рамках

которой) этот пакет послан. Такой подход применяется в протоколах работы

с файловыми серверами NFS и NCP (Netware Core Protocol, используемый файловыми

серверами Novell Netware). Датаграммные протоколы оказываются несколько

более уязвимы для подделки пакетов и прочих вредоносных воздействий.

Изменение типа шифрования беспроводной сети в Windows

Windows 10 и Windows 8.1

В этих версиях ОС отсутствует раздел Управление беспроводными сетями. Поэтому, здесь три варианта смены шифрования.

Вариант 1. Windows сама обнаружит несовпадение параметров сети и предложит заново ввести ключ безопасности. При этом правильный алгоритм шифрования будет установлен автоматически.

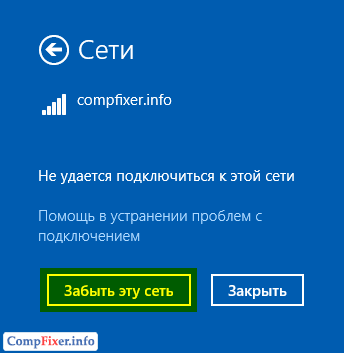

Вариант 2. Windows не сможет подключиться и предложит забыть сеть, отобразив соответствующую кнопку:

После этого вы сможете подключиться к своей сети без проблем, т.к. её профиль будет удалён.

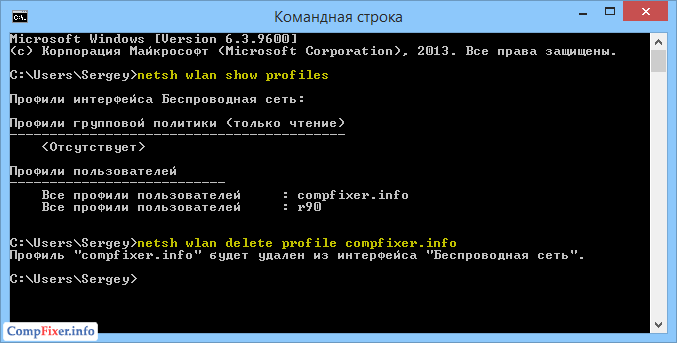

Вариант 3. Вам придётся удалять профиль сети вручную через командную строку и лишь потом подключаться к сети заново.

Выполните следующие действия:

1 Запустите командную строку.

2 Введите команду:

netsh wlan show profiles

для вывода списка сохранённых профилей беспроводных сетей.

3 Теперь введите команду:

netsh wlan delete profile "имя вашей сети"

для удаления выбранного профиля.

На картинке показаны все описанные действия:

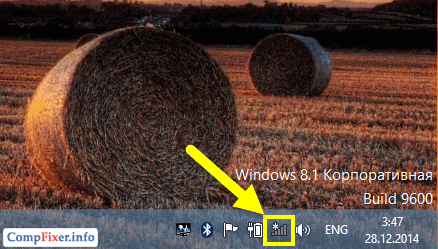

4 Теперь нажмите на иконку беспроводной сети в панели задач:

5 Выберите сеть.

6 Нажмите Подключиться:

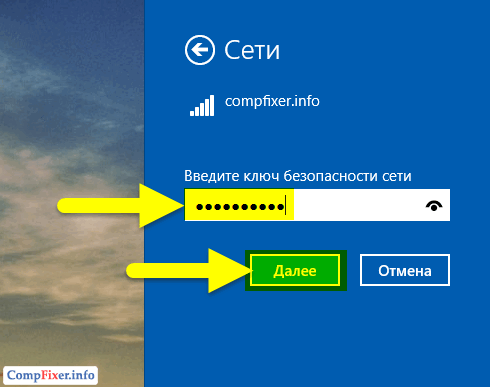

7 Введите ключ безопасности.

8 Нажмите Далее:

Windows 7

Здесь всё проще и нагляднее.

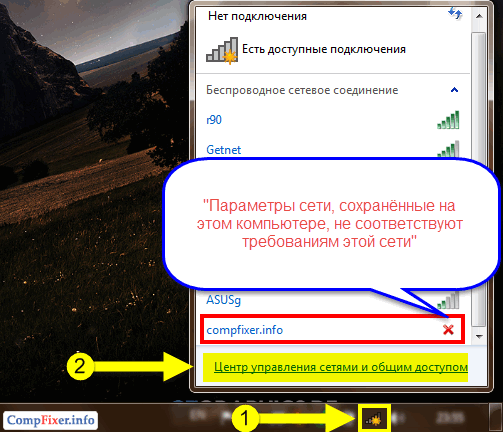

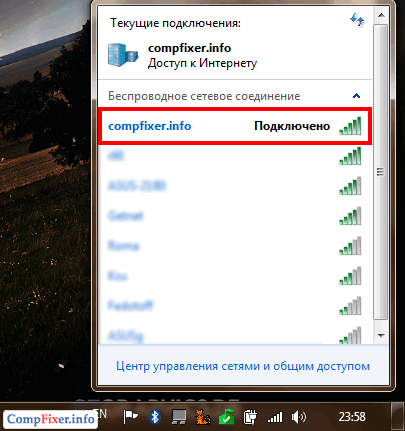

1 Нажмите по иконке беспроводной сети в панели задач.

2 Нажмите на ссылку Центр управления сетями и общим доступом:

3 Нажмите на ссылку Управление беспроводными сетями:

3 Нажмите на ссылку Управление беспроводными сетями:

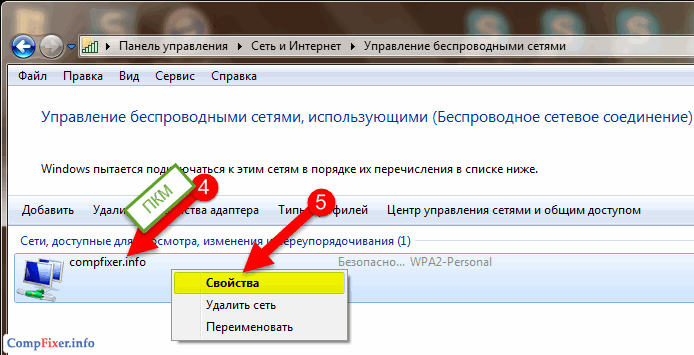

4 Нажмите правой кнопкой мыши по профилю нужной сети.

5 Выберите Свойства:

6 Перейдите на вкладку Безопасность.

7 В поле Тип шифрования выберите AES.

8 Нажмите OK:

Результат:

Windows XP

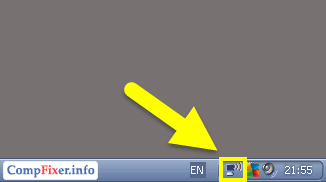

Сделайте двойной щелчок по значку беспроводной сети в панели задач:

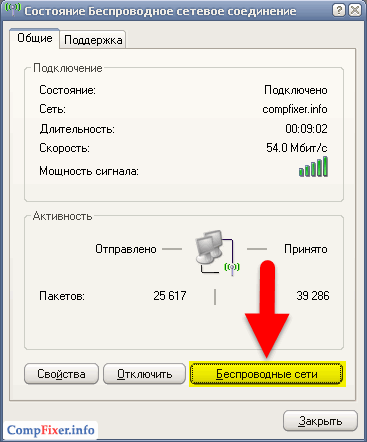

В открывшемся окне нажмите кнопку Беспроводные сети:

Нажмите на ссылку Изменить порядок предпочтения сетей:

В следующем окне на вкладке Беспроводные сети выделите имя нужной беспроводной сети и нажмите кнопку Свойства:

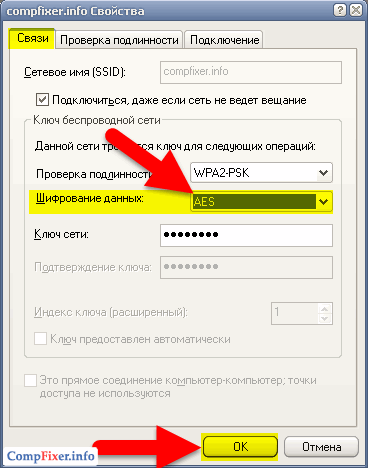

Если же вы просто решили отредактировать настройки, то на вкладке Связи измените тип шифрования и нажмите OK:

Использование утилиты подключения Intel PROSetWireless WiFi

В следующих разделах рассказано, как использовать утилиту подключения Intel PROSet/Wireless WiFi для установки необходимых параметров безопасности вашего адаптера WiFi. См. раздел Персональная защита.

В них также приведена информация о том, как сконфигурировать дополнительные параметры безопасности для вашего адаптера WiFi. Настройка указанных параметров требует получения дополнительной информации от системного администратора (для корпоративных систем) или дополнительной настройки безопасности вашей точки доступа (для частных пользователей). См. раздел .

Общая информация о настройках защиты приведена в разделе Обзор возможностей защиты.

О настройке WPA шифрования

Для пользователя настройка выглядит очень просто – он выбирает технологию WPA для шифрования пароля, с помощью которого он будет подключаться к сети.

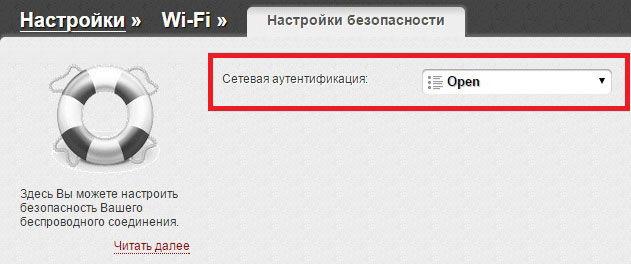

Точнее, он использует WPA-PSK, то есть WPA не с ключом, а с паролем. Для этого он заходит в настройки роутера, находит там тип сетевой аутентификации и задает пароль.

Если более подробно, эта процедура выполняется следующим образом:

- Чтобы зайти в настройки роутера, в своем браузере, в адресную строку введите 192.168.0.1 или же 192.168.1.1. Если Вы ничего не меняли в этом окне, то логин и пароль будут одинаковыми – «admin» и «admin».

- Дальше найдите пункт, касающийся метода аутентификации. К примеру, если используется Asus RT-N12, этот пункт находится в разделе «Advanced Settings» и в подразделе «Wireless» (это в меню слева). WPA выбирается возле надписи «Authentication Method».

- А также важными параметрами указываются «WPA Pre-Shared Key», то есть пароль для подключения к сети и «SSID», то есть название сети.

Рис. 5. Окно настройки роутера

Как можно заметить на рисунке 5, там есть также поле «WPA Encryption». Обычно эти два параметра (и «Authentication Method») указываются вместе.

Под параметром «Encryption» подразумевается тип шифрования. Существует всего два типа, которые используются вместе с WPA – TKIP и AES.

А также используются комбинации этих двух типов.

Что касается выбора типа шифрования, то вот Вам инструкции по этой теме:

- Если Вам действительно важна защищенность Вашей сети, используйте AES. При этом не применяйте никакие комбинации с TKIP.

- Если Вы используете устаревшие устройства, которые не поддерживают WPA2, лучше использовать TKIP.

- Для домашней сети вполне подойдет и TKIP. Это создаст меньшую нагрузку на сеть, но и снизит ее защищенность.

Никаких других советов в этом случае быть не может. У TKIP безопасность слабее и этим все сказано.

Собственно, это все, что можно сказать о WPA шифровании.

Выше мы говорили о том, что у данной технологии есть достаточно много уязвимостей. Ниже Вы можете видеть, как они используются для взлома сети.

Физические методы аутентификации

Недостатки парольной защиты делают необходимым использовать носители ключевой информации, представляющей (аутентифицирующей) ее владельца.

Носитель ключевой информации (ключевой носитель) – это техническое устройство, хранящее информацию о пользователе компьютерной системы, необходимую для обеспечения целевой функции защищенной системы и однозначно связанной с пользователем.

Процесс представления компьютерной системе состоит из двух стадий: идентификации (пользователь сообщает свое имя) и аутентификации (пользователь подтверждает идентификацию, вводя уникальную информацию о себе). Эта информация может храниться на различных носителях ключей – магнитных дисках, пластиковых картах и т.д.

Основное преимущество магнитных дисков как хранителей ключевой информации состоит в том, что оборудование для работы с ними входит в состав штатных средств ЭВМ

Другое важное условие – это стандартный формат хранения информации на дисках и стандартные средства доступа к дискам

Пластиковая карта представляет собой пластину стандартных размеров (85,6 х 53,9 х 0,76 мм), изготовленную из специальной пластмассы. Карта может содержать внешние признаки идентификации и аутентификации. Ключевая информация записывается с помощью различных физических механизмов:

— с помощью штрих-кодов, считываемых в ИК-свете;

— на магнитную полосу, содержащую три дорожки магнитной записи.

В интеллектуальных, или смарт-картах, носителем информации является специальное устройство типа безкорпусной микросхемы. Смарт-карты подразделяются на два класса: карты с процессором и карты памяти.

Носитель ключевой информации Touch Memory (ТМ) представляет собой энергонезависимую память, размещенную в металлическом корпусе, с одним сигнальным контактом и одним контактом земли. Корпус, напоминающий по виду миниатюрную батарейку, имеет размеры: диаметр – 16,25 мм, толщина – 3,1 (5,89) мм. В состав Touch Memory входит ПЗУ, ОЗУ и встроенная батарея.

Особенностью технологии хранения и обмена ключевой информацией между ТМ и внешними устройствами является сравнительно низкая скорость (обусловленная последовательной передачей данных) и высокая вероятность сбоя в тракте чтения-записи, обусловленная тем, что контакт прибора с устройством чтения производится пользователем вручную без дополнительной фиксации.

Шифрование данных

AES — CCMP

Advanced Encryption Standard — Counter CBC-MAC Protocol (улучшенный стандарт шифрования — протокол Counter CBC-MAC). Это новый метод защиты при беспроводной передаче данных, определенный в стандарте IEEE 802.11i. Протокол AES-CCMP обеспечивает более надежный метод шифрования в сравнении с TKIP. Выберите AES-CCMP в качестве метода шифрования, когда необходима повышенная безопасность данных. Протокол AES-CCMP доступен для сетевой аутентификации WPA/WPA2-персональная/предприятие.

ПРИМЕЧАНИЕ. Некоторые решения по обеспечению безопасности могут не поддерживаться операционной системой компьютера, и поэтому, может потребоваться установка дополнительного программного обеспечения или определенного оборудования, а также поддержка инфраструктуры беспроводной локальной сети. За информацией обратитесь к производителю своего компьютера.

TKIP

Протокол TKIP (Temporal Key Integrity Protocol) использует функцию смешения содержимого ключа для каждого пакета, проверку целостности сообщений и механизм манипуляций с ключом. Протокол TKIP доступен для сетевой аутентификации WPA/WPA2-персональная/предприятие.

WEP

WEP-шифрование (Wired Equivalent Privacy) использует специальное преобразование данных для предотвращения несанкционированного доступа к данным беспроводной сети. WEP-шифрование использует ключ шифрования для кодирования данных перед их отправкой. Только компьютеры, использующие этот же ключ, могут получить доступ к сети и расшифровать переданные другими компьютерами данные. Корпоративная WEP-защита отличается от персональной WEP-защиты тем, что для нее может быть выбрана открытая сетевая аутентификация, а затем можно выбрать Вкл. 802.1X и указать нужный тип аутентификации клиентов. Выбор типов аутентификации недоступен для персональной защиты WEP.

Аутентификация SMB

Аутентификация в SMB основана на понятии домена (domain). Каждый разделяемый

ресурс (каталог, принтер и т. д.) принадлежит к определенному домену,

хотя и может быть защищен собственным паролем. При доступе к каждому новому

ресурсу необходимо подтвердить имя пользователя и пароль, после чего создается

сессия, связанная с этим ресурсом. Для создания сессии используется надежное

соединение, предоставляемое транспортным протоколом, — именованная труба

NetBEUI или сокет TCP. Ввод пароля при каждом доступе неудобен для пользователя,

поэтому большинство клиентов— просто запоминают пароль, введенный при

регистрации в домене, и при подключении к ресурсу первым делом пробуют

его. Благодаря этому удается создать у пользователя иллюзию однократной

регистрации. Кроме того, если сессия по каким-то причинам оказалась разорвана,

например из-за перезагрузки сервера, то можно реализовать прозрачное для

пользователя восстановление этой сессии.

С точки зрения клиента нет смысла говорить о межмашинном доверии — клиенту

в среде SMB никто не доверяет и вполне справедливо: обычно это система

класса ДОС, не заслуживающая доверия. Однако серверы обычно передоверяют

проверку пароля и идентификацию пользователя выделенной машине, называемой

контроллером домена (domain controller). Домен обязан иметь один основной

(primary) контроллер и может иметь несколько резервных (backup), каждый

из которых хранит реплики (периодически синхронизуемые копии) базы учетных

записей. При поступлении запроса на соединение сервер получает у клиента

имя пользователя и пароль, но вместо сверки с собственной базой данных

он пересылает их контроллеру домена и принимает решение о принятии или

отказе в аутентификации на основании вердикта, вынесенного контроллером.

Только контроллеры домена хранят у себя базу данных о пользователях и

паролях. При этом основной контроллер хранит основную копию базы, а резервные

серверы — ее дубликаты, используемые лишь в тех случаях, когда основной

сервер выключен или потерян. Благодаря тому, что все данные собраны в

одном месте, можно централизованно управлять доступом ко многим серверам,

поэтому домены представляют неоценимые преимущества при организации больших

многосерверных сетей.

С точки зрения безопасности доверяемые системы имеют два серьезных недостатка.

- 1. Прорыв безопасности на одной из систем означает, по

существу, прорыв на всех системах, которые доверяют первой (рис. 12.3). -

2. Возникает дополнительный тип атаки на систему

безопасности: машина, которая выдает себя за доверяемую, но не является

таковой (рис. 12.4).

Рис. 12.3. Прорыв безопасности в сети с доверяемыми системами

12.4. Имитация доверяемой системы

Первая проблема является практически неизбежной платой за разрешение

автоматической регистрации. Наиболее ярко эта проблема была проиллюстрирована

упомянутым выше «Червем Морриса» (КомпьютерПресс 1991], который,

проникнув в одну из систем, использовал содержимое файлов .rhosts и /etc/hosts.equiv

для проникновения в доверяющие системы, полагаясь на то, что межсистемное

доверие обычно делают взаимным. Поэтому в средах с высокими требованиями

к безопасности часто стремятся ограничить число доверяемых систем, подобно

тому, как отсеки кораблей разделяют водонепроницаемыми переборками.

Вторая проблема может быть отчасти решена использованием средств, пре-достаапяемых

сетевыми протоколами, например, привязкой всех логических имен доверяемых

систем к их сетевым адресам канального уровня. В протоколах TCP/IP это

может быть сделано с использованием протокола аrр (Address Resolution

Protocol — протокол разрешения адресов), однако надежда на это слаба:

многие сетевые карты имеют настраиваемые адреса, а многие реализации сетевых

протоколов допускают отправку пакетов с поддельным адресом отправителя.

Более изощренный и намного более надежный метод основан на использовании

алгоритма двухключевого шифрования RSA или родственных ему механизмов.

Немного теории

Итак, WPA – это протокол, технология, программа, которая содержит в себе набор сертификатов, используемых при передаче сигнала Wi-Fi.

Если проще, эта технология позволяет использовать различные методы аутентификации для защиты Wi-Fi сети.

Это может быть электронный ключ, он же – специальное свидетельство о праве использования данной сети (дальше мы об этом поговорим).

В общем, при помощи этой программы использовать сеть смогут только те, кто имеет на это право и это все, что Вам нужно знать.

Для справки: Аутентификация – это средство защиты, которое позволяет установить подлинность лица и его право на доступ к сети, при помощи сопоставления сообщенных им и ожидаемых данных.

К примеру, человек может проходить аутентификацию, когда прикладывает свой палец к сканнеру отпечатка пальца. Если он просто вводит логин и пароль, это только авторизация.

Но отпечаток пальца позволяет проверить, действительно ли заходит этот человек, а не кто-то взял его данные и вошел с их помощью.

Рис. 1. Сканер отпечатка пальца на смартфоне

Так вот, в компьютерных сетях также используются определенные способы подтверждения того, что доступ к сети получает именно то устройство, которое имеет на это право.

В WPA есть собственный набор таких способов. О них мы поговорим далее, а перед этим уточним несколько важных моментов.

Что нужно знать о WPA?

- Данную технологию могут использовать не все устройства, а только те, которые поддерживают ее на программном уровне. То есть если производитель заложил в устройство функцию поддержки WPA, значит, его можно использовать.

- WPA является наследием WEP, другой технологии, в которой не было аутентификации как таковой.

- WPA использует специальные ключи, которые рассылаются всем устройствам, которые будут иметь право подключаться к сети. А дальше все просто:

- сигнал попадает на новое устройство и запрашивает у него ключ;

- если устройство дает ключ, то подключается к сети;

- а если не дает, сигнал об этом отправляется на центральное устройство и подключение не происходит.

Если Вы когда-то работали с Cisco Pocket Tracer (симулятор построения сетей от этой фирмы), то принцип работы данной технологии Вы сможете понять, если посмотрите на рисунок 2.

Предупреждение! В принципе, если Вы никогда не работали с Cisco Pocket Tracer, не заморачивайтесь. И без этой схемы Вам все будет понятно.

Там есть LAP – прибор, который осуществляет удаленное управление и передает сигнал клиенту, то есть компьютеру, который использует сигнал Wi-Fi.

А также на схеме есть WLC – контроллер беспроводной локальной сети. Справа расположен сервер аутентификации.

Все это соединяет обычный Switch (устройство, которое просто соединяет различные сетевые устройства). С контроллера посылается ключ на сервер аутентификации, запоминается там.

Клиент при попытке подключиться к сети должен передать на LAP ключ, который он знает. Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом.

Если ключи совпадают, сигнал свободно распространяется к клиенту.

Рис. 2. Примерная схема WPA в Cisco Pocket Tracer

Вы не устали?

Тогда пойдем дальше.

Какую сетевую идентификацию выбрать

Многие задумываются над тем, какую сетевую идентификацию выбрать, ведь их существует несколько типов. Для начала нужно определиться с любой из них. На основе полученных сведений каждый решает самостоятельно, на каком варианте остановиться. Одним из самых новых стандартов сетевой аутентификации является IEEE 802.1х. Он получил широкую поддержку практически у всех девелоперов оборудования и разработчиков программного обеспечения. Этот стандарт поддерживает 2 метода аутентификации: открытую и с использованием пароля (ключа). В случае с открытым методом одна станция может подключиться к другой без необходимости авторизации. Если вас не устраивает это, то необходимо утилизировать метод с использованием ключа. В случае с последним вариантом пароль шифруется одним из методов:

- WEP;

- WPA-персональная;

- WPA2-персональная.

Наиболее подходящий вариант можно установить на любом роутере.

Переходим к настройкам маршрутизатора

Даже неподготовленный пользователь без проблем произведёт все необходимые конфигурации. Чтобы начать настройку прибора, необходимо подключить его к персональному компьютеру при помощи кабеля. Если это действие выполнено, то откройте любой веб-обозреватель и в адресной строке наберите http://192.168.0.1, затем нажмите Enter. Указанный адрес подходит практически для любого девайса, но более точную информацию можно прочитать в инструкции. Кстати, это действие как раз и является аутентификацией, после прохождения которой вы получаете доступ к закрытой информации вашего роутера. Вы увидите запрос на вход в интерфейс, который поможет выполнить необходимые настройки. Если логин и пароль никто не менял, то по умолчанию практически во всех моделях от различных компоновщиков используется слово admin в обоих полях. Купленный маршрутизатор имеет открытую беспроводную сеть, так что к ней могут подключиться все желающие. В том случае, если вас это не устраивает, её необходимо защитить.

Защищаем беспроводную сеть

В различных моделях названия меню и подменю могут отличаться. Для начала нужно зайти в меню роутера и выбрать настройку беспроводной сети Wi-Fi. Указываем имя сети. Его будут видеть все беспроводные устройства, которые необходимо подключить к прибору. Далее нам необходимо выбрать один из методов шифрования, список которых приведён выше. Мы рекомендуем эксплуатировать WPA2-PSK. Указанный режим является одним из самых надёжных и универсальных. В соответствующем поле нужно вписать придуманный вами ключ. Он будет использоваться для подключения к беспроводной сети девайса вашими устройствами (смартфонами, ноутбуками, планшетами и другими гаджетами). После того как все вышеперечисленные действия будут выполнены, беспроводная сеть будет полностью защищена от несанкционированного подключения к ней. Никто не сможет пользоваться вашим трафиком, не зная пароля аутентификации.

Чтобы устанавливаемый пароль смог максимально защитить вашу сеть от несанкционированного подключения, он должен состоять из достаточно большого количества символов. Рекомендуется использовать не только цифры, но и буквы верхнего и нижнего регистров.

Межмашинное доверие в rloginrsh

Протоколы rlogin/rsh, обеспечивающие запуск отдельных команд или командного

процессора на удаленной системе, используют файл /etc/hosts.equiv или

.rhosts в домашнем каталоге пользователя на удаленной системе. Файл /etc/hosts.equiv

содержит имена всех машин, которым наша система полностью доверяет. Файл

.rhosts состоит из строк формата

имя.удаленной.машины имя пользователя

При этом имя.удаленной.машины не может быть произвольным, оно обязано

содержаться в файле /etc/hosts, в котором собраны имена и адреса всех

удаленных машин, «известных» системе. То же требование обязательно

и для машин, перечисленных в /etc/hosts.equiv.

Например, пользователь fat на машине

iceman.cnit.nsu.ru набирает команду

rlogin -I fat Indy.cnit.nsu.ru

— войти в систему lndy.cnit.nsu.ru под именем

fat. Если домашний каталог пользователя fat

на целевой машине содержит файл .rhosts,

в котором есть строка iceman.cnit.nsu.ru fat,

то пользователь fat получит доступ к системе Indy без набора пароля. Того

же эффекта можно добиться для всех одноименных пользователей, если /etc/hosts.equiv

содержит строку ice man.cnit.nsu.ru

Если же fat наберет команду

rlogin -1 root Indy.cnit.nsu.ru,

а в домашнем каталоге пользователя root файла

.rhosts нет или он не содержит вышеприведенной

строки, команда rlogin потребует ввода пароля, независимо от содержимого

файла /etc/hosts.equiv. Нужно отметить, что администраторы обычно вообще

не разрешают использовать rlogin для входа под

именем root, потому что этот пользователь является администратором системы

и обладает очень большими привилегиями.

Модель доверяемых систем обеспечивает большое удобство для пользователей

и администраторов и в различных формах предоставляется многими сетевыми

ОС. Например, в протоколе разделения файлов SMB. применяемом в системах

семейства СР/М, Linux и др., используется своеобразная модель аутентификации,

которую можно рассматривать как специфический случай доверяемых систем.

Протоколы аутентификации

PAP

Протокол PAP (Password Authentication Protocol) — двусторонний протокол обмена подтверждениями, предназначенный для использования с протоколом PPP. PAP является обычным текстовым паролем, используемым в более ранних системах SLIP. Он не защищен. Этот протокол доступен только для типа аутентификации .

CHAP

CHAP (Challenge Handshake Authentication Protocol) — это трехсторонний протокол обмена подтверждениями, предполагающий лучшую защиту, чем протокол аутентификации PAP (Password Authentication Protocol). Этот протокол доступен только для типа аутентификации .

MS-CHAP (MD4)

Использует версию Microsoft протокола RSA Message Digest 4. Работает только в системах Microsoft и позволяет осуществлять шифрование данных. Выбор этого метода аутентификации вызовет шифрование всех передаваемых данных. Этот протокол доступен только для типа аутентификации .

MS-CHAP-V2

Предоставляет дополнительную возможность для изменения пароля, недоступную с MS-CHAP-V1 или стандартной аутентификацией CHAP. Данная функция позволяет клиенту менять пароль учетной записи, если сервер RADIUS извещает о том, что срок действия пароля истек. Этот протокол доступен только для типов аутентификации и .

Generic Token Card (GTC)

Предлагает использование специальных пользовательских карт для аутентификации. Главная функция основана на аутентификации с помощью цифрового сертификата/специальной платы в GTC. Кроме того, в GTC имеется возможность скрытия идентификационной информации пользователя во время использования шифрованного туннеля TLS, обеспечивающего дополнительную конфиденциальность, основанную на запрещении широкой рассылки имен пользователей на стадии аутентификации. Этот протокол доступен только для типа аутентификации .

TLS

Протокол TLS необходим для защиты и аутентификации коммуникаций в сетях общего пользования путем шифрования данных. Протокол квитирования TLS позволяет клиенту и серверу до посылки данных провести взаимную аутентификацию и выработать алгоритм и ключи шифрования. Этот протокол доступен только для типа аутентификации .