Создаем собственный сканер IP адресов

Содержание:

PortScan.Ru

Первое, на что обращаешь внимание посетив данный ресурс, — подробное описание всех возможностей предоставляемых ресурсом. Все разделы представлены исключительно на русском языке

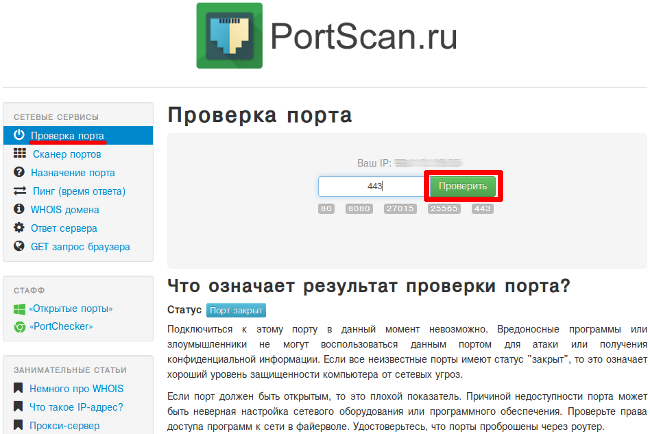

Обратившись в раздел «Проверка порта», помимо проверки заданного порта, можно также ознакомиться, что означает результат проверки, а также с FAQ, дающем общую информацию по теме.

В данном разделе, как видно из названия, можно проверить доступность лишь одного, конкретного порта. Для этого вводим его номер в соответствующее поле и нажимаем кнопку «Проверить».

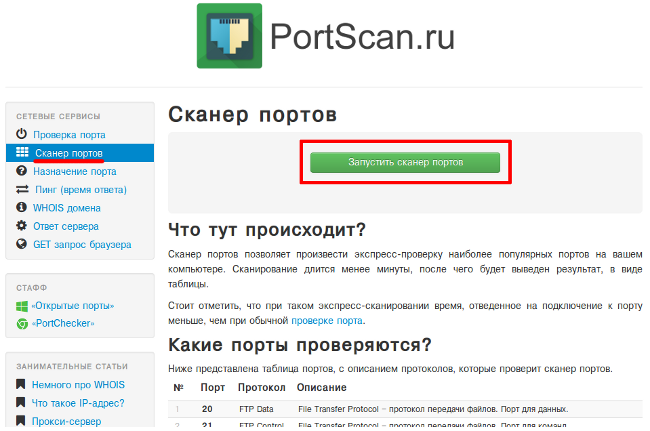

Для того, чтобы просканировать все наиболее распространенные порты следует перейти в раздел «Сканер портов». Для запуска воспользуйтесь кнопкой «Запустить сканер портов».

Список портов, которые будут просканированы и их соответствие сервисам указаны на этой же странице в соответствующем разделе.

Если вы считаете, что разработчики указали не все порты, можете обратится с запросом, воспользовавшись специально разработанной формой обратной связи.

Помимо сканирования портов сервис позволяет измерить пинг, узнать WHOIS-информацию о домене, получить информацию на основе HTTP-запроса от удаленного веб-сервера.

Ресурс предоставляет 2 бесплатные утилиты «Открытые порты» и «PortCheker» для использования на ПК и в качестве расширения для браузера Google Chrome соответственно.

Из недостатков ресурса отметим невозможность сканирования всех портов (а лишь указанных разработчиками), а также удаленных ресурсов.

Полезная информация:

Обратите внимание на утилиту DNSCrypt. Она представляет собой инструмент, повышающий безопасность использования Интернета

Принцип действия программы основан на шифровании DNS-трафика между пользователем и провайдером.

Что такое сканер портов

Сканер портов относится к программному приложению, которое сканирует сервер на наличие открытых портов. Он позволяет аудиторам и сетевым администраторам проверять сетевую безопасность, в то время как злоумышленники и хакеры используют ее для определения открытых портов для использования или запуска вредоносных служб на компьютере или сервере.

Сканирование портов представляет собой способ определения, какие порты в сети открыты. Поскольку порты на компьютере — это место, где информация отправляется и принимается, сканирование портов аналогично стуку в дверь, чтобы увидеть, находится ли кто-то дома. Выполнение сканирования портов в локальной сети или на сервере позволяет определить, какие порты открыты и находятся в режиме прослушивания (listening) (получения информации), а также выявить наличие таких устройств безопасности, как межсетевые экраны, которые находятся между отправителем и целью. Этот метод известен как дактилоскопия (fingerprinting). Это также полезно для тестирования сетевой безопасности и надежности брандмауэра системы. Благодаря этой функциональности, это также популярный инструмент разведки для злоумышленников, ищущих слабую точку доступа для проникновения в компьютер или сервер.

Порты различаются по своим назначениям. Они пронумерованы от 0 до 65535, но определенные диапазоны используются чаще. Порты с 0 по 1023 идентифицируются (https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP), как «общеизвестные порты» или стандартные порты и были назначены для определенных служб, агентством по присвоению номеров в Интернете (IANA). Некоторые из наиболее известных портов и назначенных им служб включают в себя:

- Порт 20 (UDP) — протокол передачи файлов (FTP) для передачи данных

- Порт 22 (tcp) — протокол Secure Shell (SSH) для безопасного входа, FTP и переадресации портов

- Порт 23 (tcp) — протокол Telnet для не зашифрованных текстовых коммутаций

- Порт 53 (UDP) — Система доменных имен (DNS) переводит имена всех компьютеров в Интернете в IP-адреса

- Порт 80 (tcp) — Всемирная паутина HTTP

Как вывести список ip адресов в сети

Первый способ узнать все ip адреса в локальной сети — это работа через командную строку.

Для этого мы нажимаем на кнопку пуска, в поисковом запросе пишем «cmd» и нажимаем клавишу «Enter».

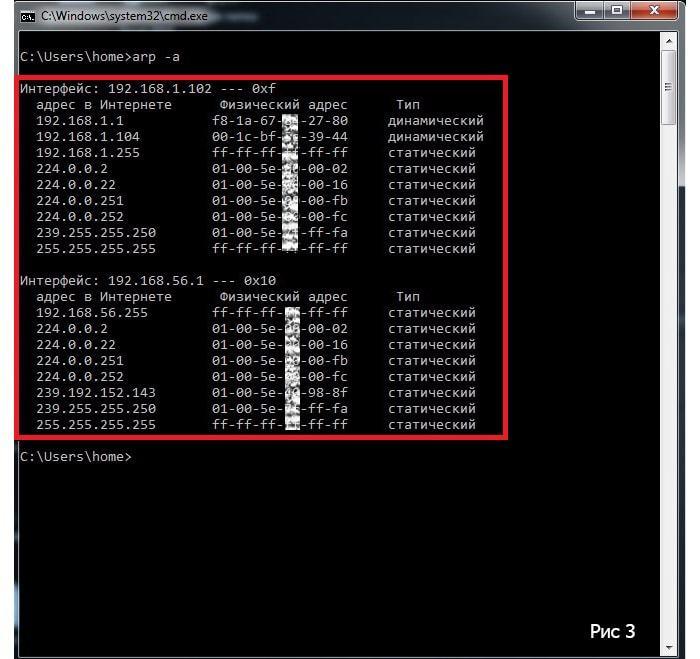

Перед нами откроется окно редактора командной строки. В редакторе очень много команд, которые могут нам пригодиться, но в данном случае нам нужна команда «arp -a».

Введите данную команду в терминал как показано на следующем рисунке:

Команда «arp» нам дает не только возможность определить ip оборудования, но и так же показывает этого оборудования, что так же может быть нам интересно.

Итак, после того как вы ввели команду и нажали «Enter» перед вами откроется весь список ip адресов оборудования в локальной сети.

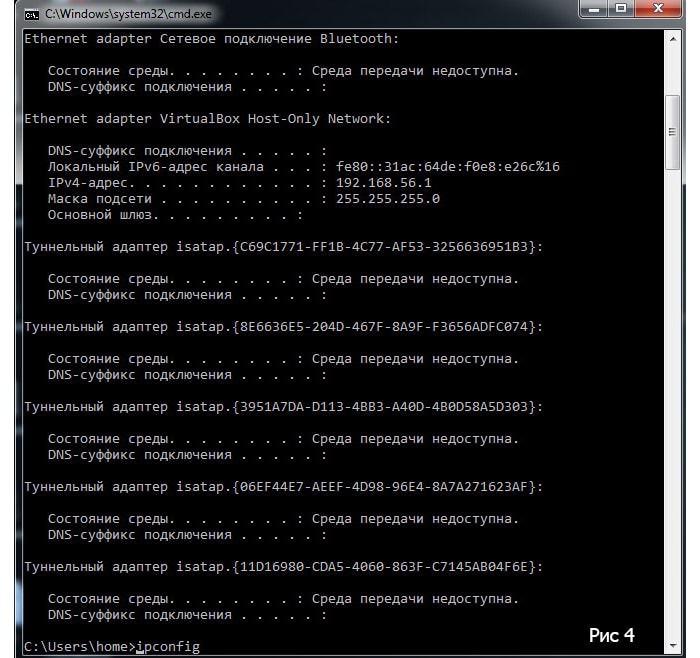

Если же вас интересует всего лишь ip адрес только вашего компьютера, то нужно ввести в терминал команду «Ipconfig»- тогда вы увидите все данные по вашему компьютеру.

Однако такое команды определяют все Ip в локальной сети далеко не всегда. И в таком случае потребуется программа для поиска ip адресов в сети «Advanced IP Scanner» — это сетевой сканер. Скачать ее можно на просторах интернета, а я в свою очередь расскажу, как с ней работать.

Сканирование локальных и глобальных IP

- Интерфейс с глобальным IP адресом выходит в интернет напрямую без посредников, и к нему имеют возможность подключаться все, у кого есть интернет.

- Остальные IP адреса — локальные.

Локальные адреса имеют следующие диапазоны:

- 10.0.0.0 — 10.255.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.0.0.0 или /8)

- 172.16.0.0 — 172.31.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.240.0.0 или /12)

- 192.168.0.0 — 192.168.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.255.0.0 или /16)

Пример интересных находок в моей локалке:

Рекомендуется ознакомиться с заметкой «Некоторые приёмы исследования сети».

Использование утилиты Angry IP Scanner

Angry IP Scanner — это бесплатное решение по сканированию портов компьютера или сервера.

Скачать утилиту https://angryip.org/

Обращаю внимание, что для работы приложения у вас должна быть установлена Java на компьютере, где будите производить запуск вашего порт-сканера, иначе не заработает ничего

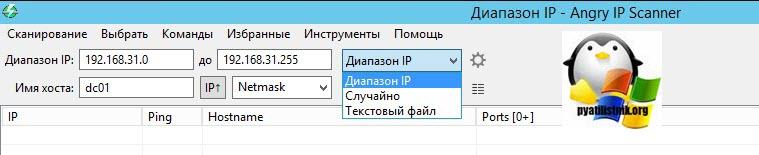

Установка Angry IP Scanner очень тривиальная ,на этом я останавливаться не буду, от вас потребуется везде нажать далее. Открываем ваш сканер портов. Я это буду делать на своем тестовом контроллере домена. Когда вы откроете свой сканер портов, у вас будет форма выбора диапазона IP адресов в вашей локальной сети. Так же вы можете указать список адресов из текстового файла.

Структура такого файла представлена на картинке, тут ip-адреса идут с новой строки.

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем «Старт».

Если вы сканируете порты у целой подсети, то вам нужно указать ее префикс (Маску). После чего нажимаем «Старт».

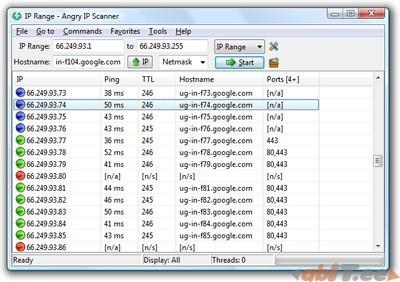

Наш сканер открытых портов начнет планомерно проверять каждого участника. Цветовое обозначение узлов:

- Синий цвет означает, что данный хост доступен, но для него не заданы порты сканирования, об этом так же говорит статус «Ports n/s (Not/Scan)»

- Зеленый цвет, что хост доступен и для него определены порты для сканирования

- Красный цвет — не доступен

Настроим диапазон портов, которые я бы хотел проверить на предмет их прослушивания. Для этого нажмите значок шестеренки. В открывшемся окне перейдите на вкладку порты. В поле выбора порта укажите диапазон, в моем примере, это будет диапазон от 1 до 1024. Именно его мы и будем проверять.

У вас в столбце Ports изменится значение, нажимаем кнопку «Старт».

Начинается процесс обращения к портам, хочу отметить, что сама процедура не быстрая и идет в 100 потоков, но так же у каждой операционной системы свои лимиты и тайминги. В итоге вы увидите в столбце Ports список портов, которые прослушивает ip адрес сервера, к которому было обращение. Мы таким образом определяли порты Active Directory. Angry IP Scanner имеет и дополнительные встроенные утилиты, кликните правым кликом по нужному хосту и из пункта «Открыть» вы можете увидеть их:

- Windows Shares — будет открыт проводник с сетевыми шарами сервера

- Web Browser — откроет в браузере 80 порт для данного хоста

- FTP — попробует подключиться к FTP

- Telnet

- Ping — будет открыта командная строка в которой будет запущен пинг

- Trace route — запуск в командной строке утилиты tracert

- Geo Locate

- Email sample

Еще интересным моментом у Angry IP Scanner может выступать добавление дополнительных полей. Для этого нажмите кнопку в виде параллельных палочек. В открывшемся окне с помощью стрелок переместите нужные поля. Я для примера добавил TTL и MAC Address.

При необходимости программа сканера портов легко может экспортировать полученные данные в текстовый файл для дальнейшего изучения. Сделать это можно из меню «Сканирование» или нажатие клавиш Ctrl+S.

Отчет будет выглядеть вот в такой форме.

Angry IP Scanner.

Angry IP Scanner – бесплатная программа с открытым исходным кодом для сканирования IP-адресов и портов. Это приложение работает на компьютерах под управлением операционной системы Windows, Linux, Mac OS X.

Angry IP Scanner пингует все IP-адреса и определяет их статус. По каждому IP-адресу собирается данные о MAC-адресе, хосте, открытых портах. Кроме того, отображается и информация из NetBIOS (имя компьютера и рабочей группы, пользователь). Для ускорения сканирования применена многопоточная технология. Результаты сканирования можно экспортировать в файлы форматов CSV, TXT, XML.

Функциональные возможности Angry IP Scanner можно расширять с помощью плагинов.

Программы — сетевые сканеры в первую очередь предназначены для сетевых администраторов и IT-специалистов, но и простой пользователь компьютера может извлечь пользу от применения IP-сканера. Например, с помощью сетевого сканера можно обнаружить халявщика, подключившегося к нашему Wi-Fi-роутеру и использующего наше Интернет-подключение, или узнать, какие устройства подключены к офисной сети – из чистого любопытства, конечно.

На вопрос Как найти другой компьютер в сети, если у вас Windows 7!? заданный автором Artuwkq evteev

лучший ответ это Для того чтобы создать простейшую сеть нужно соединить компьютеры кабелем с так званой «зеркальной» разводкой кабеля типа «кроссовер» .Обжим «кроссовер» значит что провода с одной стороны кабеля надо обжать в обратной последовательности.Прежде всего нужно проверить настройку имени рабочей группы, поскольку компьютеры с ОС Windows 7 могут видеть друг друга только в одном случае, в том если названия рабочей группы у этих компьютеров одинаковые. Поэтому если названия рабочей группы разные следует поменять на одном из двух компьютеров название группы. В Windows 7 по умолчанию название рабочей группы WORKGROUP.Давайте приступим. Для начала нужно зайти в меню Пуск и здесь надо щелкнуть правой кнопкой мыши по пункте меню Компьютер, и теперь в появившемся меню нужно выбрать пункт меню Свойства.Теперь нужно зайти в вкладку Имя компьютера, где если нужно можно изменить название рабочей группы компьютера, о которой мы писали выше. Для изменения щелкаем по кнопке Изменить.Также здесь же мы можем задать имя нашего компьютера. Это нужно для того сделать чтобы пользователи сети видели Ваш компьютер по этому имени (имя можно задать какое угодно) .В случае подключения сетевого кабеля к своему компьютеру еще до того как установили Windows 7, то в большинстве случаев ваша сеть должна сама найтись и опознаться. Если сеть все же сеть не найдена, то она должна найтись при перезагрузке компьютера.Теперь давайте войдем в меню Сеть и Интернет и теперь выберем здесь пункт Центр Управления сетями и общим доступом и здесь выбираем пункт Настройка нового подключения к сети. Должен после этих действий запустится мастер настройки локальной сети.Таким образом Вы сможете настроить также подключение к интернету, в том единственном случае если локальная сеть отсутствует. Нужно будет лишь выбрать, беспроводное или проводное подключение у Вас установлено.Мастер установки должен выполнить все настройки за Вас, но Вам может прийтись настраивать сеть вручную. Поэтому сейчас мы распишем все эти настройки что делает мастер.1. Для начала нужно зайти в раздел Подключение к сети иконку раздела можно найти на панели Сеть и Интернет — Центр управления сетями и общим доступом — Просмотр состояния сети и задач — Изменение параметров адаптера.2. Нужно щелкнуть правой клавишей мыши по иконке сетевой карты и выбрать пункт Свойства.3. В меню что откроется нужно щелкнуть по пункте Протокол Интернета версии 4 (TCP/IP v4) после этого откроется окно в которое нам необходимо ввести нужные настройки.IP адрес и маска подсети. В локальной сети как и в интернете, каждый компьютер должен иметь собственный IP адрес. IP адреса всех компьютеров в локальной сети чаще всего присваиваются по нижеприведенному шаблону:192.168.0.ХВ данном шаблоне мы подставляем на каждом компьютере иное число. Например один компьютер сети имеет адрес 192.168.0.1, другой адрес 192.168.0.2 .Маска подсети это очень важная часть адреса. Маска подсети конечно же должна быть обязательно одинаковая на всех компьютерах сети. Чаще всего на домашних компьютерах пользователей используется маска:255.255.255.0Думаю данных параметров при простом соединении компьютеров между собой этого должно быть достаточно

Сканер портов. Общие сведения

Сканер портов — программное обеспечение, разработанное с целью поиска хостов локальной сети, имеющих открытые порты.

Данный тип утилит, как правило, используется системными администраторами (а также злоумышленниками) для проверки безопасности сетей (а также их уязвимостей).

В зависимости от поставленных задач, сканирование на предмет всех открытых портов производят как для одного (сканирование портов), так и для множества хостов (сканирование сети).

Также возможен вариант поиска лишь одного открытого порта (или определенной группы) для множества хостов сети.

Обратите внимание! Если ваш компьютер подключен непосредственно к сети Интернет, онлайн сканер портов покажет список открытых портов вашего хоста. В случае выхода в Интернет посредством маршрутизатора сканер портов показывает порты вашего маршрутизатора, но не компьютера.. Сканирование портов это первый шаг в процессе предупреждения взлома (или взлома, в зависимости от целей), цель которого помочь определить возможные векторы атаки

Сканирование портов это первый шаг в процессе предупреждения взлома (или взлома, в зависимости от целей), цель которого помочь определить возможные векторы атаки.

Помимо, собственно, открытых портов сканеры позволяют определить установленную на хосте операционную систему и работающие службы (Web-сервер, FTP-сервер, Mail-сервер), включая номера их версии.

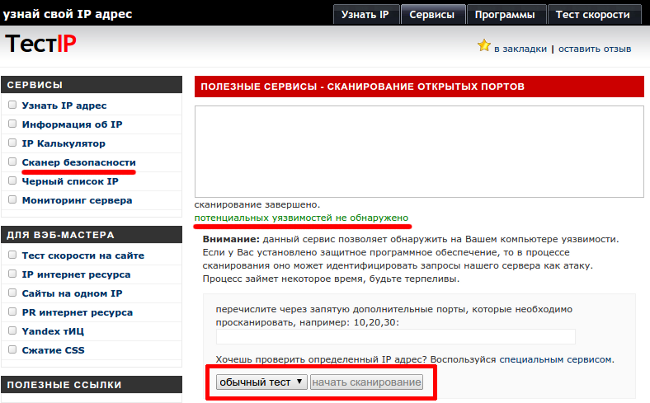

TestIP

Данный сервис пожалуй самый аскетичный из всех, представленных в нашем небольшом обзоре.

Аскетичность касается не только интерфейса, но функций, предоставляемых пользователю.

Сканер портов на ресурсе имеет название «Сканер безопасности». Предоставляется возможность сканирования как одиночных портов или их групп.

Есть возможность запуска одного из трех доступных тестов: экспресс (производится сканирование наиболее часто используемых сервсисов), обычный (осуществляется сканирование портов в диапазоне от 0 до 1024 + порты дополнительных служб), полный (сканируются порты согласно IANA-списка).

Обычный тест по времени занял около 5–7 минут.

Есть возможность сканировать порты удаленных ресурсов (по крайней мере, есть пункт меню), однако на момент написания статьи данная опция не была доступна, равно как и функция «Мониторинг сервера».

Среди дополнительных сервисов, размещенных на сайте имеется функция определения IP-адреса, информация об используемом или стороннем IP-адреса, а также IP-калькулятор, который может пригодиться для расчета адресов подсетей локальной сети.

Богдан Вязовский

«Мы живем в обществе, где технологии являются очень важной частью бизнеса, нашей повседневной жизни. И все технологии начинаются с искр в чьей-то голове

Идея чего-то, чего раньше не существовало, но однажды будет изобретено, может изменить все. И эта деятельность, как правило, не очень хорошо поддерживается»

Поиск устройств в сети с помощью командной строки Linux

Установите nmap

nmap — одна из самых популярных утилит для сканирования сети в Linux. Для того, чтобы установить nmap в Ubuntu (или других дистрибутивах Linux на базе Debian), выполните следующую команду:

Эта утилита должна быть доступна в официальных репозиториях всех остальных дистрибутивов.

Узнайте диапазон адресов сети

Теперь нам нужно узнать диапазон IP-адресов в сети. Это можно сделать с помощью команды . В результатах нужно найти фрагмент, начинающийся с wl, если вы подключены к сети по Wi-fi или e, если используете кабельное соединение Ethernet.

user@user-notebook:~$ ifconfig wlp3s0: flags=4163 mtu 1500 inet 192.168.1.69 netmask 255.255.255.0 broadcast 192.168.1.255 inet6 fe80::2847:8e90:ef28:3d12 prefixlen 64 scopeid 0x20 ether 3c:95:09:1a:fe:c3 txqueuelen 1000 (Ethernet) RX packets 10871731 bytes 15494573470 (15.4 GB) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 5460677 bytes 596624992 (596.6 MB) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

Нужная нам информация находится во второй строке. Как видно, мой локальный IP-адрес 192.168.1.69, а маска подсети 255.255.255.0, что означает, что в локальной сети адреса будут отличаться от 192.168.1.0 до 192.168.1.255.

Просканируйте устройства, подключенные к сети

Для получения более точной информации лучше выполнять сканирование от имени администартора. Используйте команду nmap следующим образом:

irina@irina-X541UA:~$ sudo nmap -sn 192.168.1.0/24 пароль для irina: Starting Nmap 7.60 ( https://nmap.org ) at 2018-11-21 22:32 MSK Nmap scan report for router.asus.com (192.168.1.1) Host is up (0.0020s latency). MAC Address: 18:31:BF:3E:AE:50 (Unknown) Nmap scan report for GoUbuntu-desktop (192.168.1.96) Host is up (0.089s latency). MAC Address: C0:25:E9:2A:06:47 (Tp-link Technologies) Nmap scan report for Redmi5Plus-Redmi (192.168.1.172) Host is up (0.19s latency). MAC Address: 20:47:DA:D9:B8:60 (Unknown) Nmap scan report for Redmi5A-Redmi (192.168.1.250) Host is up (0.13s latency). MAC Address: D8:63:75:B1:C6:57 (Unknown) Nmap scan report for Acer-X541UA (192.168.1.69) Host is up. Nmap done: 256 IP addresses (5 hosts up) scanned in 23.81 seconds

Как видно, в сети работает 5 устройств, одно — роутер, два компьютера и два телефона. Регулярно проверяйте вашу беспроводную сеть, это может обезопасить вас от многих проблем!

Сканирование портов

ледующий тип сетевого сканирования сканирование портов. Механизм сканирования портов основан на попытке пробного подключения к портам TCP и UDP исследуемого компьютера с целью определения запущенных служб и соответствующих им портов. Обслуживаемые порты могут находиться в открытом состоянии или в режиме ожидания запроса. Определение портов, находящихся в режиме ожидания, позволяет выяснить тип используемой операционной системы, а также запущенные на компьютере приложения.

Существует сравнительно много способов сканирования портов, но для систем Windows наиболее часто встречаются следующие:

- TCP-сканирование подключением (TCP connect scan);

- TCP-сканирование с помощью сообщений SYN (TCP SYN scan);

- TCP нуль-сканирование (TCP Null sсan);

- TCP-сканирование с помощью сообщений ACK (TCP ACK scan);

- UDP-сканирование (UDP scan).

Метод TCP-сканирования подключением (TCP connect scan) заключается в попытке подключения по протоколу TCP к нужному порту с прохождением полной процедуры согласования параметров соединения (процедура handshake), заключающейся в обмене служебными сообщениями (SYN, SYN/ACK, ACK) между узлами сети.

В методе TCP-сканирования с помощью сообщений SYN (TCP SYN scan) полного подключения к порту не происходит. Исследуемому порту посылается сообщение SYN, и если в ответ приходит сообщение SYN/ACK, то это означает, что порт находится в режиме прослушивания. Данный метод сканирования портов является более скрытым в сравнении с методом сканирования с полным подключением.

В методе TCP-нуль-сканирования (TCP Null sсan) осуществляется отправка пакетов с отключенными флагами. Исследуемый узел в ответ должен отправить сообщение RST для всех закрытых портов.

Метод TCP-сканирования с помощью сообщений ACK (TCP ACK scan) позволяет установить набор правил, используемых брандмауэром, и выяснить, выполняет ли брандмауэр расширенную фильтрацию пакетов.

Метод UDP-сканирования заключается в отправке пакетов по протоколу UDP. Если в ответ поступает сообщение, что порт недоступен, то это значит, что порт закрыт. При отсутствии такого ответа можно предположить, что порт открыт. Стоит отметить, что протокол UDP не гарантирует доставки сообщений, поэтому данный метод сканирования не очень надежен. Кроме того, UDP-сканирование процесс очень медленный, в связи с чем к такого рода сканированию прибегают крайне редко.

Защита от сканирования портов

Вряд ли удастся помешать кому-либо предпринять попытку сканирования портов на вашем компьютере. Однако вполне возможно зафиксировать сам факт сканирования и свести к минимуму возможные последствия. Для этого целесообразно соответствующим образом настроить брандмауэр и отключить все неиспользуемые службы. Настройка брандмауэра заключается в том, чтобы закрыть все неиспользуемые порты. Кроме того, все аппаратные и программные брандмауэры поддерживают режим обнаружения попыток сканирования портов, поэтому не стоит пренебрегать этой возможностью.

Для чего нужна программа Router Scan

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, — вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза).

Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера.

Получение информации происходит по двум возможным путям:

- Программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ.

- Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

Начиная с версии 2.60 в программе появились функции обнаружения и аудита беспроводных сетей стандартов 802.11a/b/g/n, для работоспособности этих функций требуется встроенный или внешний Wi-Fi адаптер.

Для лучшего качества беспроводного аудита была усовершенствована интеграция с сервисом 3WiFi, а также реализованы атаки на ключ сети WPA/WPA2 и поддержка аудита WPS PIN вместе с атакой Pixie Dust.

Настройка и запуск сканирования Router Scan

Главная кнопка многофункциональна. При запуске сканирования разделяется на две кнопки — для остановки и приостановки сканирования. Но также может выполнять ряд других функций:

- — запускает процесс сканирования IP диапазонов.

- — останавливает сканирование.

- — ставит сканирование на паузу.

- — возобновляет сканирование.

- — принудительно прекращает сканирование.

- — прерывает импорт файла в таблицу.

- — прерывает выгрузку данных в базу 3WiFi (при автоматической выгрузке по завершению сканирования).

Макс. кол-во потоков

Этот параметр устанавливает максимальное количество потоков, то есть сколько устройств может сканироваться параллельно и одновременно.

Таймаут соединения

Устанавливает порог ожидания соединения с устройством в миллисекундах.

Примечание: В зависимости от провайдера, скорости и стабильности соединения, эти параметры придётся варьировать интуитивно, для получения стабильных результатов сканирования без потерь соединения. Если вам кажется, что программа задействует недостаточно потоков, и ваша система может отдать больше ресурсов, попробуйте изменить режим сканирования в настройках программы.

Список портов для сканирования

Определяет, какие TCP порты будут проверяться при сканировании IP диапазонов.

- позволяет добавить новый порт в конец списка.

- удаляет выбранный порт из списка.

Все порты сканируются с использованием обычного протокола HTTP/1.0, за исключением портов 443, 4343 и 8443 — они сканируются по HTTPS с использованием библиотеки OpenSSL.

Для увеличения угла обзора в сети, вы также можете добавить в список порты 81, 88, 8000, 8081, 8082, 8088, 8888, и подобные.

Также список портов можно изменить, редактируя файл ports.txt.

Автоматическое сохранение результатов в файл

Данная функция периодически выполняет автоматическое сохранение содержимого таблицы, выбранной для сохранения. Для выбора сохраняемой таблицы, воспользуйтесь соответствующей опцией. Настраиваемые параметры:

- Interval — интервал, с которым будет выполняться сохранение (в секундах).

- Format — в каком формате сохранять файл.

Поддерживаемые форматы файлов:

- XML 2003 Table — формат XML, используемый Microsoft Office 2003 (только экспорт).

- CSV Table — текстовый формат CSV (импорт/экспорт).

- Tab-delimited Text File — текстовый формат TXT с разделителями табуляциями (импорт/экспорт).

- IP:Port List — список адресов в формате IP адрес:порт (только экспорт).

- JavaScript Object Notation — формат JSON, который принимают многие интерпретаторы и среды разработки (только экспорт).

Все файлы сохраняются в папке программы, в кодировке UTF-8 (без BOM). Имена файлов соответствуют дате и времени экспорта.

Для хранения, последующей обработки, или повторного импорта данных, рекомендуется использовать формат TXT, либо XML.

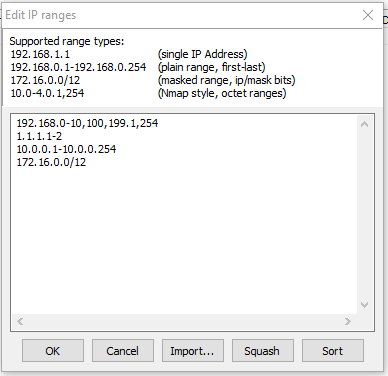

IP или диапазоны IP, которые вы хотите просканировать, введите в поле «Enter IP ranges to scan»:

- открывает окно редактора IP диапазонов.

- позволяет добавить один новый диапазон в конец списка.

- удаляет выбранный диапазон из списка.

- полностью стирает весь список диапазонов, включая комментарии (будьте осторожны, это необратимое действие!).

Использование результатов сканирования Router Scan

Этим вопросам посвящены отдельные статьи:

- Инструкция по использованию Router Scan by Stas’M. Часть вторая: Применение фальшивого DNS

- Инструкция по использованию Router Scan by Stas’M. Часть третья: Применение фальшивого VPN (атака человек-посередине+обход HSTS)

Если коротко, получение доступа к настройкам сетевого оборудования позволяет злоумышленнику манипулировать трафиком, в том числе совершать атаки, направленные на кражу паролей с сайтов, перенаправление на мошеннические сайты, блокировку Интернет-подключения, заражение вредоносными программами. У злоумышленника даже имеется возможность сменить прошивку роутера.

IP сканер сети — немного про интернет адреса…

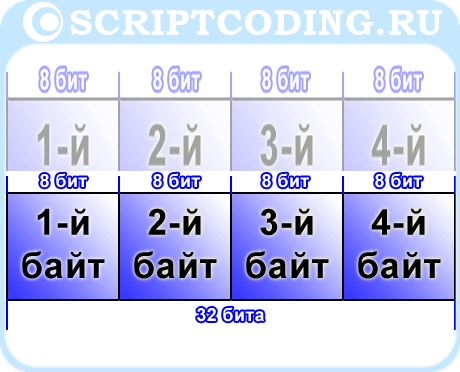

Прежде чем приступать к написанию сканера IP адресов, давайте немного вспомним теорию. В четвертой версии ІР протокола (IPv4) каждый адрес состоит из 4 байт (1 байт равен 8 битам), в простом варианте это 4 десятичных числа (от 0 до 255), которые разделенные между собой точками. Если вспомнить уроки информатики, то увидим, что 2 в 8 степени ровно 256, так как у нас 4 байта (4 по 8 бит ровно 32 бита), то общие число возможных комбинаций ровно: 2 в 32 степени – 4294967296 комбинаций. Так как количество вариаций не бесконечно, то сейчас уже используется версия IPv6. Но, старые ІР никто не отменял, поэтому и сценарий будет рассчитан на версию IPv4. Более подробно, данную тему и работу интернета в целом я рассмотрел в статье — «Как работает интернет»

Сканер IP адресов — пакуем сумку с компонентами

Для работы нашего сценария нам понадобятся всего два компонента.

- XMLHTTP – позволит нам отправлять HTTP запросы на заданный ІР, если ошибки не возникнет (то есть, скрипт получит ответ на отправленный запрос), то мы заносим данный хост в список.

- WindowSystemObject – данный компонент позволяет создавать форму для сценария Windows Script Host, плюс, в нем есть одно преимущество – метод CreateIPAddress который позволит добавить на форму форматированные поля для ввода ІР.

Сканер IP адресов в сети – приступаем к программированию

Давайте для начала посмотрим на программный код в общем, а потом его разберем. Открываем редактор Notepad++ и прописываем строки кода, файл сохраним под именем ip_scaner.js.

Начнем с конца, в нашем сценарии есть переменная timer, значение которой обнуляется после каждых найденных 50 хостов, при желании вы можете ее убрать, она является счетчиком для информирования пользователя о том, что уже пройдено 50 адресов. Ошибка обрабатывается с помощью конструкции try … catch. Перед отправкой запроса переменная inc ровна 0, если ошибка возникнет, то inc присваивается 1. Как вы уже догадались, список будет наполняться только тогда, если inc ровно 0. Сканер IP адресов в сети будет записывать список с результатом работы в файл ip_scan.txt и в текстовое поле на форме. Сам скрипт использует два цикла для перебора диапазона, то есть, третий и четвертый байт.

Теперь рассмотрим немного сам программный код, точнее его синтаксис

Обратите внимание, что для подключения внешних классов мы использовали как внутреннюю функцию ActiveXObject языка JSCRIPT, так и метод CreateObject класса WScript, в данном случае особой разницы нет. Обработка начальных и конечных байт происходит в цикле FOR, в котором задается диапазон для начального и конечного четвертого и третьего байта

Текстовый файл будет создан в текущем каталоге с помощью метода CreateTextFile класса FileSystemObject.

Сканер IP адресов и портов в сети

Хотелось бы обратить ваше внимание, что на одном ІР-шнике может работать несколько служб (сервисов или приложений, называйте как хотите), каждая будет использовать свой порт (прописывается в конце после двоеточия), если вы просто введете айпишник в браузере, то фактически отправите запрос на 80 порт, но, как я сказал, на других портах тоже что то может быть. Наш IP сканер адресов фактически отправляет HTTP запрос на 80 порт – работу с HTTP протоколом можно изучить в статье «Штурмуем протокол HTTP — методы, заголовки и запросы»

Для анализа остальных портов я в следующей статье напишу пример сканера портов, поэтому подписывайтесь на новые стать, что бы быть всегда в курсе и всегда первым, удачи вам.

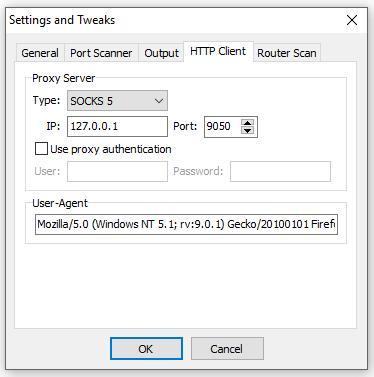

Установка Tor в Windows

Перейдите в раздел загрузок на сайте проекта Tor, выберите для загрузки Expert Bundle. Не браузер Tor, а именно Expert Bundle.

Скаченную папку распакуйте в любое место. Tor можно . Это удобный вариант – не нужно запускать каждый раз, не нужно вводить команды. Но пока для быстроты и наглядности мы вручную запустим процесс Tor с дефолтными опциями.

Откройте командную строку Windows (как администратор) и перетащите туда файл tor.exe из скаченного архива, дождитесь, пока Tor завершит свои дела:

Это окно закрывать не надо! Иначе связь с сетью Tor прекратиться.

Теперь перейдите к настройкам Router Scan: , далее Settings and Tweaks, далее HTTP Client. В группе Proxy Server в выпадающем списке Type выберите SOCKS5. В качестве IP впишите 127.0.0.1, а в качестве Port – 9050.

Теперь сканирование должно выполняться через Tor.

НО: черзе Tor невозможно сканировать локальные сети!

Методы сканирования портов

Сканирование портов отправляет тщательно подготовленный пакет на каждый номер порта назначения. Основные методы, которые может использовать программное обеспечение для сканирования портов:

Ваниль (Vanilla) — самый простой скан; попытка подключиться ко всем 65 536 портам по по очереди. Ванильное сканирование — это полное сканирование соединения, то есть оно отправляет флаг SYN (запрос на подключение) и после получения ответа SYN-ACK (подтверждение подключения) отправляет обратно флаг ACK. Этот обмен SYN, SYN-ACK, ACK включает квитирование TCP. Полное сканирование подключений является точным, но очень легко обнаруживается, поскольку все подключения всегда регистрируются брандмауэрами.

- Сканирование SYN (SYN Scan) — также называется полуоткрытым сканированием, оно только отправляет SYN и ожидает ответа SYN-ACK от цели. Если ответ получен, сканер никогда не отвечает. Так как соединение TCP не было установлено, система не регистрирует взаимодействие, но отправитель узнал, открыт порт или нет.

- Сканирование XMAS и FIN (XMAS and FIN Scans) — набор сканирований, используемых для сбора информации без регистрации в целевой системе. При сканировании FIN незапрошенный флаг FIN (обычно используемый для завершения установленного сеанса) будет отправлен на порт. Ответ системы на этот случайный флаг может показать состояние порта или брандмауэр. Например, закрытый порт, который получает незапрошенный пакет FIN, ответит пакетом RST (мгновенный прерывание), но открытый порт проигнорирует его. Сканирование XMAS просто отправляет набор всех флагов, создавая бессмысленное взаимодействие. Ответ системы может быть интерпретирован для лучшего понимания портов системы и брандмауэра.

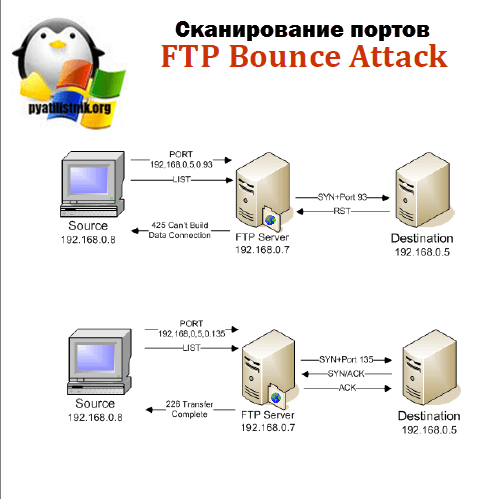

- Сканирование отказов FTP (FTP Bounce Scan) — позволяет замаскировать местоположение отправителя путем пересылки пакета через FTP-сервер. Это также предназначено для отправителя, чтобы остаться незамеченным.

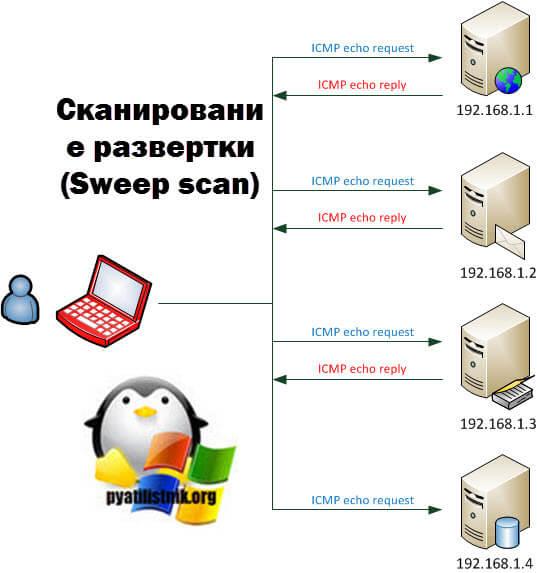

Сканирование развертки (Sweep scan) — пингует один и тот же порт на нескольких компьютерах, чтобы определить, какие компьютеры в сети активны. Это не раскрывает информацию о состоянии порта, а сообщает отправителю, какие системы в сети активны. Таким образом, его можно использовать как предварительное сканирование.