Защита беспроводной сети

Содержание:

4 Умения третьего уровня профессиональный хакер

До этого момента защита сводил ась к тому, чтобы не дать злоумышленнику подключиться к вашей сети. Но что делать, если, несмотря на все усилия. хакер пробрался в сеть?

Существуют системы обнаружения и предотвращения атак для проводных и беспроводных сетей, однако они нацелены на корпоративный уровень и имеют соответствующую стоимость. Также можно найти и решения, основанные на открытом исходном коде, но они, к сожалению, не совсем понятны для новичков. За многие годы существования проводных сетей были выработаны основные принципы безопасности, которые можно при менять и к беспроводным сетям. Они позволят защититься от вторжения злоумышленника.

Общая безопасность сети

Для усиления защиты сетей следует внедрить следующие меры

• Аутентификация при обращении к любому сетевому ресурсу.

Любой сервер, любой общий ресурс, панель управления маршрутизатором и т.д. должны требовать аутентификации. Хотя внедрить на уровне пользователей настоящую аутентификацию без соответствующего сервера невозможно. Как минимум, следует установить пароли на все общие ресурсы и отключить гостевую учётную запись, если вы используете Windows ХР. И никогда не предоставляйте в общее пользование целые разделы!

• Сегментирование сети.

Компьютер, не подключённый к сети, защищён от сетевых атак. Однако есть и другие способы ограничения доступа. Несколько правильно настроенных недорогих маршрутизаторов NAT могут послужить прекрасной основой для создания защищённых сегментов LAN, с возможностью доступа из них в Интернет. Подробнее об этом читайте здесь. Коммутаторы или маршрутизаторы с поддержкой VLAN помогут также с разделением сети. Впрочем, функции VLAN есть на большинстве управляемых коммутаторов, однако они практически не встречаются в недорогих маршрутизаторах и неуправляемых коммутаторах.

• Программные средства защиты.

Как минимум, нужно использовать обновлённые антивирусные решения и регулярно обновлять базы. Персональные брандмауэры, такие как ZoneAlarm, BlackICE

и другие оповестят о подозрительной сетевой активности. К сожалению, последние версии вредоносных и «шпионских» программ требуют установки ещё и специального «антишпионского» программного обеспечения. Здесь можно отметить Webroot Softwares Spy Sweeper

, а также Sunbelt Software’s CounterSpy.

Отметим, что для организации надёжной защиты сети необходимо защитить все машины без исключения!

• Шифрованиефайлов.

Шифрование файлов с использованием криптостойких алгоритмов обеспечит надёжную защиту на случай неавторизованного доступа. Пользователи Windows ХР могут воспользоваться Windows Encrypted FiIe System (EFS). Пользователи Мас OS Х Tiger — FileVault. Из минусов шифрования можно отметить, что оно требует ресурсов процессора, а это может существенно замедлить работу с файлами.

Заключение.

Безусловно, беспроводные сети добавляют немало удобства, но нужно с умом подходить к их защите. Если вы не сделаете защиту самостоятельно, то никто не сделает это за вас. Конечно, от профессионального хакера вы вряд ли защититесь, но значительно осложните его работу. Да и вряд ли ваша сеть будет интересна профессионалам. А вот от многочисленных любителей «нашкодить» вы будете защищены. Так что взвесьте все «за» и «против» и защитите свою сеть!

Список используемой литературы.

1. Сети и интернет: Wi-FI: боевые приемы взлома и защиты беспроводных сетей.

2. http://www.thg.ru/network/20050903/

— защита беспроводной сети

3. Журнал «Компьютер пресс» — Защита беспроводных сетей от взлома

4. Симонов С. Анализ рисков. Управление рисками//Jet Info, 1999. № 1. 3. Аудит безопасности информационных систем //Jet Info, 2000, № 1.

5. Высокие статистические технологии. Экспертные оценки. Учебник. Орлов А.И. – М.: Экзамен, 2007.

Устройство беспроводной сети

тандартом

802.11 определяются два основных типа архитектуры сетей: Ad Нос и Infrastructure

Mode.

В режиме Ad Hoc, который также называют IBSS (Independent Basic Service Set),

или режим Peer to Peer (точка-точка), станции непосредственно взаимодействуют

друг с другом. Для этого режима требуется минимум оборудования — каждая станция

должна быть оснащена беспроводным адаптером. При такой конфигурации не требуется

создания какой-либо сетевой инфраструктуры. Основным недостатком режима Ad Hoc

является ограниченный диапазон действия, или радиус возможной сети, а также

невозможность подключения к внешней сети (например, к Интернету).

В режиме Infrastructure Mode станции взаимодействуют друг с другом не напрямую,

а через точку доступа (Access Point), которая выполняет в беспроводной сети

роль своеобразного концентратора (аналогично тому, как это происходит в традиционных

кабельных сетях). Рассматривают два режима взаимодействия с точками доступа:

BSS (Basic Service Set) и ESS (Extended Service Set). В режиме BSS все станции

связываются между собой только через точку доступа, которая может выполнять

также функцию моста с внешней сетью. В расширенном режиме — ESS существует инфраструктура

нескольких сетей BSS, причем сами точки доступа взаимодействуют друг с другом,

что позволяет передавать трафик от одной BSS к другой. Точки доступа соединяются

между собой с помощью либо сегментов кабельной сети, либо радиомостов. Типичная

беспроводная сеть в режиме Infrastructure Mode, то есть с использованием точки

доступа, показана на рис. 1.

Говоря о преимуществах беспроводных решений, не стоит забывать и об ограничениях

и недостатках, свойственных этим сетям. Недостатки беспроводных сетей, как правило,

связывают с их уязвимостью в смысле конфиденциальности передачи информации.

Часто можно слышать, что «радиосети небезопасны», «информацию из радиосетей

можно перехватить» и тому подобное. Что ж, действительно, в радиосетях передача

информации происходит в открытом эфире, доступном для широкого круга лиц. Но

так ли уж страшен черт, как его малюют? (рис. 1)

Настройка клиента Windows

Windows Server 2003 и Windows XP облегчают настройку клиента для работы в

беспроводных сетях, особенно в сетях с WEP. Компания Microsoft организовала

службу Wireless Zero Configuration в XP и назвала ее Wireless Configuration

service в Windows 2003. Запущенная служба выполняет мониторинг беспроводных

адаптеров для приема широковещательных посылок SSID от узлов доступа. Если

принята широковещательная передача известного SSID и имеется достаточно

информации для конфигурации, то Windows автоматически подключается к сети (если

настроена на соединение). Служба беспроводной настройки выдает стандартное

диалоговое окно для настройки параметров беспроводной сети независимо от

установленного беспроводного адаптера. К сожалению, служба не работает со всеми

беспроводными адаптерами; если она не работает с конкретной платой, необходимо

блокировать ее и задействовать драйвер и инструментальный комплект для

настройки, поставляемый вместе с сетевым адаптером.

Чтобы использовать службу настройки, следует открыть утилиту Network

Connections в панели управления, щелкнуть правой кнопкой мыши на значке

беспроводного адаптера, выбрать пункт Properties и перейти к вкладке Wireless

Networks. Необходимо убедиться, что режим Use Windows to configure my wireless

network settings активизирован, и щелкнуть на кнопке Add, чтобы настроить

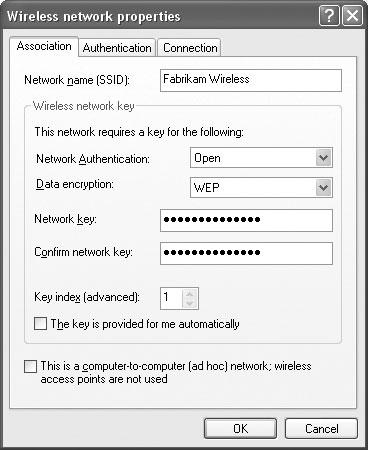

беспроводную сеть. На экране 1 показано диалоговое окно для ввода параметров

беспроводной сети. Затем следует ввести SSID для беспроводной сети, с которой

нужно установить соединение, выбрать метод для Network Authentication. Если

выбрать Open или Shared, то в поле Data encryption можно указать одно из

значений — WEP или Disabled. Если выбраны WPA или WPA-PSK, то можно применять

алгоритмы шифрования TKIP или AES.

|

| Экран 1. Настройка беспроводных параметров в XP |

При использовании WPA или WPA-PSK для аутентификации или шифрования можно

ввести ключ аутентификации или шифрования (чтобы активизировать поле Network key

и поле Confirm network key, требуется отменить режим The key is provided for me

automatically). Если существует более одного ключа, следует выбрать номер ключа,

или индекс. В некоторых узлах доступа и беспроводных адаптерах можно хранить и

использовать до четырех ключей в целях повышения гибкости. Например, ключи можно

менять еженедельно, вручную выбирая ключ из списка каждый понедельник утром.

Типичные ошибки подключения к Wi-Fi

Данная ситуация может сопровождаться не только проблемой с программным обеспечением телефона, но и с аппаратным. В таком случае мобильное устройство нужно будет сдать в мастерскую на диагностику экспертам. Мы разберём по порядку сложности проблемы с подключением к маршрутизатору с программной стороны:

Причина 1: Неправильно введённый пароль

Как бы смешно не звучало, но большинство случаев с отказом мобильного устройства от подключения к беспроводной сети происходят именно из-за неправильно введённого пароля. При этом пользователь может вводить символы в неправильном регистре (большие символы вместо маленьких, и наоборот) либо упускать некоторые из них.

Если роутер принадлежит вам, злоумышленник мог изменить ваш пароль посредством взлома без вашего ведома. Узнайте свой пароль повторно и попробуйте ввести его вновь со всей внимательностью.

Если вы не знаете, как узнать пароль от Wi-Fi, пожалуйста, ознакомьтесь с этой статьей:

Причина 2: Завис маршрутизатор

Даже самое дорогое устройство, призванное передавать интернет-трафик по воздуху, может со временем накапливать «мусор» в виде лишних пакетов данных и временно выходить из строя. Решение данной проблемы очень простое — перезагрузка роутера. Сделать можно это путём выключения и включения маршрутизатора с помощью кнопки питания на его задней панели.

Отключите маршрутизатор (роутер) на 10 минут, после чего включите вновь. Если это банальное действие не помогло — движемся дальше к более сложным вариантам решения проблемы.

Причина 3: Сбой аутентификации мобильного устройства

Ежедневно по эфирной среде передачи данных мобильные устройства подвергаются большой нагрузке. Это не только приём и передача интернет-трафика, но и мобильные звонки, СМС-сообщения и всё, что к этому относится. Поэтому устройство может больше не принимать данные от маршрутизатора по причине перегрузки информацией.

13.06.2017

Без подключения к Всемирной паутине смартфон остается всего лишь средством для звонков и СМС. Но для скачивания приложений и работы с ними необходимо устойчивое соединение с интернетом. В современном городе наиболее удобным способом выхода в Сеть остается подключение к Wi-Fi, учитывая, что бесплатную точку доступа можно найти не только в кафе, но и в парках и даже в транспорте.

Но что делать, если телефон не видит WiFi роутер, как с этим бороться? Обсудим возможные решения этой проблемы в данной статье, ответив также на частый вопрос, почему телефон не подключается к WiFi ноутбука.

Средства защиты сети

режде

всего давайте вспомним, что сами способы модуляции, определяемые в стандартах

802.11a и 802.11b, создают достаточно серьезную помеху для перехвата.

Технология DSSS (технология расширения спектра методом прямой последовательности),

примененная в 802.11b, позволяет кодировать данные посредством добавления псевдослучайной

битовой последовательности к исходным данным и передавать их по всей полосе

пропускания, что приводит к уширению спектра передаваемого сигнала с одновременным

уменьшением спектральной плотности сигнала. В результате данные почти полностью

растворяются в фоновом шуме среды, становясь неуязвимыми для перехвата. Таким

образом, передача как бы маскируется под естественный фон. Уловить информационный

сигнал, выделив его из общего шума, способна только станция, которая использует

те же самые псевдослучайные битовые последовательности, что и передающая станция.

Технология OFDM стандарта 802.11a работает по схожему принципу. В ней весь поток

данных разделяется на несколько подпотоков, передаваемых по всей полосе пропускания,

которые впоследствии вновь собираются в единый поток на принимающем устройстве.

Это позволяет вести передачу данных на высокой скорости, одновременно защищая

передаваемые данные от перехвата.

Естественно, что сам по себе способ модуляции не может обеспечить гарантированную

безопасность беспроводной сети. Для обеспечения более надежного способа защиты

от нежелательного перехвата в беспроводных сетях предусмотрены следующие меры:

• присваивание ключа SSID. При конфигурации беспроводной сети

каждый пользователь получает от администратора сети собственный идентификационный

SSID;

• ввод MAC-адресов. У каждого адаптера для беспроводного доступа

имеется установленный производителем, уникальный в глобальном масштабе MAC-адрес.

Эти адреса должны быть занесены в списки доступа на точках доступа. Все остальные

сетевые адаптеры автоматически исключаются из беспроводной сети;

• аутентификация. Каждая станция должна подтвердить, что она

авторизована для доступа к соответствующей беспроводной сети. Для этой цели

в имеющейся продукции используется WEP-шифрование;

• WEP-шифрование. В качестве алгоритма шифрования для стандарта

802.11 используется технология WEP. С целью обеспечения большей безопасности

допустимо использование версии с 128-разрядным ключом.

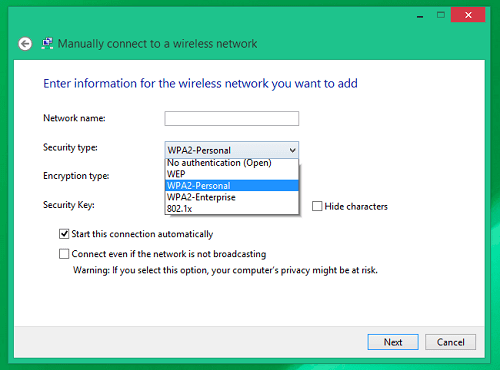

Какой стандарт безопасности беспроводного соединения следует предпочесть

Беспроводные маршрутизаторы могут использовать большой набор различных протоколов для шифрования данных. Вот три основных стандарта, с которыми работает большинство домашних и офисных маршрутизаторов:

1. Wired Equivalent Privacy (WEP): этот протокол был введен в 1997 году сразу после разработки стандарта 802.11 Wi-Fi; в настоящее время WEP считается небезопасным и уже с 2003 его заменяет технология защиты информации WPA с методом шифрования TKIP.

2. Протокол Integrity Key Temporal Key (TKIP). Этот стандарт также является устаревшим и постепенно выходит из использования. Но в отличие от WEP его по-прежнему можно встретить в прошивках многих моделей современного оборудования.

3. Advanced Encryption Standard (AES). Этот стандарт был введен сразу после TKIP в 2004 году вместе с обновленной и улучшенной системой сертификации соединений WPA2. Маршрутизаторам, работающим именно с этой технологией нужно отдавать предпочтение при выборе нового сетевого оборудования. Гаджеты, подключаемые к беспроводной сети, также должны поддерживать AES, чтобы нормально взаимодействовать с такими маршрутизаторами. Несмотря на уязвимость, о которой говорилось выше, WPA2 по-прежнему считается лучшим методом защиты Wi-Fi. В настоящее время производители маршрутизаторов и интернет-провайдеры обычно используют WPA2 как стандарт; некоторые из них используют комбинацию WPA2 и WPA, чтобы сделать возможной работу с самым широким набором беспроводных гаджетов.

В технической документации к маршрутизаторам также иногда можно встретить буквы PSK, которые означают Pre-Shared-Key или Personal Shared Key. Когда есть выбор, всегда лучше отдать предпочтение моделям с WPA2-PSK (AES) вместо WPA2-PSK (TKIP), но если некоторые старые гаджеты не могут подключиться к роутеру, тогда можно остановиться и на WPA2-PSK (TKIP). Технология TKIP использует современный метод шифрования WPA2, оставляя старым устройствам, зависящим от TKIP, возможность подключаться к беспроводным маршрутизаторам.

WEP-шифрование насколько это надежно

ротокол

WEP предполагает стандартный способ аутентификации пользователя и шифрования

данных. Технология WEP подразумевает инкапсуляцию данных, при которой информация

шифруется перед передачей по радиоканалу, а также применение для проверки подлинности

соединения алгоритма аутентификации по ключу общего пользования. Теоретически

расшифровать сигнал могут только те, кто владеет секретным ключом, выданным

устройством доступа. Однако на деле оказывается, что завладеть этим секретным

ключом может и тот, кому он вовсе не предназначен.

Дело в том, что при реализации протокола WEP возникает ряд проблем. Исследователи

из Калифорнийского университета в г.Беркли (США) и из Zero Knowledge Systems,

а также специалист по архитектуре безопасности корпорации Intel Джесси Уолкер

обнаружили, что к беспроводным сетям стандарта 802.11b, защищенным с помощью

WEP, могут получить доступ посторонние лица. Из информационного потока стандарта

802.11b можно выделить структуру, которая является основой для секретных ключей

и используется для шифрования данных. Таким образом, злоумышленник может восстановить

действующие ключи и, пользуясь ими, будет выдавать себя за зарегистрированного

пользователя сети.

Причина проблемы кроется в методе создания ключей в устройствах доступа стандарта

802.11b. Прежде всего, все станции беспроводной локальной сети стандарта 802.11b

совместно используют относительно слабый 40-разрядный ключ, восприимчивый к

жестким силовым атакам мощных компьютеров. Для укрепления этого слабого звена

применяется 24-битный вектор инициализации (Initialization Vector, IV), рандомизирующий

часть ключа и не допускающий повторного использования шифра для нескольких пакетов.

Спецификация предусматривает и более мощную защиту — посредством дополнительного

128-разрядного режима (24-разрядный вектор инициализации и 104-разрядные данные),

но даже это не в состоянии решить всех проблем, связанных с WEP.

Наибольшее беспокойство вызывают комбинации 24-разрядного вектора инициализации.

Как только устройство доступа использует все его комбинации (а всего таких комбинаций

224=16 777 216), оно начнет повторять последовательности векторов.

Более того, WEP создает новый вектор инициализации для каждого обмена, вместо

того чтобы задавать один вектор, неизменный в течение всего времени подключения

зарегистрированного клиента к сети. Из официального документа института System

Administration Networking and Security Institute (SANS) следует, что в сети

с высоким трафиком все доступные комбинации ключей могут быть израсходованы

менее чем за пять часов.

Атакующая сторона, прослушивающая передачу данных в стандарте 802.11b, может

выделить этот повтор и с его помощью, используя статистические атаки, восстановить

открытое текстовое сообщение. Сверяя открытый текст с его зашифрованным аналогом,

злоумышленник сумеет выделить лежащий в основе шифра ключ независимо от его

длины — 40 или 104 бит. Запасшись терпением и потратив немного времени, можно

собрать полную библиотеку комбинаций ключа, используемых в сети, и обеспечить

себе полный доступ ко всем зашифрованным сообщениям. (рис. 2)

Ошибка аутентификации Wi-Fi на планшете и телефоне

08.10.2014 мобильные устройства | настройка роутера

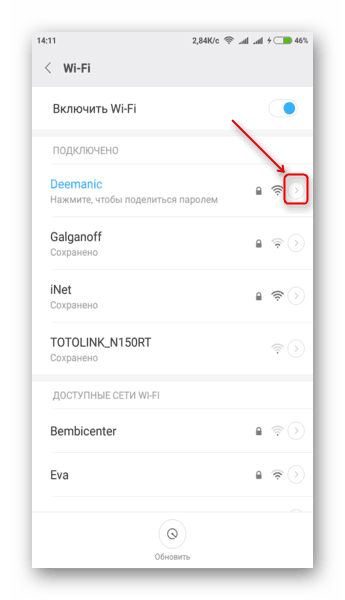

Одна из часто встречающихся проблем при подключении Android телефона или планшета к Wi-Fi — ошибка аутентификации, или просто надпись «Сохранено, защита WPA/WPA2» после попытки подключиться к беспроводной сети.

В этой статье я расскажу об известных мне способах исправить проблему аутентификации и подключиться-таки к Интернете, раздаваемому вашим Wi-Fi роутером, а также о том, чем может быть вызвано такое поведение.

Сохранено, защита WPA/WPA2 на Android

Обычно сам процесс подключения при возникновении ошибки аутентификации выглядит следующим образом: вы выбираете беспроводную сеть, вводите пароль от нее, после чего видите изменение статуса: Подключение — Аутентификация — Сохранено, защита WPA2 или WPA. Если чуть позже статус меняется на «Ошибка аутентификации», при этом само подключение к сети не происходит, то что-то не так с паролем или настройками безопасности на роутере. Если же просто пишет «Сохранено», то вероятно, дело в параметрах Wi-Fi сети. А теперь по порядку о том, что в таком случае можно сделать, чтобы подключиться к сети.

Важное примечание: при изменении параметров беспроводной сети в роутере, удаляйте сохраненную сеть на своем телефоне или планшете. Для этого в настройках Wi-Fi выберите свою сеть и удерживайте ее, пока не появится меню

В данном меню есть также пункт «Изменить», но по какой-то причине, даже на последних версиях Android после внесения изменений (например, нового пароля), все-равно появляется ошибка аутентификации, в то время как после удаления сети все в порядке.

Очень часто такая ошибка бывает вызвана именно неправильным вводом пароля, при этом пользователь может быть уверен, что вводит все правильно. Прежде всего, убедитесь, что в пароле на Wi-Fi не используется кириллица, а при вводе вы соблюдаете регистр букв (большие и маленькие). Для простоты проверки можете временно изменить пароль на роутере на полностью цифровой, о том, как это сделать вы можете прочитать в инструкциях по настройке роутера (там есть информация для всех распространенных марок и моделей) у меня на сайте (также там вы найдете, как зайти в настройки роутера для описанных ниже изменений).

Второй распространенный вариант, особенно для более старых и бюджетных телефонов и планшетов — неподдерживаемый режим Wi-Fi сети. Следует попробовать включить режим 802.11 b/g (вместо n или Auto) и попробовать подключиться снова. Также, в редких случаях, помогает смена региона беспроводной сети на США (или Россия, если у вас установлен иной регион).

Следующее, что стоит проверить и попробовать изменить — метод проверки подлинности и шифрование WPA (тоже в настройках беспроводной сети роутера, пункты могут называться иначе). Если у вас по умолчанию установлено WPA2-Personal, попробуйте поставить WPA. Шифрование — AES.

Если ошибке аутентификации Wi-Fi на Android у вас сопутствует слабый прием сигнала, попробуйте выбрать свободный канал для беспроводной сети. Маловероятно, но может помочь и смена ширины канала на 20 МГц.

А вдруг и это будет интересно:

remontka.pro

Обнаружение несанкционированных узлов доступа

Как отмечалось выше, ложные узлы доступа могут представлять огромную

опасность для предприятия. Но из-за преимуществ и простоты установки AP

(особенно если используются выбираемые по умолчанию параметры) очень вероятно,

что кто-то в один прекрасный момент установит узел доступа в сети предприятия.

Отыскать несанкционированные узлы доступа может быть сложно, но это

необходимо для надежной защиты. В Windows 2003 появилась новая оснастка консоли

Microsoft Management Console (MMC), называемая Wireless Network Monitor, с

помощью которой можно протоколировать активность сетевых клиентов и находить

узлы доступа. Однако устанавливать Windows 2003 в ноутбуках только ради оснастки

MMC неудобно, дорого и вообще необязательно. Большинство ноутбуков и PDA со

встроенными беспроводными адаптерами располагают инструментарием, пригодным для

поиска несанкционированных AP.

Если ноутбук или PDA поставляются без такого инструмента или необходимы

передовые функции, например GPS (глобальная система позиционирования в сочетании

с двунаправленной антенной и компасом позволяет вычислить методом триангуляции

местоположение несанкционированного AP), то предпочтительным может оказаться

такой бесплатный инструмент, как NetStumbler. По адресу

http://www.netstumbler.com/downloads можно получить две версии: одну

для Windows 2000 и более поздних версий и одну для устройств на базе Windows CE,

называемую MiniStumbler. На экране 2 показан NetStumbler, работающий на ноутбуке

Dell с пакетом XP Service Pack 2 (SP2) и Dell TrueMobile 1400, одним из многих

беспроводных адаптеров, совместимых с NetStumbler.

С помощью NetStumbler можно обнаружить несанкционированные AP, просто

запустив программу на портативном компьютере и пройдя по территории предприятия

с ноутбуком. Обнаруженные узлы доступа отображаются на экране. Таким образом

можно получить информацию о MAC-адресе узла доступа, прослушиваемом канале,

шифровании и поставщике. Кроме того, NetStumbler показывает отношение сигнал-шум

для радиосигнала. Чем выше число, тем меньше расстояние до AP.

Прежде чем удастся обнаружить несанкционированные узлы доступа, необходимо

выяснить MAC-адрес и SSID каждого законно установленного AP на предприятии.

Развертывая узлы доступа, следует записывать их MAC-адреса, SSID и

местоположение. Делая обход с NetStumbler, следует искать узлы доступа с

незнакомыми SSID и неизвестными MAC-адресами. Обнаружив незаконные устройства,

следует записать их местоположение, затем пройти в разных направлениях и

отметить то направление, в котором показатель SNR увеличивается. Если продолжать

идти в эту сторону, рано или поздно будет обнаружена AP или по крайней мере

очерчена примерная область ее местонахождения для более полного исследования в

будущем. Следует учитывать, что AP может находиться на полу или на потолке.

Особенно важно отметить, что опытный хакер может установить AP с таким же

SSID, который имеется в сети, в надежде застать врасплох ничего не подозревающих

пользователей. Подключившись к несанкционированному AP, пользователи попытаются

обратиться к сетевым ресурсам, таким как почтовый сервер и приложения,

размещенные в Web

Им не удастся получить доступ к ресурсам через AP взломщика,

но пока это выяснится, они могут раскрыть свои пароли и имена. Следует научить

сотрудников службы поддержки отслеживать вызовы, связанные с проблемами

беспроводной сети, которые могут свидетельствовать о незаконных узлах доступа, и

попросить пользователей сообщать об их местонахождении. По поступающим сигналам

следует проводить расследование с использованием NetStumbler или других

инструментов и проверять MAC-адреса всех AP в этом районе, чтобы убедиться в

законности их установки.

Дополнительную информацию о защите беспроводной сети для предприятий любых

размеров и даже домашних пользователей можно почерпнуть в превосходной книге

Джозефа Дэвиса Deploying Secure 802.11 Wireless Networks with Microsoft Windows

(издательство Microsoft Press, 2003). По адресу

http://www.microsoft.com/mspress/books/6749.asp можно получить

сведения о книге и о том, как ее приобрести, а также найти ссылку на

дополнительные материалы. Отличный оперативный ресурс —

http://www.microsoft.com/windowsserver2003/

technologies/networking/wifi/default.mspx. Данная страница находится в

разделе Windows 2003 Web-узла Microsoft, но в ней есть ссылки и на информацию

для XP.

2 Умения первого уровня пользователь с общедоступным набором утилит для взлома WLAN

Перейдём к более опытным пользователям, которые специально бродят по окрестностям в поисках беспроводных сетей. Некоторые занимаются этим просто из интереса, пытаясь обнаружить, сколько сетей находится рядом. Они никогда не пытаются использовать уязвимые сети. Но есть и менее доброжелательные хакеры, которые подключаются и используют сети, а иногда даже доставляют владельцам неудобства. Все принятые меры нулевого уровня не спасут от взломщиков первого уровня, и незваный гость может проникнуть в сеть. От него можно защититься, используя шифрование

и аутентификацию.

С аутентификацией будем разбираться немного позже, пока же остановимся на шифровании. Одно из возможных решений — пропускать весь беспроводной трафик через туннель VPN (Virtual Private Network) — виртуальная частная сеть.

Шифрование

Владельцам беспроводных сетей следует использовать самый надёжный из доступных методов шифрования. Конечно, здесь всё зависит от оборудования, но, так или иначе, обычно можно выбрать WБР, WPA или WPА2. WEP (Wired Equivalent Privacy) — безопасность, эквивалентная проводной сети является наиболее слабым протоколом, но на текущее время он наиболее широко распространён и поддерживается практически всем оборудованием 802.11. Возможно, придётся остановиться на использовании этой технологии и потому, что не все производители беспроводного оборудования выпустили обновления прошивки с поддержкой WPA для оборудования 802.11 Ь. Некоторые до сих пор выпускают оборудование, которое поддерживает только WEP, например — беспроводные VoIP-телефоны. Таким образом, приходится искусственно снижать безопасность сети из-за того, что не всё оборудование поддерживает более новые технологии.

Как WPA (Wi-Fi Protected Access), так и WPA2 обеспечивают хорошую защиту беспроводной сети, что достигается благодаря более стойкому алгоритму шифрования и улучшенному алгоритму управления ключами. Основное отличие между ними состоит в том, что WPА2 поддерживает более стойкое шифрование AES (Advanced Encryption Standard). Однако, ряд продуктов, поддерживающих WPA , тоже позволяют использовать алгоритм шифрования AES вместо стандартного TKIP.

Большинство продуктов 802.11 g поддерживают WPA, но есть и исключения. Что касается обновления старых продуктов до WPА2, то многие прошивки до сих пор находятся в состоянии разработки, несмотря на то, что стандарт 802.11i, на котором основан WPА2, был утверждён ещё в июне 2004.

Мы рекомендуем, по меньшей мере, использовать WPA. Его эффективность сопоставима с WPА2, и, как мы уже писали, стандарт поддерживается большим количеством оборудования. Конечно, внедрение WPA может потребовать покупки нового оборудования, особенно, если вы используете 802.11b. Однако оборудование 11g стоит сегодня относительно недорого и сможет оправдать себя.

Большинство потребительских точек доступа WPA и WPА2 поддерживают только режим с общим паролем WPA-PSK (Pre-Shared Кеу) (Рис. 4)

. WPA2 или WPA «Enterprise» (он же WPA «RADIUS») также поддерживается в некотором оборудовании, однако его использование требует наличия сервера RADIUS

Рис. 4. Шифрование трафика на точке доступа Netgear.

Для большинства частных беспроводных сетей использование WPA-PSK обеспечит вполне достаточную защиту, но только при выборе относительно длинного и сложного пароля. Не следует использовать только цифры или слова из словаря, поскольку такие программы, как cowpatty

, позволяют проводить словарные атаки против WPA-РSK.

Роберт Москович (Robert Moskowitz), старший технический директор ICSA Labs, в своей статье

рекомендовал использовать 128-битное шифрование PSK. К счастью, все реализации WPA позволяют использовать цифробуквенные пароли, то есть для выполнения рекомендация Московича достаточно 16 символов.

В Интернете можно найти множество генераторов паролей, стоит лишь воспользоваться поисковой системой. И, наконец, некоторые производители

оборудования стали продавать точки доступа и беспроводные адаптеры с автоматической настройкой защиты беспроводных соединений. Buffalo Technology. выпустила серию продуктов с технологией AOSS

(AirStation OneTouch Secure Station). Linksys недавно начала производство и продажу оборудования с поддержкой подобной технологии SecureEasySetup

от Broadcom.