Авторизация. Виды и способы аутентификации

Содержание:

Российский рынок многофакторной аутентификации

Для российского рынка средств сильной аутентификации характерна очень небольшая распространенность OTP-токенов, которые занимают более половины общемирового сегмента персональных идентификаторов. Сегодня поставки этих устройств идут главным образом в российские представительства крупных западных компаний, головные офисы и вся ИТ-инфраструктура которых изначально были построены на OTP-токенах.

Основным фактором, сдерживающим развитие российского рынка OTP-токенов, является высокая стоимость владения (Total Cost of Ownership, TCO) и короткий жизненный цикл. Встроенной батарейки обычно хватает на три-четыре года, после чего заказчик вынужден менять устройство, оплачивая порядка 70% его начальной стоимости. Рассмотрим в качестве примера популярный на Западе OTP-токен RSA SecurID. Стоимость решения для 500 пользователей, куда входят основной сервер и сервер-репликатор, программное обеспечение и сами персональные идентификаторы, составляет 76 тыс. долл. (один токен SecurID стоит 79 долл.). Вдобавок ежегодно на поддержку, по данным дилеров, придется тратить еще 6,6 тыс. долл. Таким образом, в целом решение обойдется в 82,6 тыс. долл., а стоимость одного рабочего места, оборудованного ОТР-токеном, составит не менее 165 долл.

Для сравнения возьмем еще один электронный ключ с генератором одноразовых паролей — eToken NG-OTP от компании Aladdin. В этом случае схема расчета на одно рабочее место несколько иная: серверы аутентификации приобретать не нужно, достаточно иметь серверную версию Windows, которой оснащено сейчас подавляющее число локальных сетей предприятий. Стоимость универсальной системы управления всеми средствами аутентификации (в том числе и разнотипными) в масштабе предприятия (eToken TMS) составит около 4 тыс. долл. (серверная лицензия), а общая цена на 500 токенов (при цене одного устройства 67 долл.) равна 33,5 тыс. долл. Прибавим сюда пользовательскую лицензию для каждого токена: 24 долл. — до 500 пользователей и 19 долл. — свыше 500. Таким образом, стоимость одного рабочего места с интегрированной системой строгой аутентификации по одноразовым паролям составит 99 долл,. а при расчете на 501 пользователя — 94 долл.

Однако, даже несмотря на эту разницу, стоимость защиты одного рабочего места с помощью «стандартного» токена, то есть без ОТР, значительно ниже. Например, для того же eToken PRO, самого популярного в линейке Aladdin USB-токена со встроенным чипом, рассчитанная по той же формуле стоимость одного рабочего места составляет всего 47 долл.

Таким образом, российский рынок персональных идентификаторов значительно отличается от мирового и состоит в основном из USB-токенов со встроенным чипом — на их долю приходится примерно 80-85% рынка. Впрочем, именно USB-токены со встроенным чипом являются сегодня наиболее эффективным средством сильной аутентификации. Так, аналитики ведущих консалтинговых компаний, например IDC и Gartner, считают, что к 2008 году большая часть всего рынка персональных идентификаторов будет приходиться именно на USB-токены со встроенным чипом. Кроме того, компания Gartner назвала USB-токены со встроенным чипом лучшим инвестиционным вложением в обеспечение безопасного доступа к данным в 2005 году.

По внутренним данным Aladdin-Russia, лидером отечественного рынка USB-токенов со встроенным чипом является российская компания Aladdin (70%), за ней с серьезным отставанием следуют Rainbow Technologies (25%) и «Актив» (5%) (рис. 2).

Защита сети WiFi

Если беспроводная сеть останется незащищенной, она будет уязвима для доступа из других компьютеров. Можно очень просто защитить домашнюю сеть и сеть малого бизнеса от почти любых форм несанкционированного доступа, используя для этого методы защиты, описываемые далее в этом разделе.

Аутентификация

Аутентификация — это процесс установления подлинности и подтверждения запроса клиента (обычно это ноутбук) для доступа к сети или сетевой точке доступа. После выполнения аутентификации и предоставления доступа клиент получает доступ к сети.

Шифрование

Можно выбрать алгоритмы шифрования для кодирования информации и данных, передаваемых по беспроводной сети. Только компьютеры, оснащенные предварительно опубликованными ключами, смогут зашифровать и расшифровать передаваемые данные. Ключи шифрования имеют два уровня защиты — 64- и 128-битный. 128-битные ключи шифрования обеспечивают более высокую степень защиты.

Широковещание SSID

Простым способом повышения безопасности сети является настройка сетевой точки доступа на режим запрета широковещания или передачи идентификатора сети SSID (Service Set Identifier). Идентификатор SSID необходим для получения доступа. Только компьютеры, знающие этот сетевой идентификатор, смогут подключиться к сети. (Это не настройка сетевого адаптера с помощью утилиты подключения Intel PROSet/Wireless WiFi, — это настройка для точки доступа).

Аутентификация по паролю

Этот метод основывается на том, что пользователь должен предоставить username и password для успешной идентификации и аутентификации в системе. Пара username/password задается пользователем при его регистрации в системе, при этом в качестве username может выступать адрес электронной почты пользователя.

Применительно к веб-приложениям, существует несколько стандартных протоколов для аутентификации по паролю, которые мы рассмотрим ниже.

HTTP authentication

Этот протокол, описанный в стандартах HTTP 1.0/1.1, существует очень давно и работает следующим образом:

Сервер, при обращении неавторизованного клиента к защищенному ресурсу, отсылает HTTP статус «401 Unauthorized» и добавляет заголовок «WWW-Authenticate» с указанием схемы и параметров аутентификации.

Браузер, при получении такого ответа, автоматически показывает диалог ввода username и password. Пользователь вводит детали своей учетной записи.

Во всех последующих запросах к этому веб-сайту браузер автоматически добавляет HTTP заголовок «Authorization», в котором передаются данные пользователя для аутентификации сервером.

Сервер аутентифицирует пользователя по данным из этого заголовка. Решение о предоставлении доступа (авторизация) производится отдельно на основании роли пользователя, ACL или других данных учетной записи.

Весь процесс стандартизирован и хорошо поддерживается всеми браузерами и веб-серверами. Существует несколько схем аутентификации, отличающихся по уровню безопасности:

Basic — наиболее простая схема, при которой username и password пользователя передаются в заголовке Authorization в незашифрованном виде (base64-encoded). Однако при использовании HTTPS (HTTP over SSL) протокола, является относительно безопасной.

Пример работы на PHP рассмотрен в статье HTTP-аутентификация

Digest — challenge-response-схема, при которой сервер посылает уникальное значение nonce, а браузер передает MD5 хэш пароля пользователя, вычисленный с использованием указанного nonce. Более безопасная альтернативв Basic схемы при незащищенных соединениях, но подвержена man-in-the-middle attacks (с заменой схемы на basic). Кроме того, использование этой схемы не позволяет применить современные хэш-функции для хранения паролей пользователей на сервере.

NTLM (известная как Windows authentication) — также основана на challenge-response подходе, при котором пароль не передается в чистом виде. Эта схема не является стандартом HTTP, но поддерживается большинством браузеров и веб-серверов. Преимущественно используется для аутентификации пользователей Windows Active Directory в веб-приложениях. Уязвима к pass-the-hash-атакам.

Negotiate — еще одна схема из семейства Windows authentication, которая позволяет клиенту выбрать между NTLM и Kerberos аутентификацией. Kerberos — более безопасный протокол, основанный на принципе Single Sign-On. Однако он может функционировать, только если и клиент, и сервер находятся в зоне intranet и являются частью домена Windows.

Стоит отметить, что при использовании HTTP-аутентификации у пользователя нет стандартной возможности выйти из веб-приложения, кроме как закрыть все окна браузера.

Недостатки в работе функции

Несмотря на все очевидные плюсы, касающиеся безопасности гаджетов, многоуровневая аутентификация усложняет жизнь пользователей – запоминание ключей, возможность утери номера или доверенного девайса создают целый ряд проблем:

- Вместе с многоуровневой аутентификацией невозможно использовать стороннее ПО. К примеру, iMobie AnyTrans или популярную утилиту PhoneRescue;

- Сложности при входе в iCloud – из-за недоработки опции пользователи часто сталкиваются с системными ошибками даже после правильного вода ключа доступа к облачному хранилищу;

- Работа с сотовой сетью. Если вы находитесь в зоне плохого покрытия, аутентификация может не работать;

- Привязка к кодам. Проверку можно реализовать только в том случае, если под рукой есть второй гаджет, который привязан к такому же Apple ID, как и первое устройство.

Если же в данный момент возле вас нет второго гаджета, можно воспользоваться постоянным ключом, который хранится в настройках аккаунта, но на практике пользователи очень редко записывают или запоминают его.

Способы аутентификации

Биометрическая

Биометрическая аутентификация основана на уникальности определенных антропометрических характеристик человека. В области информационных технологий термин биометрия применяется в значении технологии идентификации личности. Биометрическая защита эффективнее чем такие методы как, использование смарт-карт, паролей, PIN-кодов. Чаще всего используются:

- Настройки голоса.

- Узор радужной оболочки глаза и карта сетчатки глаза.

- Черты лица.

- Форма ладони.

- Отпечатки пальцев.

- Форма и способ подписи.

Этапы

Основные этапы проектирования системы биометрической аутентификации на основе динамического подписи в целом. Разработка математической модели динамического подписи и методов его обработки. Реализация алгоритма работы модуля аутентификации системы на основе созданной математической модели и методов обработки.Реализация системы аутентификации в составе информационной системы. Тестирование системы аутентификации. Модификация кода фрагментов системы в процессе функционирования системы.

Первый этап — проектирование, заключается в анализе требований, предъявляемых к системе и на их основе проектируется архитектура системы аутентификации в целом.Учитывается сфера применения системы, в частности задается ее точность, надежность, удобство; операционная система (ОС) в которой будет функционировать ПО и другие параметры. В случае разработки универсальной системы необходимо предусмотреть возможность изменения этих параметров интегратором (администратором) системы, а также желательно разрабатывать кроссплатформенным ПО, независимое от ОС. Разработать ролевую модель работы системы — воспользоваться аппаратом объектно-ориентированного анализа и объектно-ориентированного проектирования. Рекомендуется использовать унифицированную язык программирования UML для проектирования и моделирования информационной системы, а также придерживаться следующих принципов: модульность — каждая компонента системы является модулем, который просто модифицируется, заменяется и выполняет отведенную ему специфическую роль; поддержка открытых стандартизованных протоколов для передачи данных, взаимодействия объ объектов и форматов сохранения файлов; документированность — все методы (функции), классы, объекты подробно и доступно документировать.

Второй этап — разработка математической модели является ключевым. Необходимо удачно подобрать подход к построению модели: стохастический или детерминированный, по мнению авторов это стохастический подход. Разработка математической модели предполагает: разработку модели, которая учитывала бы ключевые особенности объекта исследования и выбор диагностических признаков; проведения анализа этих диагностических признаков и разработка методов для предварительной обработки. В случае использования статистического подхода — исследовать статистические характеристики диагностических признаков. Эти исследования позволяют сделать выводы об адекватности модели.

Третий этап — на основе математической модели разрабатывается алгоритм, который реализуется на некотором языке программирования

Особое внимание необходимо обратить на реализацию системы ввода подписи

С помощью уникального предмета

Осуществляется с помощью дополнительных предметов ( токен, смарт-карта ) или атрибутов (криптографический сертификат ).

В качестве биометрических признаков эти методы используют

- отпечаток пальца;

- рисунок вен ладони;

- голос;

- радужную оболочку глаза;

- лицо (2D-изображение);

- лицо (3D-изображение).

Аутентификация по отпечатку пальца — один из наиболее распространенных методов биометрической аутентификации. По данным различных источников, эта технология занимает половину всего рынка биометрической аутентификации. Уровень ее развития таков, что современное сканирующее устройство уже нельзя обмануть с помощью оттиска на бумаге, желатине или стекле — технология достаточно безопасна. Основная проблема метода в том, что папиллярный узор пальца нестабилен, в результате чего система перестает узнавать человека. С такой проблемой столкнулся один из наших заказчиков в период дачного сезона. Сотрудники, успевшие хорошо потрудиться на дачном участке, вынуждены были в массовом прядке отправляться в службу ИБ для перезаписи шаблона.

Аутентификация по рисунку вен ладони дает высокую точность распознавания, хотя некоторые заболевания, в частности анемия конечностей, или последствия физических нагрузок на руки, могут затруднять работу считывателя. Однако эта технология довольно дорогая, к тому же в некоторых реализациях она контактная, что делает ее менее гигиеничной. Сильные стороны данного метода в том, что рисунок вен ладони сложно украсть и подделать, а также по прошествии времени он не меняется.

Аутентификация по голосу, 2D-изображению лица — технологии, наиболее доступные по стоимости. Однако они чувствительны к внешним факторам, что снижает уровень их удобства. В случае распознавания лица есть риски ошибок, связанных с недостаточным освещением, в случае голоса — вызванных посторонним шумом или низким качеством принимающего устройства. Не стоит также забывать о возможном искажении голоса из-за болезни. Кроме того, существуют сервисы по подмене внешности и голоса. Недавно подобная технология под названием Face2Face была продемонстрирована в США. С ее помощью можно с легкостью обмануть систему голосовой или 2D-аутентификации. Не помогает даже технология liveness, которая в режиме реального времени верифицирует объект, предлагая человеку наклонить/повернуть голову или произнести случайно сгенерированную фразу. Спасением от Face2Face и других подобных технологий подмены может служить применение камер, работающих в инфракрасном спектре. Но это уже будет решение совсем другой ценовой категории, так что разумнее задуматься о применении более продвинутого метода биометрической аутентификации.

Аутентификация по 3D-изображению лица — наиболее перспективная и активно развивающаяся технология. Например, в новом iPhone сканер отпечатка пальца заменен камерой, которая создает 3D-снимок лица и позволяет разблокировать телефон, просто взглянув на него. Можно не сомневаться: подобные технологии будут появляться и у других производителей смартфонов. Это, в свою очередь, даст новый толчок развитию, удешевлению и более широкому распространению указанного метода аутентификации. Сегодня уже можно купить ноутбуки со встроенными 3D-камерами, что позволяет использовать данный метод аутентификации сотрудников без покупки дополнительного оборудования. Однако одновременно с популярностью технологии возрастают риски компрометации в связи с удешевлением и доступностью 3D-камер и технологий трехмерной печати.

Принцип действия. Разница в работе аутентификации и проверки

Активированная функция многоуровневой аутентификации отлично защищает аккаунт от взломов и несанкционированного проникновения другими пользователями.

Только владелец идентификатора сможет выполнить вход, ведь система потребует ввести два типа данных:

- Пароль от Apple ID;

- Цифровой код, который будет отправлен на все доверенные девайсы – он является доказательством легальной авторизации.

Пример: Вы решили зайти в свой аккаунт iCloud с любого браузера или клиентской программы. Для этого действия нужно ввести логин и пароль. После прохождения авторизации вы не попадёте в свой аккаунт – нужно дополнительно ввести код, который подтверждает санкционированный вход.

Нужный код отображается на всех привязанных к Apple ID гаджетах. Введите цифры в окно аутентификации iCloud, чтобы получить доступ к профилю.

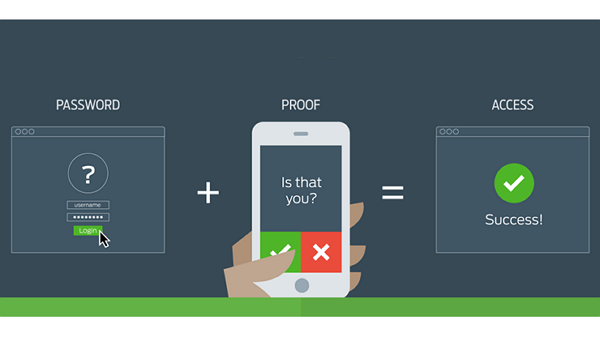

Визуальная схема работы функции представлена на рисунке:

Рис.2 – принцип работы опции

После первого правильного ввода кода, ввод цифр больше не будет запрашиваться после следующих включений ПО. Повторная аутентификация потребуется лишь в нескольких случаях:

- При сбросе настроек;

- При повторном входе в .

Также, постоянное введение цифровых кодов обязательно для функций, которые имеют повышенную степень безопасности – изменение настроек смартфона, удаление системных параметров и прочие.

Проверка соединения роутера

Если после введения правильного пароля все еще выпадает ошибка аутентификации, следующим шагом нужно проверить правильно ли подключен маршрутизатор к сети.

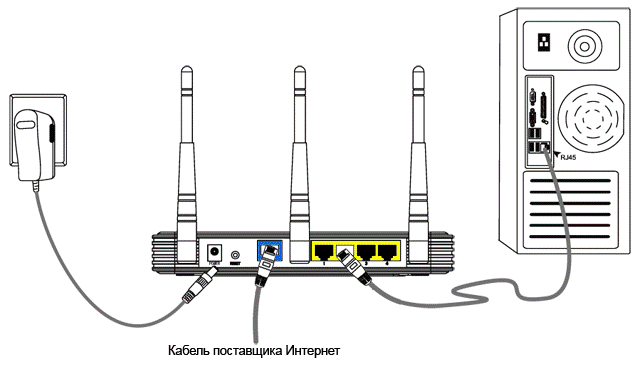

На рисунке ниже изображена базовая схема подключения роутера.

Убедитесь в том, что все проводки подключены так, как показано на рисунке. В противном случае выполните переподключение.

После этого перезагрузите все устройства и попробуйте соединиться с маршрутизатором еще раз.

Также проблема ошибки аутентификации может возникать на стороне провайдера, поэтому уместно перезвонить поставщику связи.

Возможно, они могут решить проблему со своей стороны или прислать к вам компетентных специалистов, которые решат проблему.

Наглядная схема правильного подключения роутера и пользовательского персонального компьютера к сети провайдера

Другие протоколы аутентификации по паролю

Два протокола, описанных выше, успешно используются для аутентификации пользователей на веб-сайтах. Но при разработке клиент-серверных приложений с использованием веб-сервисов (например, iOS или Android), наряду с HTTP аутентификацией, часто применяются нестандартные протоколы, в которых данные для аутентификации передаются в других частях запроса.

Существует всего несколько мест, где можно передать username и password в HTTP запросах:

URL query — считается небезопасным вариантом, т. к. строки URL могут запоминаться браузерами, прокси и веб-серверами.

Request body — безопасный вариант, но он применим только для запросов, содержащих тело сообщения (такие как POST, PUT, PATCH).

HTTP header — оптимальный вариант, при этом могут использоваться и стандартный заголовок Authorization (например, с Basic-схемой), и другие произвольные заголовки.

Биометрическая аутентификация

Методы аутентификации, которые основаны на измерении биометрических параметров человека, обеспечивают практически 100 % идентификацию, разрешая проблемы утраты личных идентификаторов и паролей.

Примеры внедрения данных методов — системы идентификации пользователя по отпечаткам ладони, рисунку радужной оболочки глаза, инфракрасной картине капиллярных сосудов, формам ушей, по запаху, по почерку, по тембру голоса и даже по ДНК!

Новое направление — использование биометрических характеристик в элементах сотовой связи, жетонах-пропусках, интеллектуальных расчетных карточках. К примеру, предъявитель карточки при расчете в магазине кладет палец на сканер в подтверждение, что карточка действительно его.

- Отпечатки пальцев. Данные сканеры универсальны, имеют небольшой размер, относительно недороги. Биологическая повторяемость отпечатка пальца составляет 10-5 %. В данный момент пропагандируют правоохранительные органы из-за крупных ассигнований в электронные архивы отпечатков пальцев.

- Геометрия руки. Данные устройства используются, когда из-за травм или грязи трудно использовать сканеры пальцев. Биологическая повторяемость геометрии руки приблизительно 2 %.

- Радужная оболочка глаза. Эти устройства имеют наивысшую точность. Теоретическая вероятность совпадения двух радужных оболочек — 1 из 1078.

- Термический образ лица. Системы дают возможность идентифицировать человека на расстоянии до десятков метров. Вместе с поиском данных по базе данных данные системы применяются для опознания авторизованных сотрудников и отсеивания посторонних. Но при изменении освещенности у сканеров лица относительно большой процент ошибок.

- Распознавание по лицу. Системы на основании этого подхода дают возможность идентифицировать персону в определенных условиях с погрешностью не больше 3%. Зависимо от метода дают возможность идентифицировать человека на расстояниях от полуметра до нескольких десятков метров. Этот метод удобен тем, что он дает возможность реализовать штатные средства (веб-камера и так далее). Более сложные способы требуют более изощренных устройств. Некоторые (не все) методы имеют недостаток подмены: можно произвести идентификацию, подменив лицо реального человека на всего лишь его фотографию.

- Голос. Проверка голоса удобна для применения в телекоммуникационных приложениях. Нужные для этого конденсаторный микрофон и 16-разрядная звуковая плата стоят меньше 25 $. Вероятность ошибки — 2-5%. Эта технология подходит для верификации по телефонным каналам связи по голосу, она более надежна в сравнении с частотным набором личного номера. В данный момент развиваются направления идентификации личности и состояния по голосу – болен, возбужден, не в себе, говорит правду и так далее.

- Ввод с клавиатуры. Тут при вводе, к примеру, пароля отслеживают интервалы между нажатиями и скорость.

- Подпись. Для контроля рукописной подписи применяют дигитайзеры

Мы постарались дать наиболее полное понятие аутентификации, раскрыть его факторы.

Недостатки биометрических технологий

Несмотря на множество достоинств биометрической аутентификации, у нее есть ряд недостатков. Всем знакома ситуация, когда после ухода с работы возникает необходимость заглянуть в какие-то материалы, сохраненные на рабочем ПК. Обычно в таком случае человек звонит коллеге, которому доверяет, сообщает ему пароль, а тот получает доступ к ПК и сообщает нужную информацию. При биометрической аутентификации такой номер не пройдет, поэтому сегодня в систему аутентификации встраивается функционал альтернативного доступа, например, по одноразовому паролю. Однако такой вариант сводит на нет преимущества биометрии в части безопасности, создавая дополнительную лазейку для взломщика. Впрочем, бурное развитие облачных технологий снижает вероятность возникновения подобных ситуаций.

Другая проблема биометрии — невозможность замены биометрического шаблона в случае его компрометации. Сменить логин или пароль можно в любой момент, то же относится к картам, токенам, мобильным телефонам и т.д. Но как провести подобную процедуру с лицом или голосом, а тем более с рисунком вен? В случае считывания отпечатка пальца у человека (при отсутствии анатомических дефектов) есть 10 попыток, но для других биометрических методов 100-процентного решения проблемы на текущий момент нет. А с учетом скорости развития технологий и тенденции к их удешевлению проблема компрометации биометрических систем аутентификации будет становиться все более актуальной, поскольку взлом будет доступен все большему кругу лиц. Однако, на наш взгляд, проблема компрометации для случаев аутентификации на офисных рабочих станциях стоит не так остро — сложно представить, что кто-то из сотрудников будет подносить к компьютеру распечатанную на 3D-принтере часть своего коллеги.