My Howtos and Projects

Содержание:

Синхронный с автоматическим восстановлением

High safety with automatic failover (synchronous) — Requires a witness server instance. Commit changes at both the principal and mirror if both are available. The witness controls automatic failover to the mirror if the principal become unavailable.

Для работы в синхронном режиме с автоматическим восстановлением требуется три сервера: главный (principal), зеркальный (mirror) и свидетель (witness). Если главный сервер упал, то свидетель автоматически сделает failover на зеркальный сервер. В данном режиме работы данные записываются сразу на два сервера в режиме транзакции. Тем самым обеспечивается синхронность данных и мы можем быть уверены в том, что в случае падения главного сервера мы не потеряем данные на зеркальном.

Дальше следует инструкция по настройке зеркалирования в синхронном режиме без автоматического восстановления.

Модель восстановление FULL

Переводим необходимые нам БД на модель восстановления FULL. Делаем полный бэкап. После бэкапа модель восстановления применится. Если БД уже настроена на FULL, то пропускаем этот пункт.

Настройка серверов

Версия MS SQL Server на обоих серверах должна быть одинаковая. Для настройки зеркалирования обеспечиваем доступ между серверами.

На обоих серверах создаём папку:

C:\certs

На главном сервере создаём сертификат:

На главном сервере создаём контрольную точку DBMirrorEndPoint на порту 5022:

На зеркале создаём сертификат:

На зеркале создаём контрольную точку DBMirrorEndPoint на порту 5023:

Копируем сертификаты с одного сервера на другой, чтобы на каждом сервере в папке C:\certs было по два сертификата:

C:\certs\MirrorServerCert.cer C:\certs\PrincipalServerCert.cer

На главном сервере создаём пользователя MirrorServerUser:

На зеркале создаём пользователя MirrorServerUser:

Сервера настроены. В данном примере срок действия сертификатов — 10 лет.

Настраиваем зеркало базы данных

Делаем полный бэкап базы данных, потом делаем бэкап лога транзакций. Восстанавливаем на зеркальном сервере в режиме NORECOVERY и включаем режим зеркалирования. Это можно также сделать в GUI.

Делаем полный бэкап:

Восстанавливаем его на зеркале:

Выполняем на зеркале:

Выполняем на главном сервере:

Если произошла ошибка:

The mirror database, “MIRROR_TEST”, has insufficient transaction log data to preserve the log backup chain of the principal database. This may happen if a log backup from the principal database has not been taken or has not been restored on the mirror database. (Microsoft SQL Server, Error: 1478)

или:

The remote copy of database "MIRROR_TEST" has not been rolled forward to a point in time that is encompassed in the local copy of the database log.

то нужно сделать бэкап лога транзакций на главном сервере:

и восстановить его на зеркале в режиме NORECOVERY:

потом повторить на зеркале:

и на главном:

Восстановление после сбоев

Если необходимо изменить роли сервера:

Если сломалась зеркальная база, то после возобновления её работы зеркало восстанавливается автоматически.

Если сломалась главная база то принудительно оживить зеркало можно так:

После этого зеркальная база становится главной, а главный сервер после запуска автоматически станет зеркальным, ожидающим разрешения продолжить сеанс зеркалирования. Для этого нужно выполнить:

Дополнительно

Удалить зеркальную БД из зеркала:

Разобрать всё на зеркале:

Разобрать всё на главном principal:

Что мешает жаться логу транзакций:

Статус зеркалирования:

Приостановка:

Продолжение:

Cisco Switch SPAN Port Filtering

If you have a bit of familiarity Cisco switches you may have configured a SPAN port or a monitor session in the past. A basic span port is very useful in capturing packets or passively monitoring and is a requirement for some web filtering services such as Websense. Today, I want to focus on the SPAN session from a packet capturing standpoint. If we mirror a switch port that sees a high volume of traffic simply mirroring all of that traffic to our packet capturing port could be too much for our capture system to consume. Fortunately, there is a way to do this through access control lists on the switch itself. Before going further, it is worth mentioning I tested this on a 3750 series switch and results may vary on other units. A simple monitoring session would look something like this in the configuration:

monitor session 1 source interface vlan 1 monitor session 1 destination interface Gi2/0/4

Or like this:

monitor session 2 source interface Gi 1/0/48 monitor session 2 destination interface Gi1/0/4

All traffic is copied from the source to the destination interface plain and simple.

To troubleshoot a complicated issue on a heavily used network link we will be well severed to limit the packets that get copied to the destination port. To do that first we have to define those packets in an ACL. Let’s say we are looking to capture HTTP traffic between 10.1.1.2 and 1.1.1.1. This access list will look something like this:

access-list 100 permit tcp host 10.1.1.2 gt 1024 host 1.1.1.1 eq 80 access-list 100 permit tcp host 1.1.1.1 eq 80 host 10.1.1.2 gt 1024

As you can see I am covering the bases needed to capture traffic in both directions. Since we really have no idea what port the traffic will be sourcing from I just included everything greater than 1024 to be sure nothing is missed.

To apply this ACL to our monitoring session we need only one more line:

monitor session 1 filter ip access-group 100

You can now fire up wireshark or the like on that destination port, capture without a capture filter, and receive only the traffic that meets the criteria of the access list.

The “monitor session filter” command will also take mac and ipv6 access lists as filtering options. In addition you can also filter by specific VLAN ID. This is useful if you would like to monitor a physical interface that is configured as a trunk. The downfall to the VLAN filtering option, however, is that additional access lists cannot be used in conjunction with it.

My Links

- nixCraft (AWSOME Linux Tutorials)

- CCNP Guide (Awsome CCNP Notes)

- Network Geek Stuff (Awsome Network Tutorials)

- Huanetwork Blog (Nice Huawei Networking Tutorials)

- Labnario (Awsome Huawei Networking Tutorials)

- Free CCNA Workbooks (CCNAs Info + LAB)

- Online CCNA Courses

- TutorialsPoint (Multiple Programing Langues — AWSOME)

- RTL SDR Sceners (Awsome SDR Radio Tutorials)

- RTL SDR Blog (Awsome SDR Radio Blog)

- CLI Frenzy (AWSOME — Cisco Config Examples )

- Duino 4 Projects.(Tons of Arduino Projects)

- Raspberry Pi Pod (Raspberry Projects)

- Huawei From Scratch (Huawei Howtos — Very Good)

- Make Use Of (Good DIY Tutorials)

- Adafruit Learning (Arduino Lessons / Projects)

- Adafruit Learning (Raspberry Pi Lesons / Projects)

- Adafruit Learning (DYI Arduino/Raspberry Projects)

- Redes de Computadores 1 (ISEL — Muito Bom)

- Redes de Computadores 2 (ISEL — Muito Bom)

- Brezular’s Blog (Networking: Linux, Cisco & Huawei Emulators — AWSOME)

- PacketLife (Networking — Very Good)

- Visio Cafe (Networking Stencils)

- Arduino User Community (Cool Projects)

- Think Like a Computer (Articles and Howtos)

- Hak5 (Hacking Shows)

- Hacks Tips (Howtos — Very Cool)

- Web em PT (Howtos & Stuff)

- Arduino Shields (Addons)

- Arduino (Open Prototype Board)

- MigthyOHM (Cool Hw Hacks)

- ZenPacks (ZenOSS Plugins)

- ZenOSS (Network Monitoring)

- Cisco Netflow Apps

- Cisco Portugal (Blog)

- Evil Routers (Cisco IOU and More)

- Ethereal Mind (Networks Design)

- HowtoGeek (Very Good Howtos)

- Forum Routing PT

- DigitalTut (Cisco CCNP Exam Labs)

- 9Tut (Cisco CCNA Exam Labs)

- Exam Collection (IT Cert Exams)

- Career Cert (Cisco Cert Material)

- Cert Collection (IT Cert Material)

- GNS3 Vault (Cisco Labs)

- CCNA Study Online

- Cisco Router Configuration — Quick Guide

- Cisco Networking (firewall.cx)

- CBT Nuggets (Video IT Training — Microsoft, CompTIA, Cisco, Citrix)

- Viper Labs (VoiP Security Assessement Tools — Ex UCSniff)

- Ireasoning (SNMP & MIB Tools — Scan, Development, Test)

- MikroTik (Router OS and NT Apps)

- HTCPedia (Customizing HTC Phones)

- Android PT (Apps, Howtos — PT)

- Android Developers (Programing Android)

- Pen Drive Apps (Free Portables Apps)

- Pen Drive Linux (Linux on a PEN)

- Think Free, Think Open (Blog)

- PcWinTech (Apps, Howtos and more)

- Turnkey Linux (Free Virtual Appliances)

- VMWare Virtual Appliances (Free)

- SpiceWorks (Network Mngt Apps)

- SolarWinds (Networking Apps)

- Gadmintools (Guis for Linux)

- FlashBay (Custom PENs)

- Networking Tutorial

- Kit Emprego

- OpenManiak (Network an Security)

- SECTOOLS (NMAP)

- NirSoft (passwords and network tools)

- BASH Programming — Intro

- FTTx Tutorial

- ISEP Networking, Unix e +

- Linux Alternatves to Windows Software

- Pagina do Eitch (Tutorias Linux e Programação )

- My Penguin News

- My Howtos and Projects (WebPage)

- Howto Geek (very cool an funny)

Алгоритм действия STP Spanning Tree Protocol

- После включения коммутаторов в сеть, по умолчанию каждый коммутатор считает себя корневым (root).

- Каждый коммутатор начинает посылать по всем портам конфигурационные Hello BPDU пакеты раз в 2 секунды, максимальный промежуток 20 секунд.

- Если мост получает BPDU с идентификатором моста (Bridge ID) меньшим, чем свой собственный, он прекращает генерировать свои BPDU и начинает ретранслировать BPDU с этим идентификатором. Таким образом в конце концов в этой сети Ethernet остаётся только один мост, который продолжает генерировать и передавать собственные BPDU. Он и становится корневым мостом (root bridge).

- Остальные мосты ретранслируют BPDU корневого моста, добавляя в них собственный идентификатор и увеличивая счетчик стоимости пути (path cost).

- Для каждого сегмента сети, к которому присоединены два и более портов мостов, происходит определение designated port — порта, через который BPDU, приходящие от корневого моста, попадают в этот сегмент.

- После этого все порты в сегментах, к которым присоединены 2 и более портов моста, блокируются за исключением root port и designated port.

- Корневой мост продолжает посылать свои Hello BPDU раз в 2 секунды.

BPDU кадр

Bridge Protocol Data Unit

- Protocol Identifier размер 2 байта

- Protocol Version Identifier размер 1 байт

- BPDU Type размер 1 байт

- Flags размер 1 байт

- Root Identifier размер 8 байт

- Root Path Cost размер 4 байт

- Bridge Identifier размер 8 байт

- Port Identifier размер 2 байт

- Message Age размер 2 байт

- Max Age размер 2 байт

- Hello Time размер 2 байт

- Forward Delay размер 2 байт

Вот как выглядит BPDU кадр STP

кадр BPDU

Состояния портов:

1. Блокировка (blocking)

2. Прослушивание (listening)

3. Обучение (learning)

4. Передача (forwarding)

Настройка stp

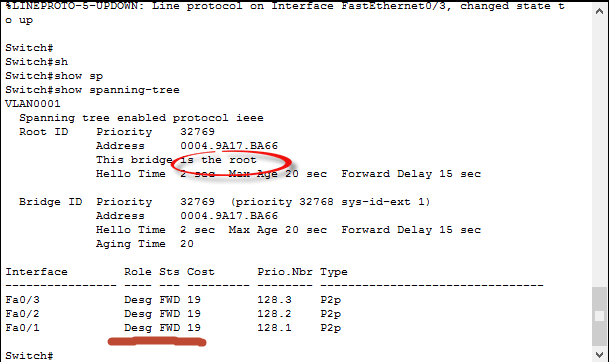

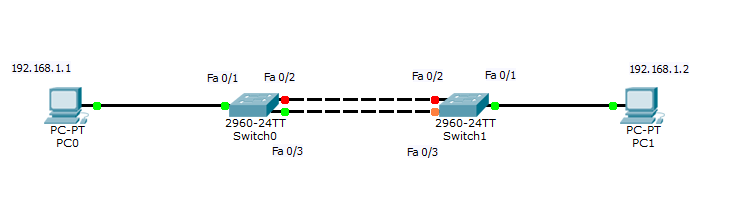

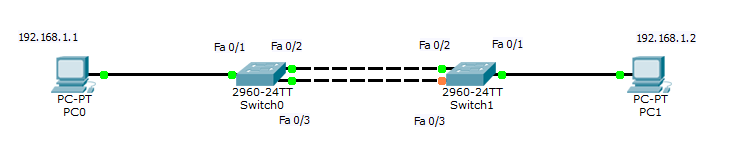

Обща схема примера работы и настройки STP. Два коммутатора соединенных двумя линками, видно то STP уже работает и один порт у второго коммутатора погашен чтобы не было петли

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-01

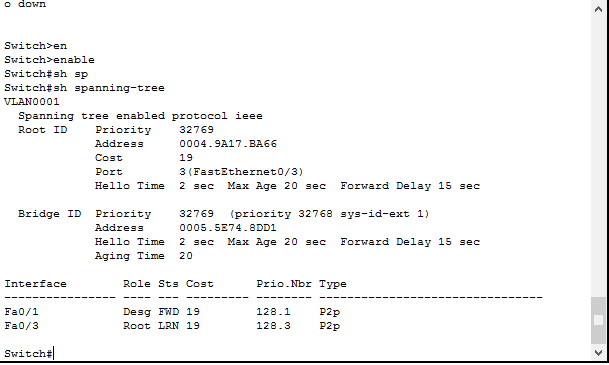

Посмотрим на первом коммутаторе настройки stp. Логинимся и вводим команду

show spanning-tree

Видим, что это рутовый коммутатор и все порты в состоянии передача.

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-02

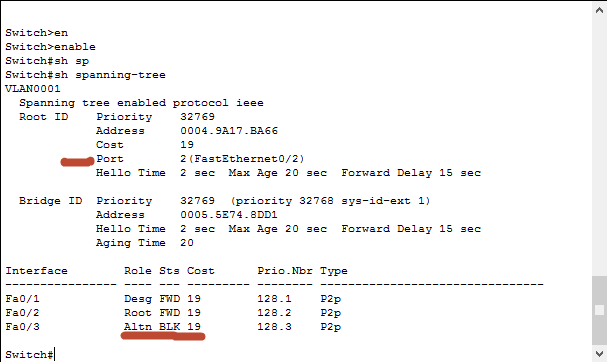

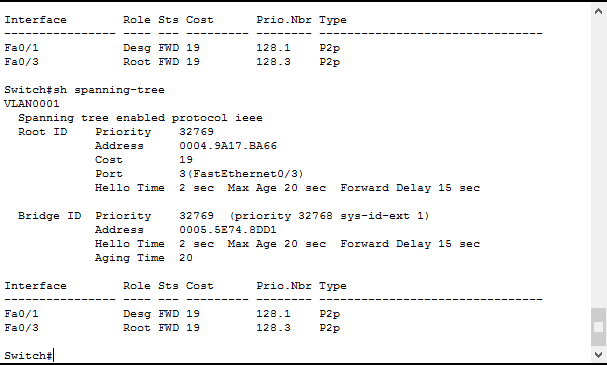

Смотрим, тоже на втором коммутаторе.

show spanning-tree

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-03

Видим, что это не рутовый коммутатор. Интерфейс Fa0/2 является рутовым портом. Fa0/3 ждет в запасе.

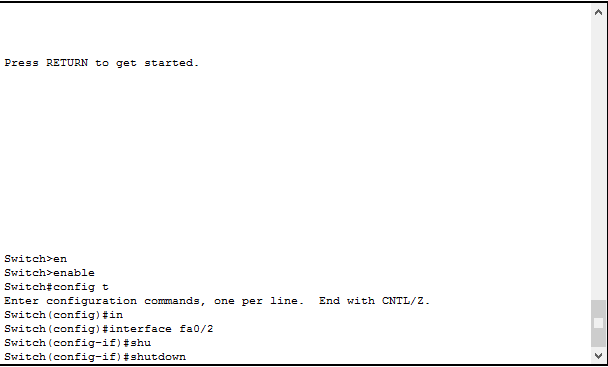

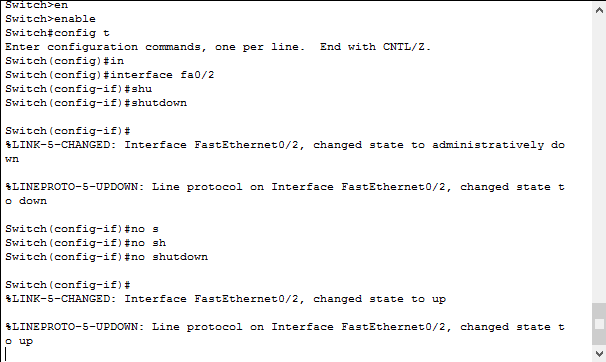

Теперь предположим, что интерфейс Fa0/2 упал, что будет. Для примера выключим его. Заходим на 1 коммутатор.

config t

interface Fa0/2

shutdown

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-04

Видим, что линк пропал

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-05

Зайдем в этот момент на второй коммутатор и посмотрим состояние портов.

show spanning-tree

Видим, что порт Fa0/3 в состоянии обучения

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-06

теперь в состоянии передачи, прошло около 20 секунд и линк поднялся.

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-07

Восстановим на первом коммутаторе Fa0/2 командой

no shutdown

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-08

И видим, что все мгновенно восстановилось.

Что такое и как настроить протокол STP (Spanning Tree Protocol) в Cisco-09

Все же переключение в 20 секунд очень нехорошо, поэтому уже придуманы улучшенные версии протокола rstp и lacp, но о них в следующих публикациях.

Как настроить RSTP на коммутаторах Cisco

RSTP или как его еще называют в более развернутом виде Rapid spanning tree protocol, по сути тот же STP но более быстрый где время сходимости мгновение, вы потеряете один пакет.

Включить RSTP можно командой с режиме глобального конфигурирования, где нужно изменить режим на rapid-pvst.

spanning-tree mode rapid-pvst

Все теперь при падении одного линка, время схождения между коммутаторами будет 1 секунда, очень быстро, как видите RSTP, гораздо лучше STP и настраивается одной командой.

Материал сайта pyatilistnik.org

Ноя 21, 2014 00:56

-

Последние записи

- Программа 1cv8c.exe версии прекратила взаимодействие с Windows

- Как изменить имя компьютера Windows 10, за минуту

- Подключение было запрещено, учетная запись пользователя не имеет прав

- Windows Identity Foundation ошибка 0x80096002

- Duplicate key was found при установке ManageEngine ServiceDesk 10508

править Зеркалирование трафика на коммутаторах HP ProCurve

Локальное зеркалирование трафика на коммутаторах HP ProCurve

Порт на котором находится DHCP-сервер и порт на который зеркалируется трафик должны быть в одном VLAN.

Указание порта на который будет зеркалироваться трафик:

sw5(config)# mirror-port 12

Настройка интерфейса на котором находится DHCP-сервер:

sw5(config)# int eth 11 sw5(eth-11)# monitor

Удаленное зеркалирование трафика на коммутаторах HP ProCurve

Удаленное зеркалирование предполагает передачу трафика через несколько коммутаторов.

|

Может ли зеркалированный трафик передаваться через устройства, которые не поддерживают удаленное зеркалирование? |

Для того чтобы настроить удаленное зеркалирование, необходимо выполнить следующие шаги:

- Настройка поддержки jumbo фреймов

- Настройка сессии зеркалирования на коммутаторе получателе

- Настройка сессии зеркалирования на коммутаторе источнике

- Настройка источников зеркалированного трафика

Настройка поддержки jumbo фреймов

При передаче зеркалированного трафика коммутатор добавляет 54 байта заголовка к исходному фрейму. Это может привести к тому, что коммутатор отбросит фрейм, размер которого превышает стандартный Ethernet фрейм.

Для того чтобы зеркалированный трафик дошел до коммутатора получателя необходимо настроить поддержку jumbo фреймов на:

- коммутаторе источнике;

- промежуточных коммутаторах на пути передачи зеркалированного трафика;

- коммутаторе получателе.

Настройка поддержки jumbo фреймов:

switch(config)# vlan 7 jumbo

При включенной поддержке jumbo фреймов, коммутатор может передавать фреймы размером до 9220 байт. Только порты работающие на скорости 1Гб или более могут поддерживать jumbo фреймы.

Настройка сессии зеркалирования на коммутаторе получателе

switch(config)# mirror endpoint ip port

- — IP-адрес VLAN или подсети в которой зеркалированный трафик входит или выходит из коммутатора источника.

- — уникальный, не использующийся UDP-порт, который коммутаторы используют для передачи зеркалированного трафика.

- — IP-адрес VLAN или подсети в которой зеркалированный трафик входит или выходит из коммутатора получателя. Исходящий порт на коммутаторе получателе должен быть в этом VLAN или подсети.

- — номер порта на коммутаторе получателе, к которому присоединено устройство получающее зеркалированный трафик (например, компьютер с анализатором трафика).

Настройка сессии зеркалирования на коммутаторе источнике

Настройка источников зеркалированного трафика

Источниками трафика могут быть:

- порт,

- транк,

- порты в mesh,

- VLAN,

- трафик выделенный ACL.