Взлом WiFi при помощи airodump

Содержание:

А как же тогда работает перехват пакетов

Рассмотрим общий пример на Кали Линукс . Простым языком.

Ответ прост – хакер действительно может получать пакеты, предназначенные для вашего mac адреса, используя и своё сетевое устройство. Дело в том, что многие приёмные и передающие устройства (грубо говоря) могут работать в нескольких режимах. Опять же грубо говоря, можно выделить их три:

- режим по умолчанию (пользователи windows 10 очень хорошо знакомы с ним, ибо в этом режиме система сама подключается ко всем видимым беспроводным сетям и сама создаёт незащищённую беспроводную сеть, которой могут пользоваться бесплатно все, кто оказался поблизости)

- режим управления (беспроводная сеть защищена настройками, подключение нового устройства требует введения ключа). Но в принципе оба режима мало чем друг от друга отличаются, так что можно их объединить в один смело.

- режим мониторинга (самый интересный для нас; в этом режиме могут работать далеко не все карты, однако изменяемые в программном режиме карты – встроенные и отдельно стоящие – позволяют “нюхать” передаваемые пакеты в пределах действия этих самых карт).

СПРАВОЧКА

Список модемов или встроенных карт можно проверить на сайте компании Tamosoft. Это наиболее полный и обновляемый список устройств, которые поддерживают перехват пакетов и будут работать в операционных системах windows и в кали линукс (здесь будьте внимательны, проверьте совместимость модемов и карт с Линукс-системами, чтобы после, уже после приобретения, не устраивать “танцы с бубном” – запустить модем в нужном режиме получится всё равно, но попотеть придётся). На него можно в принципе ориентироваться при планировании соответствующей покупки необходимого хакеру устройств. так что перепроверьте. Список представлен разработчиками программы CommView, которая имеет аналогичное применение, что и утилиты, описываемые ниже. Кроме одного – она и идущие вкупе с ней баснословно дороги. Идеальный вариант при выборе так называемых Альфа-карт конкретно под Кали Линукс будет представлен отдельной статьёй. И помните: способность перевести карту в режим мониторинга – это ещё не показатель того, что взлом пароля пройдёт успешно.

Зачем покупать дополнительную беспроводную карту для Kali Linux

Мне повезло, встроенный в мой ноут Wi-Fi приёмник весьма неплох, несмотря на то, что ноут я покупал 4 года назад, а самой модели уже вообще лет 5-6, моя беспроводная карта поддерживает беспроводной стандарт N, является двухчастотной (поддерживает 2,4 ГГЦ и 5 ГГц), прекрасно работает в режиме монитора и способна на инжект. Тем не менее, покупка отдельной Wi-Fi имеет ряд существенных преимуществ:

- мощность, если сравнивать встроенные в ноутбук и хорошую отдельную карту, то последняя окажется мощнее раз в 5 (цифры примерные, в ноутах разные карты и USB карты тоже не одинаковые)

- возможность поменять/подключить внешнюю антенну, в том числе направленную

- имея USB карту, можно работать из виртуальной машины (VirtualBox), в противном случае, вам нужно загружаться с флешки или устанавливать Kali Linux в качестве второй системы

- некоторые программы для работы требуют две беспроводные карты

Panda Wireless PAU09 N600 для Kali Linux

А теперь к хорошей новости. В ряду совместимых с Kali Linux (т.е. способных переходить в режим монитора и делать беспроводные инъекции) появился новый беспроводной USB адаптер под названием Panda PAU09. Карта поддерживает несколько дистрибутивов Linux, а также Windows.

У беспроводной карты имеется две большие 5dBi антенны для улучшения сигнала.

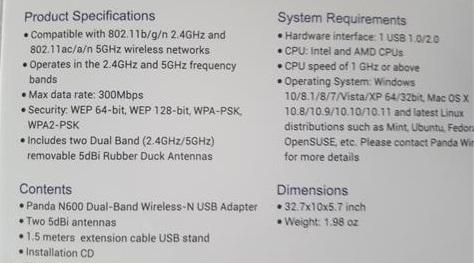

Характеристики

- Протоколы: 802.11n

- Скорость: 300Mpbs

- Чипсет Ralink RT5572

- Частоты: два диапазона 2.4GHz и 5GHz

- Две отсоединяемые 5dBi антенны

В комплекте со свистком поставляется две 5dBi антенны, диск с драйверами, инструкции и USB удлинитель.

Антенны используют коннектор SMA и легко прикручиваются к свистку.

Вы можете подключать эту беспроводную карту напрямую в USB гнездо вашего компьютера или использовать удлинитель, длиной 1.5 метра.

Карта подходит не только для пентестинга, она работает с Windows включая XP/Vista/7/8/8.1/10/2012r2 32-бита и 64-бита. Полный список поддерживаемых ОС на картинке:

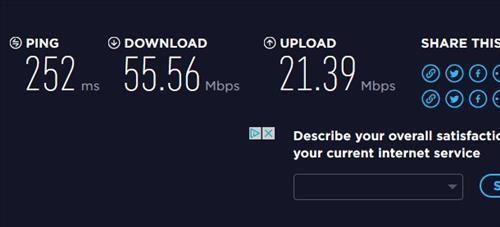

Показывает хорошие скорости: 55 Mbps на загрузку и 21 Mbps на выгрузку на Speedtest.net. В локальной сети с Iperf3 даёт в среднем 94.5 Mbps.

Т.е. карта может стать просто хорошим приёмником Wi-Fi в повседневном использовании.

Хотя, конечно, главный вопрос, который интересует большинство читающих, это тесты с Kali Linux.

Чипсет и драйвер данной карты способны переходить в режим монитора.

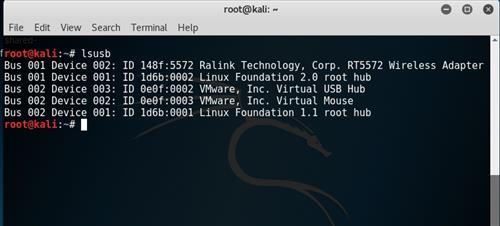

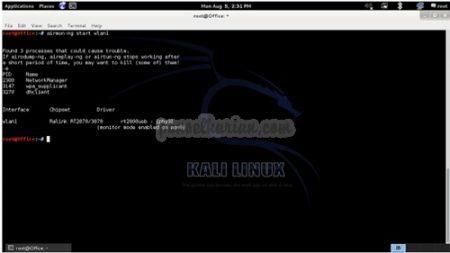

Команда lsusb показывает чипсет Ralink RT5572:

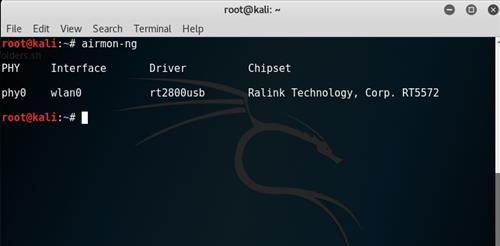

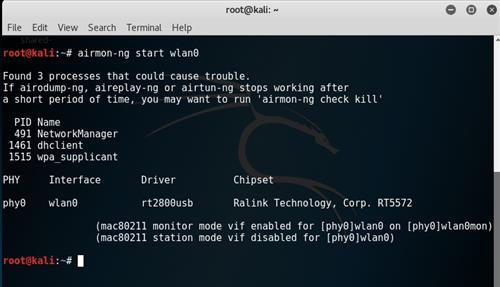

Команда airmon-ng показывает тот же чипсет:

Запуск режима монитора в Kali Linux устанавливает адаптер на wlan0mon:

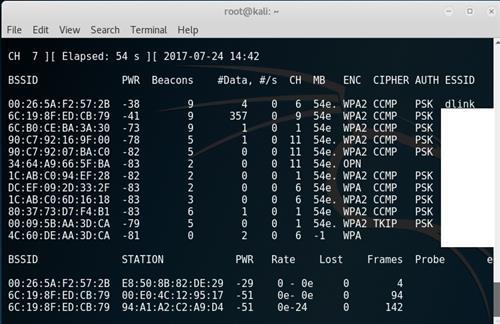

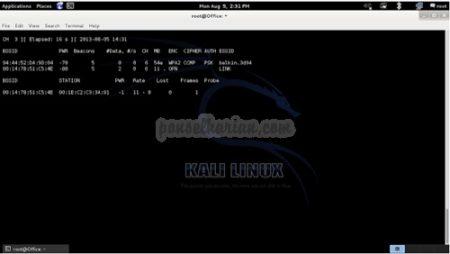

Запуск airodump-ng:

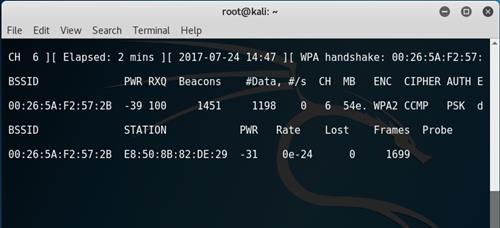

Пойманное рукопожатие:

Режим монитора, беспроводные инъекции, режим точки доступа AP

Важнейшей характеристикой, необходимой для взлома Wi-Fi сетей, является поддерживает ли беспроводная карта режим монитора. Чтобы понять, что такое режим монитора, нужно обратиться к работе адаптера в «нормальном» (его называют «управляемый», managed) режиме: беспроводная карта отправляет данные Точке Доступа и от неё получает данные, которые предназначены для этой беспроводной карты. В режиме монитора, беспроводная карта не подключена к конкретной точке доступа, она «слушает», т.е. принимает абсолютно все беспроводные пакеты данных, которые «летают» в радиоэфире на частоте, на которую в данный момент настроен беспроводной адаптер.

Режим монитора – это способность Wi-Fi карты принимать любые пакеты, доступные в диапазоне досягаемости на её частоте.

Если беспроводная карта не поддерживает режим монитора, то она практически бесполезна для беспроводного пентестинга (разве что, с помощью неё можно выполнять онлайн атаки, у которых очень маленькая эффективность).

Т.е. если беспроводной адаптер имеет режим монитора, то он может перехватить четырёх этапное рукопожатие, с помощью которого в дальнейшем можно взломать пароль от Wi-Fi.

Примечание: на протяжении всей статьи я буду употреблять такие термины как «Точка Доступа», «Станция» и т.д., эти понятия раскрыты в разделе «».

Рукопожатие можно перехватить в тот момент, когда клиент подключается к точке доступа, а это может происходить очень редко. Чтобы ускорить этот процесс, используется атака деаутентификации. Для её выполнения необходимо, чтобы адаптер умел делать беспроводные инъекции.

Важно знать, что наличие режима монитора ≠ способности делать беспроводные инъекции.

Т.е. некоторые беспроводные карты смогут перехватить рукопожатие, но не смогут отсоединить клиентов (выполнить атаку деаутентификации).

И это ещё не всё.

Для таких программ как Fluxion и WiFi-Pumpkin требуются Wi-Fi карты, которые поддерживают режим Точки Доступа, т.е. режим AP. В режиме Точка Доступа беспроводная карта работает как беспроводной роутер: к ней могут подключаться станции.

Беспроводная карта может поддерживать режим монитора, уметь делать беспроводные инъекции, но не иметь режим Точки Доступа. Возможности Wi-Fi карт зависит от чипсета и драйвера.

Взлом WiFi при помощи airodump ng. Перехват.

Всё, что теперь необходимо взломщику – терпение (70%) и удача (30%). Основное условие на этом этапе – находиться поблизости от роутера жертвы, так как придётся “немного обмануть” одно из устройств жертвы без его, само собой, согласия

Чуть ниже объясню, почему это важно. Этот процесс называется деидентификация

Утилита запущена, но всматриваться в окно терминала смысла пока нет.

заветное поле пусто…

А теперь ключевой момент – нужно ждать появления в верхней строке утилиты записи:

WPA handshake: mac адрес-жертвы

Ждать очень часто приходится долго. Количество пакетов должно быть достаточным, но самое главное это именно вот такой результат:

Это и есть промежуточная (но не конечная) цель проекта.

Не получается?

Рассмотрим типичные проблемы (об этом знают лучше сами , я расскажу про известные мне).

Окно терминала перехвата пакетов не выключать до появления WPA handshake !

Все дополнительные команды вводятся в новом окне терминала!

Запущенной airodump мешают некоторые запущенные службы в самой кали линукс . Их список появляется на одном из этапов взлома при запуске утилиты перевода модема в режим мониторинга (см. статью Перехват пакетов), причём на список этих служб можно взглянуть, не отходя от кассы. Откройте ещё одно окно терминала и наберите уже известную команду

airmon-ng start wlan0

Утилита выведет список служб на экран. Самая “вредная” в нашем случае, это сетевая служба. Она иногда любит изменять режим работы модема на своё усмотрение. В списке первая с соответствующим числовым идентификатором. Остановим процесс командой (его номер будет постоянно меняться):

kill 2520

Если не получается и после, остановите остальные.

- Отсутствие подключённых к ТД жертвы устройств. Это главная причина неудачи. Что перехватывать-то? Устройства должны общаться… Есть вариант поймать и без них (клиентов), но не в нашем случае.

- Компьютер хакера далеко от передатчика жертвы. Вследствие слабого сигнала наблюдаются большие потери в качестве принимаемых данных. Подбирать ТД нужно поближе. Как это узнать? Столбец PWR при выборе атакуемых точек доступа и статья Снифер airodump в кали линукс хакеру в помощь.

- Хакер не должен использовать другое беспроводное соединение на своём же компьютере. Некоторые умудряются использовать тот же канал, что роутер атакуемого… О какой чистоте эксперимента может идти речь?

- Чтобы взлом WiFi при помощи airodump проходил удачно, а сниферу не приходилось терять большое количество важных пакетов, иногда приходится просто перемещаться в пространстве с целью угадать оптимальное расстояние и угол приёма сигналов роутера жертвы. Это только в учебнике волны распространяются равномерно в пространстве…

- Используя метод деидентификации устройства, не перегружайте канал связи множеством пакетов на отключение устройства-клиента.

- Идеальный вариант перехвата WPA handshake – МОМЕНТ ПОДКЛЮЧЕНИЯ к точке доступа устройства-клиента (жертва включила ноутбук, планшет, смартфон). И вот последние два пункта позволят хакеру успешно справиться с поставленной задачей. Чтобы не загромождать эту статью, выделю объяснение работы отдельно в заметку Как отключить от WIFI неприятеля с помощью кали линукс . А сейчас просто повторите команду из следующего абзаца в новом окне терминала.

Комбо Alfa AWUS051NH 9dbi антенна Alfa ARSN19 7dbi направленная антенна APA M04 магнитное крепление

Пока я искал лучшие предложения о покупке Alfa AWUS051NH я наткнулся на предложение купить комбо. В это комбо входят:

- запечатанная в коробке Alfa AWUS051NH с креплениями и прочими принадлежностями

- всенаправленная антенна 9dbi Alfa ARSN19

- однонаправленная антенна 7dbi APA

- магнитное крепление для антенны

- Y-кабель

Причём продавец обещает вернуть деньги в двойном размере, если Alfa AWUS051NH не оригинальная, т. е. он гарантирует подлинность.

Цена комбо + доставка в мой регион ниже (!) цены + доставки этой же карты от других продавцов.

Проще говоря, нам предлагают в подарок антенны.

Эти антенны не особенно дорогие, и, на самом деле, не идеальные. Они предназначены для одной частоты — 2.4 ГГц. Но, во-первых, дарёному коню в зубы не смотрят, во-вторых, вокруг меня нет ни одной точки доступа на 5 ГГц — этот диапазон намного менее популярнее Wi-Fi на 2.4 ГГц.

Правда нет уверенности в версии карты. Всё-таки последняя ревизия имеет белую коробку.

Фотографии комбо:

Если вам хочется карту последней ревизии, то ищите белую коробку и внимательно смотрите на тыльную сторону коробки — она прозрачная и рядом с надписью Model:AWUS051NH стоит v2. Как на этой фотографии:

На первой версии рядом с надписью Model:AWUS051NH ничего нет. Вы можете убедиться в этом, посмотрев на эту фотографию:

Также обратите внимание на чёрный верх коробки.

По сообщениям пользователей, с Kali Linux хорошо работают все варианты этой карты. При этом вторая ревизия значительно дороже первой. Это связано с тем, что первая залежалась на складах и просто распродаётся. Что именно для вас важнее — решайте сами. Но для тестирования (взлома) Wi-Fi сетей однозначно рекомендуется AWUS051NH любой ревизии.

Полуавтоматический взлом с WiFite

Единственное отличие этой методики заключается в том, что для подбора пароля к захваченным рукопожатиям мы используем Pyrit. В этом случае мы запускаем wifite без ключей:

sudo wifite

В случае захвата рукопожатий, они будут только сохранены, перебор осуществляться не будет.

Для дальнейшей ускоренной расшифровки можно применять следующие инструкции:

- Взлом рукопожатий в Pyrit — самый быстрый способ с использованием графических процессоров и предварительного расчёта хешей

- Базовое и продвинутое использование oclHashcat (Hashcat) для взлома WPA/WPA2 паролей из хендшейков

- Взлом рукопожатий (handshake) с использованием графического процессора в Windows

- Массовый взлом рукопожатий в BlackArch с помощью Pyrit

Cara Hack Wifi Menggunakan Aircrack Di Kali Linux

1. Menemukan Wifi berdasarkan Wireless Adapater.

- Kami anggap anda telah menggunakan kali linux sebelum mengikuti tutorial ini, dan silahkan anda buka Kali Linux anda dan kita akan mengetahui jenis adapter apa yang kita gunakan silahkan anda ketikan : ifconfig

- Anda dapat melihat adapter yang digunakan yaitu berjenis wlan1, tetapi sebagian ada juga yang menggunakan wlan0

2. Mengaktifkan Monitor Mode.

- Silahkan anda aktifkan fitur airmon-ng yang mana fitur airmog-ng berfungsi untuk memonitoring jenis interface dan silahkan anda ketikan : airmon-ng start wlan1

- Jika adapater anda menggunakan jenis wlan0 silahkan anda ketikan: airmon-ng start wlan0

- Pada tahap berikutnya jika anda menggunakan adapter jenis wlan0, ganti saja script wlan1 dengan wlan0

3. Selanjutnya kita akan melakukan capture pada paket.

- Tahap ini, kita akan menggunakan airodump-ng untuk melakukan capture pada jenis paket wifi yang digunakan, dan silahkan ketikan airodump-ng mon0

- Bagi yang menggunakan kali linux versi 2, ganti kata mon0 menjadi wlan0mon

4. Mengumpulkan paket capture ke dalam sebuah file

- Untuk mengumpulkan paket kita akan mengumpulkan paket tersebut yang di simpan pada sebuah file yang kita buat, kita kumpulkan paket tersebut setidaknya anda memiliki cukup data mencapai 10000 data, durasi tempo anda menyimpan sekitar 3-4 menit.

- Silahkan anda ketik : airodump-ng mon0 –write namapaket

5. Memulai Hack Password Wifi

- Gunakan aircrack sebagai mode analisis capture yag anda ambil pada sebuah paket data yang telah tersimpam, bila script code tidak menunjukan tanda – tanda password wifi muncul anda dapat mengulangi langkah ke 4 dengan menambahkan paket data mencapai 15000 paket atau memperpanjang tempo waktu pengambilan paket 5-6 menit.

- Dan silahkan anda ketikan aircrack-ng namapaket01.cap, script ini memiliki fungsi untuk melakukan analisa pada password yang telah di kumpulkan.

- Anda akan melihat key dengan inisial xx:xx:xx:xx:xx dan hapus tanda titik dua dan password wifi adalah xxxxxxxxxx.

Baca juga artikel :

- Cara Membuat Software Hacking Website Menggunakan CMD

- Cara Hack Hp Android Menggunakan Aplikasi Super Bluetooth

- Cara Memperkuat Sinyal 3G dan 4G Hp Android

Kami rasa setelah apa yang kami sampaikan tidak akan mempersulit anda dalam mengetahui password wifi yang dikunci, anda dapat menggunakan wifi di mana saja baik orang lain yang merupakan tetangga anda, dan lainnya. Mohon untuk berkontribusi dengan menyebarkan Cara Hack Wifi Menggunakan Aircrack Di Kali Linux karena sebenarnya untuk membobol password wifi sangatlah mudah – ponselharian.com

hack wifi kali linux androidcara menggunakan aircrackcara pakai airmoncara menggunakan aircrack-nghack wifi dengan aircrack-nghack wifi via linux androidcode hacking wifi on kali linux androidhack wifi menggunakan kali linux androidcara install airmon-ng di nethuntercara hacker password wifi tanpa aplikasi

Поддержка 802.11ac

Ещё одним минусом выбранного адаптера является отсутствие поддержки нового протокола 802.11ac, который был представлен в конце 2013 года. Но этот протокол слишком новый. Плюс 802.11ac обратно совместим с N, который сейчас используют большинство устройств.

N или 802.11n — это единственный стандарт 802.11, который работает одновременно в двух диапазонах — 2.4 и 5 GHz, в то время как 802.11ac работает только на 5 GHz, а старый 802.11g работает только в диапазоне 2.4 GHz.

Поскольку 802.11n работает в обоих диапазонах, производители устройств будут использовать N в течении долгого времени, чтобы дать возможность потребителям постепенно перейти на 802.11ac, а не мчаться в магазин за новым роутером.

Поэтому хотя сейчас и осуществляется поиск беспроводного USB адаптера/карты совместимого с 802.11ac и работающего в Kali Linux, на ближайшее будущее Alfa AWUS051NH будет полностью удовлетворять нуждам пентестеров.

Как запустить WiFite

Начать нужно с перевода беспроводной карты в режим монитора. Как это сделать рассказано в соответствующей статье «Как перевести беспроводную карту в режим монитора (контроля) в Kali Linux».

В моём случае команда следующая:

ifconfig wlan0 down && iwconfig wlan0 mode monitor && ifconfig wlan0 up

Нам в любом случае нужен файл словаря. Следующими командами мы его копируем в текущую рабочую директорию, распаковываем и чистим (чтобы все кандидаты в пароли удовлетворяли требованиям WPA паролей).

cp /usr/share/wordlists/rockyou.txt.gz . gunzip rockyou.txt.gz cat rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > newrockyou.txt

Ещё немного теории. WiFite это программа «полного цикла» по взлому Wi-Fi точек доступа. Она всё делает хорошо, но такой этап как перебор паролей можно делать не только хорошо — его можно делать на отлично. Процесс перебора паролей можно значительно ускорить, если использовать Pyrit, но уже требует определённых навыков.

Давайте начнём с совсем простого — пусть WiFite всё делает сама.

Alfa AWUS052NH в качестве точке доступа

При написании статьи «Создание мошеннической Wi-Fi точки доступа» в качестве AP я как раз использовал Alfa AWUS052NH. Все опыты прошли удачно (нашлись желающие попользоваться бесплатным Wi-Fi), инструкция успешно была завершена. В процессе этого мне стало любопытно, насколько далеко «бьёт» Alfa AWUS052NH. У меня также имеется основная ТД, которую обеспечивает Asus RT-N66U:

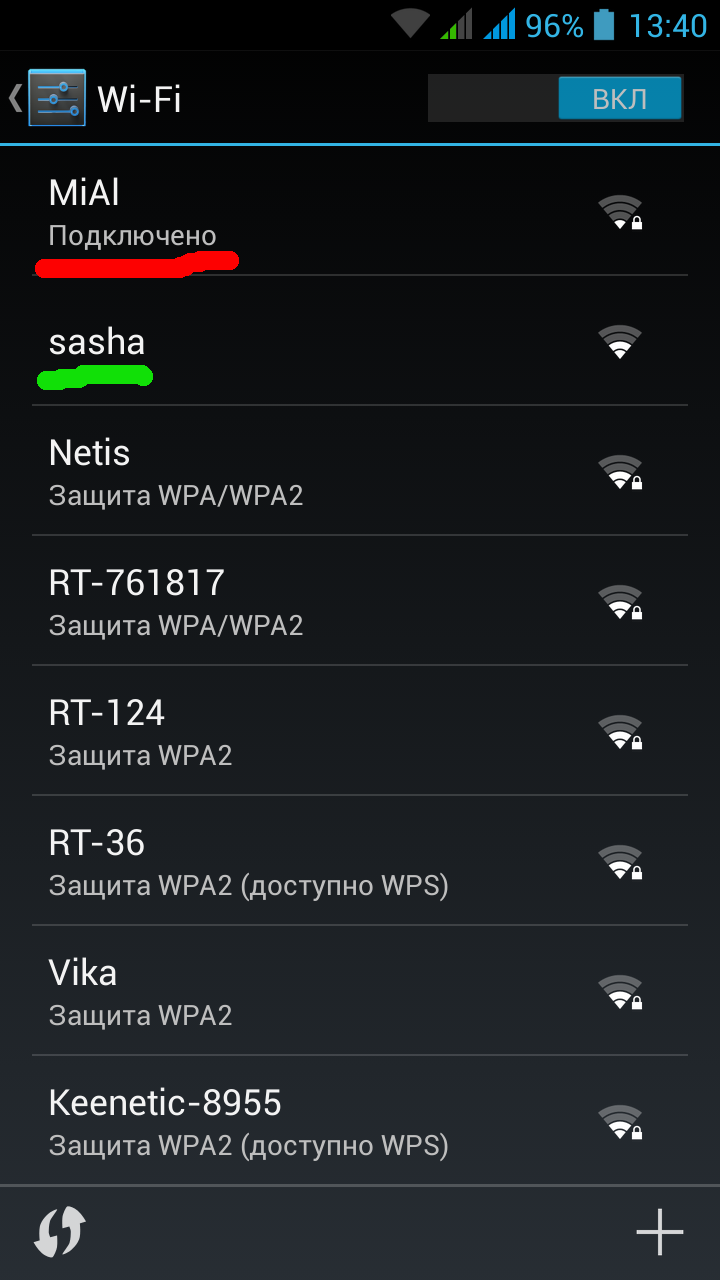

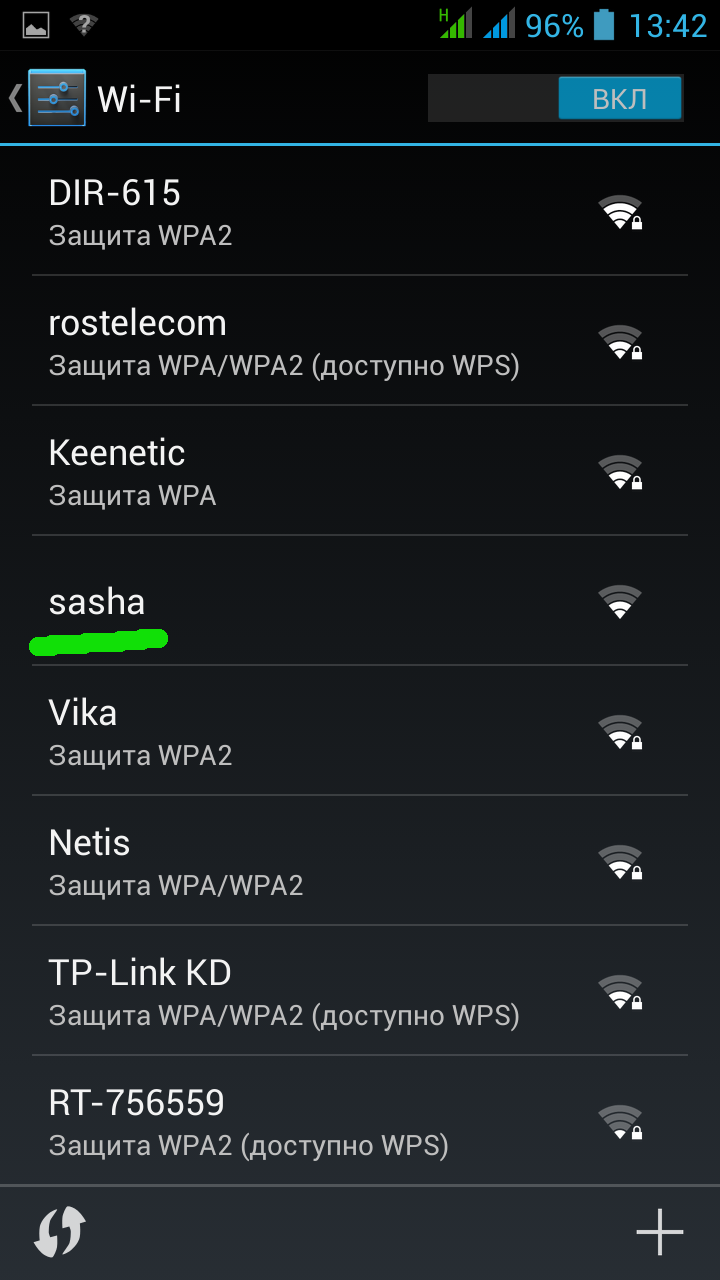

Это мощная трёх антенная машинка, на момент покупки была одной из лучших. Моя сеть называется MiAl, если вы читали инструкцию про мошенническую точку доступа, то знаете, что свою сеть я называл sasha. Мой эксперимент был очень прост – я удалялся от дома и делал скриншоты телефона с доступными Wi-Fi сетями.

На этом я только вышел из подъезда, обе сети доступны, но у Alfa AWUS052NH сигнал сильнее:

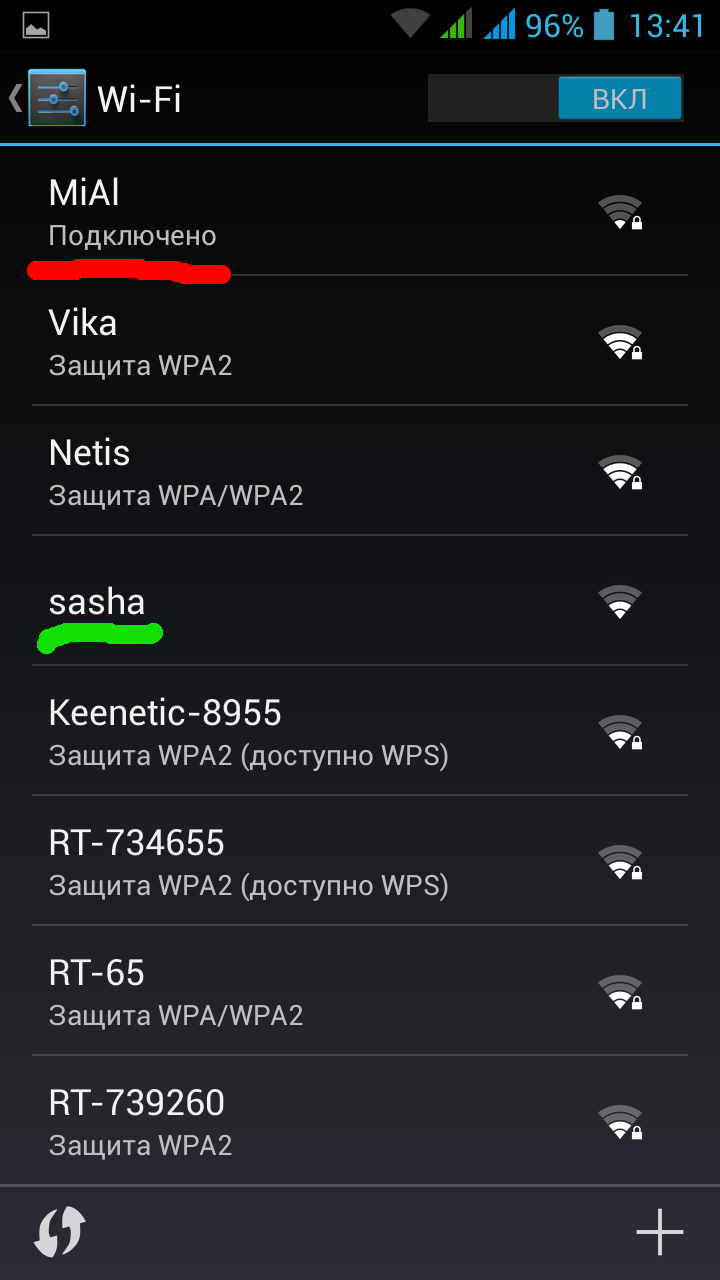

Постепенно удаляюсь, сигнал на прежнем уровне, чуть изменился порядок ТД:

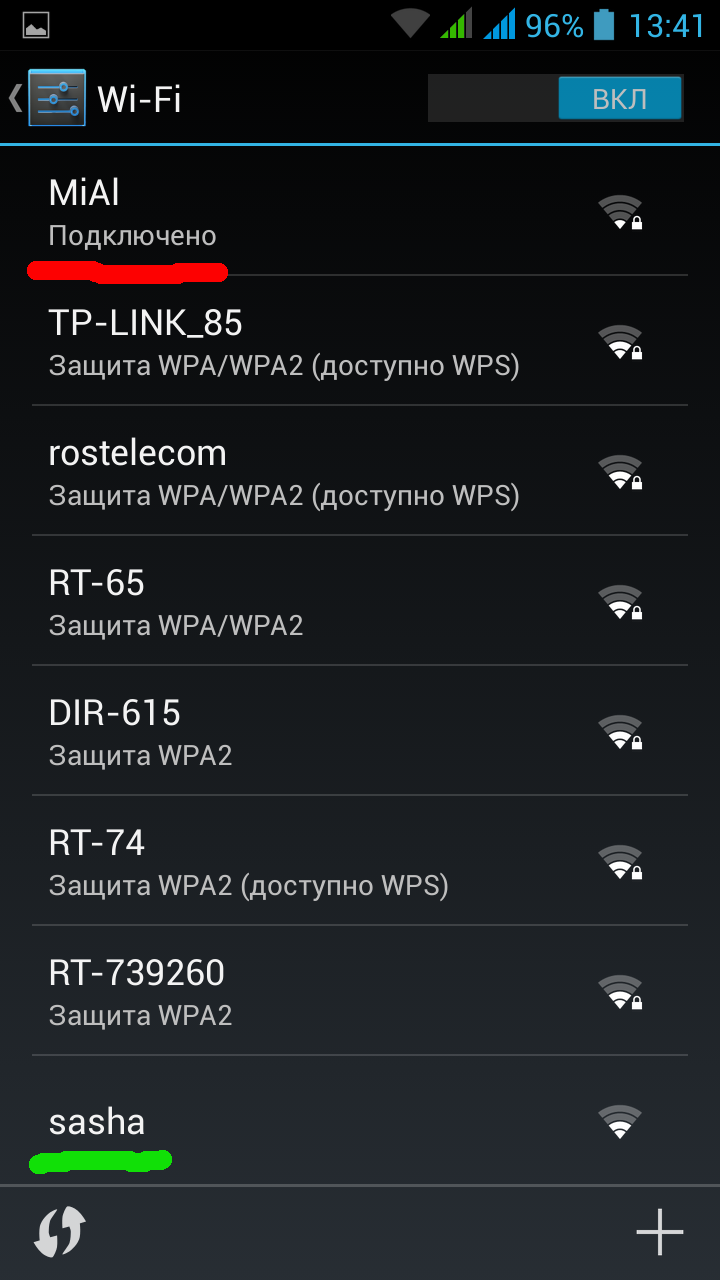

Аналогично:

В какой-то момент моя ТД перестала быть видимой, а Alfa AWUS052NH показывала даже ещё не минимум сигнала:

Установка и запуск Wifiphisher

Теперь Wifiphisher имеется в стандартных репозиториях Kali Linux и BlackArch, поэтому установку можно выполнить в одну команду.

Установка в Kali Linux

sudo apt-get install wifiphisher hostapd dnsmasq python-pyric python-jinja2

Установка в BlackArch

sudo pacman -S wifiphisher dnsmasq hostapd net-tools python2-pyric python2-j2cli --needed

Хотя Wifiphisher делает все необходимые настройки и переводит нужный интерфейс в режим монитора, он не выгружает Network Manager, который может сказаться на успешность атаки. Рекомендуется сделать это вручную:

sudo systemctl stop NetworkManager

Запустите программу с правами администратора:

sudo wifiphisher

При старте программы вы можете увидеть сообщение:

There are not enough wireless interfaces for the tool to run! Please ensure that at least two wireless adapters are connected to the device and they are compatible (drivers should support netlink). At least one must support Master (AP) mode and another must support Monitor mode.

Otherwise, you may try —nojamming option that will turn off the deauthentication phase.

Сообщение гласит:

Недостаточно беспроводных интерфейсов для запуска инструмента! Пожалуйста, убедитесь, что подключено по крайней мере два устройства и что они являются совместимыми (драйвер должен поддерживать netlink). По крайней мере один должен поддерживать Мастер режим (AP), а другой должен поддерживать режим Монитора.

В противном случае вы можете попробовать опцию —nojamming, которая отключит фазу деаутентификации.

Если с вашими Wi-Fi адаптерами всё в порядке, то появится такое окно:

В нём выберите (стрелочками вверх-вниз) беспроводную сеть для атаки и нажмите ENTER. Чтобы выйти нажмите ESC.

Вам на выбор будут предложены фишинговые сценарии:

Доступные фишинговые сценарии:

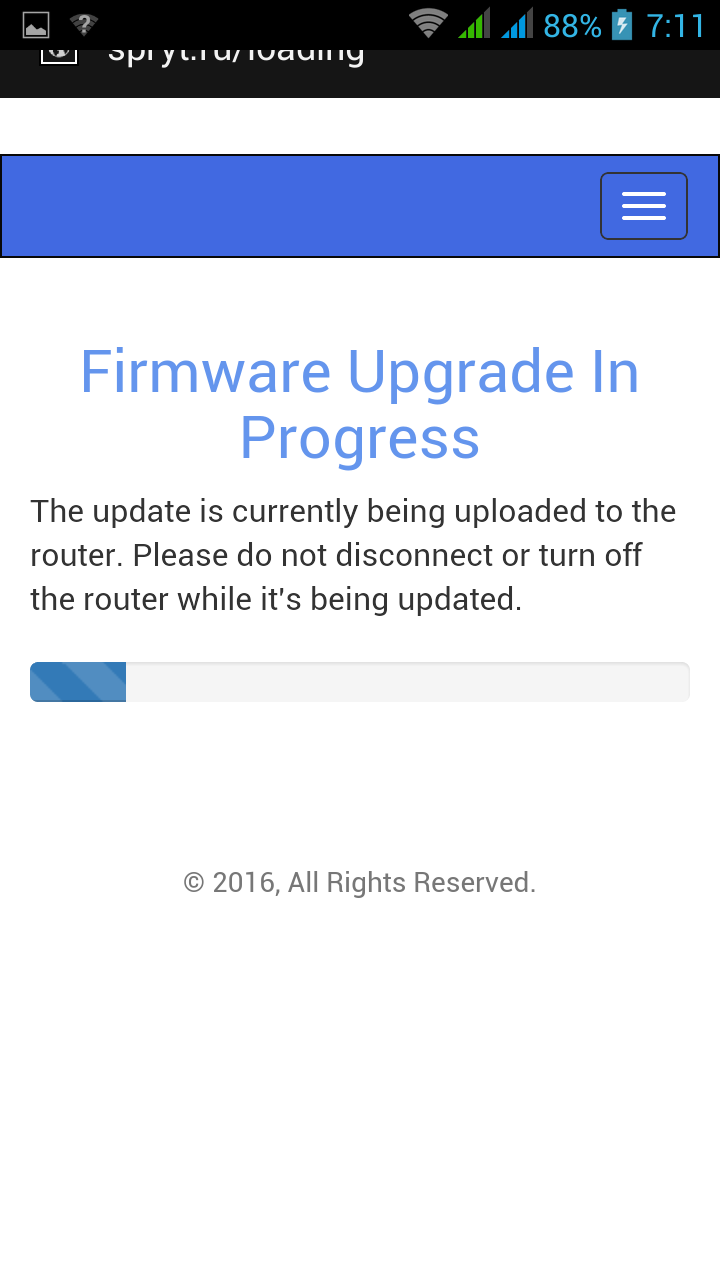

1 — Страница обновления прошивки

Страница конфигурации роутера без логотипов и брендов, спрашивает WPA/WPA2 пароль для обновления прошивки. Также адаптирована для мобильных телефонов.

2 — Менеджер сетевых соединений

Имитирует поведение менеджера сетей. Этот шаблон отображает страницу Chrome «Connection Failed» и показывает окно менеджера сетей поверх страницы, который спрашивает ключ от Wi-Fi. В настоящее время поддерживаются менеджеры сетей Windows и MAC OS.

3 — Страница входа Oauth

Бесплатная Wi-F служба спрашивает учётные данные Facebook для аутентификации с использованием OAuth

4 — Обновление плагина браузера

Страница обновления браузера плагина, которая может использоваться для доставки полезной нагрузки жертве.

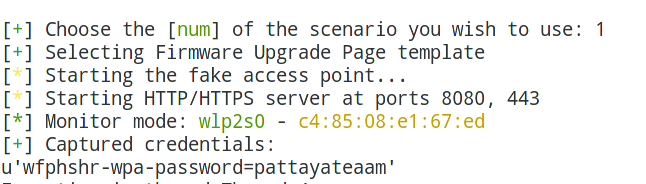

Введите номер сценария, который вы хотите использовать. Начнём с первого.

Жертва будет видеть две ТД с одинаковыми именами. Причём к оригинальной (которая с паролем) подключиться невозможно. Вторая (Злой Двойник) позволяет подключиться без пароля.

Атакующий в это время видит:

Строка deauthenticating clients показывает клиентов, для которых глушиться Wi-Fi (т. е. создаётся препятствие для подключения к оригинальной точке доступа). А строка DHCP Leases показывает тех, кто уже подключился к Злому Двойнику. HTTP requests показывает запросы, которые были сделаны клиентами.

При попытке открыть любой сайт клиент видит сообщение о необходимости обновить прошивку роутера.

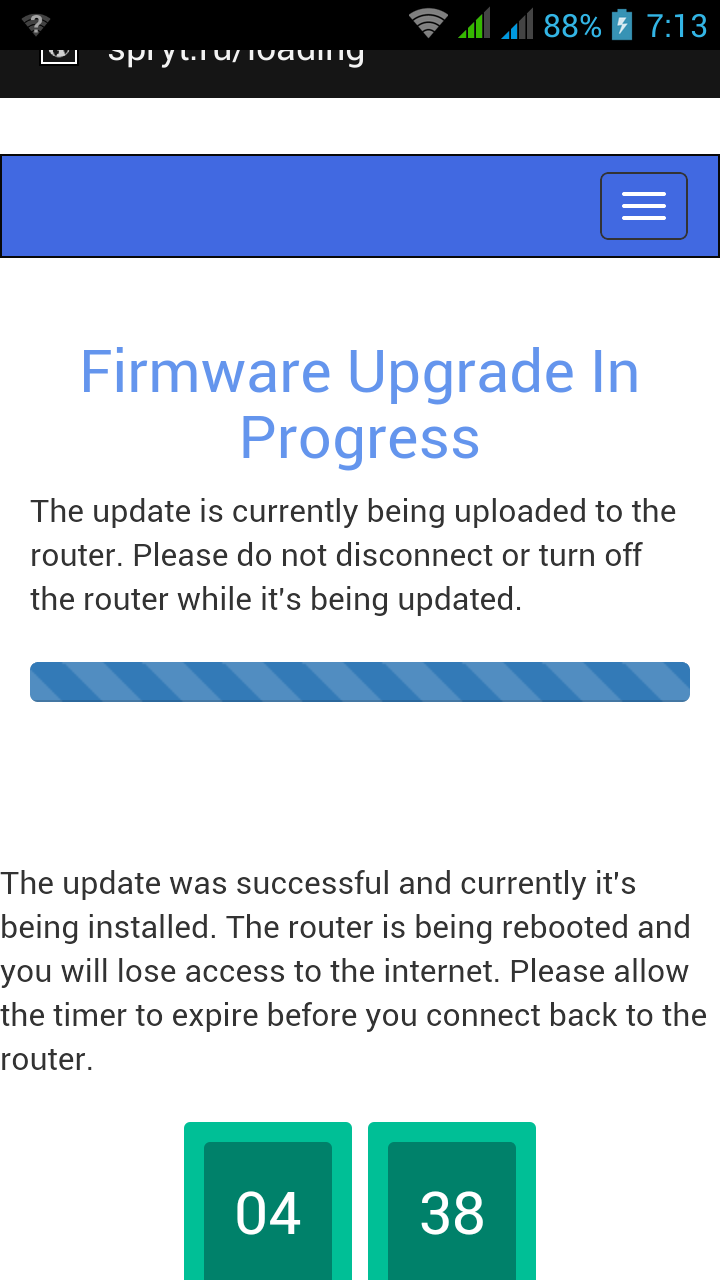

После ввода пароля запускается достаточно долгий процесс «обновления»:

Вторая стадия «обновления»:

А атакующий видит:

Бордовым цветом выделены отправленные данные.

Для прекращения атаки нужно нажать CTRL+c. Если учётные данные были успешно захвачены, то будет выведено примерно следующее сообщение:

Captured credentials: u'wfphshr-wpa-password=pattayateaam'

При втором сценарии жертве выводится такой запрос для ввода пароля:

А при третьем сценарии для доступа к открытой точке доступа просят ввести логин и пароль от Facebook:

Заключение

Мне понравился скрипт airgeddon. Кстати, он написан на Bash — я сам большой поклонник автоматизировать задачи на Linux именно таким образом, без привлечения других языков программирования, если без них можно обойтись.

Скрипт оказался самым простым из всего, с чем я когда-либо работал. С помощью этого скрипта самый начинающий пользователь Linux сможет взломать Wi-Fi если у него есть соответствующая беспроводная карта и если пароль не слишком мудрёный.

Как обычно, я рекомендую не зацикливаться на автоматизированных скриптах, а продолжить изучение соответствующих программ и методик, поскольку «вручную» можно улучшить свои результаты и увеличить вероятность успешного взлома.

Заключение

Использование двухдиапазонной карты Alfa AWUS052NH подвело меня к мысли, что 5GHz ещё мало применяется, а в атаках на этот диапазон ещё много сырого.

Если вы хотите быть «во всеоружии», т.е. вам нужна поддержка 5GHz (возможно, даже не для атак, а для слежения за Wi-Fi сетями), то я бы рекомендовал Panda Wireless PAU09 N600 или Alfa AWUS052NH.

Если острой необходимости в поддержке 5GHz нет, то я бы рекомендовал что-то из Alfa AWUS036NH (по моим наблюдениям, самая популярная карта, о которой больше всего тёплых отзывов) или Alfa AWUS036NHA (должно быть меньше проблем с перебором WPS).

Полезные ссылки

Таблица беспроводных адаптеров/чипсетов