Устранение неполадок постоянно подключенного VPN-профиляTroubleshoot Always On VPN

Содержание:

Что значит ошибка аутентификации на Android

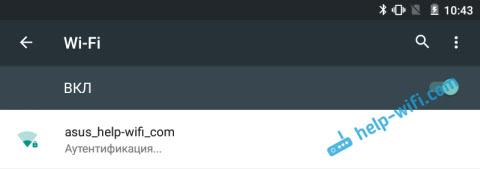

Берем наш планшет, или телефон, и пробуем подключить к Wi-Fi. Вводим пароль, и видим статус «Аутентификация…»

Дальше видим: «Ошибка аутентификации».

И ошибка «Сохранено», или «Сохранено, защита WPA/WPA2».

Если вы зашли на эту страницу, то думаю, что вам это все знакомо. При этом, телефон, или тот же планшет к Wi-Fi не подключается, а все повторяется по кругу, пока мы не отключим Wi-Fi, или не удалим сеть.

Ошибки эти появляются из-за того, что мы неправильно указали пароль от Wi-Fi сети, или из-за неправильных настроек безопасности на маршрутизаторе. Но чаще всего, из-за неправильного пароля.

Ошибка проверки подлинности шифрования CredSSP при подключении по RPD

Файл подкачки (или виртуальная память) — это скрытый системный файл (pagefile.sys и swapfile.sys, начиная

Администрирование

Системный раздел (по умолчанию помечается букой «С») — это раздел, на котором хранится и

Брандмауэр Windows — это встроенный файервол (firewall) Windows, который призван защищать компьютер от угроз

Администрирование

При попытке установки платформы Silverlight в браузере Google Chrome появляется ошибка: «Не удалось установить

Администрирование

При работе с программой Digital orchestrator при сохранении файла появляется окно «Application error» с ошибкой:

Администрирование

В случае отсутствия сетевого подключения к принтеру возникает необходимость сохранить документ в файл. Наиболее

Ошибка при проверке подлинности 0x80004005, решено

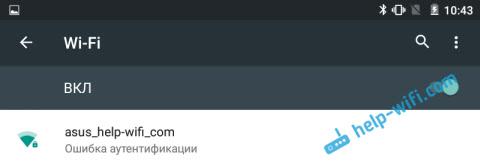

Сегодня не смог подключиться ни к одному из двух своих серверов по RDP с ноутбука с Windows 7 x64, хотя пару дней назад все работало, при попытке подключения, приложение удаленный рабочий стол выдавало ошибку «Ошибка при проверке подлинности (код: 0x80004005)», в соответствующем окошке:

Если ошибка возникает при попытке зайти на сетевую шару см. пункт 4.

Подумал что же могло поменяться за пару дней, и вспомнил что недавно накатил обновления, и нашел виновника это KB2923545, но что интересно сейчас ноябрь, а оно было установлено еще в августе и все работало, так что думаю какое-то из позавчерашних обновлений все сломало. Теоретически это могло быть одно из этих обновлений:

KB 2574819KB 2857650KB 2830477KB 2913751

Но в списке недавно установленных ни одно из них не значится. В моем случае проблема решилась удалением обновления KB2923545, и последующей перезагрузкой, после которой я смог подключиться к своим серверам.

В интернете предлагают еще несколько решений этой ошибки, если удаление обновления не помогает, попробуйте проделать следующее:

1. Если компьютер в домене — возможны проблемы с груповой или локальной политикой безопасности, она может запрещать подключение с указанными параметрами, и в результате будет ошибка.

2. Так же виновниками может быть пара обновлений KB2592687 и KB2574819, их удаление решит проблему.

3. Еще можно попробовать отключить проверку подлинности серверной стороной, для этого откройте приложение удаленный рабочий стол, и в свойствах своего подключения на вкладке «Дополнительно» выберите предупреждать, или подключаться без предупреждения. Это решение временное и не рекомендуется, так как снижает безопасность, его использовать не советую, кстати в моей ситуации не помогло.

4. Необходимо запустить службу брандмауэра или включить его в панели управления, если выключен, если служба работает и брандмауэр включен, то пройдите по пути:

Панель управления — Администрирование — Брандмауэр Windows в режиме повышенной безопасности — Правила для входящих подключений — Общий доступ к файлам и принтерам (входящий трафик SMB) — Действие разрешить.

Тем самым вы откроете порт TCP 445, необходимый для корректной работы сетевых шар по протоколу SMB.

5. Так же эту ошибку могут вызывать сторонние программы, например Adobe Flash Player для Edge и Internet Explorer, в некоторых версиях Windows 10, 8 и Windows Server 2012, в этом случае необходимо просто установить обновления на систему.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL — криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

Отключаем credssp в Windows через NLA

Данный метод выхода из ситуации я бы рассматривал, как быстрое, временное решение, до того, как вы установите обновления безопасности. Чтобы разрешить удаленное подключение к серверу и избегать ситуации, что произошла ошибка при проверке подлинности credssp, сделайте вот что. Откройте свойства моего компьютера, попав в систему, так же можно нажать одновременно WIN+Pause Breake или как вариант в командной строке ввести control /name Microsoft.System. В окне «Система» находим пункт меню «Настройка удаленного доступа»

Снимите галку «Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети»

После этого вы легко сможете подключиться к данному компьютеру или серверу, но как быть что вы не можете туда попасть и снять эту галку, тут нам на помощь придет реестр Windows. Вы можете удаленно создать нужные ключи реестра, которые отключат галку NLA или политику CredSSP. Для этого вы можете пойти двумя путями:

- Использовать сетевой реестр Windows

- Использовать удаленное управление компьютером, например PsExec.exe, я вам с помощью него уже показывал, как открывать порты в брандмауэре, удаленно.

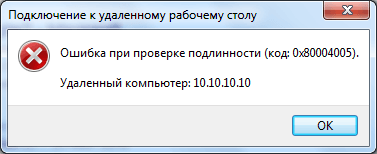

Давайте попробуем через удаленный реестр, для этого открываем Regedit, через окно «Выполнить».

Из меню «Файл» выберите пункт «Подключить сетевой реестр», далее найдите нужный вам сервер.

У вас подключится дополнительный реестр с двумя кустами. Переходите по пути (Если у вас не будет CredSSP\Parameters, то нужно будет их создать):

HKLM\Software\Microsoft\Windows\CurrentVersion\ Policies\System\CredSSP\Parameters\

Тут вам необходимо создать REG_DWORD ключ с именем AllowEncryptionOracle и значением 2. В данном варианте политика CredSSP выставит Уязвимый уровень — это самый низкий уровень защиты. Это позволит вам подключаться к серверам удаленно, используя RDP. Однако это подвергнет серверы атакам.

Или можно так же отключить NLA, для этого найдите ветку реестра:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\ Terminal Server\WinStations\RDP-Tcp

Найдите там ключ SecurityLayer и выставите ему значение , чтобы деактивировать Network Level Authentication.

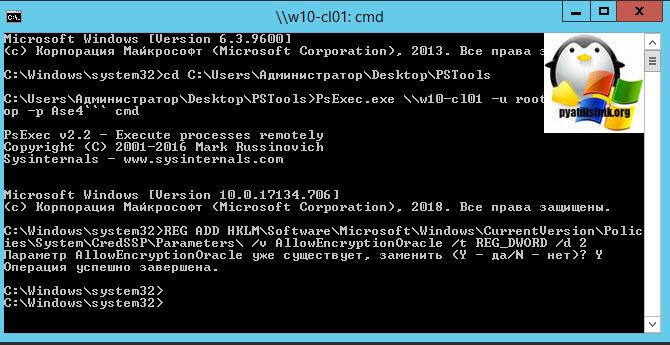

Теперь то же самое вы можете выполнить и через PsExec.exe, выставив для CredSSP минимальный уровень защиты или же отключить NLA, для этого находясь в cmd в режиме администратора введите команду:

PsExec.exe \\w10-cl01 -u root\Администратор -p пароль cmd

w10-cl01 — это имя компьютера.

Далее имея запущенный сеанс cmd для удаленного компьютера, выполните команду:

REG ADD HKLM\Software\Microsoft\Windows\ CurrentVersion\Policies\System\CredSSP\Parameters\ /v AllowEncryptionOracle /t REG_DWORD /d 2 (0 вернет все как было)

Аналогично можно сделать и для отключения Network Level Authentication, команда будет такой:

REG ADD «HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp» /v SecurityLayer /t REG_DWORD /d 0

Еще раз обращаю ваше внимание, что данный метод временный и самый не безопасный, применяемый в случаях, когда уже ничего сделать нельзя или дольше, а нужно уже вчера, обязательно установите все нужные обновления

Причины ошибки шифрования CredSSP

В марте 2018 года, компания Microsoft выпустила обновление безопасности для устранения уязвимостей для протокола поставщика поддержки безопасности учетных данных (CredSSP) под именем CVE-2018–0886 (https://support.microsoft.com/en-us/help/4093492/credssp-updates-for-cve-2018-0886-march-13-2018), используемого подключениями по протоколу удаленного рабочего стола (RDP) для клиентов Windows и Windows Server. Как только пользователи и системные администраторы произвели установку апдейтов, то по всему миру начались массовые жалобы, что люди не могут подключаться по протоколу RDP к серверам, компьютерам, получая ошибку, что причиной ошибки может быть шифрование CredSSP.

К сожалению 99% людей и администраторов совершают одну и туже ошибку, они сразу ставят обновления, не дождавшись пары дней после их выхода. Обычно этого времени хватает, чтобы вендор определил проблемы и отозвал глючное обновление.

Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе и 8 мая 2018 г. Microsoft изменила уровень безопасности подключения с на и начались проблемы подключения к удаленному рабочему столу по RDP. Ранее вы могли удаленно подключаться с обновленной машины к машинам без обновления безопасности, так сказать в мягком режиме. Однако с последним обновлением, Microsoft усилила безопасность, и вы больше не можете подключаться к компьютерам без обновления закрывающего брешь CVE-2018–0886.

Под раздачу попали буквально все, клиентские ОС Windows 7, Windows 8.1, Windows 10 с которых были попытки подключиться к RDS ферме или RemoteApp приложениям работающим на Windows Server 2008 R2 и выше. Если бы вы читали ветки обсуждений в эти дни, то вы бы поняли все негодование людей, особенно с запада.

Журналы сервера политики сетиNPS logs

NPS создает и сохраняет журналы учета NPS.NPS creates and stores the NPS accounting logs. По умолчанию они хранятся в папке % SYSTEMROOT %\System32\Logfiles\ в файл с именем вXXXX.txt, где XXXX — это дата создания файла.By default, these are stored in %SYSTEMROOT%\System32\Logfiles\ in a file named INXXXX.txt, where XXXX is the date the file was created.

По умолчанию в этих журналах используется формат значений с разделителями запятыми, но они не включают строку заголовка.By default, these logs are in comma-separated values format, but they don’t include a heading row. Является строкой заголовка:The heading row is:

При вставке этой строки заголовков в первой строке файла журнала, затем импортируйте файл в Microsoft Excel, столбцы будет называться должным образом.If you paste this heading row as the first line of the log file, then import the file into Microsoft Excel, the columns will be properly labeled.

Журналы сервера политики сети может быть полезно при диагностике проблем, связанных с политикой.The NPS logs can be helpful in diagnosing policy-related issues. Дополнительные сведения о журналах NPS см. в разделе интерпретировать NPS базы данных файлы журнала в формате.For more information about NPS logs, see Interpret NPS Database Format Log Files.

RDP исправление шифрования CredSSP 866660 Updates for CVE-2018-0886

Рассмотрим способ rdp исправление шифрования CredSSP 866660, который поможет избавиться от ошибки шифрования, возникающей при попытке подключения к удаленному рабочему столу (серверу).

Почему возникает неисправность

Еще в марте 2018 года Microsoft выпустила апдейт системы безопасности Виндовс CredSSP Updates for CVE-2018-0886, который был направлен на устранение критической уязвимости в протоколе защиты пользовательских данных. Это было сделано, чтобы предотвратить реализацию стороннего кода на незащищенном компьютере.

Спустя пару месяцев, Майкрософт дополнительно внесла корректировки в параметры ОС, установив значение уровня подключения – Mitigated (до этого было – Vulnerable). После таких манипуляций большинство юзеров начали сообщать, что у них в rdp произошла ошибка проверки подлинности CredSSP.

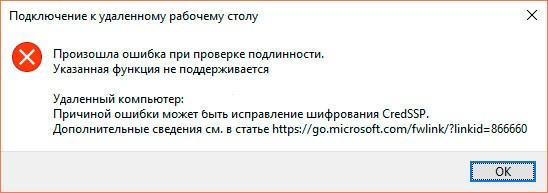

Такое окно выводится сразу, как только Вы укажите имя пользователя и пароль. Уведомление указывает на отсутствие поддержки функции.

На официальном форуме Microsoft сказано, что проблема возникает из-за того, что на клиенте и сервере установлены разные версии обновления безопасности. Поэтому, решения могут быть следующими.

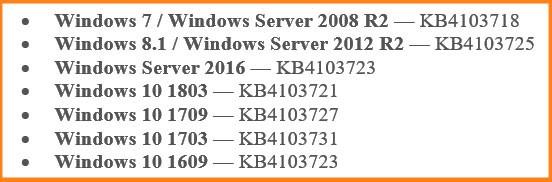

Откат апдейтов на клиентском ПК

Самый простой вариант, но нежелательный с точки зрения последствий. Достаточно открыть перечень установленных обновлений, отыскать нужные и удалить их. Ниже приведен список в соответствии с версией ОС:

Полезный контент:

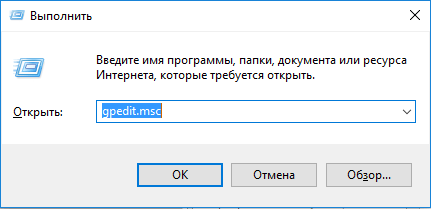

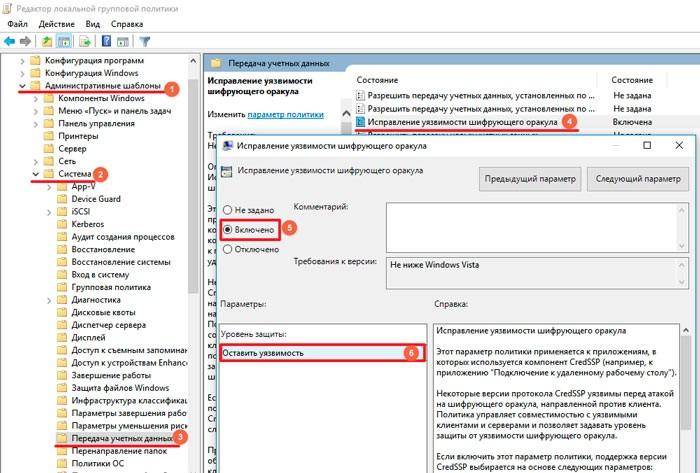

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

gpedit.msc

Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

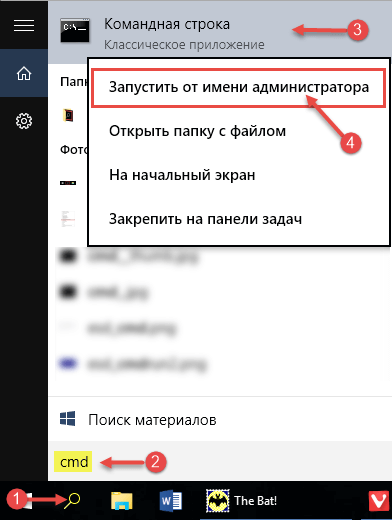

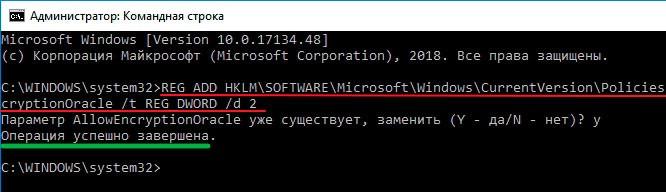

Как исправить шифрования CredSSP в Windows 10 8 7

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

https://youtube.com/watch?v=bvWAh2Mq03s

Проблемы VPN_Profile.ps1 сценарияVPN_Profile.ps1 script issues

Наиболее распространенных проблем при ручного выполнения сценария VPN_ Profile.ps1 включают:The most common issues when manually running the VPN_ Profile.ps1 script include:

-

Вы используете средства удаленного подключения?Do you use a remote connection tool? Убедитесь в том, что не следует использовать RDP или другой способ удаленного подключения, как он трогает обнаружения имени входа пользователя.Make sure not to use RDP or another remote connection method as it messes with user login detection.

-

Является администратором этой локальной машине пользователя?Is the user an administrator of that local machine? Убедитесь, что при выполнении сценария VPN_Profile.ps1, у пользователя есть права администратора.Make sure that while running the VPN_Profile.ps1 script that the user has administrator privileges.

-

У вас есть включены дополнительные возможности безопасности PowerShell?Do you have additional PowerShell security features enabled? Убедитесь, что политика выполнения PowerShell не блокирует скрипт.Make sure that the PowerShell execution policy is not blocking the script. Может потребоваться, если выключить режим ограниченного языка, если параметр включен, перед выполнением скрипта.You might consider turning off Constrained Language mode, if enabled, before running the script. После успешного выполнения сценария, вы можете активировать режим ограниченного языка.You can activate Constrained Language mode after the script completes successfully.

Проблемы с подключением клиента AlwaysOn VPNAlways On VPN client connection issues

Небольшой неправильной конфигурации может вызвать сбой подключения клиента и может оказаться сложной задачей для поиска причины.A small misconfiguration can cause the client connection to fail and can be challenging to find the cause. Всегда на VPN-клиент проходит через несколько шагов перед установкой соединения.An Always On VPN client goes through several steps before establishing a connection. При устранении неполадок подключения клиента, пройти через процесс исключения со следующими:When troubleshooting client connection issues, go through the process of elimination with the following:

-

Подключен ли компьютер шаблона извне?Is the template machine externally connected? Объект whatismyip сканирование должно отображаться общедоступный IP-адрес, который не принадлежит вам.A whatismyip scan should show a public IP address that does not belong to you.

-

Может разрешить имя удаленного доступа или VPN-сервера в IP-адрес.Can you resolve the Remote Access/VPN server name to an IP address? В панели управления > сети и Internet > сетевых подключений, откройте окно свойств для профиля VPN.In Control Panel > Network and Internet > Network Connections, open the properties for your VPN Profile. Значение в Общие разрешимые через DNS должна быть вкладка.The value in the General tab should be publicly resolvable through DNS.

-

Получить доступ к VPN-серверу из внешней сети?Can you access the VPN server from an external network? Рассмотрите возможность открытия сообщений протокола ICMP (Internet Control) внешнего интерфейса и проверив связь с именем из удаленного клиента.Consider opening Internet Control Message Protocol (ICMP) to the external interface and pinging the name from the remote client. Можно удалить после успешной проверки связи ICMP разрешающее правило.After a ping is successful, you can remove the ICMP allow rule.

-

У вас есть внутренние и внешние сетевые адаптеры на VPN-сервер настроен правильно?Do you have the internal and external NICs on the VPN server configured correctly? Они в разных подсетях?Are they in different subnets? Внешней сетевой платы, подключиться к требуемому интерфейсу в брандмауэре?Does the external NIC connect to the correct interface on your firewall?

-

Открыты UDP 500 и 4500 порты от клиента для внешнего интерфейса VPN-сервера?Are UDP 500 and 4500 ports open from the client to the VPN server’s external interface? Проверьте клиентский брандмауэр, брандмауэра для сервера и все брандмауэры оборудования.Check the client firewall, server firewall, and any hardware firewalls. IPSEC использует UDP порт 500, поэтому создание Конечно, у вас нет IPEC отключена или заблокирована в любом месте.IPSEC uses UDP port 500, so make sure that you do not have IPEC disabled or blocked anywhere.

-

Происходит сбой проверки сертификата?Is certificate validation failing? Убедитесь, что на NPS-сервер имеет сертификат проверки подлинности сервера, который может обслуживать запросы IKE.Verify the NPS server has a Server Authentication certificate that can service IKE requests. Убедитесь, что у вас есть правильный VPN IP-адрес сервера указан в качестве клиента NPS.Make sure that you have the correct VPN server IP specified as an NPS client. Убедитесь, что вы выполняете проверку подлинности PEAP, и свойства защищенного EAP разрешать следует только проверки подлинности с помощью сертификата.Make sure that you are authenticating with PEAP, and the Protected EAP properties should only allow authentication with a certificate. Можно проверить журналы событий сервера политики сети для ошибок проверки подлинности.You can check the NPS event logs for authentication failures. Дополнительные сведения см. в разделе Установка и настройка сервера политики сетиFor more details, see Install and Configure the NPS Server

-

Вы подключение, но не имеют доступа Интернета или локальной сети?Are you connecting but do not have Internet/local network access? Проверьте пулов IP-адрес сервера DHCP и VPN для проблемы с конфигурацией.Check your DHCP/VPN server IP pools for configuration issues.

-

Такое подключение и допустимым внутренний IP-адрес но нет доступа к локальным ресурсам?Are you connecting and have a valid internal IP but do not have access to local resources? Убедитесь, что клиенты знаете, как получить доступ к этим ресурсам.Verify that clients know how to get to those resources. Можно использовать VPN-сервер для перенаправления запросов.You can use the VPN server to route requests.