Установка pfSense 2.4

Содержание:

PfSense настройка ipsec тунеля

25 марта 2012

chum

Как в PfSense настроить IPSEC тунель ?

Как это сделать покажу на примере двух PfSense шлюзов.

И так, заходим раздел VPN — IPSEC, и ставим галочку Enable IPsec.

Далее, в правой части окна нажимаем на кнопку в виде плюсика (add phase1 entry).

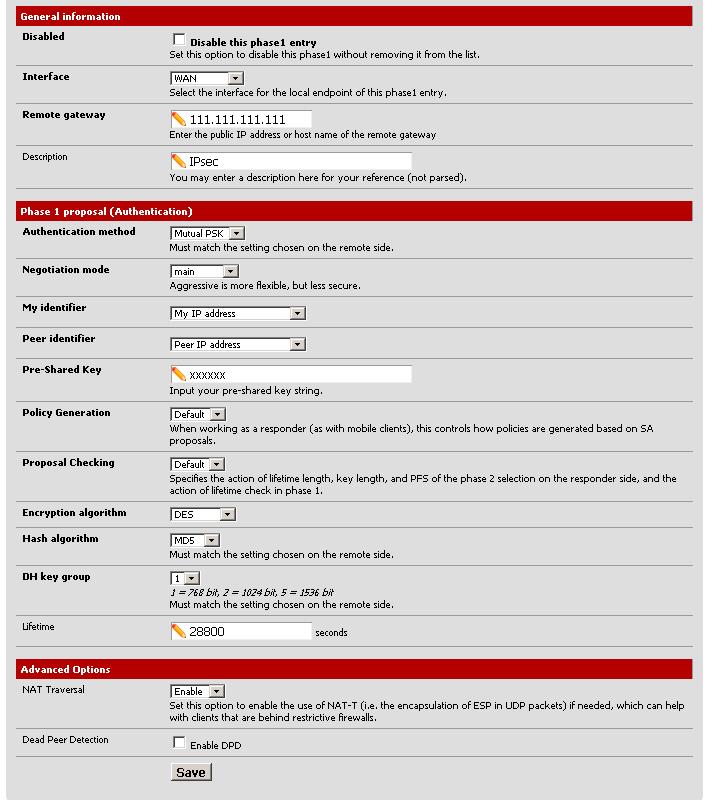

В новом окне выставляем и заполняем следующие поля:

Interface — выставляем WAN (т.е. внешний)

Remote Gateway — IP адрес нашего второго удаленного шлюза (к примеру 111.111.111.111)

Descrption — название нашего тунеля

Authentication method — Mutual PSK

Negotiation mode — main

My identifier — наш IP адрес (my ip address)

Peer identifier — Peer ip address

Pre-Shared Key — ключ по которому будет идти проверка (с обоих сторон должен быть одинаков)

Policy Generation — default

Proposal Checking — default

Encryption algorithm — чем шифруем (я взял DES)

Hash algorithm — алгоритм для хеша (я выбрал MD5)

DH key group — какой ключ использовать, я выбрал 1, можно и другие если устройство на другом конце поддерживает такой метод.

NAT Traversal — enable (на всякий случай)

Dead Peer Detection — галочку не ставим

Все, жмем Save.

Сам тунель с одной стороны мы настроили, теперь нужно внутри него сделать (если так можно выразиться) построить внутреннюю (локальную) сеть.

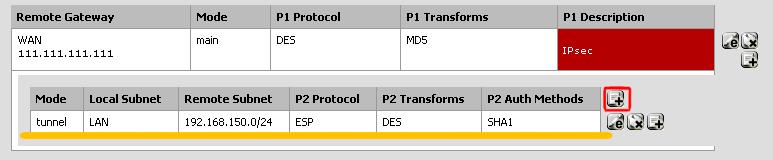

Наша настройка выглядит следующим образом (в меню VPN — IPSEC)

И теперь нам надо нажать на кнопку Show 1 Phase-2 entries, таблица развернется и будет выглядить следующим образом.

Не пугайтесь, часть которая подчеркнута оранжевым цветом — у вас ее еще нет (я делал обзор с настроенного тунеля). Теперь жмем на кнопку с плюсом (обведена красным квадратом).

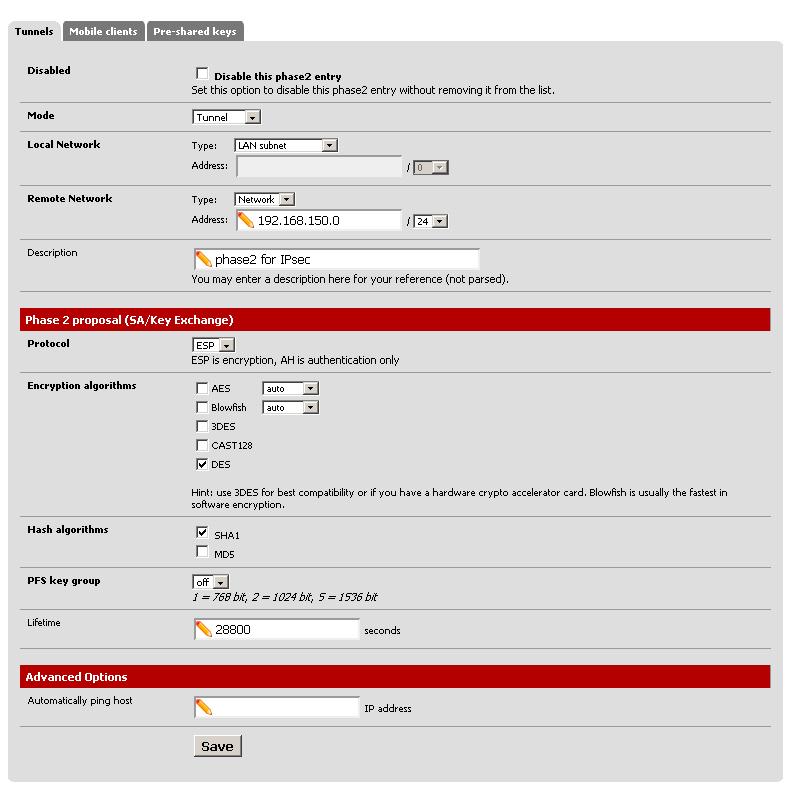

В новом окне настраиваем следующие пункты:

Mode — tunnel

Local Network — lan subnet

Remote Network — Type : network, Address: адрес локальной сети которая находится на другом конце (у меня это 192.168.150.0)

Description — описание

Protocol — ESP

Encryption algorithms — только галочка на DES

Hash algorithms — SHA1

PFS key group — off

Lifetime — 28800

Вот и все, жмем Save и настраиваем наш Firewall, иначе тунель не поднимется.

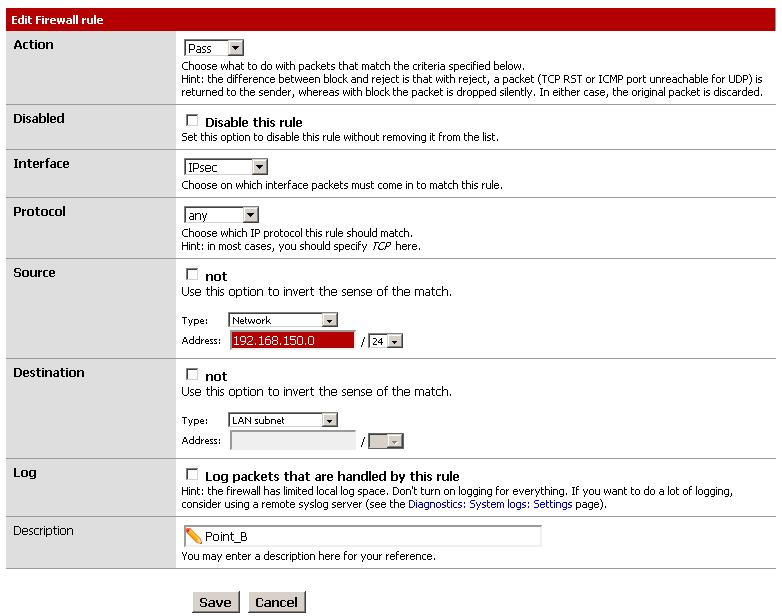

Выбираем Firewall — Rules — IPsec

Жмем кнопку добавить (в виде крестика).

В новом окне настраиваем правило:

Action — Pass

Interface — выбираем IPsec

Protocol — любой (any)

Source — Type: network, Address: локальный ip адрес нашей удаленной точки (192.168.150.0)

Destination — Lan Subnet

Ну и description.

После нажатия кнопки Save, все точно так же, только с IP адреса нашего шлюза (а не удаленного) настраиваем на втором удаленном шлюзе. Как только все настроено, возможно понадобиться над «пинка», чтобы шлюзы поднялись.

Заходим в меню Status — IPsec

И жмем на кнопку в ввиде шестеренки со стрелочкой на против нашего тунеля, значек с желтого крестика, должен поменяться на зеленую стрелочку если все прошло успешно.

Удачи.

Categories: Linux connect, firewall, ip, ipsec, network, pfsense, vpn, настройка

Первый запуск

Шаг 1. — Первый запуск

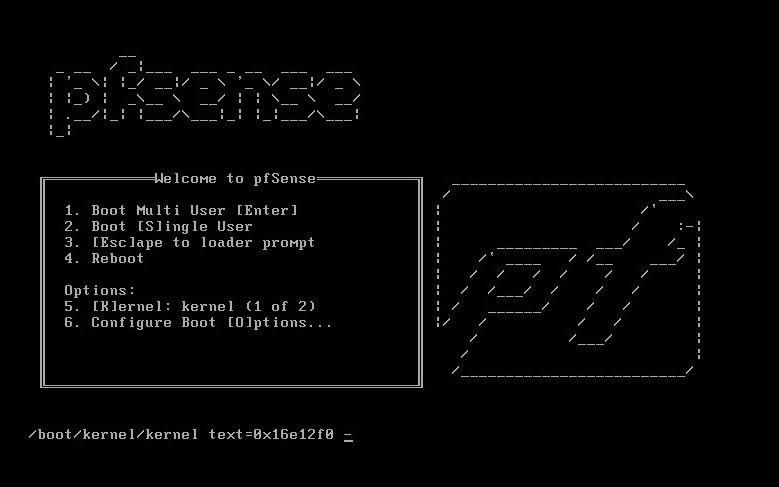

Запуск pfSense всегда начинается с меню загрузчика pfSense.(Рис.11)

Ничего выбирать не надо, просто ждём дальнейшей загрузки.

Рис.11 — Запуск pfSense.

Рис.11 — Запуск pfSense.

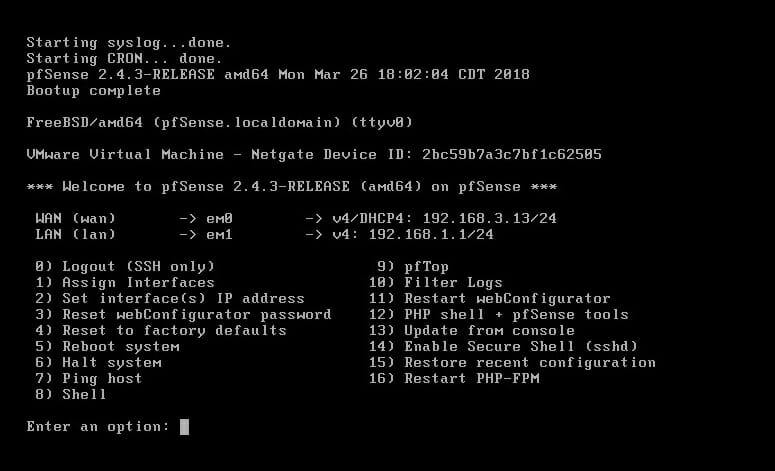

Авторизация тоже не требуется, нас сразу же встретит раздел информации [О системе и об интерфейсах и меню управления pfSense.(Рис.12)

Видим что у нас определились IP-адреса WAN и LAN на интерфейсах em0 и em1 соответственно.

Для тех, кто не в курсе:

- WAN — v4/DHCP: 192.168.3.13/24 — Внешняя сеть, то откуда приходит интернет.Обычно в этот интерфейс вставлен кабель от вашего провайдера, но я беру интернет из своей домашней локальной сети, поэтому IP-адрес имеет такой вид

- LAN — v4: 192.168.1.1/24 — Ваша внутренняя сеть, домашняя или сеть офиса.

Если вас не устраивают какие-либо настройки LAN или WAN интерфейсов, то прочтите сразу последний пункт —

Рис.12 — Информация о системе и об интерфейсах и меня pfSense.

Рис.12 — Информация о системе и об интерфейсах и меня pfSense.

Пробежимся по меню:

- 0) Logout (SSH only) — Отключить соединение по SSH

- 1) Assign Interfaces — Назначить интерфейсы

- 2) Set interface(s) IP address — Установить IP-адрес интерфейса(ов)

- 3) Reset webConfigurator password — Сброс пароля Веб-конфигуратора По умолчанию логин — «admin», пароль — «pfsense»

- 4) Reset to factory defaults — Сброс роутера к заводским настройкам

- 5) Reboot system — Перезагрузка системы

- 6) Halt system — Выключение системы

- 7) Ping host — Утилита ping

- 8) Shell — Войти CLI

- 9) pfTop

- 10) Filter Logs

- 11) Restart webConfigurator — Перезапустить Веб-конфигуратор

- 12) PHP shell + pfSense tools

- 13) Update from console — Обновить из консоли

- 14) Enable Secure Shell (sshd) — Включить sshd

- 15) Restore recent Configuration — Восстановить недавнюю конфигурацию

- 16) Restart PHP-FPM

Думаю самые значимые для нас пункты это с 1 по 6. Тут и так всё понятно, подробно останавливаться на этом не будем.

Шаг 2. — Проверка сети

У меня IP-адрес WAN интерфейса от провайдера получен по DHCP. [В моём случае, не требуется авторизация у провайдера, и также нет привязки к MAC-адресу. По проводу от провайдера я получаю интернет без каких-либо провайдерских преград

В таком случае без каких-либо дополнительных настроек, в нашей локальной сети появляется интернет.

Проверяем его наличие на ПК подключенном к локальной сети.(Рис.13)

Рис.13 — ПК подключенный к локальной сети.

Рис.13 — ПК подключенный к локальной сети.

Видим, что по DHCP мы получили сетевые настройки:(Рис.13)

- Адрес IPv4: 192.168.1.100

- Маска подсети IPv4: 255.255.255.0

- Шлюз по умолчанию: 192.168.1.1

- DNS-сервер IPv4: 192.168.1.1

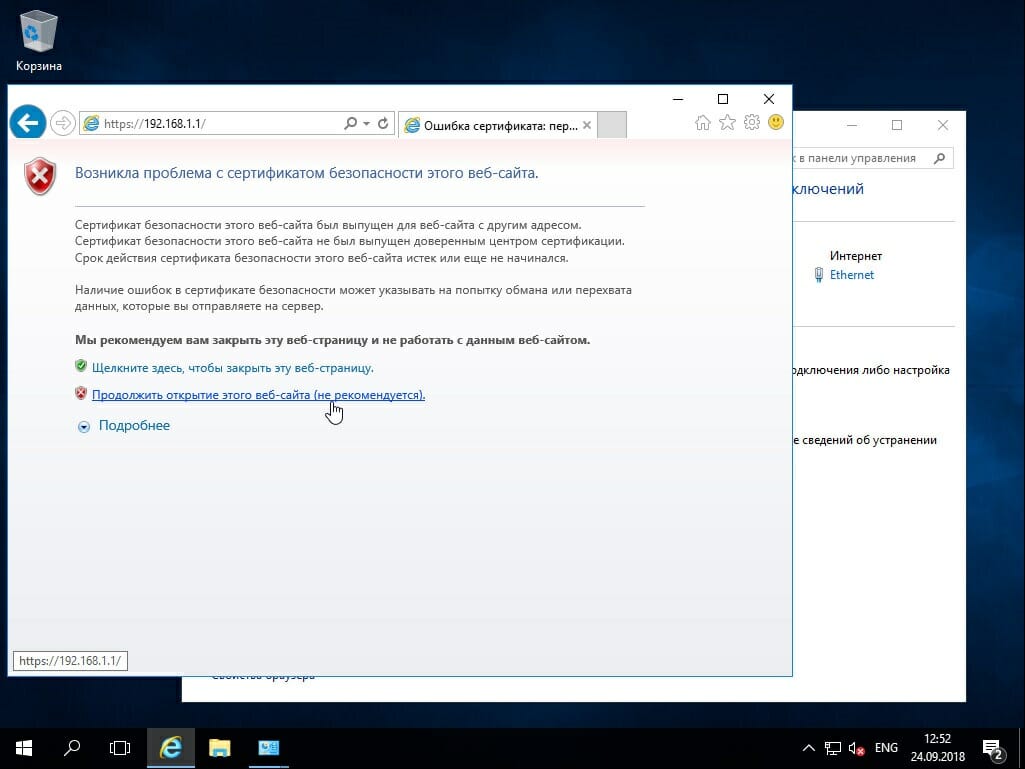

На данный момент Веб-конфигуратор доступен только из LAN сети. На том же ПК, на котором мы проверяли наличие интернета (Рис.13), через любой браузер заходим по адресу нашего роутера pfSense — https://192.168.1.1/

При появлении ошибки — «Возникла проблема с сертификатом безопасности этого веб-сайта», нажмите «Продолжить открытие этого веб-сайта (не рекомендуется)».(Рис.14)

Рис.14 — Возникла проблема с сертификатом безопасности этого веб-сайта.

Рис.14 — Возникла проблема с сертификатом безопасности этого веб-сайта.

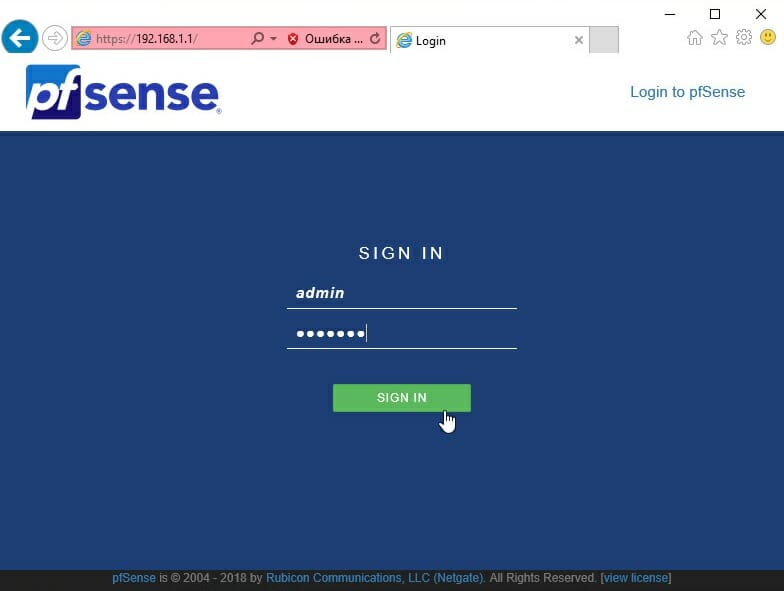

И так, нас встречает авторизация pfSense.(Рис.15)

Входим -> Стандартный логин администратора pfSense — «admin», а пароль — «pfsense».

Рис.15 — Авторизация pfSense.

Рис.15 — Авторизация pfSense.

Мы в Веб-конфигураторе, при первом включении появится мастер начальной настройки — pfSense Setup. (Рис.16):

- Этот мастер поможет произвести начальную настройку pfSense

- Этот мастер может быть остановлен в любое время, путём нажатия на логотип «pfSense» в левом верхнем углу экрана

Рис.16 — pfSense Setup.

Рис.16 — pfSense Setup.

Рассматривать pfSense Setup мы не будем -> Выйдем из него путём нажатия на логотип «pfSense» -> Откроется стартовая страница Веб-конфигуратора — Status / Dashboard.(Рис.17)

Здесь можем увидеть краткую информацию касательно нашего pfSense.

Рис.17 — Status / Dashboard pfSense.

Рис.17 — Status / Dashboard pfSense.

Справа при нажатии на кнопку «+» вы можете добавить интересные для вас виджеты.(Рис.18)

Рис.18 — Добавление виджетов.

Рис.18 — Добавление виджетов.

На этом всё!

Что еще необходимо

- На первой закладке Interface Assignements представлен список всех сетевых интерфейсов. Слева идут названия, в ниспадающих списках по центру можно выбрать к какой физической сетевухе или VLAN’у будет привязан тот или иной интерфейс. Правее кнопки удаления уже созданных интерфейсов и самая нижняя кнопка — добавление интерфейса.

- Вторая закладка Interface Groups — здесь можно объединить несколько физических сетевых карточек в одну логическую. Делается для увеличения полосы пропускания трафика или для резервирования. Например, если объединить две физических сетевухи в один логический канал, но каждую из них подключить к разным коммутаторам одной сети, то в случае поломки одного из коммутаторов связь у нас не оборвется.

- Третья закладка Wireless. В комп можно вонткнуть беспроводную сетевую карту и сделать из нее точку доступа. Это магическое превращение как раз настраивается здесь.

- Четвертая закладка VLANs. Здесь указываются номера VLAN’ов, которые нам необходимо «подтянуть» на определенную физическую сетевуху.

- Закладка PPPs. Здесь мы создаем туннели, например, если нам нужно связать несколько офисов одной сетью.

- И еще одна интересная закладка — Bridges, тут можно объединить несколько сетевых интерфейсов для сквозного прохождения трафика между ними.

Фух! На этом пока всё, начинаем писать продолжение…

Да, кстати, все остальные обзоры про pfSense вы можете почитать по ссылкам:

- Введение в pfSense

- Установка pfSense

- Сетевые интерфейсы в pfSense

- Прокси-сервер в pfSense

- Прокси-сервер в pfSense — Часть 2: антивирус и фильтры доступа

- MultiWAN в pfSense — подключение к двум провайдерам

- pfSense — настройка удаленного доступа (IPSec VPN) для iPhone, iPad

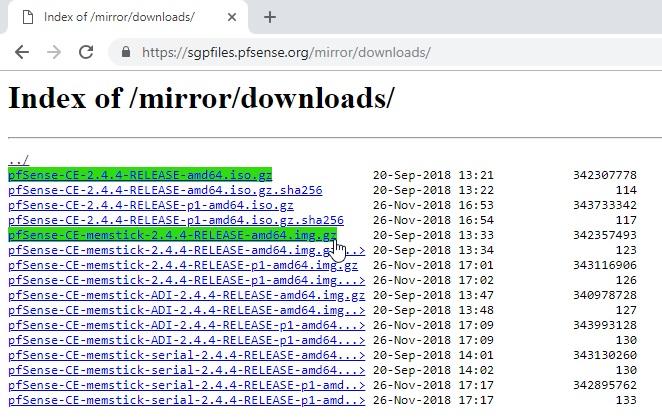

Где скачать и Загрузочный носитель

Скачать pfSense 2.4 можно с официального FTP. Ссылка на него ↓

Ссылка/Link: https://sgpfiles.pfsense.org/mirror/downloads/

Внимание! Rufus’ом сделать загрузочную флешку не получится. Если вы хотите установить с Zalmana или на виртуальную машину, то скачивайте ISO-образ

С этого установилось без каких-либо проблем — Внешний бокс Zalman ZM-VE500

Если вы хотите установить с Zalmana или на виртуальную машину, то скачивайте ISO-образ. С этого установилось без каких-либо проблем — Внешний бокс Zalman ZM-VE500

Если вы хотите сделать загрузочную флешку, то скачивайте IMG-образ. Вам в помощь статья — Win32 Disk Imager — Запись IMG-образа на USB-накопитель

Рис.1 — Скачиваем ISO или IMG-образ.

Рис.1 — Скачиваем ISO или IMG-образ.

Скачанный файл будет иметь расширение — .GZpfSense-CE-2.4. … .iso.GZ — это архив и для разархивирования подойдёт старый, добрый — WinRAR.

Надеюсь все с этим справятся

Конфигурирование ipcad.

Переходим в каталог /usr/local/etc и переименовываем файла ipcad.conf.default в ipcad.conf — это файл конфигурации.

Редактируем ipcad.conf:

В секции GLOBAL OPTIONS устанавливаем:

В секции INTERFACE OPTIONS удаляем все строки interface не закрытые символом комментария # и вставляем на их место строку вида:

Здесь em1 — имя LAN интерфейса — то, что вы видите в GUI вашего pfSense (Status — Interfaces). Соответственно, 192.168.1.0/24 — наша LAN подсеть. 80 — порт, с которого пользователи получают http-трафик в случае прозрачного поркси — 80 (если непрозрачного прокси — значение Proxy port в Services — Proxy server — General GUI pfSense (по умолчанию — 3128).

Эта строка предписывает ipcad собирать статистику пакетов попадающих в локальную сеть извне (из интернет) на LAN-интерфейсе. При этом в статистику не должны попадать пакеты от squid т.к. он сам отразит их статистику в своем логе.

В подсекции aggregate прописываем:

Таким образом прописываем нашу локальную подсеть и устанавливаем опцию strip в значение 32 — мы хотим знать все о каждом локальном IP. То же относится и к подсети 0.0.0.0/0 — хотим видеть каждый внешний IP.

Ниже в подсекции aggregate [- группируем порты, чтобы статистика не была переполнена портами схожими по назначению, но разными по номеру.

Переходим в секцию RSH SERVER OPTIONS и приводим RSH access rules к следующему виду:

В секции OTHER OPTIONS устанавливаем:

Сахраняем и закрываем файл ipcad.conf

В каталоге /var/log pfSense создаем подкаталог ipcad. В нем будут лежать ipcad.dump и ipcad.pid (их создавать не надо).

Скачать готовый файл ipcad.conf

Перенос статистики ipcad в лог squid:

В каталоге /root pfSense создаем файл tolog.sh с првами 0755 и следующим содержимым:

Сверяемся с нашими значениями net подсети (192.168.1 в нвшем случае) и место хранения логов squid (в нашем случае /var/squid/logs/). Подсмотреть этот путь можно в поле Log store directory (Services — Proxy server — General) GUI pfSense.

Скачать готовый файл tolog.sh

Запуск ipcad и выгрузка логов:

Открываем для редактирования файл /cf/conf/config.xml. В самом начале, перед закрывающим тэгом добавляем строчку:

Это запуск ipcad при старте системы. Далее, ближе к концу файла находим конец секции и вставляем перед ним следующее:

Это поминутный сброс статистики ipcad в лог squid. Сохраняем и закрываем config.xml, удаляем файл /tmp/config.cache.

В общем-то это — все, перезагружаем pfSense!

В итоге получим нечто подобное:

Использовался материал из статей:

Установка Squid Lightsquid

Устанавливаются из набора пакетов.

Переходим в раздел System -> Packages, открываем вкладку Available Packages

Устанавливаем squid (Stable 2.7.9 pkg v.4.3.3) и затем Lightsquid (RC1 1.8.2 pkg v.2.33)

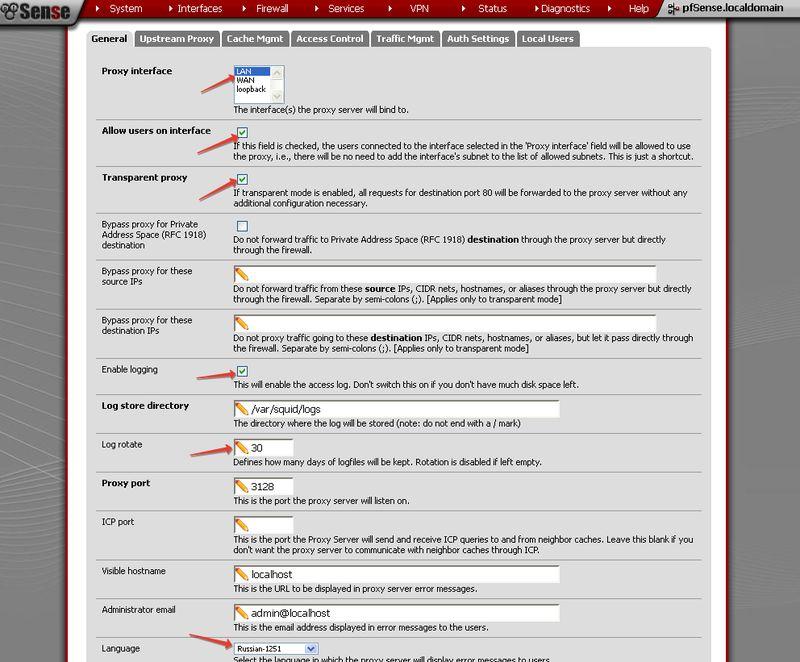

Переходим в раздел Service-> Proxy server и проверяем значения

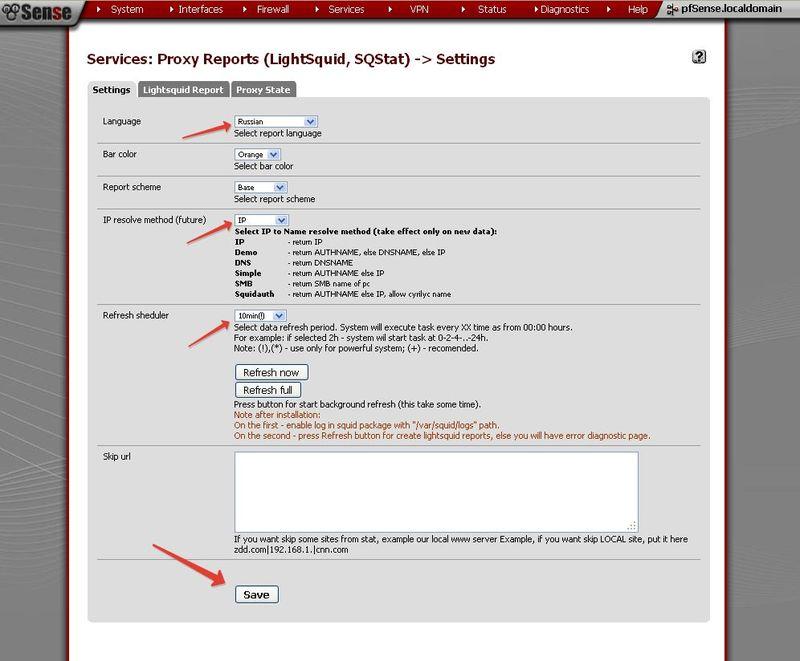

Настраиваем Lightsquid:

Status – Proxy Report, вкладка Settings

Жмем кнопку Save, а потом RefreshFull

Статистика станет доступна на вкладке Lightsquid Report (по адресу: https://192.168.1.1/lightsquid/index.cgi )

Таким образом мы настроили сбор, обработку и документирование данных по трафику HTTP (80 порт). Но разумеется это не весь трафик, а зачастую лишь малая его часть. Помимо различных соединений файловыми хранилищами, почтовыми сервисами и интернет пейджерами (ICQ, Skype и т.д.) уже многие сайты переходят на работу по защищенному соединению HTTPS (443 порт). Разумеется благоразумно учитывать и эту часть трафика.

Оптимальным для посчёта трафика по всем портам является IPCAD, который в свою очередь будет интегрировать свои данные в общий отчёт, формируемый в предыдущем пункте.

Настройка WAN

- Username, Password, Service name — это вам должен дать провайдер.

- Галка Dial on demand означает, что подключение будет происходить только тогда, когда это нужно. Если галку не ставить, то соединение будет функционировать постоянно.

- Idle timeout — время ожидания перед разъединением. Работает только при установленной галке Dial on demand.

- Опция Periodic reset — это для тех, кто слышал прикол «не было ни единого разрыва с ноября прошлого года…». Можно задать интервалы времени когда подключение будет пересоздаваться принудительно, чтобы не расстраивать вас разрывами в самый неподходящий момент.

- Как уже говорилось выше, по необходимости выставляется MTU и MSS. Если рекомендаций провайдера никаких нет, то поля оставляем пустыми. если ваш провайдер делает привязку по MAC-адресу своих абонентов, то нужный MAC введите в поле MAC-address.

Если подключение к интернету осуществляется без создания каких-либо подключений, то Type выбираете static, настраиваете IP-адрес и добавляете Gateway. Если у вас провайдер один, то не забудте поставить галку Default gateway (шлюз по умолчанию), тот который выдал вам провайдер.

Все шлюзы, которые вы добавите будут доступны в специальном разделе, куда можно попасть через меню System\Routing.

Что касается двух последних галок, то на WAN интерфейсе pfSense сам обе галки.

Не забываем нажать кнопку Save внизу и Apply Changes вверху страницы.

Настройка LAN

Идем в меню Interfaces\LAN, где наблюдаем окно следующего содержания:

- Галка Enable Interface включает и выключает интерфейс в глобальном смысле этого понятия.

- Description — описание. Здесь я обычно пишу что-нибудь короткое и подходящее по смыслу, например, в какую подсеть смотрит сетевуха.

- Type — тип интерфейса и способ получения IP-адреса. static — адрес прописываете сами, DHCP — выдается автоматически. Варианты PPTP, PPPoE — для подключения к интернет-провайдерам. Эти варианты мы рассмотрим чуть позже при настройке WAN-интерфейса.

- В соответсвующем поле при необходимости можно выставить нужный MAC-адрес. Чаще всего это бывает нужно у некоторых провайдеров. Тоже самое относится к MTU и MSS.

- Настройка Speed and duplex скорей всего заинтересует только маньяков, ибо в нормальных условиях там никто ничего не меняет.

- Для интерфейса LAN выбран тип static, поэтому в графе IP address вы вписываете нужный адрес самостоятельно.

- Gateway — добавлять шлюзы нужно только на интерфейсах «смотрящих» в интернет.

- Последние две галки отвечают за безопасность, если можно так выразиться. Они блокируют прохождения трафика с частных IP-адресов. По хорошему эти галки нужно ставить только на интернет-подключения.

PfSense настройка фильтра web доступа

6 февраля 2012

chum

Как настроить в PfSense фильтр для блокировки сайтов или какого либо контента?

Для этого нам потребуется установить пакет SquidGuard который ставится из меню System — Pakages — Available Packages.

После установки пакета, идем в меню Service — Proxy filter и видим следующие настройки пакета.

Ставим галочку напротив Enable ну и остальные можно так же проставить, за исключением опций Blacklist options, эта опция в этой статье не понадобится.

Теперь коротко о примере который хочу тут запостить.

Задача была следующая, в рабочее время, т.е. с 8 до 18, а в пятницу с 8 до 17 запретить доступ к просмотру видео, прослушивания радио (в том числе вконтакте). В итоге задача была решена, методом проб и ошибок, возможно можно сделать по другому, но тут опишу именно так как получилось.

И так, первым делом я настроил временной интервал.

Тут все интуитивно понятно, в поле Name заполняем как будет называться временной интервал, у меня это WorkTime, в поле Descriprion описание (можно не заполять), ну и сами интервалы по дням неделям. Далее жмем кнопку Save, с этим пунктом закончили.

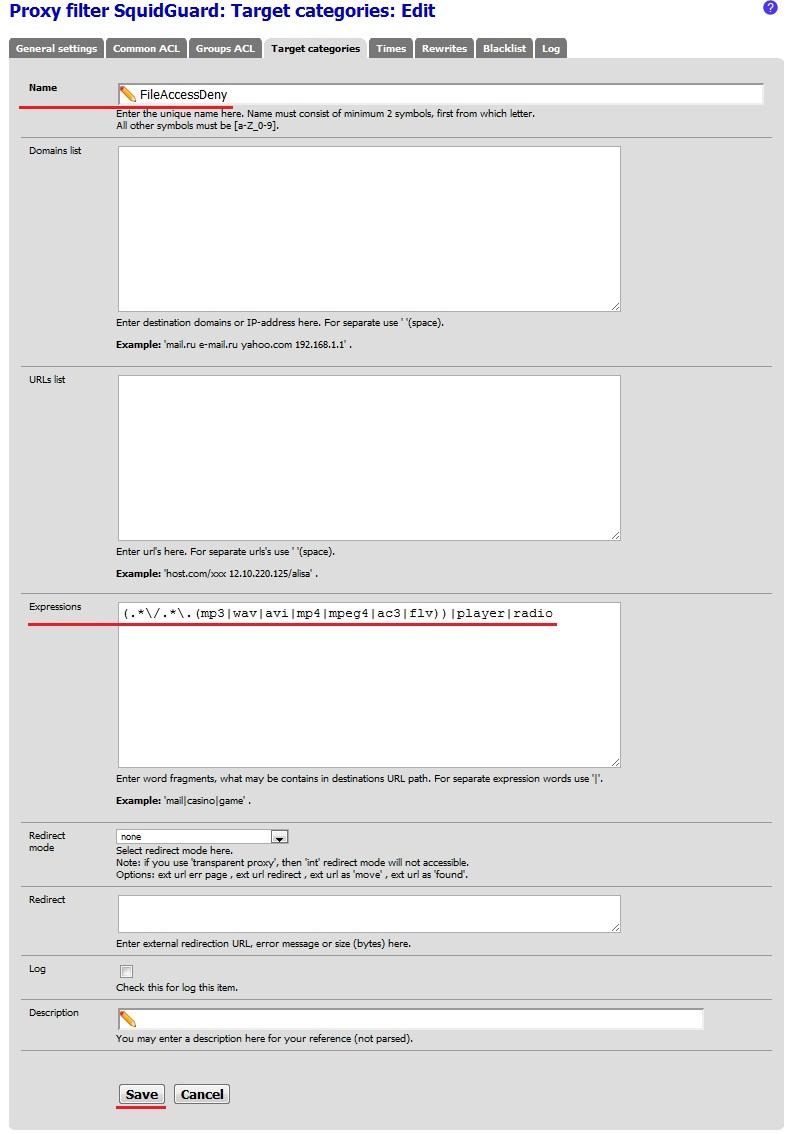

Далее, заходим во вкладку Target categories и добавляем новую категорию, я ее назвал FileAccessDeny.

А дальше нас интересует достаточно удобная опция Expressions, которая позволяет составлять регулярные выражения для фильтрации нужных нас словечек или того, что нам необходимо. В моем примере, я фильтрую несколько расширений файлов (mp3|wav|avi|mp4|mpeg4|ac3|flv) и такие слова как (player и radio). Таким образом (хотя на мой взгляд немного кривоватым), я получаю механизм, который ищет в урл названия разрешения, а так же слова radio и player которые обычно встречаются в флеш плеерах для подключения контента.

С настройкой фильтра закончили, теперь нам надо сделать группу и добавить его туда.

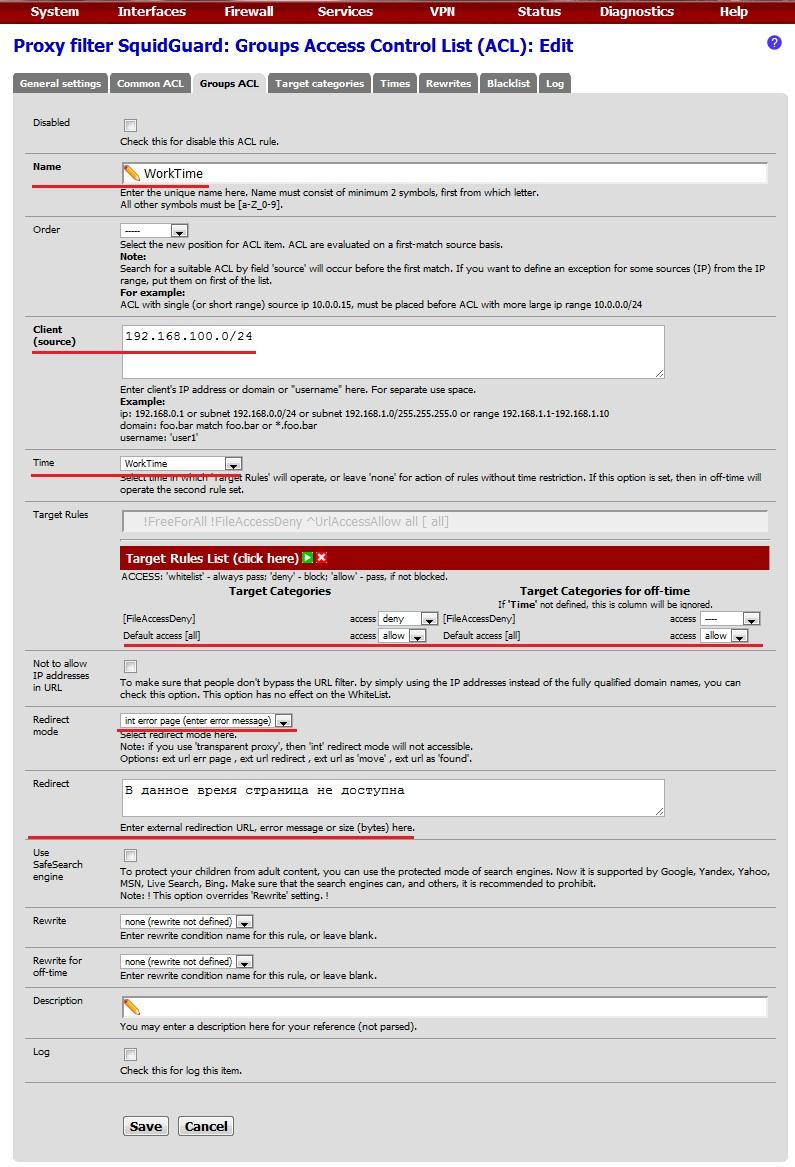

Идем во вкладку Groups ACL и создаем там группу, у меня это WorkTime.

Что тут интересного, ну как всегда Name, далее Clien (source), тут указывает для каких IP адресов используется, можно всю подсеть, можно по одиночке. После Time, указываем нашу группу WorkTime, далее, длинная большая красная полоска с надписью Target Rules List (click here), кликаем на нее и в открывшимся списке правил выбираем следующее, для группы FileAccessDeny ставим запретить (deny), а для дефолтной группы (Default access ) — разрешить (allow) иначе запретим вообще все. Далее выбираем Redirect mode, тут можно играться, но я предпочел показывать страницу с ошибками и сообщением, для этого выбрал int error page (enter error message). И чуть ниже в поле Redirect написал злостное сообщение :). Жмем кнопку Save.

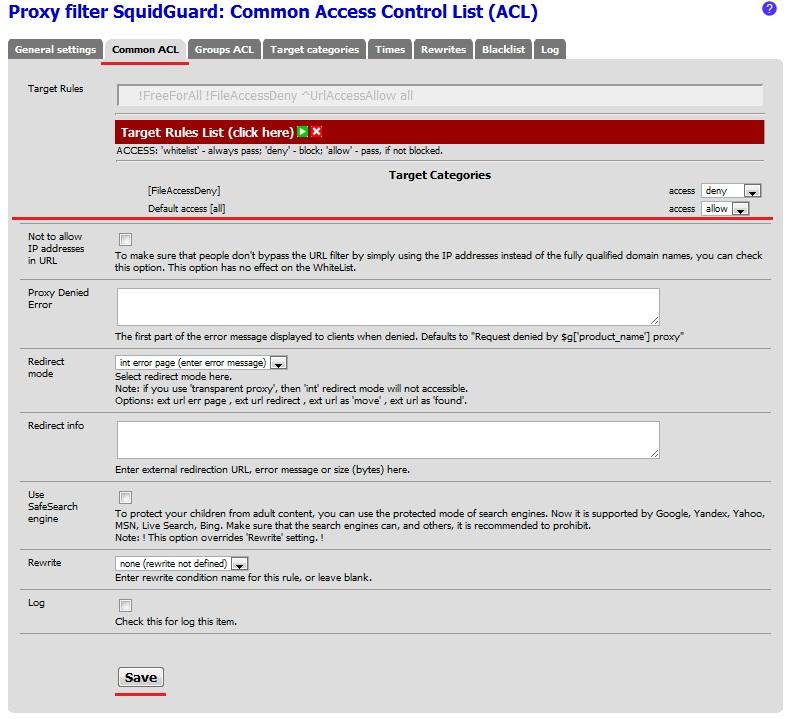

Теперь надо завершить процесс и поставить заключительные права, идем во вкладку Common ACL.

Нас интересует снова большая красная строка Target Rules List (click here), в ней так же как и в предыдущей вкладке выставляем для FileAccessDeny — deny, а для Defaul access — allow и жмем Save.

Ну и в заключении, вкладка General Settings, смотри чтобы была галочка Enable, замет жмем кнопку Apply (в будущем нужно всегда ее жать для применения настроек) ну и кнопку Save. Все готово, можно проверять.

Categories: Linux pfsense, squid, SquidGuard, настройка pfsense, прокси фильтр, фильтр url, фильтр контента

Установка ipcad

Для дальнейшей работы потребуется открыть к pfSense доступ по SSH. Для этого заходим в WEB-интерфейс в раздел System -> Advanced и устанавливаем галочку в пункте «Enable Secure Shell», после чего сохраняем конфигурацию.

Теперь воспользуемся для доступа к шлюзу по SSH программой WinSCP (с помощью неё мы одновременно получим доступ и к командной строке шлюзе и к его файловой системе). Для подключения вводим IP шлюза. После установки соединения принимаем новый сертификат безопасности и вводим логин root и пароль.

Скачиваем

RSH -Pfsense

/usr/bin0555ipcad

После этого в WinSCP открываем кансоль (Commands — Open Terminal) и устанавливаем необходимый для работы пакет:

и после этого устанавливаем собственно ipcad:

Установка pfSense 2.4

pfSense основан на FreeBSD, и его установка не должна никого шокировать… Всё очень просто, не вызывает никаких сложностей.

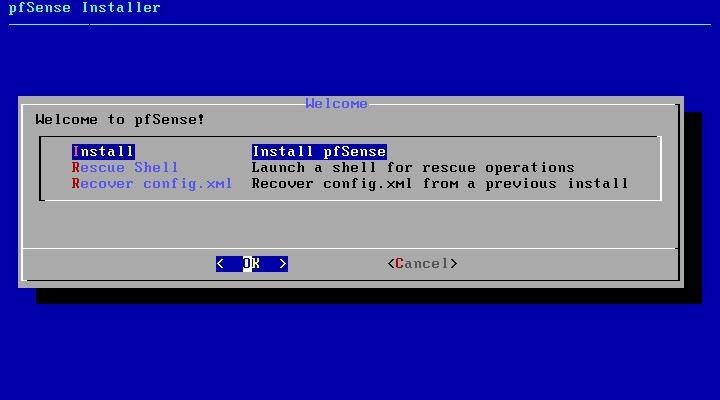

Шаг 1. — Запуск установки

При первой загрузке нас встречает меню загрузчика pfSense. (Рис.2)

- Boot Multi User — Загрузка в многопользовательском режиме

- Boot Single User — Загрузка в однопользовательском режиме

- Escape to loader prompt — Переход в командную строку загрузчика

- Reboot — Перезагрузка

Жмём для выбора первого пункта, или можно подождать 10 секунд и нас автоматически перенаправит к стандартной установке.

Рис.2 — Меню загрузчика pfSense.

Рис.2 — Меню загрузчика pfSense.

Принимаем условия лицензии -> Жмём .(Рис.3)

Рис.3 — Принимаем условия лицензии pfSense.

Рис.3 — Принимаем условия лицензии pfSense.

Запускаем установку -> Жмём Install [install pfSense.(Рис.4)

Рис.4 — Запускаем установку pfSense.

Рис.4 — Запускаем установку pfSense.

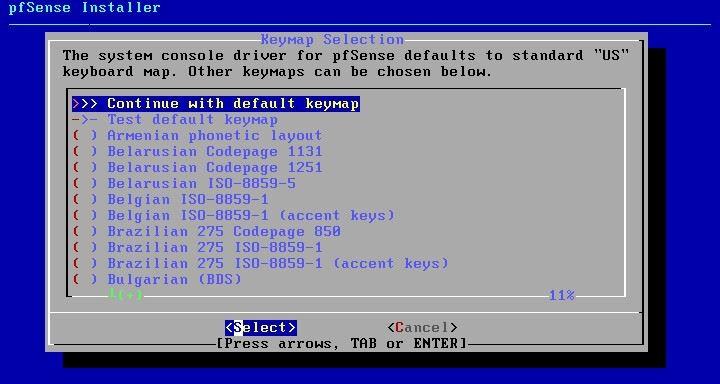

Шаг 2. — Выбор раскладки

Выбираем раскладку. Русская раскладка мне не нужна, меня устраивает раскладка по умолчанию[английская -> Жму «Continue with default keymap».(Рис.5)

Рис.5 — Выбор раскладки.

Рис.5 — Выбор раскладки.

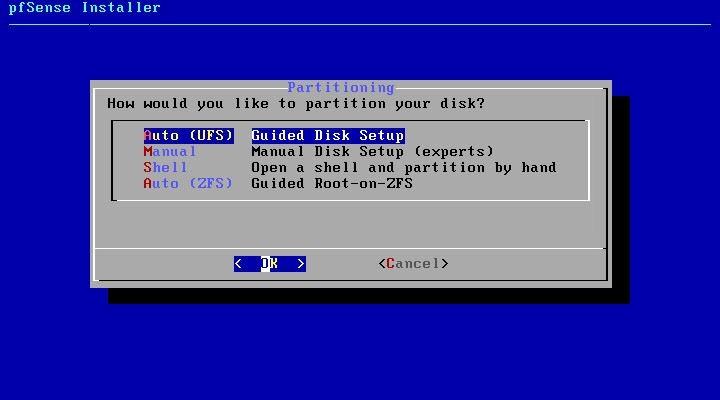

Шаг 3. — Разметка диска

Выбор способа разметки диска.(Рис.6)

- Auto (UFS) — Автоматическая разметка диска

- Manual — Ручная разметка диска

- Shell — Ручная разметка через CLI

- Auto (ZFS) — Установка на Raid

Кажется, разметка диска вручную, вряд ли кому-то понадобится… -> Я выбираю автоматическую разметку диска — Auto (UFS). Идём далее…

Рис.6 — Выбор способа разметки диска.

Рис.6 — Выбор способа разметки диска.

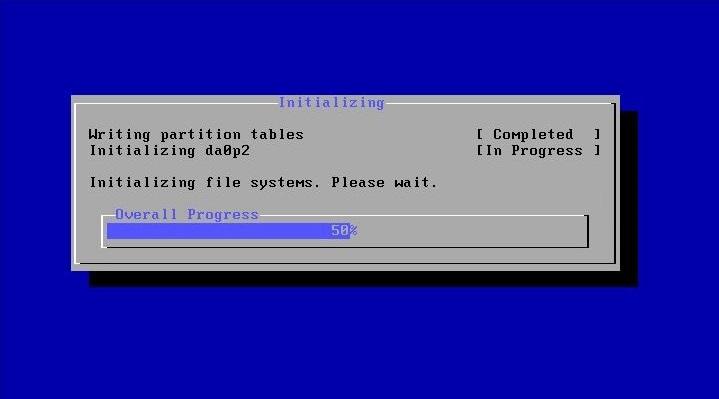

Шаг 4. — Установка системы

Установка системы проходит в автоматическом режиме, без участия пользователя. Просто ждём пару минут, пока завершатся процессы(Рис.7):

- «Writing partition tables» — Запись таблицы разделов

- «Initializing file system» — Инициализация файловой системы

Рис.7 — Запись таблицы разделов и Инициализация файловой системы.

Рис.7 — Запись таблицы разделов и Инициализация файловой системы.

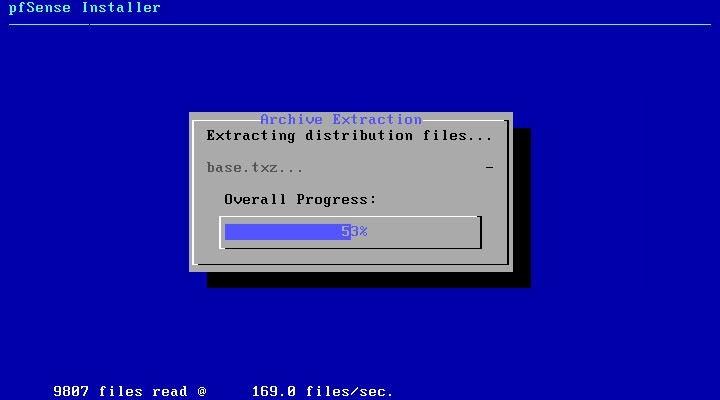

«Extracting distribution files» — Извлечение файлов установки и установка (Рис.8)

Рис.8 — Извлечение файлов установки и установка.

Рис.8 — Извлечение файлов установки и установка.

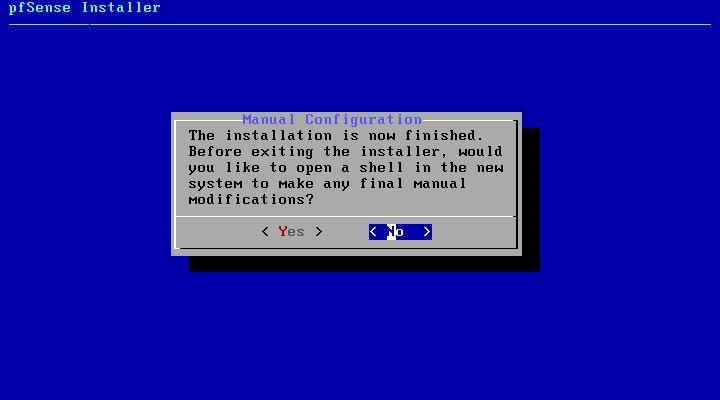

«Установка завершена. Вы хотите открыть командную строку в новой системе, чтобы сделать какие-либо окончательные корректировки вручную, перед выходом из программы установки?»

Ничего не хочу -> Жмём .(Рис.9)

Рис.9 — Хотите внести изменения с помощью Shell?

Рис.9 — Хотите внести изменения с помощью Shell?

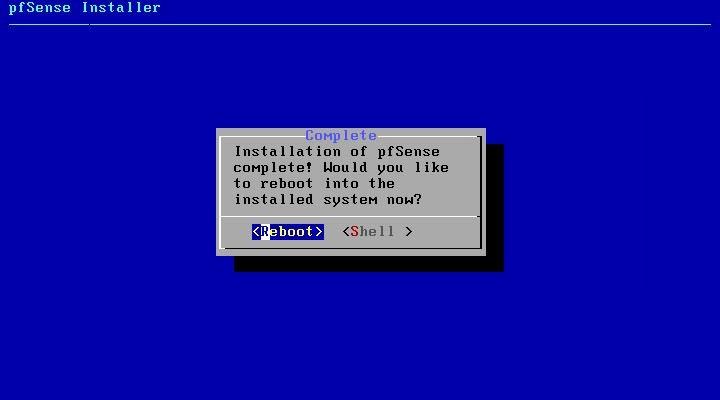

«Установка pfSense завершена! Вы хотите перезагрузить систему?»(Рис.10)

Вытаскиваем свой загрузочный девайс флешку, zalman итп.. -> Жмём .

Рис.10 — Установка pfSense завершена!

Рис.10 — Установка pfSense завершена!