Support ForumAdditional System Details

Содержание:

Самоподписанный SSL сертификат создание и установка

Здравствуйте, в статье пойдет речь о создании и установке уже имеющегося SSL сертификата (SSL-cертификаты позволяют работать по защищенному https соединению).

Незащищённое http-соединение опасно тем, что любой, кто слушает трафик, прекрасно видит все данные, которые вы передаете на сайт, по протоколам POST или GET.

Так как мы не хотим, что-бы злоумышленники получили доступ к нашему серверу, а тем более к нашим базам данных – для этого нам необходим специальный сертификат, который мы будем устанавливать на сервер.

Но мы можем сгенерировать сертификат самостоятельно – такой сертификат называется самоподписанным, так как его подтверждаете лично вы. Для сайтов, на которых хранятся важные данные самоподписанный сертификат, конечно, не подойдет, но для личных целей например phpmyadmina вполне будет достаточно.

Обращаю ваше внимание на то, что при использовании самоподписного сертификата вы будете видеть окно: “Сертификат безопасности сайта не является доверенным”, что может быть не очень понятно неосведомленным пользователям

Создание самоподписанного SSL-сертификата и настройка хоста apache2

Итак, приступим: для начала необходимо активировать соответствующий модуль apache, для любого дистрибутива это можно сделать командой:

sudo a2enmod ssl

Создаем директорию, где будут находиться наши ключи:

sudo mkdir /etc/apache2/ssl

Для CentOS,Fedora (данные действия необходимо выполнять от рута):

mkdir /etc/httpd/ssl

Генерируем ключ, не забываете пароль от ключа (минимальная длинна пароя 4 символа, рекомендуемая длинна 8 и более символов). Для данного действия необходим пакет openssl установить его можно командой (для Debian, Ubuntu):

apt-get install openssl sudo openssl genrsa -des3 -out server.key 1024

Так же, можно создать не шифрованную копию ключа (необходим ключ с шифрованием):

sudo openssl rsa -in server.key -out server.key.insecure

Для Сentos, Fedora команды отличаются только установкой пакета openssl:

yum install openssl; yum clean all;

Внимание!

Лучше создать не шифрованную копию ключа – для бытовых целей подойдет. Если вам нужна более высокая безопасность, ключ без шифрования делать не стоит.

Переименуем ключи, что бы по умолчанию использовать ключ без шифрования:

sudo mv server.key server.key.secure sudo mv server.key.insecure server.key

Создадим файл сертификата:

sudo openssl req -new -key server.key -out server.csr

Далее вам необходимо будет сообщить информацию о себе. При заполнении поля Common name, убедитесь, что название домена полностью соответствует тому, что вы хотите защитить.

Далее, перейдем к процессу самоподписания сертификата:

sudo openssl x509 -req -days 365 -in server.csr -signkey server.key -out server.crt

На этом сертификат готов далее необходимо скопировать файлы в необходимую нам директорию. Создадим каталог где будут лежать ключи:

#debian,ubuntu sudo mkdir /etc/apache2/ssl #fedora,CentOS su mkdir /etc/httpd/ssl

После, копируем ключи:

#debian,ubuntu sudo cp server.crt /etc/apache2/ssl sudo cp server.key /etc/apache2/ssl #fedora,CentOS su cp server.crt /etc/httpd/ssl cp server.key /etc/httpd/ssl

На этом этапе подготовка сертификата закончена – перейдем к настройке веб сервера.

Установка SSL сертификата на веб сервер apache

Нам необходимо создать конфигурационный файл который будет поддерживать ssl:

#debian,ubuntu sudo touch /etc/apache2/sites-available/example sudo nano/etc/apache2/sites-available/example

И внести в него изменения:

говорим ждать соеденения на 80 порту #директория где расположен сайт AllowOverride All DocumentRoot /var/www/example/public_html #корневая директория где расположен сайт ServerName yourdomain.com #имя вашего сервера #говорим ждать соеденения на 443 порту SSLEngine on #Подключаем SSL SSLCertificateFile /etc/apache2/ssl/server.crt # файл сертиофиката SSLCertificateKeyFile /etc/apache2/ssl/server.key # файл ключа #корневая директория где расположен сайт AllowOverride All DocumentRoot /var/www/example/public_html #корневая директория где расположен сайт ServerName yourdomain.com #имя вашего сервера

Активируем хост:

sudo a2ensite example

После чего, говорим Apache, что необходимо ждать соединение на порту 443, редактируем файл:

sudo nano /etc/apache2/ports.conf

Прописываем этот блок в конец файла если он отсутствует:

Listen 443

Еще несколько простых способов решения проблемы

Если у вас нет времени для того, чтобы разбираться с настройками браузера или сканировать систему, то можно попробовать несколько раз подряд на которую вам нужно зайти. Вполне вероятно, что после этого информация будет частично отображена. Однако в дальнейшем вам нужно будет сделать всё по инструкции. Еще один выход — это сбросить настройки браузера на Default, то есть на стандартные. Это позволит включить/выключить все необходимые плагины и скрипты. Также рекомендуется почистить кэш, что иногда даёт положительный результат. Еще можно перейти в папку Windows, затем system 32, после чего — в drivers, чтобы найти там файл «etc». Последняя строчка должна выглядеть следующим образом: 127.0.0.1. Всё, что ниже данной надписи, нужно удалить. После этого в Google ошибка подключения SSL исчезнет.

Обратите внимание, что иногда сайты без надёжных или с просроченными сертификатами являются своего рода разносчика вирусов. В этом случае нормально увидеть окошко с надписью «ошибка подключения SSL»

Что делать, если всё же нужно посетить ресурс, спросите вы. Для этого необходимо продолжить соединение, подтвердив свое решение. В этом случае вы можете получить вирус себе на компьютер, что не есть хорошо. Хотя если у вас установлен то он выдаст вам соответствующее сообщение и автоматически заблокирует работу с вредоносным сайтом.

Теперь вы знаете, что такое ошибка подключения SSL. Как исправить её, мы тоже разобрались. Нужно сказать еще пару слов о том, что нужно периодически чистить Cookie в вашем браузере. Это позволит не только ускорить загрузку страниц, но и избавит вас от вышеописанной неполадки. Желательно хотя бы иногда проводить полное сканирование системы на наличие вирусов и подозрительных файлов.

Вы должны понимать, что если у вас возникает подобного рода ошибка, то что-то с компьютером не так. Прежде всего, проверьте время. Если год, месяц или время суток не соответствует действительности, нужно все исправить. Для этого в трее рабочего стола вашей операционной системы кликаем несколько раз по часам и устанавливаем реальные значения. Как правило, это сразу же решает проблему. Если этого не случилось, идём в и смотрим, включена ли поддержка протокола SSL. Если всё так, как и должно быть, то, вероятнее всего, дело в антивирусной программе или вредоносном файле, который блокирует соединение. Удаление или перемещение в карантин должно помочь.

Аутентификация представляет собой процедуру проверки подлинности объекта или субъекта.

- Речь может идти о проверке подлинности пользователя с помощью сравнения пароля, им веденного, с шифром, сохраненным в базе данных.

- Аутентификацией называют и проверку контрольной суммы файла на соответствие сумме, которая была заявлена автором данного файла.

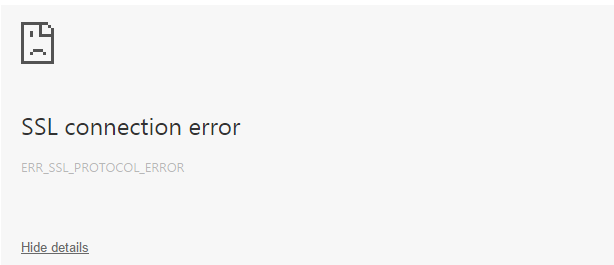

Почему возникает ошибка подключения SSL

В каждой ситуации причина возникновения ошибки SSL Connection Error индивидуальна. Она может быть вызвана, как сервером, с которого запрашивается информация о сайте, так и компьютером пользователя. Если источником проблемы является компьютер посетителя сайта, решение ее следует искать в браузере, с которого идет обращение к ресурсу.

SSL Connection Error – это типичная ошибка для браузеров, выполненных на платформе Chromium. К таким браузерам относится не только Google Chrome, но и различные его аналоги: Яндекс.Браузер, современные версии Opera, Comoda Dragon и другие. Во всех них причиной возникновения ошибки является проблема с сертификатом клиентской аутентификации.

Почему возникает ошибка подключения SSL

В каждой ситуации причина возникновения ошибки SSL Connection Error индивидуальна. Она может быть вызвана, как сервером, с которого запрашивается информация о сайте, так и компьютером пользователя. Если источником проблемы является компьютер посетителя сайта, решение ее следует искать в браузере, с которого идет обращение к ресурсу.

SSL Connection Error – это типичная ошибка для браузеров, выполненных на платформе Chromium. К таким браузерам относится не только Google Chrome, но и различные его аналоги: Яндекс.Браузер, современные версии Opera, Comoda Dragon и другие. Во всех них причиной возникновения ошибки является проблема с сертификатом клиентской аутентификации.

Если возникла ошибка подключения SSL, с браузера не получится зайти на один или несколько сайтов из-за появления в окне надписи SSL Connection Error. Чтобы продолжить пользоваться интернетом в полном объеме, нужно избавиться от проблемы. Ниже рассмотрено, что делать, если ошибка подключения SSL появилась в Google Chrome, но инструкция универсальна, и похожим образом устраняется проблема в других браузерах:

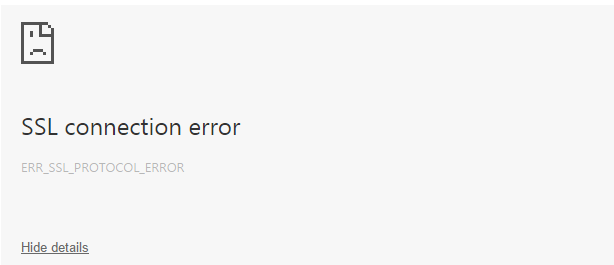

- Обновите браузер. При возникновении любых проблем, связанных с подключением к сайтам в интернете или воспроизведении контента на них, нужно первым делом установить актуальную версию браузера. Чаще всего браузер Google Chrome обновляется автоматически или предлагает пользователю сам загрузить последнюю версию, но многие игнорируют рекомендации, что приводит к возникновению различных проблем.

Чтобы обновить браузер Chrome, нужно зайти в настройки и нажать на пункт «О программе»

Далее нужно обратить внимание, последняя ли версия установлена. Если нет, то браузер потребуется обновить

- Изучите установленные расширения. Часто проблемы с работоспособностью браузера возникают из-за различных расширений. Неопытные пользователи могут случайно установить вирусные расширения, которые вредят компьютеру. Также некоторые лицензионные расширения могут конфликтовать с определенными сайтами или сценариями, выполняемыми на них, что будет приводить к ошибке подключения SSL.

Чтобы проверить, не связана ли ошибка с расширениями, зайдите в настройки Google Chrome и далее переключитесь на пункт «Расширения». Отключите все запущенные расширения и вновь попробуйте подключиться к сайту, на котором появлялось сообщение SSL Connection Error. Если ошибка не исправилась, переходите к следующему пункту.

- Сбросьте настройки прокси-сервера. Чтобы соединяться с сайтами в интернете, Google Chrome использует настройки прокси-сервера. Они могут сбиться по различным причинам: из-за действий стороннего расширения, вируса, одной из установленных программ на компьютере и так далее.

Сбросить настройки прокси-сервера к значениям по умолчанию достаточно просто. Достаточно зайти в настройки Google Chrome, выбрать пункт «Показать дополнительные настройки» и в графе «Сеть» нажать на кнопку «Изменить настройки прокси-сервера». Далее останется выбрать вариант с автоматическим определением параметров и можно пробовать запустить сайт, на котором появлялась ошибка SSL Connection Error.

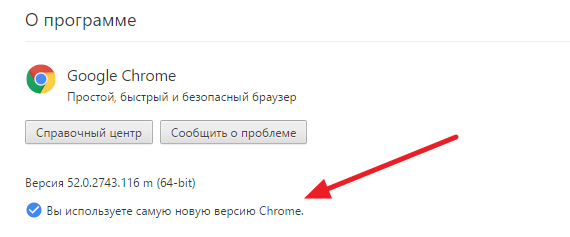

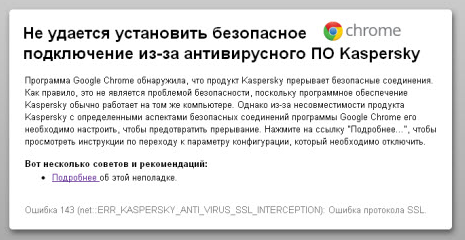

- Убедитесь, что проблема не связана с антивирусом. Антивирусные приложения работают не идеально, и из-за них могут возникать различные проблемы при подключении к сайтам в интернете. Чтобы проверить связана ли работа антивируса с ошибкой SSL Connection Error, нужно отключить программу защиты от вредоносных приложений и попробовать зайти на сайт.

Важно: Отключайте антивирус только в том случае, если вы уверены, что посещаемый сайт не содержит вирусов. Если отключение антивируса помогло исправить ошибку SSL, нужно будет в его настройках найти пункт, который позволяет создать исключение для протокола SSL

Если отключение антивируса помогло исправить ошибку SSL, нужно будет в его настройках найти пункт, который позволяет создать исключение для протокола SSL.

Когда ни один из приведенных выше советов не помогает избавиться от проблемы, следует убедиться, что сайт в данный момент доступен. Не исключено, что ошибка возникает на стороне сервера, и со всех устройств зайти на ресурс не удается.

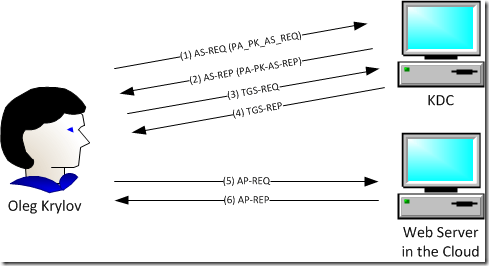

Логон смарт-картой или PKINIT

Интерактивная аутентификация в Active Directory по сертификату не является самостоятельным механизмом. Как и всегда, основной протокол аутентификации в домене — Kerberos. Чтобы обеспечить взаимодействие между аутентификацией по смарт-карте и Керберосом, применяется нехитрый протокол PKINIT. PKINIT, в свою очередь, является лишь надстройкой над керберосом (или расширением протокола). Вот как он примерно работает:

Примечание: если у пользователя уже есть соответствующий сервисный тикет (TGS), выполняются только шаги 5 и 6.

- Пользователь вводит PIN от смарт-карты и посылает запрос AS-REQ на контроллер домена (он же Key Distribution Center — KDC). Этот запрос содержит преаутентификационные данные PA_PK_AS_REQ, которые, в свою очередь, содержат логонный сертификат и подписанная временная метка и опциональные атрибуты. В качестве опциональных атрибутов, клиент посылает список поддерживаемых алгоритмов, корневых CA, параметры Diffie-Hellman и т.д. Более детально структуру запроса (а там есть достаточно занятных вещей) можно найти в RFC 4556 §3.2.1 (пункт 5 на странице 12). В связи с этим (например, передача списка доверенных корневых CA от клиента на сервер) время логона смарт-картой будет значительно медленней, чем при связке логин/пароль. Плюс расходы на криптографические операции.

- Сервер KDC проверяет запрос и пробует ассоциировать полученный сертификат с учётной записью пользователя. Если сопоставление сертификата с учётной записью произошло успешно, KDC формирует ответ AS-REP, включая в него Ticket-Granting Ticket (TGT) и прочую необходимую информацию. Ответ подписывается сертификатом самого KDC (именно поэтому, при использовании смарт-карты для логона, сервер KDC должен иметь свой собственный сертификат (о нём мы поговорим в следующих статьях).

- Клиент проверяет этот ответ и проверяет подпись (вместе с сертификатом KDC). Если с ответом и сертификатом всё хорошо, клиент, на основе имеющегося TGT, генерирует Ticket Granting Service запрос — TGS-REQ для доступа к конкретной службе и отправляет его на KDC.

- KDC проверяет запрос TGS-REQ и в случае положительного вердикта формирует ответ Ticket-Granting Service (TGS-REP), включая в него всю необходимую информацию для интерактивного логона, включая все необходимые SID»ы и учётные данные для аутентификации при помощи NTLM.

- Клиент генерирует специальный токен GSS-API (

Давайте перейдем к решениям или как исправить err ssl protocol error google chrome

Решение № 1 — правильная дата и время.

Решение работает для Windows, Mac и Android:

Если на вашем компьютере или телефоне дата или время установлены не верно, то эта ошибка, вероятнее всего, возникает по этой причине.

Вам нужно просто переставить дату, время и регион на верные значения. На разный операционных системах, время устанавливается по разному. Я думаю, вы легко найдете эту функцию в настройках.

Решение № 2 — Изменение настроек QUIC

Решение работает для Windows, Mac и Android:

Процесс отключения одинаков для всех устройств Windows, Mac и Android, просто следуйте инструкциям:

Откройте браузер Chrome и введите « chrome://flags/#enable-quic » в Url окне браузера, без скобочек. В появившемся окне будет выделен параметр: Экспериментальный протокол QUIC. Под названием этого параметра, вы увидите выпадающее меню, в котором нужно выбрать опцию: отключить. После этого просто перезапустите Google Chrome.

Решение № 3 — Использование Https

Решение работает для Windows, Mac и Android:

HTTPS это протокол для безопасной связи в сети, который обычно используется в Интернете. Таким образом, вы можете также попытаться открыть веб-сайт, изменив его URL-адрес под протокол HTTPS.

Попробуйте ввести в адресную строку https://www.facebook.com вместо использования http://www.facebook.com (URL фэйсбука был использован для примера)

Решение № 4 — Изменение настроек безопасности.

Решение работает только для Windows:

Можно попробовать изменить настройки безопасности работы в интернете. Возможно именно они блокируют доступ к сайту. И так, что нужно сделать:

- Перейти к панели управления в Windows и выбрать опцию: Сеть и Интернет , затем нажмите на Опции интернета

- Когда всплывающее окно с настройками откроется, перейдите во вкладку: Приватность.

- Переместите ползунок на уровень: Средний

- Перезагрузите компьютер или ноутбук, чтобы увидеть изменения.

Решение № 5 — Изменение настройки брандмауэра

Решение работает только для Windows (иногда на Mac тоже):

В некоторых случаях брандмауэр блокирует подключение к интернету. Отключение брандмауэра может решить проблему.

- Чтобы отключить брандмауэр в Windows вы должны будете зайти в панель управления Windows и выбрать « Параметры брандмауэра Windows ». Вы также можете найти эти настройки в поиске.

- В настройке брандмауэра Windows, нажмите на опцию «Включение или отключение брандмауэра Windows» в левой боковой панели.

- Требуется разрешение администратора, если появится запрос на ввод пароля администратора или подтверждения, введите пароль или предоставьте подтверждение.

- Теперь выберите опцию «Отключить брандмауэр Windows (не рекомендуется)». Это остановит защиту сети. Затем нажмите на кнопку « ОК » , чтобы сохранить настройки.

Решение работает только для Windows:

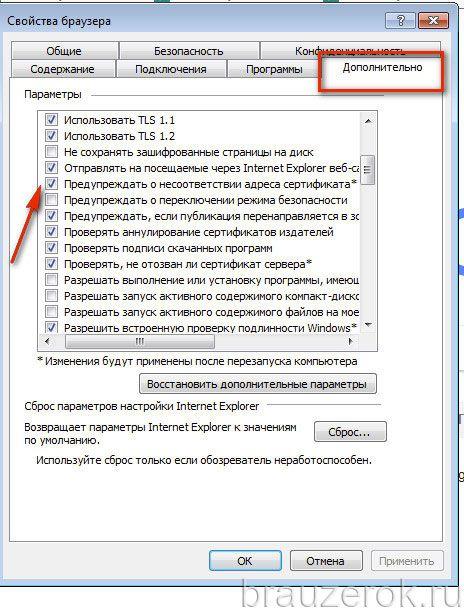

Большая часть веб-сайтов использует SSL v2.0 или 3.0. По умолчанию браузер не использует SSL 2.0 и SSL 3.0. Таким образом, мы можем изменить стандартные настройки браузера, для исправления ошибки. Для выполнения этой процедуры следуйте инструкциям, приведенным ниже.

- Откройте Google Chrome и перейдите к настройке вашего браузера.

- После этого прокрутите страницу настроек вниз и нажмите Показать дополнительные настройки.

- В сетевых настройках, вы можете найти кнопку с названием Изменить настройки прокси сервера, нажмите на нее.

- Теперь, вы увидите окно с названием настройки интернета. Перейдите на вкладку Дополнительно.

- В этой вкладке вы найдете два чекбокса с названием « Использовать SSL 2.0» и « Использовать SSL 3.0». Они находятся почти в самом низу.

- Теперь отметьте галочкой обе эти опции и нажмите кнопку Подтвердить, чтобы сохранить изменения.

- В конце нажмите на кнопку ОК и перезапустите браузер.

Решение № 7 — Сбросить состояние SSL

Решение работает только для Windows:

В основном очистку кеша SSL в ручном режиме не требуется выполнять изо дня в день. Это делают, когда возникают какие либо ошибки с подключением.

Таким образом, чтобы очистить кеш SSL:

- Перейдите в Настройки интернета с панели управления Windows и нажмите на вкладку .

- После того, как то вы найдете название параметра « Очистить SSL », просто нажмите на эту кнопку.

Отключение уведомления

Чтобы полностью отключить функцию уведомления об ошибках сертификатов, в меню браузера сделайте следующее:

Как удалить предупреждение безопасности?

Для этого мы будем использовать блок-схему устранения неполадок с сертификатом. Основываясь на этом потоке, мы будем шаг за шагом видеть, как перейти к завершению того, что нужно изменить, чтобы прекратить получение ошибок сертификата. Учитывая размер изображения, мы будем идти сегментно по категории, в конце статьи есть ссылка, чтобы загрузить полную диаграмму.

Если тип ошибки содержит информацию, относительно которой сертификат не является надежным, мы должны начать со следующего потока. Если предупреждение указывает, что срок действия сертификата истек или он истек, проверьте поток достоверности. Если ошибка сертификата указывает, что имя сертификата безопасности недействительно или некоторые изменения следуют за потоком имен.

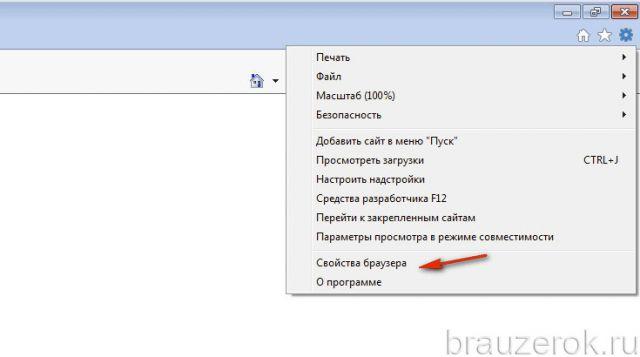

1. Кликните кнопку «шестерёнка», перейдите в раздел «Свойства браузера».

2. Клацните по вкладке «Дополнительно».

3. В поле «Параметры» кликом мышки уберите «галочку» возле надстройки «Предупреждать о несоответствии адреса сертификата».

На предыдущих диаграммах в какой-то момент требуется сбросить конфигурацию виртуальных каталогов и автообнаружения, это в идеале было бы сделано из оболочки. Альтернативой с клиентской стороны было бы прямо увидеть информацию, которую он получает от автообнаружения.

- Мы выбираем тестовую автоматическую настройку электронной почты.

- Мы вводим имя пользователя и пароль и оставляем только выбранные.

Кроме того, мы могли бы также увидеть, к какому конкретному серверу мы подключаемся, если у вас более одного.

Все причины возникновения этой ошибки с SSL

Как правило, существует так много различных факторов, которые могут вызвать эту ошибку.Я постарался перечислить их все, в следующем списке:

- Дата и время мобильного телефона иди компьютера неверны.

- Имена сертификатов конфликтуют друг с другом.

- SSL сертификат сайта к которому вы подключаетесь не заслуживает доверия.

- Проблема соединения между вашим компьютером и интернетом.

- Брандмауэр мешает зайти на веб-сайт.

- Веб-страница, которую вы пытаетесь открыть, содержит небезопасный контент.

- С операционной системой вашего компьютера возникли некоторые проблемы.

- Ваш браузер имеет некоторые проблемы конфигурации.

- Антивирус, установленный на вашем компьютере, не дает подключиться к сайту.

Установка сертификата при помощи групповых политик

Установка самоподписанных сертификатов весьма частая задача для системного администратора.

Обычно это делается вручную, но если машин не один десяток? И как быть при переустановке системы или покупке нового ПК, ведь сертификат может быть и не один.

Писать шпаргалки-напоминалки? Зачем, когда есть гораздо более простой и удобный способ — групповые политики ActiveDirectory. Один раз настроив политику можно больше не беспокоится о наличии у пользователей необходимых сертификатов.

Сегодня мы рассмотрим распространение сертификатов на примере корневого сертификата Zimbra, который мы экспортировали в прошлой статье.

Наша задача будет стоять следующим образом — автоматически распространять сертификат на все компьютеры входящие в подразделение (OU) — Office.

Это позволит не устанавливать сертификат туда, где он не нужен: на севера, складские и кассовые рабочие станции и т.д.

Внимание!

Откроем оснастку Управление групповой политикой и создадим новую политику в контейнере Объекты групповой политики, для этого щелкните на контейнере правой кнопкой и выберите Создать.

Политика позволяет устанавливать как один, так и несколько сертификатов одновременно, как поступить — решать вам, мы же предпочитаем создавать для каждого сертификата свою политику, это позволяет более гибко менять правила их применения.

Также следует задать политике понятное имя, чтобы открыв консоль через полгода вам не пришлось мучительно вспоминать для чего она нужна.

После чего перетащите политику на контейнер Office, что позволит применить ее к данному подразделению.

В открывшемся редакторе групповых политик последовательно разворачиваем Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Политики открытого ключа — Доверенные корневые центры сертификации. В правой части окна в меню правой кнопкой мыши выбираем Импорт и импортируем сертификат.

Политика создана, теперь самое время проверить правильность ее применения. В оснастке Управление групповой политикой выберем Моделирование групповой политики и запустим по правому щелчку Мастер моделирования.

Большинство параметров можно оставить по умолчанию, единственное что следует задать — это пользователя и компьютер для которых вы хотите проверить политику.

Важно!

Выполнив моделирование можем убедиться, что политика успешно применяется к указанному компьютеру, в противном случае раскрываем пункт Отклоненные объекты и смотрим причину по которой политика оказалась неприменима к данному пользователю или компьютеру.

После чего проверим работу политики на клиентском ПК, для этого обновим политики вручную командой:

gpupdate

Теперь откроем хранилище сертификатов. Проще всего это сделать через Internet Explorer: Свойства обозревателя — — Сертификаты. Наш сертификат должен присутствовать в контейнере Доверенные корневые центры сертификации.

Как видим — все работает и одной головной болью у администратора стало меньше, сертификат будет автоматически распространяться на все компьютеры помещенные в подразделение Office. При необходимости можно задать более сложные условия применения политики, но это уже выходит за рамки данной статьи.

Installed Plug-ins

- Shockwave Flash 11.6 r602

- Adobe PDF Plug-In For Firefox and Netscape 10.1.4

More Information

Сведения о приложении Имя Firefox Версия 19.0 User Agent Mozilla/5.0 (Windows NT 6.1; rv:19.0) Gecko/20100101 Firefox/19.0 Конфигурация сборки about:buildconfig Расширения Имя Версия Включено ID avast! Ad Blocker 8.0 false adblocker@avast.com avast! WebRep 8.0.1482 false wrc@avast.com DownloadHelper 4.9.14 false {b9db16a4-6edc-47ec-a1f4-b86292ed211d} Flash Video Downloader Youtube Downloader 3.8.2 false artur.dubovoy@gmail.com Troubleshooter 1.0a false troubleshooter@mozilla.org Важные изменённые настройки Имя Значение accessibility.blockautorefresh true accessibility.typeaheadfind true browser.cache.disk.capacity 358400 browser.cache.disk.smart_size.first_run false browser.cache.disk.smart_size.use_old_max false browser.cache.disk.smart_size_cached_value 358400 browser.places.smartBookmarksVersion 4 browser.privatebrowsing.autostart true browser.startup.homepage_override.buildID 20130215130331 browser.startup.homepage_override.mstone 19.0 browser.tabs.loadInBackground false dom.mozApps.used true extensions.lastAppVersion 19.0 font.internaluseonly.changed false gfx.direct3d.checkDX10 false network.cookie.prefsMigrated true places.database.lastMaintenance 1361815019 places.history.expiration.transient_current_max_pages 61088 plugin.disable_full_page_plugin_for_types application/pdf privacy.donottrackheader.enabled true privacy.sanitize.migrateFx3Prefs true security.disable_button.openCertManager false security.disable_button.openDeviceManager false security.OCSP.disable_button.managecrl false Настройки user.js В папке вашего профиля находится файл user.js, в котором содержатся настройки, не сделанные Firefox. Графика DirectWrite включён false (6.2.9200.16492) GPU #2 активен false Аппаратно ускоренные окна 0/1 Basic Версия драйвера 9.18.13.774 Визуализатор WebGL Google Inc. — ANGLE (NVIDIA GeForce 7600 GT ) Дата разработки драйвера 1-3-2013 Драйвера видеокарты nvd3dum Код производителя 0x10de Код устройства 0x0391 Объём видеопамяти 128 Описание видеокарты NVIDIA GeForce 7600 GT Параметры ClearType Gamma: 2200 Pixel Structure: RGB ClearType Level: 100 Enhanced Contrast: 200 AzureCanvasBackend cairo AzureContentBackend none AzureFallbackCanvasBackend none JavaScript Инкрементальный GC true Поддержка доступности Активирована false Отключение поддержки доступности 0 Версии библиотек Ожидаемая минимальная версия Используемая версия NSPR 4.9.4 4.9.4 NSS 3.14.1.0 Basic ECC 3.14.1.0 Basic ECC NSSSMIME 3.14.1.0 Basic ECC 3.14.1.0 Basic ECC NSSSSL 3.14.1.0 Basic ECC 3.14.1.0 Basic ECC NSSUTIL 3.14.1.0 3.14.1.0