Настройка L2TP VPN-сервера на роутерах Keenetic

Содержание:

Реализация IPSec VPN туннеля ZyXEL ZyWALL USG

- Роутер ZyXEL должен быть настроен и уже выпускать людей в интернет через NAT и все дела. Т.е. IP адреса должны быть настроены.

- Открываем веб-консоль управления ZyXEL и логинимся.

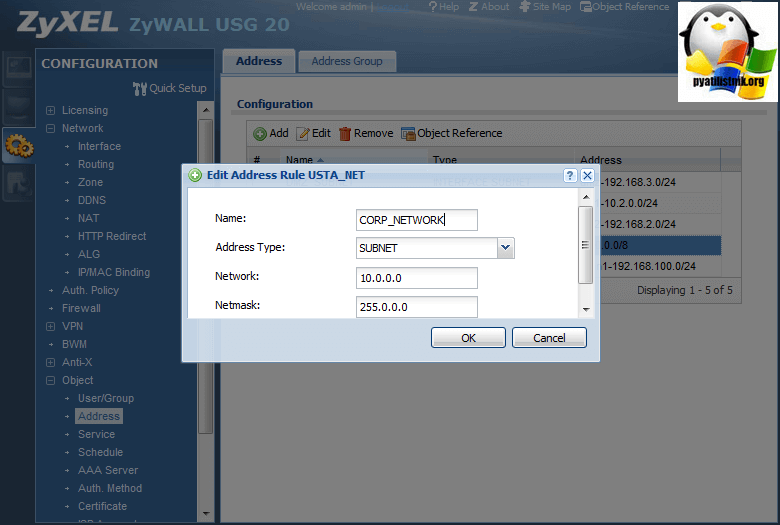

- Идем в Object->Address и создаем новый объект. Назовем его «CORP_NETWORK» и укажем следующие характеристики:

- Name: CORP_NETWORK

- Address Type: SUBNET

- Network: 10.0.0.0 (удаленная корпоративная подсеть)

- Netmask: 255.0.0.0 (маска корпоративной подсети)

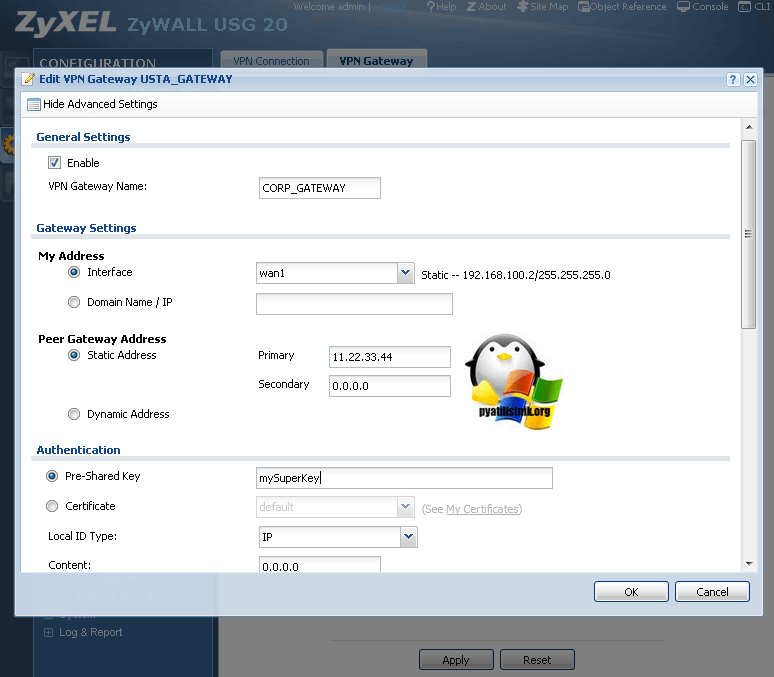

4. Идем в VPN->IPSec VPN и переходим на вкладку VPN Gateway. Здесь создаем новый объект. В открывшемся окне сразу в верхней части нажимаем на «Show Advanced Settings» — нам понадобится вид всех опций. Заполняем следующие параметры:

- Enable: YES (ставим галочку)

- VPN Gateway Name: CORP_GATEWAY

- My Address: Interface = «wan1»

- Peer Gateway Address: Static Address = «11.22.33.44» (это белый IP-адрес корпоративного шлюза)

- Authentication: Pre-Shared Key = «mySuperKey» (это PSK ключ — он должен быть одинаковым на обоих концах)

- Phase 1, SA Life Time: 28800 (время в секундах — оно должно быть одинаковым на обоих сторонах… внимательно — здесь время задается только в секундах)

- Phase 1, Negotiation Mode: «Main»

- Phase 1, Proposal: DES + SHA1 (здесь указываются типы шифрования — тоже одинаковые с обоих сторон; к сожалению, AES128 или 3DES данные железки не поддерживают — соответствует K8 у Cisco)

- Key Group: DH2 (параметр, который еще называется DH Group — должен быть одинаковый с обоих сторон)

- NAT Traversal: NO (выключаем IPSec через NAT — нам он не нужен, ибо в интернет мы глядим напрямую — т.е. на порту WAN сразу виден шлюз провайдера ISP)

- Dead Peer Detection: YES

- Enable Extended Authentication: NO

5. Переключаемся на вкладку VPN Connection (здесь же — в VPN->IPSec VPN) и создаем новый объект. Назовем его «CORP_VPN_CONNECTION», снова нажмем на кнопочку «Show Advanced Settings» и зададим следующие параметры:

- Enable: YES

- Connection Name: CORP_VPN_CONNECTION

- Application Scenario: «Site-to-site»

- VPN Gateway: «CORP_GATEWAY»

- Local policy: «LAN1_SUBNET»

- Remote policy: «CORP_NET»

- Policy Enforcement: NO

- SA Life Time: «28800»

- Active Protocol: «ESP»

- Encapsulation: «Tunnel»

- Proposal: DES + SHA1

- Perfect Foward Secrecy (PFS): DH2

- Source NAT: NO (не включать ни для Outbound Traffic, ни для Inbound Traffic)

6. Теперь идем в «Network->Zone» и редактируем уже существующую зону «IPSec_VPN». Мы увидим, что в левой части «Member List» появилось наше подключение CORP_VPN_CONNECTION. Нажимаем на кнопочку «Вправо» так, чтобы это подключение переместилось в правую часть (из Available в Member). Также убедитесь, что установлен флажок напротив опции «Block intra-net traffic».

7. Помимо всего выше перечисленного — нам нужно разрешить трафик между внутренней сетью и общей корпоративной, через IPsec. Для этого идем в Firewall и создаем два объекта.

- From: LAN1

- To: IPSec_VPN

- Access: allow

Объект 2:

- From: IPSec_VPN

- To: LAN1

- Access: allow

8. Проверяем. Не забываем, что с самих шлюзов, в общем случае, ничего не запингуется — нужно проверять с машинок, находящихся за шлюзами IPSec — т.е. либо с машинки за ZyXEL, либо с машинки, находящейся за центральным шлюзом. В случае с Linux-шлюзом есть возможность проверить вот таким образом:

$ ping 10.0.40.1 -I 10.0.0.1

где 10.0.40.1 — это внутренний IP-адрес ZyXEL, а 10.0.0.1 — это внутренний IP-адрес центрального Linux-шлюза (только если центральный шлюз построен на базе Linux).

Как видите все очень просто и настройка IPSec VPN туннеля ZyXEL ZyWALL USG не занимает много времени, а с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Ноя 19, 2017 23:12

-

Последние записи

- Программа 1cv8c.exe версии прекратила взаимодействие с Windows

- Как изменить имя компьютера Windows 10, за минуту

- Подключение было запрещено, учетная запись пользователя не имеет прав

- Windows Identity Foundation ошибка 0x80096002

- Duplicate key was found при установке ManageEngine ServiceDesk 10508

Подготовка usb носителя

Подключаемый носитель должен иметь первичный раздел с файловой системой, поддерживающей символические ссылки. Рекомендуемая файловая система ext2. Все будет работать и с ext3, и с ntfs

При создании раздела на диске важно, чтобы раздел был главным (или первичным). Дополнительный раздел (или вторичный) не подходят

Подключите отформатированный носитель к кинетику, если носитель определился как DISK_A1, то все нормально, если как DISK_A5, то вы по ошибке создали дополнительный (вторичный) раздел, он не подходит. Если название раздела — последовательность букв и цифр, то Вы используете прошивку серии V2, прошивки этой серии не поддерживаются.

Устанавливаем систему opkg

(1)

Перед установкой убедитесь, что маршрутизатор подключен к сети интернет, в процессе установке он должен скачать обновленный список пакетов. Для установки системы opkg носитель, который удовлетворяет условиям предыдущего раздела, скачиваем любой из архивов ext_init.sh-r2.tar.gz или ext_init.sh-r2.zip для маршрутизаторов keenetic или keenetic giga или любой из архивов ext_init.sh-ii.tar.gz или ext_init.sh-ii.zip для маршрутизаторов новой серии keenetic II, keenetic giga II или keenetic ultra.

Будьте внимательны при выборе архива!!!

Распаковываем содержимое архива в папку system/bin на носителе. Указанные архивы содержат один файл ext_init.sh, являющийся самораспаковывающимся архивом Linux. Файл ext_init.sh должен иметь атрибут исполнения. Для установки этого атрибута можно использовать дистрибутив Linux. Если дистрибутива Linux под рукой нет, то проще всего копировать этот файл через сетевое окружение Windows прямо на носитель, подключенный к ZyXEL Keenetic — атрибут исполнения в этом случае будет установлен автоматически. Файл следует копировать в папку (папку следует создать).

(2)

Перемонтируем носитель (если был подключен к кинетику) или просто подключаем к usb кинетика и ждем минуту-другую, пока в логе (журнале) кинетика не появятся строки приблизительно такого вида:

26 ноя 10:14:30 root Starting opkg/linux install 26 ноя 10:14:30 root All errors are logged in a file /media/DISK_A1/tmpinstall/err.log 26 ноя 10:14:30 root Extracting busybox 26 ноя 10:14:30 root Unpacking busybox 26 ноя 10:14:30 root Extracting system 26 ноя 10:14:36 root Unpacking system 26 ноя 10:14:37 root Generating rsa/dss keys for dropbear 26 ноя 10:14:54 root Starting dropbear 26 ноя 10:14:54 dropbear Running in background 26 ноя 10:14:54 root Connect to keenetic using ssh and run finish_install.sh to finish installation

(3)

Подключаемся к кинетику по ssh. Логин , пароль . Выполняем к консоли и ждем пока все завершится (создастся swap файл):

Creating swap file. Please wait... 128+0 records in 128+0 records out Setting up swapspace version 1, size = 134213633 bytes Loading current packages list Downloading http://zyxel-keenetic-packages.googlecode.com/svn/binary-packages-r2/Packages.gz. Inflating http://zyxel-keenetic-packages.googlecode.com/svn/binary-packages-r2/Packages.gz. Updated list of available packages in /media/DISK_A1/system/var/opkg-lists/packages.

Настройка L2TP-сервера на роутерах Keenetic

Со времени появления первых «кинетиков», проделана большая работа и теперь эти роутеры обладают весьма не плохим функционалом, оставаясь простыми в настройке (тут засылаю огромный булыжник в огород MikroTik). Для примера, взял роутер Keenetic Extra II с прошивкой версии 2.14.C.0.0-4.

Итак, расширение функциональности Keenetic OS, на которой работает роутер, достигается за счёт установки дополнительных компонентов. Как вы уже поняли, нам потребуется установить компонент L2TP/IPsec VPN-сервера:

- Заходим в панель управления и в боковом меню переходим Управление -> Общие настройки, где кликаем по кнопке «Изменить набор компонентов».

В появившемся окне в разделе «Сетевые функции» отмечаем «L2TP/IPsec VPN-сервер» для установки.

Далее создаём пользователей, которым будет предоставлен удалённый доступ к сети. Делается это в соответствующем разделе Управление -> Пользователи.

Осталось настроить сам L2TP-сервер. Переходим в Управление -> Приложения -> VPN-сервер L2TP/IPsec.

В поле Общий ключ IPsec пишем любой набор символов или секретную фразу, которая будет использоваться в качестве ключа шифрования (чем сложнее, тем лучше).

Ставим галочку, напротив поля Множественный вход, если планируется использовать одну учётную запись пользователя для нескольких соединений одновременно. Здесь же можно указать количество выдаваемых IP-адресов клиентам и задать начальный IP-адрес, с которого роутер будет их отсчитывать.

Нас избавили от решения вопросов маршрутизации, получаемой виртуальной сети, все необходимые правила роутер добавляет автоматически. Не забудьте только поставить галочку напротив пункта NAT для клиентов.

Остаётся только отметить галочками пользователей (мы их создали в третьем пункте) и активировать L2TP VPN-сервер.

Настройка соединения L2TP/IPsec на Windows и маке

Подписывайтесь на канал и узнавайте первыми о новых материалах, опубликованных на сайте.

Если считаете статью полезной,не ленитесь ставить лайки и делиться с друзьями.

Код ошибки 0x8007007B при попытке активации Windows Server 2012Улучшаем работу сети Wi-Fi на macOS Не удалось найти этот элемент. Его больше нет в… Проверьте расположение этого элемента и повторите попытку.Принудительная отправка deferred почты в PostfixSkype — обнаружена ошибка приложение будет закрытоСамое хитрое снятие пароля Windows XP в моей практике