Поднимаем OpenVPN сервер на Mikrotik

Содержание:

Настройка VPN-соединения с помощью PPtP

Пошагово распишем настройку подключения к корпоративным сетям на примере наиболее известного протокола PPtP. Данный протокол объединяет в себе два других – TCP и GRE, первый из которых позволяет передавать данные, а второй используется для формирования пакетов (или инкапсуляции) для передачи по каналам связи. Данный протокол нашел свое применение в подключении пользователей к корпоративной сети, однако стоит помнить, что применение этого протокола не гарантирует полной безопасности передаваемой информации.

Настройка VPN через MikroTik с использованием протокола PPtP довольна проста. Для этого потребуется выполнить несколько действий:

- Создать VPN сервер на MikroTik роутере, который позволит участникам беспрепятственно пользоваться сетью;

- Завести для всех пользователей отдельный профиль с индивидуальными идентификаторами для быстрого самоопределения на сервере;

- Прописать исключающие правила для Firewall, которые позволят беспрепятственно работать и передавать данные.

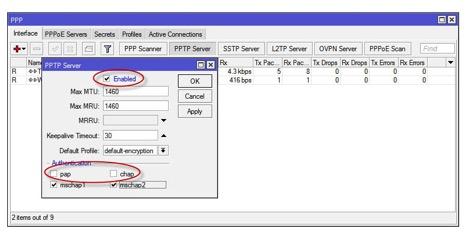

Для создания PPtP-сервера необходимо обратиться в меню PPP, после чего перейти на вкладку Interface. В предложенном списке необходимо поставить галочку напротив PPtP-сервера, а также снять отметки с алгоритмов pap и chap – как показано на рисунке.

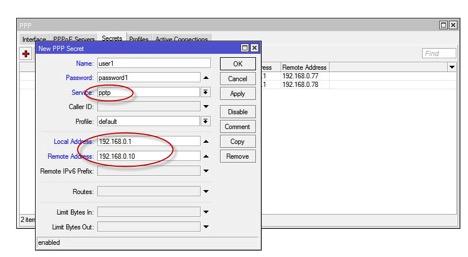

Для создания профилей участников сети в этом же разделе меню необходимо кликнуть по вкладке Secrets, где нажатием кнопки «+» добавляется требуемое количество клиентов сети.

В соответствующих строках Name и Password прописываются уникальные логин и пароль, с помощью которых будет проходить процедура идентификации пользователя на сервере.

В строке Service необходимо указать тип протокола передачи данных (в нашем случае это PPtP), в строке Local Address прописывается IP-адрес вашего роутера, используемого как сервер, в строке Remote Address указывается IP-адрес данного пользователя. Алгоритм действий повторяется для каждого участника сети. Стоит помнить, IP-адреса абсолютно для всех пользователей должны быть разными, как и логин с паролем.

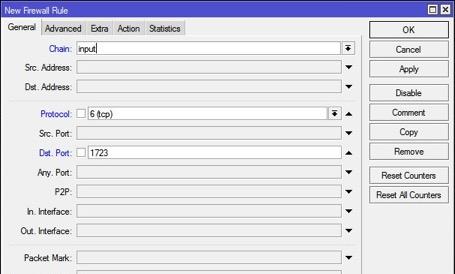

Прописать исключающие правила для Firewall также не составит большого труда. Для этого необходимо сделать открытым 1723 порт, позволяющий передавать пакеты информации по TCP-протоколу, и разрешить работу по протоколу GRE. Эти действия обеспечат бесперебойную работу VPN-соединения на роутере MikroTik. Для этого во время настройки соединения необходимо последовательно перейти в подразделы меню IP и Firewall, после чего выбрать вкладку Filter Rules. Здесь простым нажатием кнопки «добавить» (или «+») прописываются все правила-исключения. В строке Chain прописывается входящий трафик (input), в строке Protocol необходимо указать TCP, а в строке Dst. Port прописывается значение порта туннеля «1723».

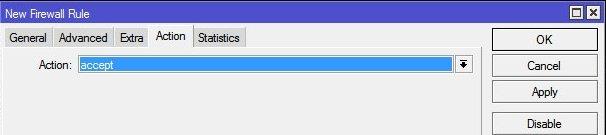

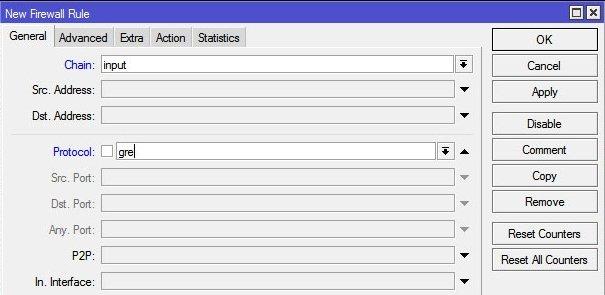

Точно таким же способом добавляется исключающее правило для GRE с тем лишь отличием, что в строке Protocol прописывается значение «GRE». В обоих случаях необходимо указать пункт «accept» на вкладке Action .

Оба правила должны находиться в самом верху списка, раньше запрещающих, в противном случае они просто не будут работать. В настройках роутера Mikrotik это можно осуществить простым перетаскиванием необходимых правил в пункте меню FireWall.

Выполнив эти простые действия, вы сможете без труда подготовить к работе VPN-сервер для работы под протоколом PPtP.

С клиентской стороны настройка подключения осуществляется намного проще и включает в себя непосредственное создание VPN-подключения с указанием адреса сервера и идентификационных данных пользователя (логина и пароля).

Видео по теме

Быстрого Вам интернета!

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

-

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

-

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

-

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки «+» добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

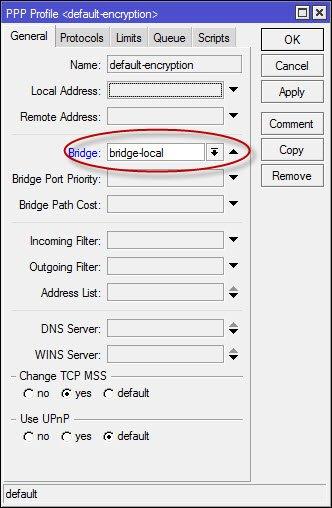

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента.

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Необязательные настройки

46. Пункт

(Удаленное управление) Через WEB интерфейс.

Выбрать (боковое меню) IP > Services

47. Пункт

Через WEB интерфейс

Выбрать www В поле «Port:» выставить 8080 В полеAvailable From:» прописать необходимый IP для подключение только с этого адреса (Указать внешний IP адрес для управление, для управления с локальных адресов через ВЕБ браузер указать 192.168.88.0/24) НажатьOK

48. Пункт

Через WINBOX утилиту

Выбрать winbox В поле «Port:» выставить 8291 (порт по умолчанию) В поле «Available From:» прописать необходимый IP для подключение только с этого адреса с необходимой маской (Указать IP адрес, для управления с локальных адресов через ВЕБ браузер 192.168.88.0/24) НажатьOK

49. Пункт

Выбрать (боковое меню) IP > Firewall

50. Пункт

Нажать «+»

51. Пункт

Для WEB интерфейса нажав «+» добавляем правило

- 1) В поле Chan выбираем input

- 2) В поле Protocol выбираем tcp

- 3) В поле Dst. Port:» прописываем «8080»

- 4) В поле «In. Interface» выбираем «ether1-gateway»

- 5) Нажимаем «Comment» вводим в появившемся поле WEB access

- 6) Нажимаем OK в дополнительном меню

- 7) Нажимаем OK

52. Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле WEB accessв самое начало списка

и

Нажать «X» закрыв окно настроек

53. Пункт

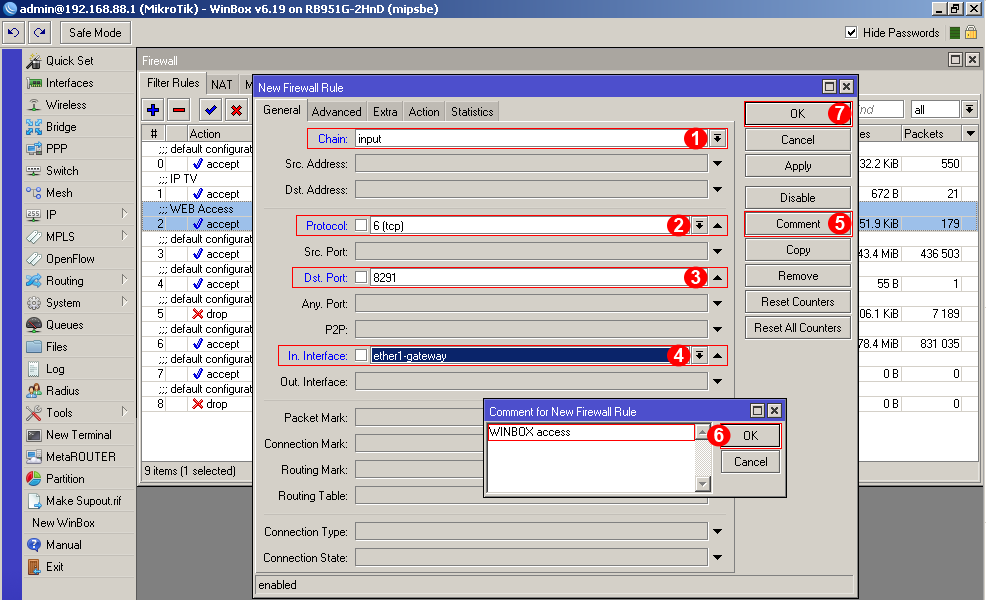

Для WINBOX интерфейса Нажав «+» добавляем правило

- 1) В поле «Chain:» выбираем «input»

- 2) В поле Protocol выбираем tcp

- 3) В поле Dst. Port:» прописываем «8291

- 4) В поле «In. Interface» выбираем «ether1-gateway»

- 5) Нажимаем «Comment» вводим в появившемся поле WINBOX access

- 6) Нажимаем OK в дополнительном меню

- 7) Нажимаем OK

52. Пункт

Перетаскиваем мышкой (удерживая левую кнопку мышки) поле WINBOX access в самое начало списка

и

Нажать «X» закрыв окно настроек

Замечено:

Что при подключении по LAN-у иногда (~ 1% к 100, то есть проявляется крайне редко) скорость подключения по проводной сети (при установленной сетевой карте 1000 Mb/s в ПК) устанавливается скорость соединения 10 Mb/s или 100 Mb/s в место 1000 Mb/s. Несколько вариантов обойти проблему:

Отключить кабель LAN от роутера или PC на 10-15 секунд и включить обратно. Что далеко не удобно Выставить «ЖЕСТКО» скорость соединения 1000 Mb/s на сетевой карте. Что не всегда удобно если приходится подключатся к устройствам не поддерживающим скорость соединения 1000 MB/s.

Выставить «ЖЕСТКО» скорость соединения «1000 Mb/s Full Duplex» на самом роуторе. Можно для каждого LAN порта выставить свои настройки соединения с определенной скоростью. То есть выставить (например) скорость на 1-вом LAN порту «1000 Mb/s Full Duplex» а на остальных 3-х оставить AUTO определение.

Замечено на разных сетевых картах, на разных патч-кордах и разной длинны.

Настройка OpenVPN на Mikrotik Сервер

Подготовка

Пожалуй подготовительный этап следует начать с генерации сертификатов, поскольку passphrase авторизация считается менее защищённой из-за MITM уязвимости, а мы же не хотим что бы кто-то кроме нас самих мог получить доступ к нашей корпоративной сети. Подробно процесс по созданию сертификатов описан здесь. Добавлю лишь что для самого микротика надо генерировать сертификат сервера, а для клиента сертификат клиента.

После создания сертификатов нам понадобится публичные сертификаты CA и для самого микротика, а так же закрытый ключ микротика, копируем их

открываем WinBox на микротике, переходим в раздел Files и жмём на кнопку Paste

Получается примерно такая картинка

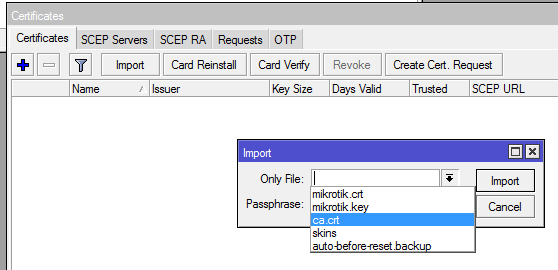

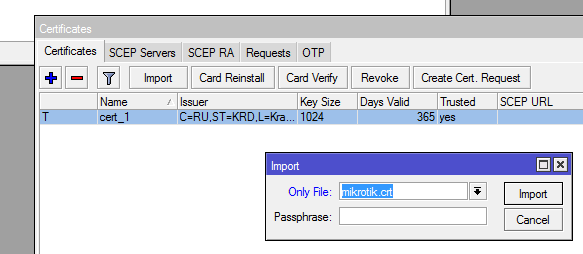

После этого сертификаты необходимо импортировать, для этого идём в раздел System — Certificates и жмём кнопку Import, я первым импортировал публичный сертификат CA

дальше импортируем публичный сертификат микротика

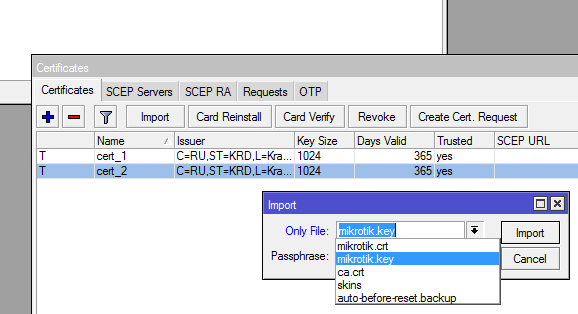

и закрытый ключ для него

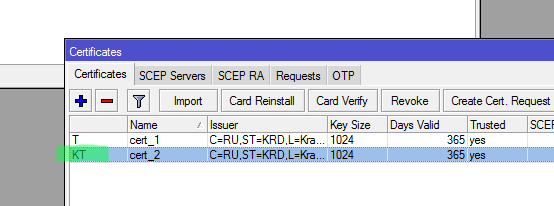

должна получится примерно такая картинка, обращаем внимание что напротив сертификата микротика должно стоять KT

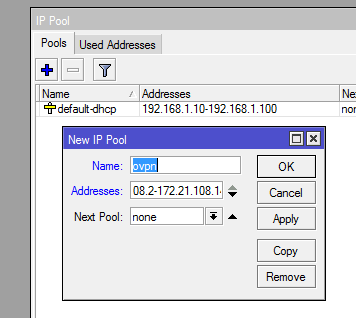

следующим шагом создаём пул IP адресов для наших OVPN клиентов IP — Pool, жмём кнопку +, я добавил диапазон 172.21.108.2-172.21.108.14, и назвал пул ovpn

следующим этапом создаём PPP профиль, соответственно заходим в раздел PPP вкладка Profiles добавляем профиль кнопкой +, вводим имя, локальный адрес микротика с которым будут работы нашим клиенты, должен лежать в подсети с созданным ранее пулом адресов и указываем пул, остальное оставляем без изменений

Включение

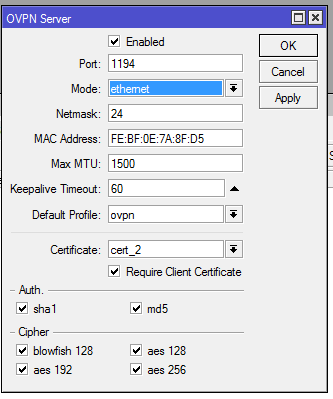

после этого настраиваем сам OpenVPN сервер, делается это в разделе PPP вкладка Interface, кнопка OVPN Server, ставим галку Enabled, mode выставляем ethernet, выбираем созданный ранее профиль, а также ставим галку Require Client Certificate и выбираем сертификат микротика, маску по желанию можно поменять.

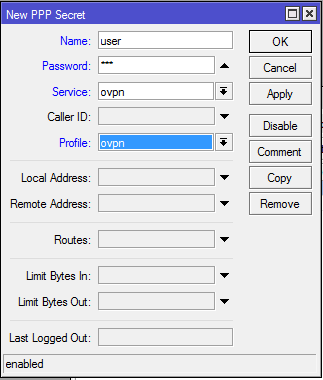

Осталось совсем немного, нужно создать пользователя, переходим в раздел PPP — Secrets, вводим имя пользователя, пароль, указываем сервис и профиль.

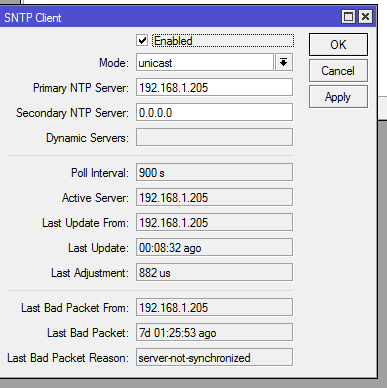

Поскольку мы используем сертификаты, надо что бы время на клиенте и на сервере совпадало, поэтому настраиваем sntp клиента, что бы микротик мог синхронизировать время, делается это в разделе System — SNTP Client. Я указал локальный SNTP сервер, вы можете использовать любой публичный сервер в интернете (например ntp3.stratum2.ru и 0.europe.pool.ntp.org) или указать свой внутренний.

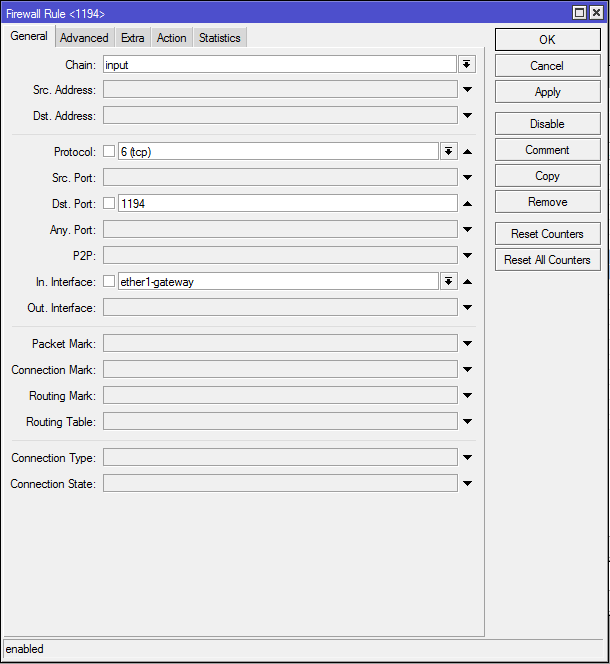

Осталось настроить разрешающее правило фаервола, переходим в раздел IP — Firewall вкладка Filter Rules.

Здесь надо указать In. Interface — интерфейс по которому к Вам приходит интернет, остальное как на скриншоте.

Созданное правило должно находится выше запрещающих правил.

На этом настройка сервера завершена, переходим к настройке клиента.