Как настроить роутер Mikrotik

Содержание:

- Настройка файрвола

- INPUT

- Популярные модели маршрутизаторов MikroTik

- Перед настройкой файрвола

- 1. Как ходит трафик в Микротик

- Mikrotik RB951G-2HnD настройка одной из лучших моделей роутеров от латвийского производителя

- Создание локальной сети

- Быстрая настройка

- Использование собственных цепочек обработки трафика Custom Chain

- Подключение маршрутизатора и основные способы его настройки

- Обновление операционной системы RouterOS

- Примеры

- Подключение роутера Mikrotik

- Доступ к терминалу через WinBox

Настройка файрвола

В предыдущей части статьи мы с вами узнали, что:

- Трафик, идущий на маршрутизатор, попадает в цепочку файрвола input;

- Трафик, создаваемый маршрутизатором, попадает в цепочку файрвола output;

- Трафик, идущий через маршрутизатор, попадает в цепочку forward;

- Существуют четыре состояния соединения: new, established, related, invalid.

То есть, исходя из состояний соединения и цепочек, общие правила защиты маршрутизатора можно сформулировать как:

- Мы работаем только с цепочкой input;

- Мы пропускаем соединения с состоянием established и related, как уже установленные;

- Мы пропускаем протокол ICMP;

- Мы считаем как WAN, так и DMZ недоверенными сетями;

- Мы разрешаем прохождение некоторого трафика на маршрутизатор. Остальной трафик блокируем.

Теперь давайте определим разрешенный трафик с недоверенных интерфейсов. Итак, мы разрешаем:

- TCP порт 8291 – winbox, удаленное управление снаружи;

- 65522 ssh на измененном порту;

- Предположим, что у нас в дальнейшем будет настраиваться VPN-сервер по протоколу PPTP и мы разрешим порт 1723 по протоколу TCP.

Также с этого момента мы начинаем работать с командной строкой маршрутизатора. Все команды вставляются в терминал маршрутизатора. Если необходимо – вы можете посмотреть в графическом интерфейсе, что конкретно было сделано. Очень скоро вы научитесь читать команды и соотносить их с графическим интерфейсом.

Определяем так называемые bogon-сети (сети приватных или не распределенных IP-адресов).

- /ip firewall address-list

- add address=0.0.0.0/8 disabled=no list=BOGON

- add address=10.0.0.0/8 disabled=no list=BOGON

- add address=100.64.0.0/10 disabled=no list=BOGON

- add address=127.0.0.0/8 disabled=no list=BOGON

- add address=169.254.0.0/16 disabled=no list=BOGON

- add address=172.16.0.0/12 disabled=no list=BOGON

- add address=192.0.0.0/24 disabled=no list=BOGON

- add address=192.0.2.0/24 disabled=no list=BOGON

- add address=192.168.0.0/16 disabled=no list=BOGON

- add address=198.18.0.0/15 disabled=no list=BOGON

- add address=198.51.100.0/24 disabled=no list=BOGON

- add address=203.0.113.0/24 disabled=no list=BOGON

- add address=224.0.0.0/4 disabled=no list=BOGON

- add address=240.0.0.0/4 disabled=no list=BOGON

Должно получится вот так:

И запрещаем с этих подсетей соединения на WAN-порт маршрутизатора

- /ip firewall filter

- add action=drop chain=input in-interface=WAN src-address-list=BOGON

Разрешаем все уже установленные подключения (connection state=established)

- /ip firewall filter

- add chain=input connection-state=established

Разрешаем все зависимые подключения (connection state=related):

- /ip firewall filter

- add chain=input connection-state=related

Разрешаем ICMP:

- /ip firewall filter

- add chain=input protocol=icmp

Разрешаем новые соединения по портам 65522 и 8291 с любого интерфейса

- /ip firewall filter

- add chain=input connection-state=new dst-port=8291,65522 protocol=tcp

Разрешаем новые соединения по порту 1723 (PPTP) любого интерфейса:

- /ip firewall filter

- add chain=input dst-port=1723 protocol=tcp

И блокируем все новые соединения со всех интерфейсов, кроме LAN:

- /ip firewall filter

- add action=drop chain=input connection-state=new in-interface=!LAN

Должно получиться следующее:

На этом базовая настройка безопасности маршрутизатора завершена.

INPUT

Минимальный набор правил — сделать недоступным из вне внешний интерфейс роутера.

/ip firewall filter add chain=input connection-state=invalid action=drop comment=»drop invalid connections» add chain=input connection-state=related action=accept comment=»allow related connections» add chain=input connection-state=established action=accept comment=»allow established connections» add chain=input action=drop comment=»drop everything else» in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

Популярные модели маршрутизаторов MikroTik

Чем особенным марка может заинтересовать покупателя сегодня? Вот несколько устройств из ассортимента питерского реселлера Микротик, компании Miniroute, их тех, что продаются с пометкой «топ продаж».

MikroTik rb951g 2hnd — WI-FI (беспроводной) роутер, который обладает максимально возможной производительностью, обоснованной 600 МГц процессора Atheros и 128 МБ «оперативы».

По сути, Routerboard 951g 2hnd — это полноценный компьютер, заключенный в малогабаритный корпус. Если вам нужен совершенный роутер для домашней или небольшой (до 40 человек) офисной сети, то это он.

- Разграничение скорости по MAC и IP.

- Одновременное подключение нескольких провайдеров.

- Создание WI-FI точек, с возможностью разделения на рабочие и гостевые.

MikroTik 951g 2hnd — идеальное решение для организации HotSpot в нужном месте. И это лишь малая часть возможностей устройства.

MikroTik rb951ui 2hnd очень похож на вышеописанную модель WI-FI роутера Микротик 951-й серии, но разница в деталях все же присутствует. Например:

- Роутер имеет 5 портов 10/100 Мбит/с, против 5×10/100/1000 Мбит/с. у rb951g 2hnd.

- Или 5-й порт устройства может использоваться как PoE терминал.

MikroTik Routerboard rb951ui 2hnd часто применяют в роли репитера, девайса, который ретранслирует сигнал основного роутера. В данном качестве, устройство работает как превосходный усилитель сигнала на этаже или между этажами.

Программная начинка, как и у большинства маршрутизаторов MikroTik 750/951 серий собственная «ось» RouterOS 4 уровня, превращающая скромную пластиковую коробочку в серьезный мультифункциональный комбайн по смешной цене.

ROUTERBOARD 2011IL-RM — бюджетный вариант проводного маршрутизатора MikroTik сегмента SOHO с возможностью размещения в телекоммуникационную стойку. Таким образом, устройство в любой момент может быть интегрировано в более масштабный и сложный проект.

В отличие от роутеров серии MikroTik 951, линейка RB2011, это все же больше офисное оборудование, функционал которого подчинен задачам средних сетей с повышенной пропускной способностью.

В остальном, это обновленный процессор Atheros 600 МГц MIPS-BE и операционная система RouterOS 4 уровня, допускающая бесконечные возможности расширения функционала без потери стабильности.

Серия CCR

Указанная линейка роутеров — относительная новинка на рынке

На модели из этого ряда стоит обратить внимание организациям с числом сотрудников до 200 человек

Профессиональное оборудование с универсальными возможностями в плане монтажа и конфигурации, оснащенное встроенными источниками питания и программно построенное вокруг RouterOS 6 уровня — это просто находка для небольших копаний, деятельность которых зависит от скорости и стабильности цифровых сетей.

В качестве заключения.

С точки зрения профессионала, бренду MikroTik не хватает активного маркетингового продвижения. Создания вокруг марки, инфраструктуры с обучающими программами и доступной поддержкой производителя.

В остальном, MikroTik — это стабильность, функциональность и профессионализм. По разумной цене.

Перед настройкой файрвола

В этой и следующей части статьи используется следующая топология сети:

- WAN – 172.30.10.26/24, Default Gateway 172.30.10.1

- DMZ – 10.10.10.1./24

- LAN – 192.168.88.1/24

Для начала необходимо отключить неиспользуемые на маршрутизаторе сервисы. Фактически для настройки и работы с маршрутизатором нам достаточно сервисов:

- Winbox – порт 8291 TCP;

- Ssh – порт 22 TCP;

- www – порт 80 TCP;

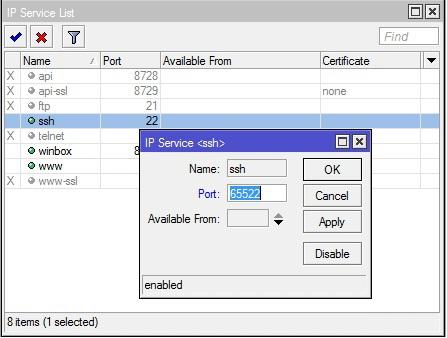

Этап 1. Отключение ненужных сервисов

Открываем меню IP / Services и воспользовавшись кнопкой Disable отключаем ненужные нам сервисы.

Если вы используете для работы с Mikrotik протокол ssh, хорошей идеей будет изменить его стандартный порт на какой-нибудь другой, например 65522. Для этого дважды щелкаем по строке с ssh и в открывшемся окне меняем порт:

Нажав ОК, подтверждаем выбор.

Также можно поменять порты winbox и www. Однако мы не наблюдали, чтобы порт 8291 (winbox) подвергался атаке по подбору пароля.

А вот в случае атаки порта ssh к маршрутизатору, находящемуся на внешнем IP адресе, производится до нескольких сотен попыток несанкционированного подключения в сутки.

Web-интерфейс, конечно, тоже лучше отключить, но если вы по каким-то причинам не можете использовать для настройки winbox, то будет хорошим решением разрешить доступ к web-интерфейсу маршрутизатора только из локальной сети.

Для этого дважды щелкаем по строке с www и заполняем поле available from :

Нажав кнопку ОК, подтверждаем выбор.

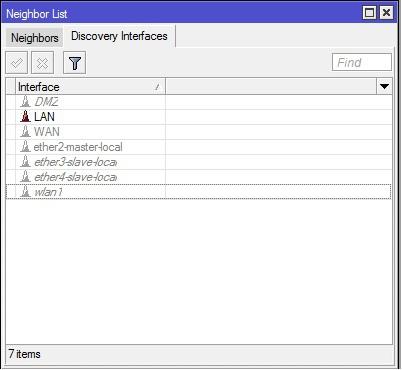

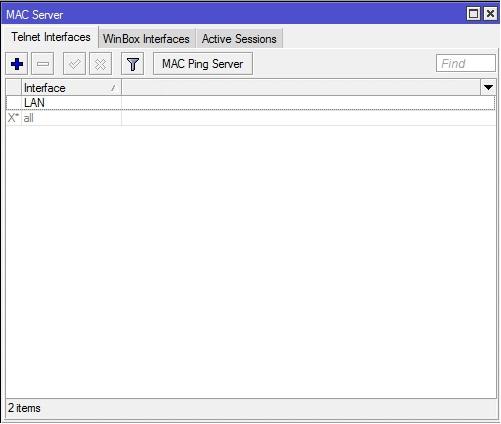

Этап 2. Отключение поиска соседей и mac-сервера на внешних интерфейсах

Заходим в меню ip/neighbors, переходим на закладку Discovery Interfaces и отключаем все кроме интерфейса LAN, нажатием на кнопку Disable.

Далее идем в меню Tools/MAC Server и на закладках Telnet Interfaces и WinBox Interfaces добавляем интерфейс LAN, удаляем если есть любые другие интерфейсы и отключаем интерфейс «*all»

Это не даст возможности подключиться к маршрутизатору снаружи, при помощи MAC — Telnet

Если кто-то считает что это излишние меры безопасности, вот что видит на WAN -портах один из установленных в работу маршрутизаторов.

При этом на два из них удалось зайти mac-telnet и получить доступ к управлению.

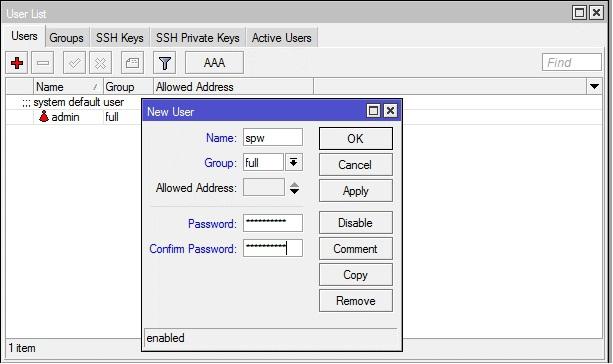

Этап 3. Пользователь и пароль

Теперь надо заменить пользователя по умолчанию и установить ему пароль.

Переходим в меню System/Users.

Создаем нового пользователя с правами администратора.

После чего закрываем программу Winbox, запускаем его заново и заходим под новым пользователем, открываем меню System/Users и отключаем учетную запись администратора.

На этом подготовительные операции можно считать законченными. Переходим к настройке firewall.

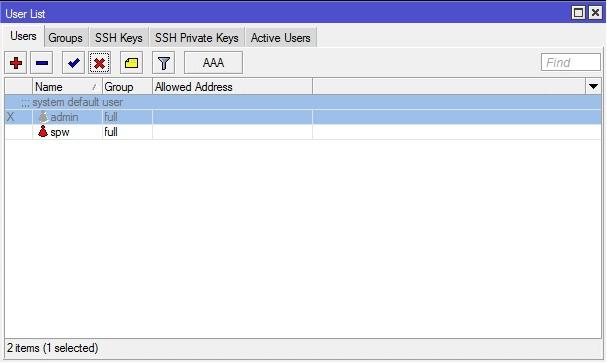

1. Как ходит трафик в Микротик

Это нужно знать наизусть. Иначе можно многое напутать…

Представьте компьютер с двумя сетевыми картами. Будем называть его ШЛЮЗ.

В одну карту входит интернет. Со второй выходит к свитчу.

А к свитчу подключены другие компы.

За этими компьютерами люди в интернете выходят.

Так вот. Трафик идущий от людей в интернет и обратно – это для шлюза транзитный-проходящий трафик FORWARD

Это левая диаграмма. Как раз наш случай с Микротик.

А если на самом шлюзе запускаются браузер, почта и пр.

То это уже Входящий и Исходящий трафик для шлюза. Не транзитный. INPUT и OUTPUT.

Т.к. конечная точка всех пакетов – это сам шлюз, а не компы за шлюзом.

Это левая и правая диаграмма, только без центрального блока FORWARD.

В Микротике правая практически никогда не задействована.

Так что про INPUT-OUTPUT забудьте.

Только для блокировки входящих пакетов.

Filter – разрешает-запрещает пакеты, совпадающие по условию записи в Filter.NAT – это чаще всего правило SrcNat-Masquerade – чтоб люди могли ходить в интернет.

И DstNat-DstNat – чтоб с интернета можно было добраться до компьютеров и роутеров в вашей сети.Mangle – продвинутый маркировщик пакетов.

Предположим клиент вашей сети имеет адрес локальный 192.168.0.2, а IP Микротика 80.80.80.1 – это интернет адрес.

Когда клиент запрашивает веб-страницу, к нему идут пакеты.

Но не на его адрес, а на адрес Микротика. Потому как адрес 192.168.0.2 локальный, и само собой напрямую на этот адрес прийти ничего не может.

Т.е. Микротику приходит пакет с Dst.Address – 80.80.80.1

1. Mangle Prerouting, Nat Prerouting – правила в этих 2 цепочках Самые первые обрабатывают пакет.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

2. Далее срабатывает Firewall – NAT.

Происходит подмена (из таблицы NAT) для входящих пакетов внешнего IP на локальный.

или DstNat (это для тех, кто пытается достучаться до локальных IP-адресов из интернета)

Т.е. теперь Dst.Address пакета не 80.80.80.1, а уже локальный адрес клиента – 192.168.0.2.

3. Теперь срабатывают правила в цепочках Mangle Forward и Filter Forward.

Тут уже можно фильтровать клиентов вашей сети.

4.Далее снова срабатывает NAT.

Здесь создаются записи в таблице NAT для исходящих пакетов. Т.е. срабатывает SRC-NAT.

По этим записям будет происходить обратная замена IP, когда придут ответные пакеты.

И для исходящих пакетов происходит подмена локального IP 192.168.0.2 на IP Микротика 80.80.80.1.

5. И последний этап – Mangle Postrouting, Nat Postrouting.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

Далее все это направляется в шейпер. Queue Tree и Simple Queue.

Для Транзитного трафика: сеть -> mangle PREROUTING -> nat PREROUTING -> mangle FORWARD -> filter FORWARD -> mangle POSTROUTING -> nat POSTROUTING -> сеть

Mikrotik RB951G-2HnD настройка одной из лучших моделей роутеров от латвийского производителя

У многих пользователей бренд Mikrotik ассоциируется именно с этим устройством.

Это один из самых удачных продуктов компании, который и сейчас можно найти во многих квартирах и даже небольших корпоративных сетях.

Внешний вид девайса достаточно прост и лаконичен, что приходится по душе многим системным администраторам.

Корпус Mikrotik RB951G-2HnD с панелью системных разъёмов

Кстати, в комплектацию модели входит Poe-адаптер, который может послужить своеобразным удлинителем между самим устройством и блоком питания.

Это существенно расширяет «мобильность» роутера, позволяя разместить его практически в любой части помещения.

Создание локальной сети

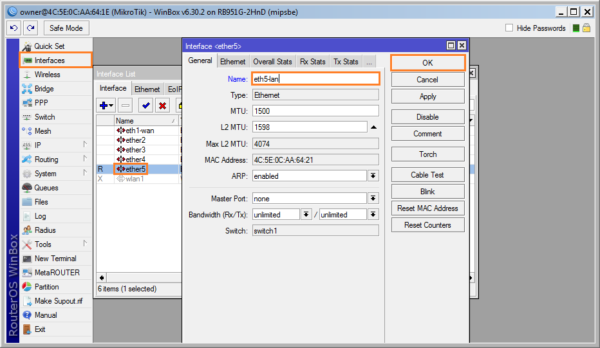

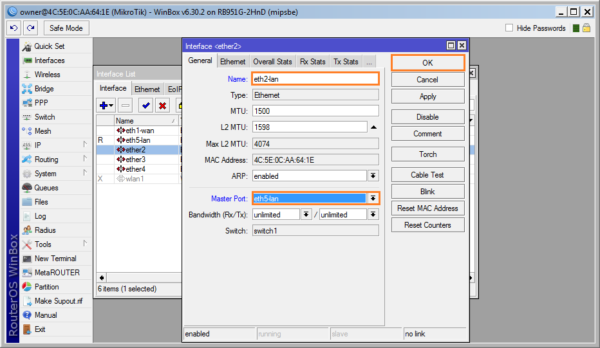

На этом этапе устройства домашней сети, подключенные к портам 2-5, уже имеют доступ в Интернет. Но их взаимодействие между собой ещё не настроено. Чтобы объединить все компьютеры в домашнюю сеть, укажите главный порт, которому будут подчинены три остальных интерфейса роутера Mikrotik. Номер основного порта не важен, но для примера используется слот №5. Переименуйте выбранный порт, изменив поле «Name» в его настройках.

После этого для каждого оставшегося порта укажите выбранный интерфейс в качестве ведущего. Установка производится выбором из списка «Master Port». При необходимости измените имена портов в первом текстовом поле. Сохраните изменения для каждой строки в таблице.

После внесения изменений список интерфейсов должен выглядеть как на скриншоте ниже.

Быстрая настройка

После входа в настройки роутера с помощью утилиты Winbox перед пользователем открывается окно стандартной конфигурации Mikrotik. Ему предлагается удалить ее или оставить без изменений. Если нужно произвести настройку маршрутизатора максимально быстро — необходимо оставить заводскую конфигурацию без изменений, нажав на «OK».

Чтобы перейти к быстрым настройкам, требуется выполнить два простых шага:

- В левом столбце окна утилиты Winbox перейти на вкладку «Quick Set».

- В выпадающем списке в открывшемся окне выбрать режим работы роутера. В нашем случае больше всего подойдет «Home AP» (Домашняя точка доступа).

Окно Quick Set вмещает в себя все базовые настройки роутера. Вся информация в нем сгруппирована по разделам, посвященным настройкам Wi-Fi, интернета, локальной сети и VPN. Рассмотрим их подробнее.

Беспроводная сеть

Настройки беспроводной сети расположены в левой части окна Quick Set. Параметры, которые доступны там для редактирования, такие же как и при настройке маршрутизаторов других моделей.

Здесь пользователю необходимо:

- Ввести имя своей сети;

- Указать частоту сети или выбрать автоматическое ее определение;

- Выбрать режим вещания модуля беспроводной сети;

- Выбрать свою страну (необязательно);

- Выбрать тип шифрования и задать пароль доступа к беспроводной сети. Обычно выбирают WPA2, но лучше отметить галочками все типы, на случай если устройства в сети не поддерживают его.

Практически все настройки осуществляются путем выбора из выпадающего списка или отметки в чекбоксе, поэтому придумывать ничего не потребуется.

Интернет

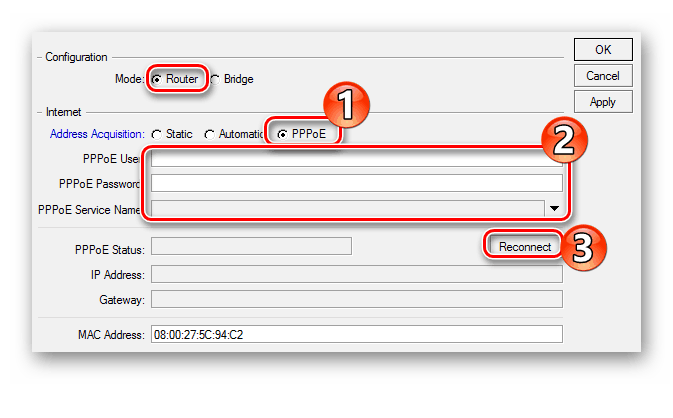

Настройки интернета находятся справа вверху окна Quick Set. Пользователю предлагается 3 их варианта, в зависимости от типа подключения, используемого провайдером:

- DHCP. В заводской конфигурации он присутствует по умолчанию, поэтому дополнительно настраивать ничего не придется. Разве что понадобится проверить МАС-адрес, если провайдер использует привязку к нему.

- Статический ІР-адрес. Здесь придется внести параметры, полученные от провайдера, вручную.

- РРРоЕ-соединение. Здесь также придется вручную ввести имя пользователя и пароль, а также придумать имя для своего соединения. После этого следует нажать на «Reconnect», и если параметры настроены сделаны правильно, в полях, расположенных ниже, отобразятся параметры установленного подключения.

Как видим, ничего трудного в изменении параметров интернет-соединения в роутере Микротик нет.

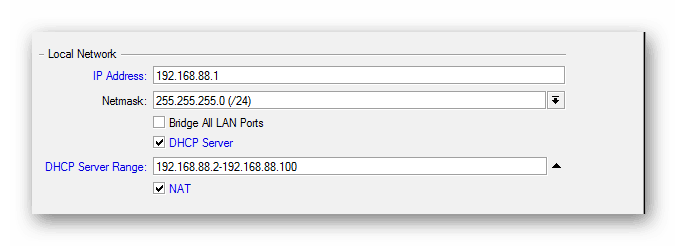

Локальная сеть

Сразу же под сетевыми настройками в окне Quick Set располагается конфигурация локальной сети. Здесь можно изменить IP-адрес роутера и настроить DHCP-сервер.

Чтобы интернет работал нормально, необходимо также обязательно разрешить трансляцию NAT, отметив галочкой соответствующий чекбокс.

Поочередно изменив все параметры в окне Quick Set, нажмите на кнопку «Apply». Соединение с роутером будет разорвано. Перезагрузите компьютер или просто отключите, а затем снова включите сетевое подключение. Все должно заработать.

Установка пароля администратора

В заводских настройках роутеров Mikrotik пароль отсутствует. Оставлять его в таком состоянии категорически нельзя из соображений безопасности. Поэтому, завершив базовую настройку устройства, следует обязательно установить пароль администратора. Для этого:

- В левом столбце окна утилиты Winbox открыть вкладку «System» и в ней перейти в подраздел «Users».

- В открывшемся списке пользователей двойным щелчком открыть свойства пользователя admin.

- Перейти к установке пароля пользователя, кликнув на «Password».

- Задать пароль администратора, подтвердить его и применить изменения поочередным нажатием на «Apply» и «OK».

На этом установка пароля администратора завершена. При надобности в этом же разделе можно добавить и других пользователей или группы пользователей с разным уровнем доступа к маршрутизатору.

Использование собственных цепочек обработки трафика Custom Chain

В прошлых частях статьи мы ознакомились с базовыми настройками файрволла, из которых мы, в том числе, узнали, что межсетевой экран маршрутизатора последовательно проверяет пакет на соответствие правилам фильтрации сверху-вниз. Проверка прекращается в тот момент, когда пакет будет либо пропущен на следующий этап обработки трафика (Action=Accept), либо прохождение пакета будет запрещено (Action=reject,drop,tarpit).

Таким образом, если мы представим себе файрволл, состоящий из 25 правил, то выглядеть это будет следующим образом:

При этом, если пакет соответствует только правилу номер 25, он все равно будет проверен на соответствие правилам с номера 1 по номер 24, на что будут потрачены ресурсы маршрутизатора.

Ситуация осложняется тем, что есть «очень дорогие», с точки зрения процессорного времени, правила фильтрации. В этих случаях приходит на выручку возможность писать собственные цепочки (Chain) обработки правила.

Если вы когда-либо занимались программированием, то собственная цепочка очень похожа на процедуру, вызов которой осуществляется указанием в поле Action команды Jump с именем цепочки, возврат же происходит на следующее правило за вызовом цепочки, по окончании обработки трафика в цепочке, либо если в каком-либо правиле собственной цепочки было использовано Action=Return, что прервало дальнейшую обработку цепочки.

Графически это можно отобразить так:

При этом надо обратить внимание, что пакет попадет в цепочку Custom-Chain-1, только если он будет соответствовать условиям, обозначенным в правиле 3a, а в цепочку Custom-Chain-2, только если он соответствует правилу 15a. В результате очевидно, что среднее количество правил, на которые проверяется пакет, уменьшается, что увеличивает производительность маршрутизатора

В результате очевидно, что среднее количество правил, на которые проверяется пакет, уменьшается, что увеличивает производительность маршрутизатора.

Так же хочется обратить внимание что одну и ту же цепочку можно вызывать из разных цепочек (в том числе и своих) фильтрации трафика. Например, вы можете написать цепочку с защитой ssh-сервера от подбора пароля и обращаться к ней как из цепочки input (подбор пароля на маршрутизатор), так и из цепочки forward, защищая один или несколько внутренних серверов

Для примера обсудим, как производится настройка роутера Микротик, имеющего несколько WAN-интерфейсов. В этом случает у вас возникает необходимость либо написания достаточно большого количества одинаковых правил для каждого WAN-интерфейса, либо создания собственной цепочки обработки трафика, и вызов ее при попадании пакета извне на любой из WAN-интерфейсов.

Подключение маршрутизатора и основные способы его настройки

Подключение маршрутизаторов Mikrotik к устройству, с которого будет производиться настройка, осуществляется стандартно. Кабель от провайдера следует подключить к первому порту маршрутизатора, а через какой-либо из остальных портов соединить его с компьютером или ноутбуком. Настройку можно осуществлять и через Wi-Fi. Точка доступа активируется одновременно с включением устройства и полностью открыта. Само собой разумеется, что компьютер должен находиться в одном адресном пространстве с роутером или иметь сетевые настройки, предусматривающие автоматическое получение IP-адреса и адреса DNS-сервера.

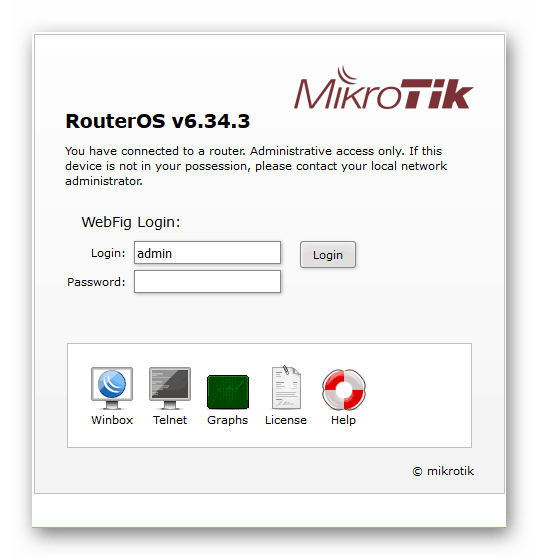

Проделав эти нехитрые манипуляции, необходимо сделать следующее:

- Запустить браузер и в его адресной строке ввести

- В открывшемся окне выбрать способ настройки роутера, щелкнув по нужной иконке мышкой.

Последний пункт требует более детальных пояснений. Как видно из скриншота, роутер Микротик можно настроить тремя способами:

- Winbox — специальная утилита для настройки устройств Mikrotik. За иконкой скрывается ссылка на ее скачивание. Данную утилиту можно скачать и с сайта производителя;

- Webfig — настойка роутера в браузере. Данная возможность появилась сравнительно недавно. Веб-интерфейс Webfig очень похож на Winbox, но разработчики уверяют, что его возможности шире;

- Telnet — настройка через командную строку. Такой способ подходит для продвинутых юзеров и более подробно в статье рассматриваться не будет.

В настоящее время разработчики делают основной упор на интерфейс Webfig, предлагающийся пользователю по умолчанию. Поэтому в более поздних версиях RouterOS стартовое окно может выглядеть вот так:

А так как в заводских настройках для входа в веб-интерфейс роутера пароля нет, то при первом подключении пользователь может быть сразу перенаправлен на страницу настроек Webfig. Однако большинство специалистов до сих пор продолжают работать с Winbox и считают ее самым удобным способом настройки устройств Микротик. Поэтому все дальнейшие примеры будут основаны на интерфейсе данной утилиты.

Обновление операционной системы RouterOS

Настоятельно рекомендуем поддерживать актуальное состояние прошивки вашего роутера.

Mikrotik RB951G-2HnD основывается на платформе MIPSBE, файлы которой (Main Package) и необходимо скачать.

Прошивка подключается к девайсу через утилиту WinBox, что также осуществляется при помощи несложного алгоритма:

Ручная установка обновлений Микротик

Шаг 1. В левой панели кликаем по опции Files, в результате чего должно появиться окно с подключаемыми файлами. Сюда необходимо скопировать скачанный с официального сайта Main Package.

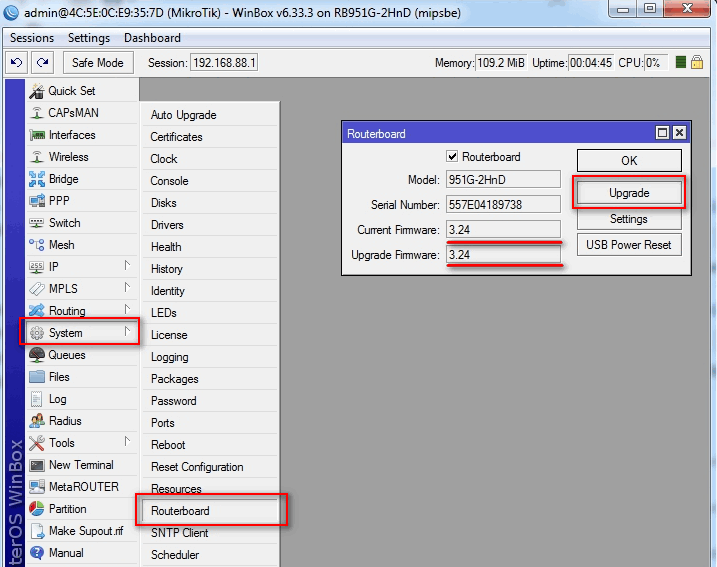

Обновление загрузчика Mikrotic

Шаг 2. Теперь нужно перезагрузить роутер после чего апдейт вступит в силу. Однако, вполне возможно, что такое обновление не затронет загрузчик системы. Поэтому проверить его версию потребуется вручную.

Шаг 3. С этой целью в левой панели необходимо выбрать «System», а затем «RouterBoard». Появившееся окно будет содержать информацию о текущей (Current Firmware) и самой свежей (Upgrade Firmware) версии загрузчика. Если эти параметры различаются, то необходимо запустить процедуру обновления при помощи кнопки«Upgrade».

Лог обновлений устройства

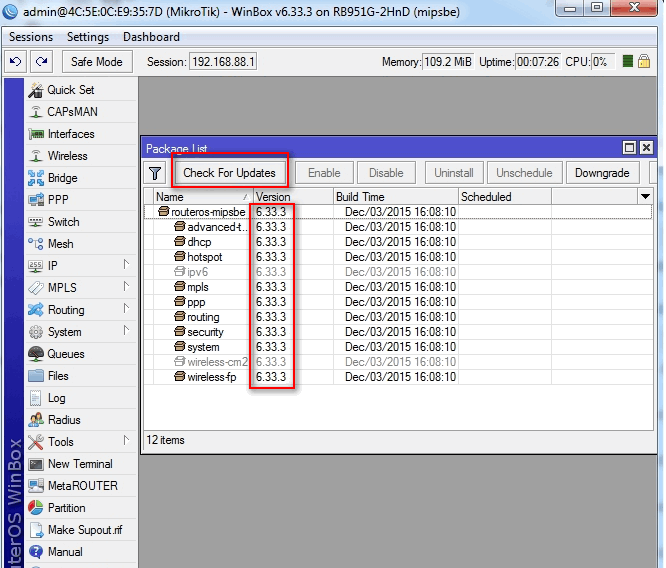

Шаг 4.Проверить же версию текущей прошивки роутера можно пройдя по пути System – Packages.

Совет! После того, как устройство получит доступ в интернет, процедура обновления может проходить в автоматическом режиме. Запускается она в окне Package List при помощи кнопки Check For Updates.

Примеры

Проброс портов

Предположим, вам надо сделать доступным веб-сервер (tcp/80), запущенный на локальной машине с IP 192.168.88.22.

/ip firewall nat add action=dst-nat chain=dstnat dst-port=80 in-interface=ether1-gateway protocol=tcp to-addresses=192.168.88.22 to-ports=80

Все бы ничего, но скорее всего, у вас включен firewall, который режет все, что не соответствует политике партии. Тогда надо разрешить forward пакетов:

/ip firewall filter add chain=forward protocol=tcp dst-port=80 action=accept

Это правило надо переместить повыше, т.е. ближе к началу списка правил.

Перенаправление трафика, адресованного одному ip, на другой ip

Если вам надо все подключения на один ip-адрес переадресовать другому ip-адресу:

/ip firewall nat add action=netmap chain=dstnat protocol=tcp dst-address=192.168.88.3 to-addresses=192.168.4.200

Ждем любителей чужого ssh

Если мы не используем ssh для работы с Mikrotik, то нам может быть мало просто отключить ssh в IP -> Services. Если мы не пользуемся ssh, значит, любая попытка коннекта по ssh — вражеская!

Следующее правило добавляет IP-адреса источников (), которые подключаются к 22 порту, в список , на 60 минут. Само это правило ничего не блокирует, просто заносит в черную книжечку:

/ip firewall filter add chain=input protocol=tcp dst-port=22 address-list=ssh_blacklist action=add-src-to-address-list address-list-timeout=60m comment=»record ssh brute forcers» disabled=no log=yes log-prefix=» — SSH ATTEMPT — «

А вот теперь, имея на руках список хулиганов (ssh_blacklist), можно банить им либо только работу с ssh, либо вообще любые действия в сторону нашего микротика:

/ip firewall filter add chain=input protocol=tcp src-address-list=ssh_blacklist action=drop comment=»drop ssh brute forcers»

Правила по отлову и блокированию маньяков надо разместить выше последнего запрещающего правила, иначе ничего не сработает. А еще лучше, если у вас есть открытый VPN или другие сервисы на микроте — оба этих правила поставить самыми первыми, чтобы тех, кто пытался наш ssh открыть, отгородить вообще от всего на нашем роутере, по принципу — если кто-то в одном что-то замышляет, то и в другом он тоже пакость готовит. Главное — не перестараться! Вдруг вы сами случайно забудете об этом правиле и решите с работы посканить роутер nmap-ом, например.

По этому принципу настраивают защиту микротика от брутфорса, но здесь я уже не буду засорять эфир, и так уже нагородил простыню.

Подключение роутера Mikrotik

На этапе подключения устройства Mikrotik не имеют особых отличий. Большинство моделей оснащено пятью сетевыми портами. Первый порт используется для получения Интернета, остальные — для его раздачи и соединения устройств домашней сети. Вставьте сетевой кабель, предоставленный вашим провайдером, в слот с маркировкой «Internet» или «PoE in».

После этого подключите адаптер питания к Wi-Fi роутеру и включите его в розетку. Некоторые модели Mikrotik имеют нестандартный блок питания. Например, в роутерах «hEX PoE lite» он выполнен в виде отдельного модуля, выдающего выходное напряжение 24V. По внешнему виду он напоминает адаптер ноутбука. Решение использовать такое высокое напряжение вместо стандартных 9V или 12V обусловлено двумя факторами:

- Маршрутизатор имеет мощное «железо», для работы которого необходимо достаточное напряжение и сила тока. Тактовая частота процессора у этой модели 650 МГц, роутер имеет 64 МБ оперативной памяти.

- Используется технология «Power over Ethernet», позволяющая подключать до четырёх внешних устройств с передачей питания по сетевому кабелю. При этом внешнее питание для них не требуется. Например, вы сможете подключить IP-камеру, используя только кабель UTP.

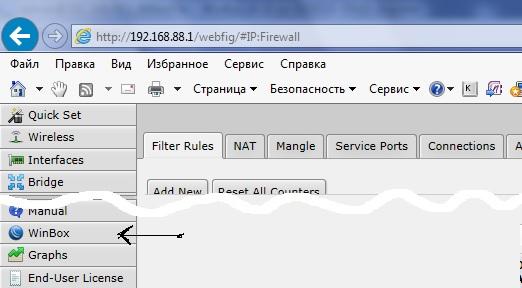

Доступ к терминалу через WinBox

Огромное преимущество WinBox состоит в том, что даже если сетевой адаптер компьютера, с которого вы подключаетесь к Mikrotik, находится в другой подсети (ну, настройка у вас такая), то WinBox все равно сможет подключиться к роутеру — по mac. Если вы еще не установили WinBox, самое время это сделать! В браузере открываем веб-интерфейс роутера и находим почти в самом низу ссылочку WinBox.

Запускаем WinBox и выбираем New Terminal.

Дальше все как в нормальных взрослых железках, по tab автодополнение команд и др. Вам понравится!

При вводе команд учтите, что внесенные изменения применяются сразу же, поэтому не заблокируйте сами себя. После ввода команд новые правила будут доступны для редактирования через WinBox или веб-интерфейс. Порядок правил имеет значение — выполняются сверху вниз. Где бы вы ни взяли сами команды, сначала посмотрите, что они делают!

Цепочка INPUT работает тогда, когда данные предназначены роутеру (его ip адресу). Когда мы что-то настраиваем для этой цепочки, мы в первую очередь защищаем сам роутер (ssh, telnet, веб-интерфес и др.) от взлома. Пожалуй, больше всего внимания требует именно эта цепочка. Общий принцип построения правил: явно запрещаем что-то (например, все новые соединения из интернета ;)) или явно что-то разрешаем (например, удаленный ssh), остальное запрещаем.

Цепочка FORWARD работает тогда, когда данные проходят через роутер, например, когда ваш локальный компьютер хочет открыть сайт ya.ru. Всякие блокировки на этом этапе защищают вас, например, от того, что зараженный компьютер в вашей локальной сети начнет рассылать спам или учавствовать в DDOS. Т.е. каждый банк-клиент, IM-месенджер и куча другого софта требуют своих особых разрешений, то если вы не защищаете банк от хакеров, то мы просто запретим некоторые наиболее распространенные виды трафика, которые используются зараженными компьютерами. А так весь проходящий из локалки в интернет (но не наоборот!) мы разрешим.

Цепочка OUTPUT работает тогда, когда данные генерятся на самом роутере и идут наружу. Например, для запросов DNS. Эту цеопчку по сути нам нет смысла фильтровать. Почти.

Цепочка forward позволяет нам разрешать или не разрешать проходящий трафик, а вот за то, какой трафик и куда мы будем перенаправлять, отвечают цепочки SRCNAT и DSTNAT.

Цепочка SRCNAT (Source NAT) предназначена для трафика, условно названного «наружу». Изменяется адрес источника (source) на адрес внешнего интерфейса. Например, чтобы дать возможность клиентам локальной сети посещать сайты в интернет.

Цепочка DSTNAT (Destination NAT) определяет как будет проходить «входящий» трафик. Роутер изменит адрес назначения (destination). Например, можно сделать доступным из вне веб сервер, размещенный в локальной сети.