HackWare.ruКак увеличить мощность TX Power Wi-Fi карты в Kali Linux и BlackArch в 2018

Содержание:

Усиление мощности для Alfa AWUS036NHA

Для AWUS036NHA эти же команды не имеют эффекта.

«За назначение свойств каналам отвечает regulatory domain, который зависит от страны. Данные берутся из базы данных в юзерспейсе при помощи утилиты crda. По идее сменить страну можно командой «iw reg set $КОД_СТРАНЫ», но в случае с устройствами от atheros из коробки этот метод не работает, так как у атеросов regulatory domain зашит в EEPROM и линуксовый драйвер читает именно его, игнорируя настойки системы. К счастью, у нас тут opensource и мы можем наложить несложный патч:»

Т.е. это тот самый случай, когда драйвер игнорирует системные настройки и использует значение, зашитое производителем на аппаратном уровне. Проблема, в принципе, решаема, причём несколькими различными методами.

Если у вас Alfa AWUS036NHA или любая другая, которая игнорирует системные настройки regulatory domain, то это не повод впадать в отчаянье.

Вы обратили внимание, что база данных, из которых берутся данные, представляет собой обычный текстовый файл? По идее, сразу должна возникнуть мысль, можно ли подправить его под нужную страну? Можно!

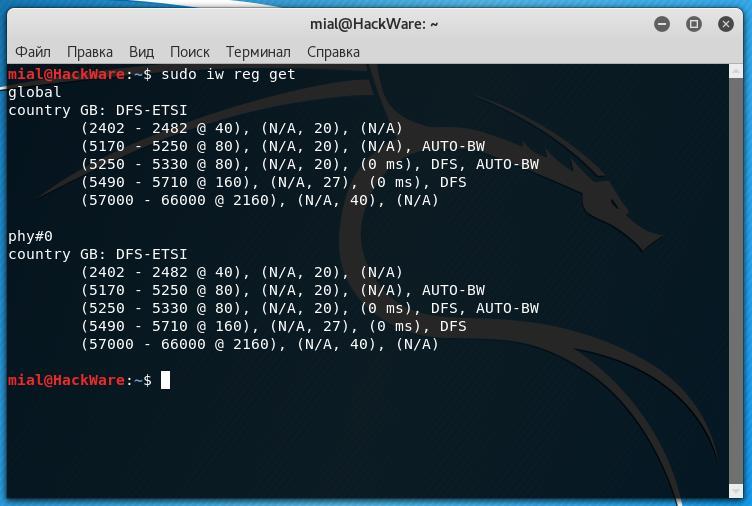

Начнём с того, что проверим, для какой страны произведена ваша беспроводная карта:

sudo iw reg get

В моём случае строка country GB говорит о том, что карта произведена для страны, которая в базе данных названа GB.

Мой метод отличается от других инструкций, где вручную устанавливаются пакеты wireless-regdb и crda. Эти пакеты уже должны быть установлены в вашей системе (в Kali Linux есть по умолчанию). Единственное что мы сделаем – заменим файл базы данных.

Клонируем исходные файлы:

git clone git://git.kernel.org/pub/scm/linux/kernel/git/sforshee/wireless-regdb.git cd wireless-regdb/

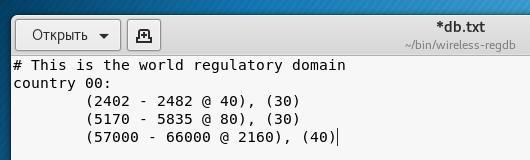

Теперь нам нужно отредактировать текстовый файл базы данных:

gedit db.txt

В нём найдите строку country 00 и пропишите для неё что-то вроде (можете подправить под свой вкус):

(2402 - 2482 @ 40), (30) (5170 - 5835 @ 80), (30) (57000 - 66000 @ 2160), (40)

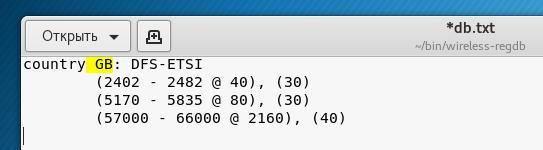

Эти же строки впишите для country GB:

Сохраните и закройте файл.

Выполните команду:

make

В результате из текстового файла был создан бинарный файл БД (regulatory.bin) которым мы подменим одноимённый файл в системе.

Удаляем исходный файл базы данных:

sudo rm /lib/crda/regulatory.bin

Копируем нашу модифицированную БД:

sudo cp regulatory.bin /lib/crda/regulatory.bin

Копируем необходимый публичный ключ (файл БД подписан сгенерированным специально для нашего пользователя ключом):

sudo cp $USER.key.pub.pem /lib/crda/pubkeys/

Перезагрузите компьютер.

Теперь НЕ нужно использовать sudo iw reg set BZ.

Убедимся в этом:

sudo iw reg get

Строки

country GB: DFS-ETSI (2402 - 2482 @ 40), (N/A, 30), (N/A)

говорят о возможности увеличить мощность до 30 dBm.

Пробуем:

sudo ip link set wlan0 down sudo iw dev wlan0 set txpower fixed 30mBm # sudo iw wlan0 set monitor control # если нужно, переводим в режим монитора sudo ip link set wlan0 up

Результат:

После того, как мы пропатчили базу данных, больше нет необходимости менять значение управляющего домена ни для какого беспроводного интерфейса!

Другие настройки

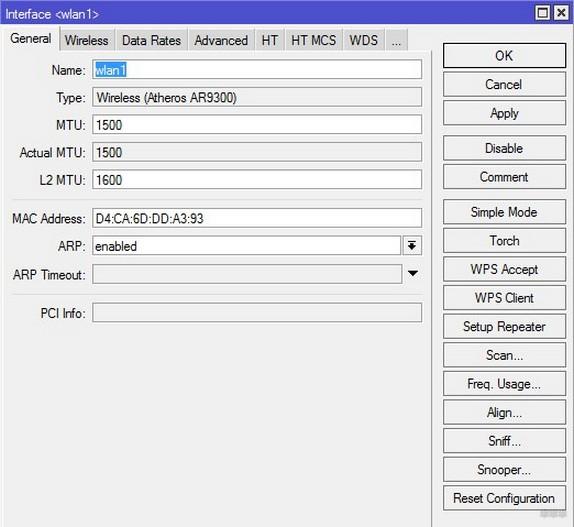

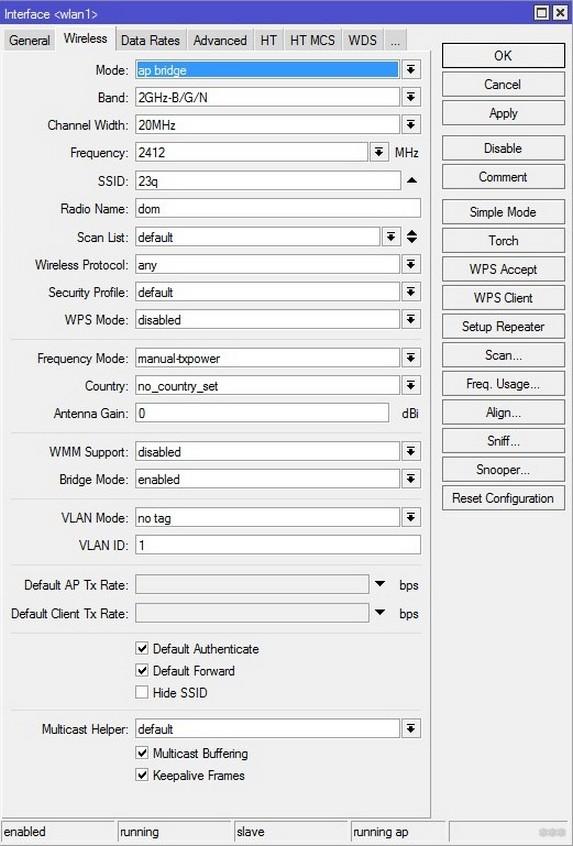

Теперь пробежимся по каждой вкладке настройки WiFi на Mikrotik отдельно с разбором уже не базовых настроек. Начнем с общей.

General

- Name – название интерфейса, при желании можно оставить тем же самым, ни на что не влияет.

- Настройки MTU – если не знаете, для чего их менять, лучше оставить как есть. В случае необходимости и понимания можно подправить под свою задачу. Часто применяется для маскировки под какое-то устройство.

- MAC Address – МАК вашего устройства.

Wireless

- Mode – оптимально для обычной точки доступа использовать режим ap_bridge – это и есть как точка доступа в чистом виде, с возможностью подключения клиентов извне.

- Channel Width – ширина канала

- Frequency – основная частота работы. Ну или в переводе на каналы – частота канала. Если хотите поменять канал, здесь это делается с помощью этой настройки – просто меняйте частоту.

- SSID – имя сети.

- Radio Name – имя сети при сканировании, при домашнем использовании неактуально, но в корпоративных сетях, где многие сети имеют одинаковый SSID для удобного переподключения – удобный способ распознавания точек доступа.

- WPS Mode – подключение устройств с помощью быстрой кнопки. В целях безопасности – отключаем (в положение disabled)

- Country – выбираем свою страну. Это влияет на выбор доступных частот (каналов). Если выберите не свое – есть вариант возникновения проблем.

- Hide SSID – скрытие имени сети от всех. Можно будет подключаться только прямым вводом.

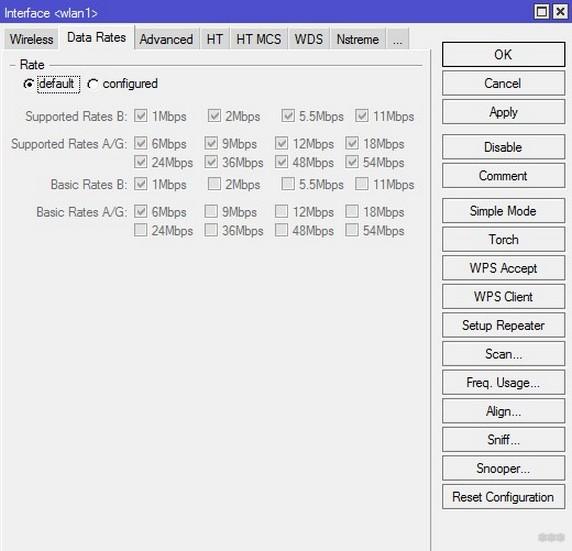

Data Rates

Регулирование скоростей по каналам возможного трафика на интерфейсе и служебного. Можно извращаться и убирать устаревший стандарт B, для принудительного использования повышенных скоростей, но на практике… default.

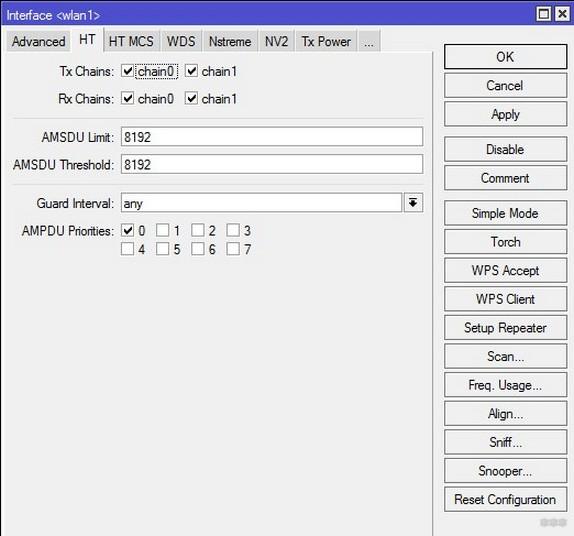

Advanced

- Area – в другой вкладке задаются устройство, который принадлежат отдельной «Area». А уже здесь можно выбрать эту группу и применять настройки только для нее. Эдакая группировка с накидыванием параметров только для заданной группы.

- Max Station Count – максимальное число клиентов в сети.

- Distance – рабочее расстояние. Indoor – в помещении, dynamic – автонастройка, цифры – километры.

Работа с антеннами. На какие принимать, на какие отправлять.

Настройка скоростей уже поантенно. Актуально для режима MIMO.

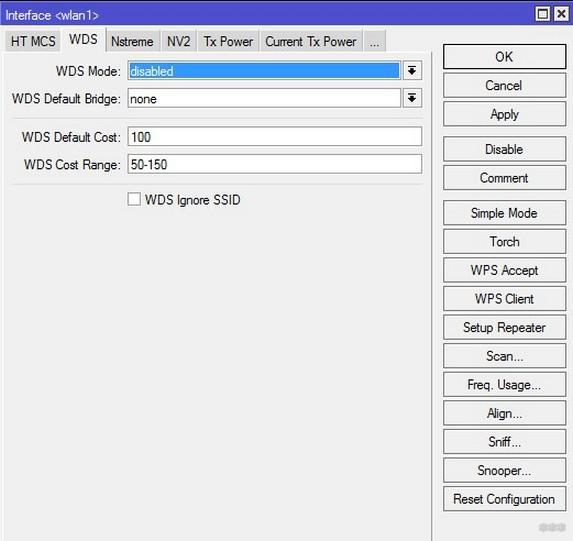

WDS

Работа в режиме WDS.

- WDS Mode – главная настройка. Disabled – Отключено, dynamic – автоматическое добавление устройств, dynamic mesh – «бесшовный Wi-Fi».

- WDS Ignore SSID – при снятой галке идет обязательная проверка не только одинаковой частоты работы, но и SSID. Если поставить – имя сети будет игнорироваться.

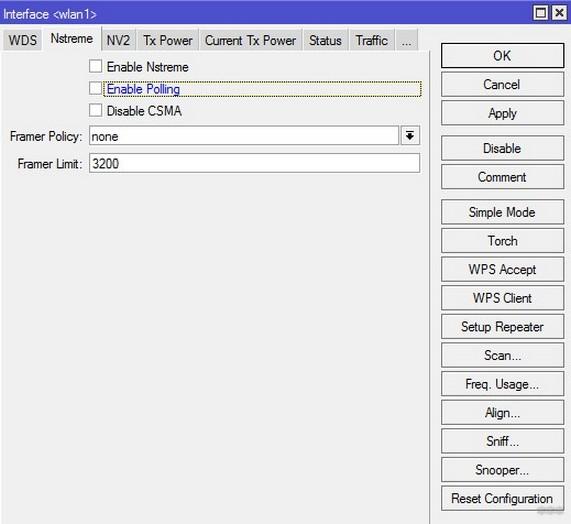

Работы с микротиковским поллинговым протоколом.

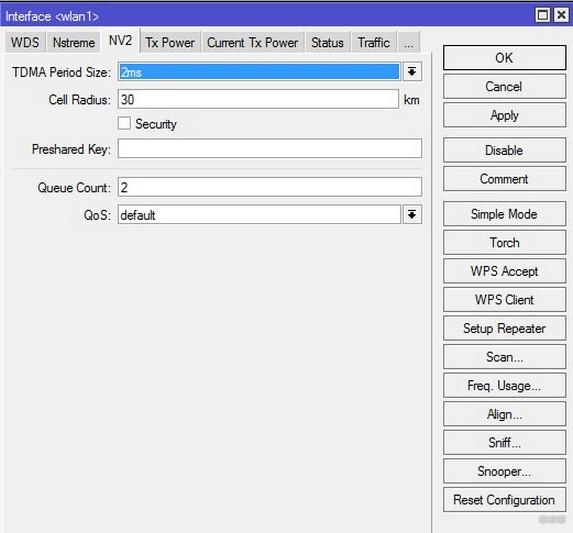

Работа с обновленным поллинговым протоколом – Nstreme Version 2.

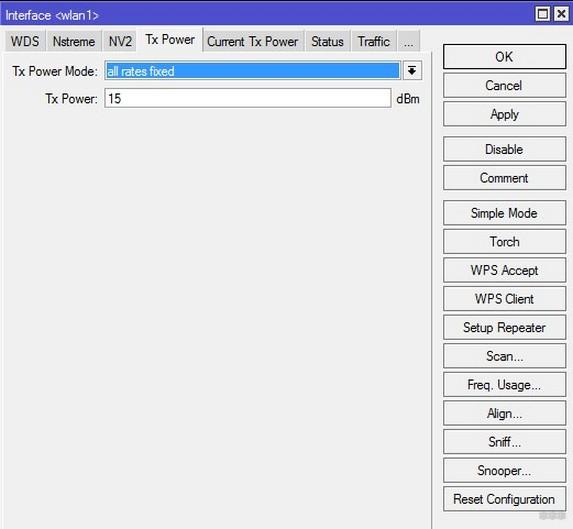

TX Power

Регулирование мощности передатчика. По умолчанию Микротики выдают что-то около 1 Вт (27 dBm). А законы РФ разрешают передатчики только до 0.1 Вт в свободном использовании. Вывод – нужно понижать. Уровень сигнала 17 dBm – примерно и есть 0,1 Вт.

Конечно, можно и увеличить мощность. Но будет ли от этого толк? Роутер начнет бить дальше, его будет видеть больше устройств, но подключаться к нему все равно не смогут – ведь их собственные передатчики неспособны будут выдавать те же режимы.

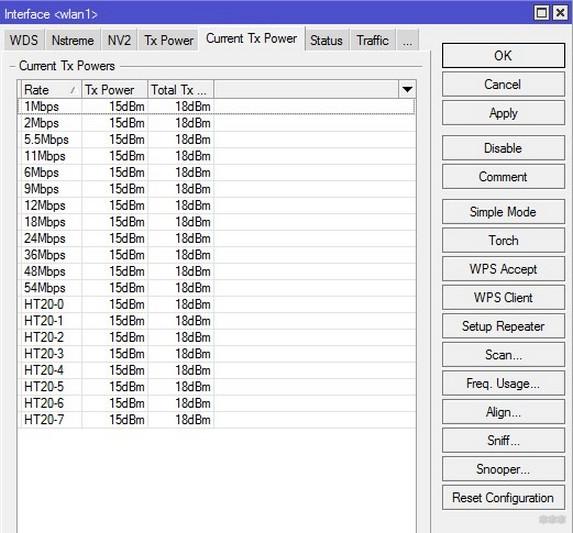

Current TX Power

Отображение реальных мощностей передатчика по каждому каналу, в зависимости от предыдущих настроек результаты смотрятся именно здесь.

Status

Текущий статус роутера – время включения, режим Wi-Fi и т.д.

Вот и все! Если чего-то не хватает и нужно внести в список для будущих поколений – обязательно напишите!

Повышение можности Wi-Fi адаптера в BlackArch Arch Linux

В BlackArch/Arch Linux рекомендуется установить пакет wireless-regdb-pentest. Подробности в статье «Как увеличить мощность (TX-Power) Wi-Fi карты в BlackArch». Если по каким-либо причинам вы не хотите использовать wireless-regdb-pentest, то ниже описано, как это сделать другим путём (по аналогии с Kali Linux).

Все вышеприведённые команды работают и в BlackArch / Arch Linux. Но необходимо установить пару дополнительных пакетов:

sudo pacman -S crda wireless-regdb

В файле /etc/conf.d/wireless-regdom можно разкомментировать строку с соответствующей страной, чтобы значение устанавливалось при загрузке системы.

Также в BlackArch / Arch Linux другое имя беспроводных интерфейсов – замените их в командах на правильные.

В BlackArch / Arch Linux при генерации бинарного файла БД возникнет ошибка

openssl rsa -in ~/.wireless-regdb-mial.key.priv.pem -out mial.key.pub.pem -pubout -outform PEM

writing RSA key

Generating regulatory.bin digitally signed by mial...

./db2bin.py regulatory.bin db.txt ~/.wireless-regdb-mial.key.priv.pem

File "./db2bin.py", line 13

print 'Usage: %s output-file input-file ' % sys.argv

^

SyntaxError: Missing parentheses in call to 'print'

make: *** Ошибка 1

Она связана с тем, что по умолчанию Arch Linux использует Python 3, а не Python 2. Для решения проблемы откройте файл Makefile:

gedit Makefile

И замените в нём строку

./db2bin.py regulatory.bin db.txt $(REGDB_PRIVKEY)

на

python2 ./db2bin.py regulatory.bin db.txt $(REGDB_PRIVKEY)

Настройки сети

А уже теперь, после включения и активации профиля безопасности, можно перейти к самим настройкам беспроводной сети – задать все параметры работы, профили, и наконец название.

Переходите в первую вкладку Interfaces, выбирайте наш беспроводной WLAN1, открываем вкладку Wireless:

Не хотите заморачиваться? Сделайте все как на скриншоте. Краткие важные моменты:

- Band – наш режим работы, 2G – работа на частоте 2 ГГц с работой по стандартам вплоть до 802.11n

- SSID – название вашей сети, так ее будут видеть все окружающие.

- Security Profile – Default (тот, который мы ставили выше с паролем)

После сохранения настроек через кнопку ОК все должно заработать и стать видимым для всех. Пробуем! Далее будут справочные материалы по каждому из пунктов – вдруг что-то да пригодится.

Настройка wi-fi моста на mikrotik

Первым делом создадим security profile в нем нужно указать пароль который используется для авторизации на wi-fi точке:

Переходим в раздел Wireless => security profile там выбираем способ шифрования и указываем пароль точки доступа к которой нужно подключится, ппосле чего нажимаем ок

Следующим шагом мы настроим подключение к wi-fi точке, для этого идем в раздел wireless и 2 раза нажимаем на интерфейс wlan1 (это наш вай фай который будет работать как клиент) на кладке Wireless выбераем режим работы wi-fi как station-bridge, вводим ssid точки к которой нужно подключится и выбираем созданный ранее security profile

После этого наш микротик должен подключииться к точке но ничего не будет работать. Продолжаем настройку.

Создадим локальный мост между всеми интерфейсами роутера: идем на вкладку bridge и нажимаем на крестик после чего сразу жмем окей.

теперь добавим все интерфейсы в bridge, это делается на вкладке ports (в моем случае добавлен только 1 порт)

Почти все готово, теперь нужно создать dhcp client для ретрансляции ip адресов, делается это на вкладке ip => DHCP Client Не Забудьте выбрать в качестве клиента наш bridge!

Навсякий случай перезагружаем роутер system => reboot и все должно заработать =)

Набор консольных команд для тех же действий:

Apache

(удаляем существующие бриджи все)

/interface bridge remove

(добавляем бридж)

/interface bridge add name=bridge

(потом 2, 3….)

/interface bridge port add bridge=bridge interface=ether1

/ip dhcp-client remove

(добавление dhcp-client-а для бриджового интерфейса)

/ip dhcp-client add interface=bridge disabled=no

(сброс настроек wifi)

/interface wireless reset-configuration

(задается собственный security profile для беспроводной сети, клиент)

/interface wireless security-profiles add name=my-client \

mode=dynamic-keys authentication-types=wpa2-psk \

wpa2-pre-shared-key=WiFiPassWord

(и дальше настраиваете wifi-интерфейс со своими параметрами)

/interface wireless set 0 disabled=no security-profile=my-client mode=station-bridge ssid=…..

(удаление всех правил файервола)

/ip firewall filter remove

|

1 |

(удаляемсуществующиебридживсе) interfacebridgeremove (добавляембридж) interfacebridgeaddname=bridge (потом2,3….) interfacebridgeportaddbridge=bridgeinterface=ether1 ipdhcp-clientremove (добавлениеdhcp-client-адлябриджовогоинтерфейса) ipdhcp-clientaddinterface=bridgedisabled=no (сброснастроекwifi) interfacewirelessreset-configuration (задаетсясобственныйsecurityprofileдлябеспроводнойсети,клиент) interfacewirelesssecurity-profilesaddname=my-client\ mode=dynamic-keysauthentication-types=wpa2-psk\ wpa2-pre-shared-key=WiFiPassWord (идальшенастраиваетеwifi-интерфейссосвоимипараметрами) interfacewirelesssetdisabled=nosecurity-profile=my-clientmode=station-bridgessid=….. (удалениевсехправилфайервола) ipfirewallfilterremove |