Админская фамилия

Содержание:

Тэги

ссылки

интересное

Mikrotik

security

routeros

links

MS

books

link

обучение

ИБ

linux

Книги

cisco

windows

Автоматизация

D-Link

MTCNA

VPN

OSPF

ubuntu

безопасность

Active Directory

The Dude

firewall

script

сеть

скрипт

AD

FreeBSD

Linux Server

MTCRE

RDP

failover

monitoring

mum

routing

Сертификация

#Sysadminka

1С

Asterisk

Certification

DDoS

DHCP

HDD

Hyper-V

IP-телефония

MTU

Microsoft

PowerShell

RAID

SNMP

SSL

Wi-Fi

WiFi

debian

hardware

internet

presentation

routerboard

server

webmin

Линукс

Челябинск

виртуализация

для чайников

жизнь

закон

коммутатор

коммутация

настройка

BGP

CureIt

DNS

DPI

Dr.Web

KeePass

L2

Linux Firewalls

MPLS

MSS

MVA

MidnightCommander

O’Reilly

PPTP

QoS

SDN

SNMPv3

about

bandwidth

best practice

cmd

eoip

groups

hack

iptables

open source

password

python

ssh

terminal

Антивирус Касперского

ИСПДн

Интернет

Информационная безопасность

ПДн

СКЗИ

ЦОД

группы

курсы

оптимизация

официальные документы

пароль

полезное

приказ

производительность

профессионализм

работа

скорость

туризм

юзвери

70-640

70-642

8.8.4.4

8.8.8.8

802.11

802.1Q

APC

ARP

Arduino

AutoIt

Azure

Benchmarks

Bridging

CEPH

CIS

CactiEZ

CentOS

ConfigServer Services

Consultant

DFL-260e

DFS

DNS Failure

DoS

ERPS

EVE-NG

EXOS

Excel

Extreme Networks

FS

FTP

FastNetMon

Fortigate

Fortinet

Forwarding

GNU

GPL

GRUB2

IDA

IDE

IIS

IPAM

ISO

ISO/OSI

ISP

IT

Introduction

KAV

KIS

Kaspersky Internet Security

KeePassX

LACP

LAPS

LVM

Lab

Lastpass

Local Admin

MAC-Port

MC

MCITP

MCTS

MPBGP

MS12-020

MTCTCE

MTCWE

MiTM

Mikrotik-trainigs

NAT

NFS

Netwrix AD change auditor

OSI

OpenSource

Option 82

PDU

PHD VI

PHPIPAM

PRTG

Pentium-I

RAT

RFC

RTT

Remote Administration Tool

SJPhone

SMART

SMS

STP

Sysinternals

System Center

TCP

TCP/IP

TLS

Telegram

TrixBox

UTM

Ubuntu 10.10

Uptime Robot

VPS

VRDP

VRF

Veeam Endpoint Backup

Virtual Address Mapping

VirtualBox

VoIP

WPAD

Window Size

Windows 2000

Windows 8

Windows server 2008R2

X Window System

XFCE

aggregation

ansible

apache

apple

autonegotiate

aws

backdoor

balance

bash

bat

batch

beeline

blog

bonding

bug

cacti

ccna

ccnp

ciseg

cjdns

cloud

collision

configuration management

courses

crc

csv

delay-threshold

design

devnet

docker

duplex

dynamic MAC

error

exploit

fedora

firewalls

fly

free

free software

functions

geany

gentoo

google public dns

grafana

greenshot

grep

hajime

highload

highload++

hotspot

html

https

i2p

install

inux

ios

ios10

iot

iperf

iphone

ipsec

iptest

kubernetes

l2tp

l7-filter

layer2

loader

manual

mdt 2013

mf710m

nDPI

network

ntop

openstack

openvpn

ostinato

ovpn

oxidized

packages

papercut

pascal

performance

pidgin

ping

ports

price

printer

prometheus

proxy

putty

qlproxy

queues

radmin

rb951ui-2hnd

regexp

remote display

rsc

segmentation

sipnet.ru

snmp_exporter

spiceworks

tag

teamviewer

texet

theory

time-management

tools

tor

tox

trojan

troubleshooting

tutotial

twister

utilites

video

vlan

vpls

wireshark

wlan

xplico

zabbix

zte

Аракуль

Башкирия

Белорецк

Белый ключ

Гремучий ключ

Двуглавая сопка

Ланит

Митькины скалы

Мраткино

Перья

СКС

Таганай

Том Лимончелли

Управление IP адресами

ФСБ

ФСТЭК

Хакер

анонимность

антивирусы

аппаратный файерволл

аудио

балансировка

блог

большой брат

будущее

видео

вирусы

горнолыжка

горы

группы по умолчанию

двойной NAT

диагностика

дизайн

домен

доступ

заметка

запрет

запретили google

защита

зима

иксы

инструменты

интервью

карьера

китайцы

коллизии

командная строка

консоль

конференция

масштабируемость

менеджер паролей

мероприятие

неайтишное

облака

общие папки

объекты идентификации

оглавление

оповещения

отдых

отпуск

отрубить руки

пакеты

пароли

перенос профиля

пересекающиеся адреса

печать

пиздец

письмо

пользователи

порты

права доступа

приветствие

пропаганда

пропускная способность

радиолюбитель

раритет

резервирование

рекомендации

русификация

свободное ПО

сегментация

сертификаты

сноуборд

советы

софтфон

сравнение

стандарты

старое железо

стена позора

таблица

тайм-менеджмент

тайм-менеджмент для системных администраторов

терминал

технологии

удаление

удаленный доступ

ускорение

установка

установка программ

уязвимость

файловая система

форум

хомячки

хранение паролей

цены

чертов MS

шифрование

яндекс

№17

№378

MikroTik Bridge

Every port in MikroTik Router is a layer 3 port by default and its keep in different broadcast domain. So, if you create a PPPoE server or a DHCP server on any interface, the service cannot be accessible from any other interfaces and other interfaces keep unused sometimes. If you want to use these unused interfaces and want to access your DHCP or PPPoE server from all the interfaces, you have to turn your layer 3 ports to layer 2 ports and bind them to a layer 3 logical port. MikroTik bridge feature has come for this purpose.

MikroTik Bridge turns layer 3 ports to layer 2 ports and bind them with a logical layer 3 port. So, all the bridge ports as well as the logical layer 3 port keep in the same broadcast domain. Now it is possible to access any service like PPPoE or DHCP from any bridged MikroTik port.

How to Create Bridge in MikroTik Router

There are two major steps to create Bridge in MikroTik Router. First step is creating a logical bridge interface and second step is binding your desired physical interface to this logical interface. Following steps will show you the complete bridge configuration in MikroTik Router.

- Login to your MikroTik Router by winbox with your login credentials.

- Click on Bridge menu item from left menu bar. Bridge window will appear now.

- Click on Bridge tab if not selected and then click on PLUS SIGN (+). New Interface window will appear.

- Put your bridge interface name as you wish in the Name

- Click Apply and OK

- Now click on Ports tab and then click on PLUS SIGN (+). New Bridge Port window will appear.

- Choose your physical interface that you want to bind to the bridge interface from Interface dropdown menu.

- Choose your Bridge interface that you created before from Bridge dropdown menu.

- Click Apply and OK

- Do step 6 to step 9 if you want to add more physical interfaces to your bridge interface.

Creating logical bridge interface and binding physical interfaces to this bridge interface have been completed. Now any service that is created on bridge interface will be accessible from your bound physical interfaces easily.

If you face any problem to do above steps properly, watch below video carefully about MikroTik VLAN and Bridge Configuration. I hope it will help you to do the above steps successfully.

MikroTik VLAN and Bridge configuration has been discussed in this article. I hope you are now able to create VLAN or Bridge in your MikroTik Router if necessary. However, if you face any problem to create VLAN or Bridge in your MikroTik Router, feel free to discuss in comment or contact with me from Contact page. I will try my best to stay with you.

VLAN in MikroTik

VLAN (Virtual Local Area Network) is used to create multiple virtual LANs on a single physical interface. It is a layer 2 method that divides a single broadcast domain into multiple broadcast domains. So, proper VLAN planning can increase your network performance as well as network privacy.

There are various situations when you need to create VLAN in your MikroTik router. For example, if your ISP provides your WAN connection through a VLAN, you have to create a VLAN on your WAN interface or if you need to isolate your VIP users from other network users for any security purpose, VALN will be a better solution to isolate your physical network into multiple logical networks.

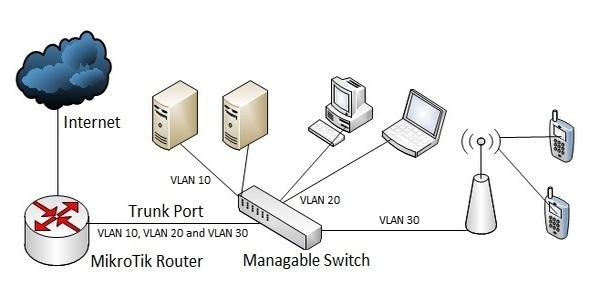

MikroTik VLAN Network

How to Create VLAN in MikroTik

VLAN can easily be created in MikroTik router like other network devices. Following steps will show you how to create VLAN in your MikroTik Router.

- Login to your MikroTik Router by winbox with your login credentials.

- Click on Interfaces menu from left menu bar and then click on VLAN tab.

- Click on PLUS SIGN (+) to add new VLAN interface. A new window named New Interface will appear.

- Put your VLAN name what you wish in Name input field.

- Put your VLAN id in VLAN ID input field. If you want to create VLAN for WAN connection, your ISP will provide you the VLAN ID. If you want to create VLAN for your network, provide an integer number between 1 to 4095 what you wish.

- Now choose your physical interface on which you want to create VLAN from Interface dropdown menu.

- Click Apply and OK button.

A new VLAN interface has been created. Similarly, you can create as many VLANs as you want following the above steps.

Your newly created VLAN interface will behave like a physical interface. So, you can assign an IP on this VLAN interface as well as you can use this interface for routing. You will find your newly created VLAN interface all the places where there is an option to select interface such as assigning IP address on an interface, selecting your network gateway interface and so on.

If you wish to create VLAN for your local network, you have to configure a manageable switch. Follow my article about MikroTik VLAN routing configuration with manageable switch. It will show how to configure inter-VLAN routing with MikroTik Router and manageable switch.

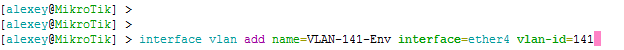

Добавление интерфейса VLAN.

Пожалуй самое простое. Через Winbox выбираем раздел Interface в нём жмём кнопку добавления интерфейс (+) и выбираем VLAN.

В появившемся окошке достаточно заполнить три поля:

- Name — имя нового интерфейса;

- VLAN ID — собственно метка VLAN;

- Interface — порт на котором будем смотреть VLAN.

Если хотим выполнить эту же операцию в терминале — набираем команду interface vlan add name=VLAN-141-Env interface=ether4 vlan-id=141. По сути тоже самое.

Затем в IP — Addreses не забываем интерфейсу присвоить IP Адрес.

Есть один нюанс в этом простом действии, если Вам надо добавить интерфейс VLAN на slave порт, то добавлять его следует на master порт.

На этом всё.

Настройка VLAN Switch

Для того что бы настроить VLAN вторым методом GUI Winbox’a нам уже не поможет, по крайней мере на 5ой версии там этих настроек нет, всё делается только через терминал.

UPD. В 5ой версии иногда не получается сделать эти настройки даже через терминал, в 6ой версии RouterOS эти настройки можно выполнять в т.ч. и через Winbox.

В этом режиме микротик работает только как Switch, все его прелести как маршрутизатора в этом случае нам не нужны и задействованы не будут. Это с одной стороны плюс, потому что передача пакетов в этом случае будет происходить на скорости сетевого интерфейса (т.е. если порт 100 мегабит — пакеты будут проходить со скоростью 100 мегабит, 1гигабит — 1гигабит) т.е. быстрее чем если мы будем использовать бридж или роут режимы. С другой стороны толком контроля трафика здесь мы не добьёмся, но этого и не нужно.

Я рассмотрю две схемы, 1я схема когда микротик будет использоваться как свитч доступа, и 2я — транзитный.

В первой схеме у нас порты 3,4,5 — акцесс порты (access ports,порты доступа), 2 — порт транковый (trunk port). Эта схема рассматривается на оф. сайте микротика. Соответственно если у вас чип 8316 читаем русскую версию , если 8327 английскую, или читаем дальше.

Создаём свитч-группу.

/interface ethernetset ether3 master-port=ether2set ether4 master-port=ether2set ether5 master-port=ether2

Настраиваем на портах vlan-mode и vlan-header, а так же для access портов присваиваем default-vlan-id (аналоги PVID на D-link’ах и VLAN to Port на Linksys’ах).

Параметр «vlan-mode» может принимать следующие значения:

- disabled — игнорировать vlan-таблицу, обрабатывать пакеты, содержащие vlan-теги точно так же, как если бы они не содержали vlan-тегов;

- fallback — режим по умолчанию – обрабатывать пакеты, содержащие vlan-теги, не представленные в vlan-таблице, точно так же, как если бы они не содержали vlan-тегов. Пакеты, содержащие vlan-теги, представленные в vlan-таблице, но входящий порт не соответствует какому-либо порту в записях vlan-таблицы, не будут отброшены.

- check — отбрасывать пакеты, содержащие vlan-теги, не представленные в vlan-таблице. Пакеты, содержащие vlan-теги, представленные в vlan-таблице, но входящий порт не соответствует какому-либо порту в записях vlan-таблицы, не будут отброшены.

- secure — отбрасывать пакеты, содержащие vlan-теги, не представленные в vlan-таблице. Пакеты, содержащие vlan-теги, представленные в vlan-таблице, но входящий порт не соответствует какому-либо порту в записях vlan-таблицы, тоже будут отброшены.

Параметр «vlan-header» может принимать следующие значения:

- leave-as-is — пакет не подвергается изменениям на исходящем порте;

- always-strip — если VLAN-заголовок присутствует, он будет удалён из пакета;

- add-if-missing — если VLAN-заголовок отсутствует, он будет добавлен к пакету.

/interface ethernet switch portset ether3 vlan-mode=secure vlan-header=always-strip default-vlan-id=200set ether4 vlan-mode=secure vlan-header=always-strip default-vlan-id=300set ether5 vlan-mode=secure vlan-header=always-strip default-vlan-id=400set ether2 vlan-mode=secure vlan-header=add-if-missing

Добавляем в таблицу VLAN записи наших меток:

/interface ethernet switch vlanadd ports=ether3,ether2 switch=switch1 vlan-id=200 independent-learning=yesadd ports=ether4,ether2 switch=switch1 vlan-id=300 independent-learning=yesadd ports=ether5,ether2 switch=switch1 vlan-id=400 independent-learning=yes

На этом настройка первой схемы завершена.

Во-второй схеме наш микротик стоит между двумя управляемыми свитчами, т.е. мы настраиваем только два транковых порта которые будут передавать данные допустим с Vlan тэгом 141 с одного порта на другой.

Это более простая схема нам достаточно будет два порта для примера 4й и 5й.

Как и в первой схеме нужно создать свитч-группу:

/interface ethernetset ether4 master-port=ether5

Настраиваем на портах vlan-mode и vlan-header:

/interface ethernet switch portset ether4 vlan-mode=secure vlan-header=add-if-missingset ether5 vlan-mode=secure vlan-header=add-if-missing

Добавляем в таблицу VLAN записи наших меток:

/interface ethernet switch vlanadd ports=ether4,ether5 switch=switch1 vlan-id=141 independent-learning=yes

Всё, пакеты с меткой 141 буду проходить с одного порта на другой, естественно в этом случае мы также должны подготовить и свитчи между которыми будет стоять микротик, но это уже совсем другая история.