Mikrotik. Типичные проблемы и их решения

Содержание:

7. Нарезаем скорость. Tree Queues

По функциональности он гораздо продвинутее. Этот шейпер срабатывает раньше Simple Queue.

Эффективен особенно при методе PCQ. И большом количестве клиентов 100 и более.

В нем входящая и исходящая скорости нарезаются отдельными правилами.

Он работает только в связке с Мангле.

Итак. 6 шагов.

Придумаем несколько Адрес листов — например 1M и 5M. Это тарифные планы.

1. В IP-Firewaal-Address List Добавляем IP юзеров — и вписываем им 1М или 5М.

2. Далее в IP-Firewall-Mangle маркируем Connection-ы.

Создаем правило forwad. Action — mark connection (New Connection Mark называем к примеруConn-5M или Conn-1M, Passtrough — включаем),

Ставим Connection State — new, Out. Interface — LAN1, а также наш Dst. Address List — 1M или 5M.

3. Затем ниже создаем правило forward. Action — mark packet. (New Packet Mark называем к примеру p-5M или p-1M, Passtrough — включаем) Connection Mark — ставим Conn-5M или Conn-1M соответственно.

4. Далее в Queue Types создаем PCQ-правило к примеру PCQ-Download, в нем Dst. Address — включаем.

5. Затем в Queue Tree — создаем родителя, называем его Download, а Parent — наш LAN1 интерфейс.

6. Создаем еще два правила в Queue Tree — называем правило к примеру Speed-5M,

указываем родителя Download, Queue Type — PCQ-Download, Packet Marks — p-5M и указываем нашу скорость Max Limit — 5M

(а второе правило то же самое, только имя правила Speed-1M, Packet Marks — p-1M, а скорость Max Limit — 1M )

Все.

Эти два правила будут будут нарезать трафик всем клиентам.

Достаточно адрес IP клиента добавить в нужный Adrress List.

Все кто в Адрес лист 1M — получат скорость 1M

Все кто в Адрес лист 5M — получат скорость 5M

Чтобы изменить скорость всем 5M на 10M — достаточно только в QueueTree поменять одну строчку — Max Limit.

Т.е. скоростя каждому в отдельности не прописываются, а прописываются тарифные планы — т.е. Packet Mark

На исходящий тарафик нужно создать нового родителя с parent — наш WAN1. Также создать в Queue Type — PCQ-Upload, в нем Src. Address — включаем.

Все остальное аналогично.

Графики для Queue Tree — недоступны.

А как же смотреть, кто сколько скачал и на какой скорости и кто качает?

Все просто. Добавляем в IP-Firewall-Mangle — на каждый IP — свою запись: Chain — forward. Out. Interface — LAN1. Dst. Address — наш IP. Action -Passtrouh.

Эти записи ставим ниже записей mark-connection и mark-packet. Включаем дополнительную колонку — Rate.

Это и есть текущая скорость. (Правой кнопкой мыши по окну Mangle. Затем Showcolumns и крутим в самый

низ, пока не найдем Rate )

Колонка Bytes — это потребленный трафик Download (Rx).

6. Нарезаем скорость. Simple Queues

Простой шейпер.Важно! Проверка правил шейпера происходит сверху вниз.

Если какое-то правило шейпа сработало, то дальнейшая проверка уже не производится!

Добавляем IP или список IP, для которых в сумме можно выставить максимальну скорость Max Limit.

Отдельно входящую и исходящую скорость.

Можно также выставить гарантированную скорость — Limit At.

Но с этим будьте осторожны! Если у Вас канал плавающий по скорости — лучше отключить.

Также можно включить дополнительные колонки, которые показывают входящую и исходящую скорости (Total Tx Bytes,

Total Rx Bytes). (Правой кнопкой мыши по окну Queue. Затем Showcolumns и крутим ниже… )

А также потребленный входящий и исходящий трафик. (Rx Avg. Rate и Tx Avg. Rate )

Начиная с момента последней перезагрузки роутера.

Можно скорости писать в виде 500K, 2M, а также можно указать скорости Burst Limit (с Burst TreshHold, Burst Time)

Это взрывная кратковременная скорость.

Очень эффективно при низкоскоростных тарифах и если Вас качальщики задрали.

Веб сайты открываются тогда моментом на Burst скорости, а закачки идут на обычной скорости.

Если у Вас Dual Access, то можно для каждого клиента создать еще одну дополнительную запись с высокой

скоростью на локальные ресурсы.

Только нужно дополнительно указать Dst. Address 10.0.0.0/8 — это Ваши локальные ресурсы.

Эту запись нужно поставить выше основной записи клиента.

Если Вы скорость на локальные ресурсы не хотите подрезать вообще, то можно создать только одну общую

запись с Dst. Address — 10.0.0.0/8, Target Address — пустой, скорость Tx, Rx указать по максимуму — например

1G и поместить ее на самый верх.

Важно! Очень советую в самый конец добавлять правило END.

Все, что не сработало по любому из шейпером — будет шейпится в правиле END.

На этом правиле будет учитываться, подрезаться или блокироваться весь неучтенный трафик. Ну, например, Вы по невнимательности забыли кого-то добавить в шейпер.

И человек получит всю доступную скорость без любых огранечиний! Тем самым может положить канал!

Ну, например, Вы по невнимательности забыли кого-то добавить в шейпер.

И человек получит всю доступную скорость без любых огранечиний! Тем самым может положить канал!

Правило END для учета и подрезки неучтенного траффика:

add interface=all max-limit=100k/100k name=END target-addresses=192.168.0.0/16

Для учета без подрезки — ставим max-limit=100M/100M

Для подрезки под 0 — ставим max-limit=10/10

192.168.0.0/16 — Весь диапазон, не попавший в верхние правила.

11. Балансировка 2 каналов

Балансировка через маршруты. Соединения вперемешку будут идти через WAN1 или WAN2

Метод хорошо работает при каналах приблизительно равных по скорости.

Разница по скорости каналов не должна отличаться более чем в 2 раза.

В Мангле — эти правила поднимите наверх.

/ip firewall mangle

add act=mark-connection ch=prerouting connection-state=new new-connection-mark=c1 nth=2,1 passthrough=yes

add act=mark-connection ch=prerouting connection-state=new new-connection-mark=c2 nth=2,2 passthrough=yes

add act=mark-routing ch=prerouting connection-mark=c1 new-routing-mark=r1 passthrough=yes

add act=mark-routing ch=prerouting connection-mark=c2 new-routing-mark=r2 passthrough=yes

/ip route

add check-gateway=arp dst-address=0.0.0.0/0 gateway=80.80.80.1 routing-mark=r1 scope=255

add check-gateway=arp dst-address=0.0.0.0/0 gateway=90.90.90.1 routing-mark=r2 scope=255

Можно добавить еще маршрут без маркировки на всякий пожарный:

add disabled=no dst-address=0.0.0.0/0 gateway=80.80.80.1 scope=255

В NAT — Out. Inteface — пустой.

В IP — DHCP Client — Add Default Route — можно отключить

Важно! При каналах сильно отличающихся по скорости он мало эффективен.

В таком случае советую использовать резервирование каналов по п. 6.10.

Слабый канал погоды все-равно не сделает

А скоростному мешать будет.

Interface-Bonding — Балансировка Round-Robin…

Балансировка через скрипты…

Хиты продаж

е. в него надо будет подключить кабель, идущий от Интернет-провайдера. 2-ой, 3-ий, 4-ый и 5-ый порты будут использоваться для внутренней сети.

Wireless — раздел с настройками беспроводной сети

- Wireless Protocol (беспроводной протокол): используйте 802.11

- Network Name (имя беспроводной сети): используйте удобное для вас имя

- Frequency (частота или канал): если у вас нет опыта, то оставьте лучше параметр в значении auto

- Band (диапазон): используйте указанное значение

- Channel Width (ширина канала): используйте указанное значение

- Country (страна): выберите значение «russia» или другое, если вы живете в другой стране

- WiFi Password (пароль Wi-Fi): укажите пароль для доступа к беспроводной сети

Configuration — выбор режима работы устройства

Mode (режим работы устройства): укажите «router» что соответствует значению маршрутизатор

Internet — настройки внешней сети

- IP Address (IP-адрес): укажите IP-адрес, который вам назначил Интернет-провайдер

- Netmask (маска сети): укажите маску сети, которую вам назначил Интернет-провайдер

- Gateway (шлюз): укажите шлюз, который вам назначил Интернет-провайдер

- DNS Servers (DNS-серверы): укажите DNS-серверы, который вам назначил Интернет-провайдер

Local Network — настройки внутренней сети

- IP Address (IP-адрес): укажите IP-адрес внутреннего интерфейса маршрутизатора

- Netmask (маска сети): укажите маску внутренней сети

- DHCP Server (DHCP-сервер): установите «галку», если требуется, что бы маршрутизатор назначал IP-адреса динамически

- DHCP Server Range (диапазон DHCP-сервера): укажите диапазон адресов, которые будет выдавать маршрутизатор

- NAT: включите эту опцию

System

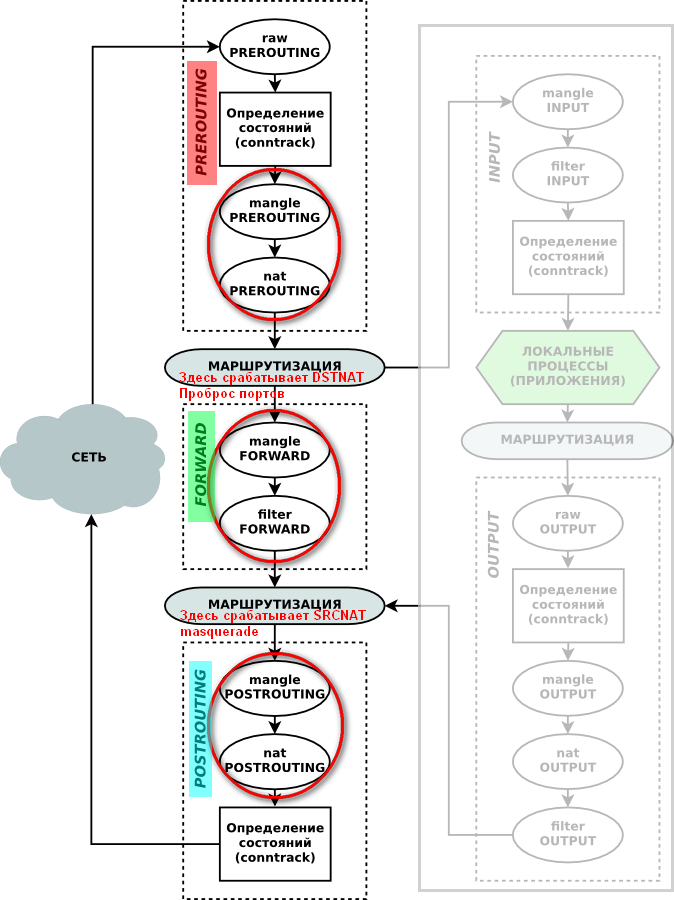

1. Как ходит трафик в Микротик

Это нужно знать наизусть. Иначе можно многое напутать…

Представьте комп с двумя сетевыми картами. Будем называть его ШЛЮЗ.

В одну карту входит интернет. Со второй выходит к свичу.

А к свичу подключены другие компы.

За этими компами люди в интернете лазяют.

Так вот. Трафик идущий от людей в интернет и обратно — это для шлюза транзитный-проходящий

трафик FORWARD

Это левая диаграмма. Как раз наш случай с Микротик.

А если на самом шлюзе запускаются браузер, почта и пр.

То это уже Входящий и Исходящий трафик для шлюза. Не транзитный. INPUT и OUTPUT.

Т.к. конечная точка всех пакетов — это сам шлюз, а не компы за шлюзом.

Это левая и правая диаграмма, только без центрального блока FORWARD.

В Микротике правая практически никогда не задействована.

Так что про INPUT-OUTPUT забудьте.

Только для блокировки входящих пакетов.

«И на кой черт мне это нужно?» Спросите Вы.

Все просто. Зайдите в IP — Firewall.

Там есть 3 вкладки Filter, NAT и Mangle.

В Filter и Mangle есть все 3 цепочки — Prerouting, Forward и Postrouting. И еще 2 цепочки

Input Output.

В NAT есть только цепочки DstNat и SrcNat.

Filter — разрешает-запрещает пакеты, совпадающие по условию записи в Filter.

NAT — это чаще всего правило SrcNat-Masquerade — чтоб люди могли ходить в интернет.

И DstNat-DstNat — чтоб с интернета можно было добраться до компьютеров и роутеров в вашей сети.

Mangle — продвинутый маркировщик пакетов.

Предположим клиент вашей сети имеет адрес локальный 192.168.0.2

а IP Микротика 80.80.80.1 — это интернет адрес.

Когда клиент запрашивает веб-страницу, к нему сыплятся пакеты.

Но не на его адрес, а на адрес Микротика. Потому как адрес 192.168.0.2 локальный, и само собой напрямую на этот

адрес прийти ничего не может.

Т.е. Микротику приходит пакет с Dst.Address — 80.80.80.1

1. Mangle Prerouting, Nat Prerouting — правила в этих 2 цепочках Самые первые обрабатывают

пакет.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

2. Далее срабатывает Firewall — NAT.

Происходит подмена (из таблицы NAT) для входящих пакетов внешнего IP на локальный.

или DstNat (это для тех, кто пытается достучаться до локальных IP-адресов из интернета)

Т.е. теперь Dst.Address пакета не 80.80.80.1, а уже локальный адрес клиента — 192.168.0.2.

3. Теперь срабатывают правила в цепочках Mangle Forward и Filter Forward.

Тут уже можно фильтровать клиентов вашей сети.

4.Далее снова срабатывает NAT.

Здесь создаются записи в таблице NAT для исходящих пакетов. Т.е. срабатывает SRC-NAT.

По этим записям будет происходить обратная замена IP, когда придут ответные пакеты.

И для исходящих пакетов происходит подмена локального IP 192.168.0.2 на IP Микротика 80.80.80.1.

5. И последний этап — Mangle Postrouting, Nat Postrouting.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

Далее все это направляется в шейпер. Queue Tree и Simple Queue.

Для Транзитного траффика: сеть -> mangle PREROUTING -> nat PREROUTING -> mangle FORWARD -> filter

FORWARD -> mangle POSTROUTING -> nat POSTROUTING -> сеть

Создаем демилитаризованную зону DMZ

Теперь, после небольшого теоретического отступления про собственные цепочки, которые мы с вами будем использовать, мы переходим к обещанному созданию DMZ. Исходя из второй части статьи у нас есть 3 интерфейса:

- WAN (Выход в интернет);

- DMZ (Демилитаризованная зона);

- LAN (Локальная сеть).

Разделим их по уровню доверия.

LAN – самая доверенная сеть. Из нее можно ходить как в WAN, так и в DMZ без ограничений. Чтобы из других сетей попасть в LAN, требуется отдельное правило на файрволле.

DMZ – сеть с промежуточным уровнем доверия. Из нее можно ходить в WAN, однако в LAN без специального разрешения доступ закрыт.

WAN – самая небезопасная сеть. С нее по умолчанию закрыт доступ как в LAN, так и в DMZ.

Графически это можно представить так:

Так же предположим, что в DMZ у нас есть www-сервер с адресом 10.10.10.100, который должен быть доступен из WAN (Вопросы настройки NAT в этой статье не рассматриваются). Так же из DMZ разрешено обращение на порт 22(ssh) хоста 192.168.88.200 расположенного в LAN.

Настройка роутера Mikrotik

Роутеры Mikrotik являются профессиональными роутерами. По своей функциональности данные роутеры сравнимы с маршрцтизаторами фирмы Cisco и Juniper. Обладая собственной операционной системой RouterOS, собранной на ядре Linux, Mikrotik является надежным и многофункциональным профессиональным маршрутизатором. Роутер имеет возможность выхода в интернет через 3G модем, в том числе имеет поддержку модема Тандем 3G на стандартной прошивке.

Подключите роутер к компьютеру с помощью сетевого кабеля, используйте один из портов Ethernet роутера (любой кроме первого). Подключите 3G модем к роутеру в порт USB. Чтобы получить доступ к управлению маршрутизатором, введите в адресной строке браузера адрес 192.168.88.1 . Отобразится главная страница RouterOS.

18. Шейпим торренты

Торренты задрали? Тогда Вам сюда. Блокировка torrent на mikrotik.

Данный метод режет все торренты. И шифрованные в том числе. И он нересурсоемкий для Микротика.

Хотя его можно еще ускорить. Знаю как. Но не скажу

p2p=all-p2p — работает только для редких нешифрованных торрент-клиентов.

Маркируем входящие торрент-пакеты по размерам, портам и протоколам:

/ip firewall mangle

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent p2p=all-p2p passthrough=no

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=576

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1240

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1330

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1400

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=tcp src-port=1024-65535 packet-size=1460

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=398

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=748

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=1430

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=1448

add act=mark-packet ch=prerouting in-i=WAN1 new-packet-mark=Torrent passthrough=no protocol=udp src-port=1024-65535 packet-size=1466

Если нужна обработка нижележащих цепочек — Укажите всюду passthrough=yes. Далее можно

добавить новое правило Torrent-5M в раздел Queue Tree в родителя Download. Указав Packet Marks — Torrent. И желаемую скорость 5M.

5M — это скорость для каждого или для всех в сумме, в зависимости от выбора Queue Type в PCQ Dst. Address Mask 32 или 24.

Или добавить одно правило на самый верх в Simple Queue. Указав Packet Marks — Torrent. И

желаемую Tx скорость 50M.

50M — это скорость общая на всех торрентов-клиентов. В Simple Queue можно каждому указать скорость

на торрент в отдельности. Т.е. для каждого IP создать дополнительную запись. Эта запись должна быть выше

основной записи IP клиента.

Или уже решайте на свое усмотрение, что с этими маркированными пакетами делать.

Учитывайте, что сюда также могут иногда попасть пакеты из онлайн игр…

Других более эффективных методов маркировки торрентов нет. По крайней мере я не знаю таких…

-Левчук Владимир-

ГлавнаяОборудованиеКоммутатор, свитч, маршрутизатор, хаб, роутерMikrotik

Только факты о функционале MikroTik

Основа производства предприятия MikroTik — разнообразные сетевые девайсы — «железо», часто называемое общим термином RouterBoard и собственное ПО, с ядром в виде операционной системы RouterOS на базе Linux. Цель программно-аппаратного продукта компании — малые и средние проводные и беспроводные сети.

Однако существует ряд масштабных, на уровне государства, проектов, где основой сетевой инфраструктуры стало оборудование MikroTik.

Например, уругвайский проект Probaby, который с помощью технических и программных средств MikroTik объединил в беспроводную сеть все школьные учреждения государства.

Главная «фишка» прибалтийского бренда — расширенный до предела функционал в теле обычного «домашнего» роутера.

- Поддержка большинства современных протоколов маршрутизации.

- Стабильная работа и совместимость с новой версией IP — IPv6.

- Гибкая настройка сервиса трафика относительно необходимых приоритетов и класса (QoS).

- Наличие собственного API(интерфейса программирования), который делает управление и настройку MikroTik эффективными, независимо от требований рабочей среды.

- Корректная работа MikroTik в сетях 4g, благодаря встроенным параллельно с WI-FI, gsm модулям. Эффективность решения доказана тестами и практикой.

- Возможность установки RouterOS на любой компьютер с целью превращения его в маршрутизатор с набором необходимых случаю функций.

- Графический интерфейс WinBox, который переводит в визуальную плоскость все программные процессы системы или устройства, позволяя управлять ими быстро и точно.

Это основные, наиболее востребованные функции, но далеко не все. При необходимости, на базе RouterOS можно развернуть сеть любого масштаба и архитектуры, не ограничиваясь рамками «домашней».

Самый минимальный набор правил

Таблица filter

Описание строк:

- 0,1 — отбрасывать все неверные пакеты

- 2,3,4,5 — пропускать все уже установленные соединения

- 6,7 — пропускать все icmp-пакеты (ping и т.д.). Небезопасно, но для дома сойдет

- 8 — разрешить DNS-запросы из локальной сети

-

9-14 — Защита SSH от атаки bruteforce, подробнее тут: Mikrotik: защищаем SSH от брутфорса

- 15 — Доступ к роутеру по SSH

- 16 — Доступ к роутеру по HTTPS

- 17 — Доступ к роутеру по Winbox

- 18 — разрешить сервер времени из локальной сети

- 19 — разрешить выход в интернет для локальной сети

- 20,21 — запретить все остальное

> /ip firewall filter print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; Drop all INVALID

chain=input action=drop connection-state=invalid log=no log-prefix=""

1 chain=forward action=drop connection-state=invalid log=no log-prefix=""

2 ;;; Allow all ESTABLISHED

chain=input action=accept connection-state=established log=no log-prefix=""

3 chain=forward action=accept connection-state=established log=no log-prefix=""

4 ;;; Allow all RELATED

chain=input action=accept connection-state=related log=no log-prefix=""

5 chain=forward action=accept connection-state=related log=no log-prefix=""

6 ;;; Allow ICMP from all

chain=input action=accept protocol=icmp log=no log-prefix=""

7 chain=forward action=accept protocol=icmp log=no log-prefix=""

8 ;;; Allow DNS from LAN

chain=input action=accept protocol=udp src-address=192.168.88.0/24 in-interface=bridge-local dst-port=53 log=no log-prefix=""

9 ;;; SSH anti-bruteforce

chain=input action=drop protocol=tcp src-address-list=ssh_blacklist dst-port=22 log=no log-prefix=""

10 chain=input action=add-src-to-address-list connection-state=new protocol=tcp src-address-list=ssh_stage3 address-list=ssh_blacklist address-list-timeout=30m dst-port=22 log=no log-prefix=""

11 chain=input action=add-src-to-address-list connection-state=new protocol=tcp src-address-list=ssh_stage2 address-list=ssh_stage3 address-list-timeout=1m dst-port=22 log=no log-prefix=""

12 chain=input action=add-src-to-address-list connection-state=new protocol=tcp src-address-list=ssh_stage1 address-list=ssh_stage2 address-list-timeout=1m dst-port=22 log=no log-prefix=""

13 chain=input action=add-src-to-address-list connection-state=new protocol=tcp address-list=ssh_stage1 address-list-timeout=1m dst-port=22 log=no log-prefix=""

14 chain=input action=accept connection-state=new protocol=tcp dst-port=22 log=no log-prefix=""

15 ;;; Allow SSH from all

chain=input action=accept protocol=tcp dst-port=22 log=no log-prefix=""

16 ;;; Allow HTTPS from all

chain=input action=accept protocol=tcp dst-port=443 log=no log-prefix=""

17 ;;; Allow WINBOX from Home

chain=input action=accept protocol=tcp in-interface=bridge-local dst-port=8291 log=no log-prefix=""

18 ;;; Allow NTP from LAN

chain=input action=accept protocol=udp in-interface=bridge-local dst-port=123 log=no log-prefix=""

19 ;;; Allow Internet from LAN

chain=forward action=accept src-address=192.168.88.0/24 in-interface=bridge-local log=no log-prefix=""

20 ;;; DROP ALL REQUEST

chain=input action=drop log=no log-prefix=""

21 chain=forward action=drop log=no log-prefix=""

Таблица NAT

Разрешает выход компьютеров локальной сети в интернет через PPPoE-интерфейс с именем MY_PROVIDER

> /ip firewall nat print

Flags: X - disabled, I - invalid, D - dynamic

0 ;;; Masquerade for LAN to ISP

chain=srcnat action=masquerade src-address=192.168.88.0/24 out-interface=MY_PROVIDER log=no log-prefix=""

Преимущества и недостатки MikroTik а как иначе

Достоинства любого маршрутизатора MikroTik очевидны для тех, кто желает получить в управление умную и нужную вещь.

- Роутер Микротик всегда продается в комплекте с полным пакетом информации по эксплуатации и данными для настройки.

- Обновление ПО и прошивки устройства происходят регулярно, сделать это легко, компания «трепетно» следит за этим.

- Высокий, явно выше среднего, уровень детализации настроек в сравнении с роутерами других брендов.

- Собственное программное обеспечение, с основой в виде операционной системы MikroTik RouterOS.

- Надежная работа оборудования и системы в целом, которая не требует вмешательства долгое время.

- Конечно же, цена! Устройства такого класса, относительно именитых производителей, стоят ощутимо дороже, уступая при этом, в качестве и функциональных возможностях.

Это явные достоинства, теперь для объективности, немного разной степени тяжести недостатков.

- Активное развитие программно-аппаратного обеспечения Микротик, не всегда вовремя подкреплено актуальной документацией и мануалами.

- Маршрутизация трафика объемом выше 10 Гбит/сек оптимальный потолок стабильности, дальше возможны проблемы.

- Относительно сложная настройка роутеров MikroTiк, даже при доступном мануале с подробнейшим описанием шагов, отпугивает рядовых пользователей.

В принципе это все. Добавим один момент. В связи с вялым маркетингом бренд действительно знаком лишь узкому кругу посвященных. Поэтому купить MikroTik — это либо самому нырять в детали настройки, либо – искать редкого специалиста и беречь его, как родного.

Но есть и плюс, на который, кстати, жалуются профильные компании. Установленная и грамотно настроенная проводная или сеть wifi MikroTik стабильно работает и не требует сервиса. Тем самым, лишая установщика законной и желанной платы за вызовы.

17. Редирект на страницу-напоминалку.

Очень эффективно не просто отключать пользователей, а напоминать им – почему они отключены!

К примеру у Вас есть комп в сети 192.168.0.10. Там находится Веб-сервер и страница-напоминалка-пополнялка-личный кабинет. Она доступна по адресу 192.168.0.10

1. Сначала добавляем в IP-Firewall-Address List – IP всех юзеров с записью ALLOW .

2.

/ip firewall nat add act=dst-nat ch=dstnat dst-port=80 in-int=LAN1 protocol=tcp src-address-list=!ALLOW to-addr=192.168.0.10 to-ports=80

Это правило кинуть выше правила srcnat!

Все. редирект работает.

3. Но еще очень желательно 2 правила в IP – Firewall – Filter

/ip firewall filter add act=accept ch=forward out-int=!LAN1 dst-address=192.168.0.10 add act=drop ch=forward out-int=!LAN1 src-address-list=!ALLOW

Эти правила кинуть вниз.

Это для полной блокировки любой активности (а не только ВЕБ-серфиннг) юзеров, которые не в ALLOW.

Затем юзеров – которых нужно перенаправить – просто отключаем крестом в Address List, вручную или скриптом при отрицательном баллансе из биллинга.

Один клик и готово.

Теперь, когда юзер наберет anysite.com – он автоматом попадет на Вашу странцу.

Но когда он наберет – anysite.com/anypage.php – он увидит ошибку, а не Вашу страницу!

Поэтому:

4. На вебсервере в корне страницы-напоминалки добавляем файл .htaccess с редиректом :

RewriteEngine on

RewriteCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME} !-f

RewriteRule .* /index.html

где – /index.html – это Ваша страница напоминалка.

Или вариант №2 – сделать страницу 404.php и включить ее в .htaccess.

А в 404.php сделать include вашей страницы напоминалки.

Или просто скопировать ее содержимое.

Все.

Теперь куда бы пользователь не зашел – он всегда увидит Вашу страницу.

Вот так все просто.

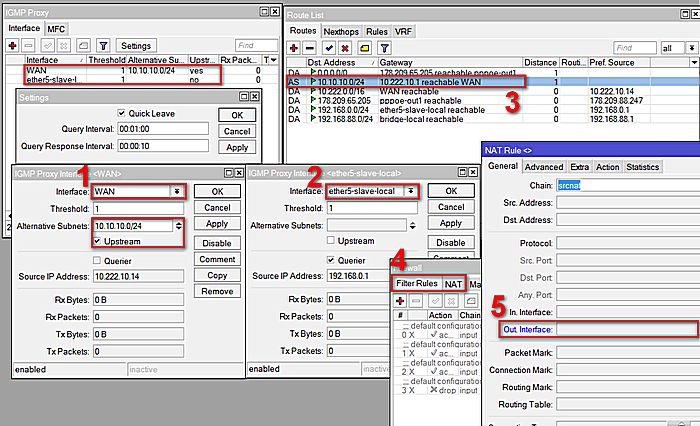

9. IPTV настройка

Скачиваем версию пакетов под ваш Микротик.

Вместо 5.16 ставим — вашу версию Router OS.Важно! Версия пакета должна совпадать с версией вашей Router OS!http://www.mikrotik.com/download

Распаковываем. Перетаскиваем multicast…npk на WinBox.

Перезагружаемся.

Далее идем в System-Packages

Там должен быть multicast пакет.

Идем в Route — там должен быть IGMP Proxy.

1-2. Route — IGMP Proxy — 2 записи.

3. IP-Route — добавляем маршрут на локалку

4. IP-Firewall-Filter — разрешающее правило на локалку. Или пока все отключить.

5. IP-Firewal-NAT — Out Interface пустой

6. WiFi — WMM support включить

14.Блокируем порты спамеров.

1. Блокируем порты спамеров и зараженных троянами-вирусами компов.

/ ip firewall filter add chain=forward prot=tcp dst-port=25 src-address-list=spammer act=drop

2. Добавляем в address-list=spammer наших спамеров на 30 дней :

/ ip firewall filter add chain=forward prot=tcp dst-port=25 connection-limit=30,32 limit=50,5 src-address-list=!spammer action=add-src-to-address-listaddress-list=spammer address-list-timeout=30d

При большом количестве соединений на 25 порт – IP пользователя заносится в address-list=spammer

А Этот address-list=spammer – блокируется фаерволом.

Вы же не хотите, что бы Ваш провайдер Вам закрывал порты? Или хотите?