Какой тип безопасности выбрать для wifi роутера. Тип Шифрования WiFi

Содержание:

Защитите доступ к настройкам

Если кто-то чужой подсоединится к сети, то он может получить доступ к маршрутизатору. В случае успеха, он узнает о настройках безопасности и сможет их изменять по своему желанию. Или просто поменять пароль к Wi-Fi и придется сбрасывать настройки. Поэтому действия, как обезопасить роутер от несанкционированного доступа, – первый пункт из списка необходимых.

Шаг 1. Подключиться к маршрутизатору можно с помощью провода или по Wi-Fi. Первый способ – безопаснее. Провод подключают к желтому LAN-порту, обратный конец – к компьютеру.

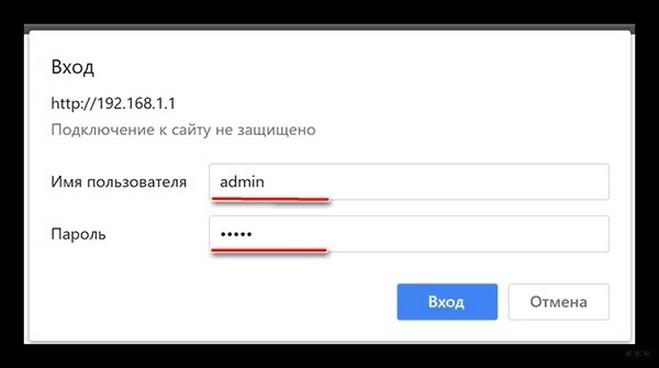

Шаг 2. По умолчанию в меню маршрутизатора входят, набрав в адресной строке браузера 192.168.1.1 или 192.168.0.1. Обычно IP указан на наклейке устройства. Если вы изменили эти адреса ранее (или это сделал «незваный гость»), то есть два способа войти в «админку»:

- Сбросить настройки. Нужно найти кнопку Reset. Длительное нажатие (до 10 секунд) вернет все параметры к заводским. Возможно, именно с этого стоит начать защиту сети Wi-Fi. Теперь заработает стандартный адрес 192.168.1.1, 192.168.0.1, или указанный на роутере.

- Можно посмотреть IP адрес через командную строку. Ее откроет комбинация клавиш Win+R и введенная команда «cmd» + Enter. Затем нужно набрать «ipconfig» и также нажать Enter. «Основной шлюз» – это адрес, который нужно вводить.

Шаг 3. Нужно указать логин и пароль. По заводским установкам это либо пустые поля, либо «admin» и «admin», «1234» и тому подобное. Они указаны на самом роутере, либо в документации. Если вы их не помните, либо их кто-то заменил, придется выполнить сброс к заводским настройкам.

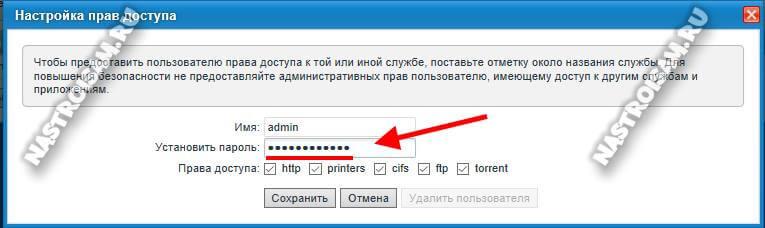

Шаг 4. Вы вошли в ВЕБ-интерфейс. В разных устройствах он немного отличается, но принцип одинаковый. В меню слева выберите Системные инструменты / Система / Администрирование / Управление или подобную надпись. Далее вы сможете ввести новый логин и пароль и сохранить изменения.

Шифрование данных

AES — CCMP

Advanced Encryption Standard — Counter CBC-MAC Protocol (улучшенный стандарт шифрования — протокол Counter CBC-MAC). Это новый метод защиты при беспроводной передаче данных, определенный в стандарте IEEE 802.11i. Протокол AES-CCMP обеспечивает более надежный метод шифрования в сравнении с TKIP. Выберите AES-CCMP в качестве метода шифрования, когда необходима повышенная безопасность данных. Протокол AES-CCMP доступен для сетевой аутентификации WPA/WPA2-персональная/предприятие.

ПРИМЕЧАНИЕ. Некоторые решения по обеспечению безопасности могут не поддерживаться операционной системой компьютера, и поэтому, может потребоваться установка дополнительного программного обеспечения или определенного оборудования, а также поддержка инфраструктуры беспроводной локальной сети. За информацией обратитесь к производителю своего компьютера.

TKIP

Протокол TKIP (Temporal Key Integrity Protocol) использует функцию смешения содержимого ключа для каждого пакета, проверку целостности сообщений и механизм манипуляций с ключом. Протокол TKIP доступен для сетевой аутентификации WPA/WPA2-персональная/предприятие.

WEP

WEP-шифрование (Wired Equivalent Privacy) использует специальное преобразование данных для предотвращения несанкционированного доступа к данным беспроводной сети. WEP-шифрование использует ключ шифрования для кодирования данных перед их отправкой. Только компьютеры, использующие этот же ключ, могут получить доступ к сети и расшифровать переданные другими компьютерами данные. Корпоративная WEP-защита отличается от персональной WEP-защиты тем, что для нее может быть выбрана открытая сетевая аутентификация, а затем можно выбрать Вкл. 802.1X и указать нужный тип аутентификации клиентов. Выбор типов аутентификации НЕДОСТУПЕН для персональной защиты WEP.

Дополнительные

Кроме перечисленных, можно применить дополнительные способы защиты личных подключений.

Обновление прошивки

В новых версиях программного обеспечения для роутеров, производители исправляют ошибки и дополняют протоколы шифрования новыми возможностями. Это делает оборудование более защищенным от взломов.

Важно! Скачать прошивку можно на официальном сайте производителя. После этого необходимо выполнить: «Системные инструменты» — «Управление» — «Обновление», где указать файл с ПО

Отключение удаленного доступа

При помощи такой функции можно управлять устройством извне, через глобальную сеть. Это может быть необходимо провайдеру, чтобы решить определенные проблемы удаленно. Рекомендуется отключить подобную услугу в пункте настроек «Безопасность».

Гостевой доступ

Представленная функция позволяет создать вторую беспроводную сеть для пользования знакомыми и друзьями. Это позволит избежать передачи основных данных в другие руки, таким образом обезопасить личное оборудование. Для этого в параметрах устройства нужно найти пункт «Домашняя сеть» и активировать его.

Скрыть Wi-Fi

При помощи такой услуги можно убрать личную сеть из списка доступных. Для подключения к ней понадобится знать, что она существует, кроме этого — правильно ввести ее имя и пароль. Обезопаситься таким образом можно: «Основные настройки» — «Беспроводная сеть» — «Скрыть точку доступа» — «Отключить широковещание SSID».

Фильтрация по МАС-адресам

Это уникальный номер различных Вай Фай гаджетов, который состоит из цифр и букв. Можно создать так называемый черный список устройств, которым запрещено подключение. Для этого нужно добавить МАС-адрес нежелательного гаджета в список.

Снизить дальность покрытия

Этот способ позволяет избавиться от нежелательных подключений путем уменьшения радиуса передачи сигнала. Таким образом снижается круг тех устройств, которые могут поймать сигнал домашнего соединения. Зачастую для этого требуется снизить мощность передатчика в пункте дополнительных настроек.

Маршрутизатор с файерволлом

Представляет собой средство для безопасности оборудования, которое защищает от нацеленных атак.

Обратите внимание! Если такая функция есть, то она установлена по-умолчанию. В разделе дополнительных настроек можно включить различные параметры, для еще большей защиты

VPN

Роутер с функцией VPN делает шифрованную связь между различными узлами. Она имеется только на современных и дорогих типах оборудования и является хорошей дополнительной защитой одновременно для маршрутизатора и всех подключенных гаджетов.

Смена пароля

Рекомендуется обязательно менять пароль с определенной периодичностью. Это касается и пин-кодов с другими настройками приватности. Таким образом, можно обрубить доступ тем, кому удалось подобрать пароль. Не самый сильный метод защиты, однако брезговать им не стоит.

Проверка подключенных абонентов

Этот метод поможет избежать регулярного использования всех перечисленных. При постоянной проверке подключенных абонентов, можно вычислить лишних и обрубить им доступ. Зачастую владелец знает все подключенные приборы, поэтому найти несанкционированный просто.

Установка специального ПО или оборудования

Дело в том, что это специфический способ защиты. Он сложен и может быть дорогостоящим, в связи с чем больше подходит для корпоративных сетей, а не домашнего Wi-Fi.

Обратите внимание! В случае с домашним, вполне достаточно обычных методов защиты. Защитить личный Вай Фай можно несколькими способами

Наиболее действенный — регулярная проверка подключенных пользователей. Если обнаружится «лишний», его можно заблокировать

Защитить личный Вай Фай можно несколькими способами. Наиболее действенный — регулярная проверка подключенных пользователей. Если обнаружится «лишний», его можно заблокировать.

Как защитить свое соединение

Самый эффективный способ, это настроить VPN соединение на Вашем устройстве, и работать через него. Об этом мы подробнее и поговорим дальше.

Но есть еще некоторые рекомендации, которые так же нужно предпринять:

1. Старайтесь запоминать названия беспроводных сетей и подключатся только к ним. Я имею введу, что когда Вы сидите например в каком-то кафе, то подключайтесь к их сети, а не к каким-то другим, неизвестным сетям.

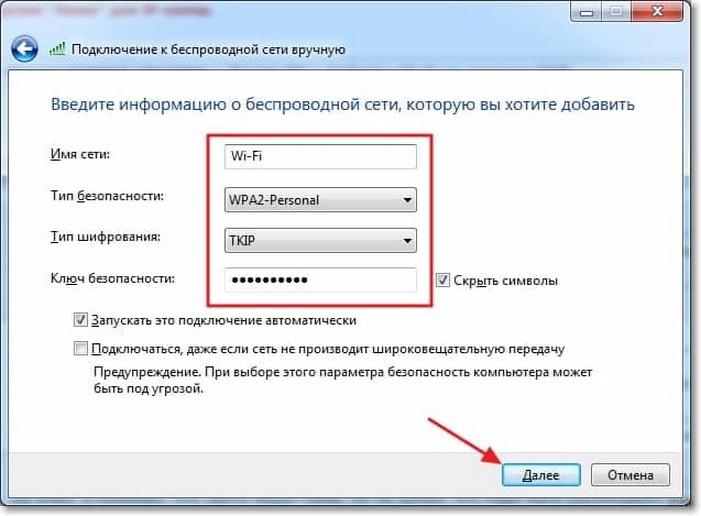

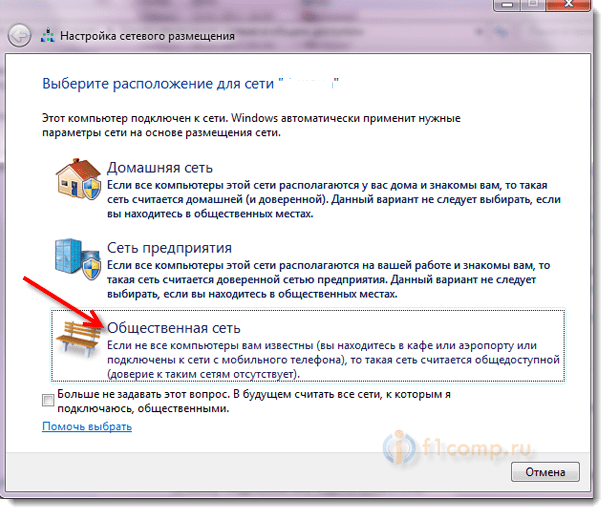

2. Указывайте, что Вы подключены к общественной сети. Если Вы работаете с ноутбука, то при подключении к новой сети, должно появится вот такое окно:

Выбирайте пункт “Общественная сеть”. Это позволит операционной системе максимально защитить Ваш компьютер.

3. Старайтесь не проводить никаких серьезных операций. Я имею введу авторизоваться на разных сайтах, особенно в системах интернет-бакинга.

4. Антивирус и Firewall. Это обязательно. У Вас должен быть установлен хороши антивирус, желательно платный. И он должен быть обновлен. Так же должен быть настроен Firewall. Но это может быть и антивирус со встроенным Firewall. У меня например Kaspersky Internet Security 2014.

Настройка соединения через VPN-сервер – лучшая защита

Как я уже писал выше, самый лучший способ защитить соединение, это работать через VPN-сервер. Что это такое, где его взять и как настроить? Сейчас разберемся.

VPN (Виртуальная Частная Сеть) – это такая сеть, которая может работать поверх основной сети (подключения к интернету). Отлично, скажите Вы, но зачем?

Дело в том, что все данные, которые Вы передаете в интернет и получаете, передаются через эту виртуальную, защищенную сеть (VPN). Ваши данные защищены мощными алгоритмами, сломать которые практически невозможно.

Но в VPN есть еще преимущества:

- Смена Вашего IP адреса (для всех программ и сайтов).

- Вы можете получить доступ к сайтам, которые у Вас заблокированы.

- Вы становитесь в сети полностью анонимными.

И это не весь список. Главные преимущества, это анонимность и безопасность. Все, хватит теории :).

VPN ест как бесплатные, так и платные. Как правило, на бесплатных VPN-серверах есть много ограничений. Поэтому, сегодня я покажу как настроить платный VPN-сервер (стоят они недорого, и есть возможность бесплатно протестировать).

Настраиваем VPN соединение от HideME.ru

Давайте сначала попробуем настроить VPN на один день, бесплатно. А если понравится, то уже сможете купить подписку.

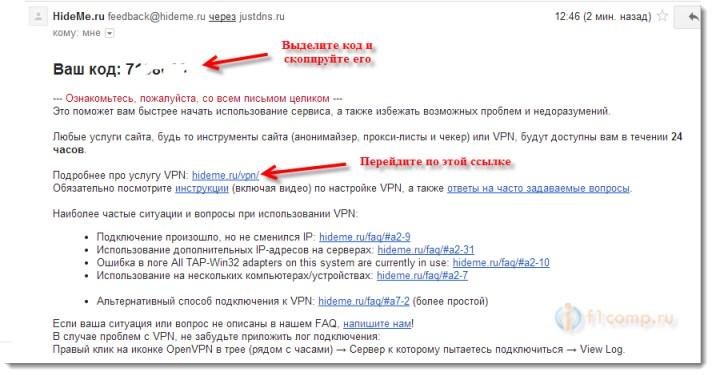

Видим сообщение, что код отправлен на нашу электронную почту. Если не придет, то посмотрите в папке Спам.

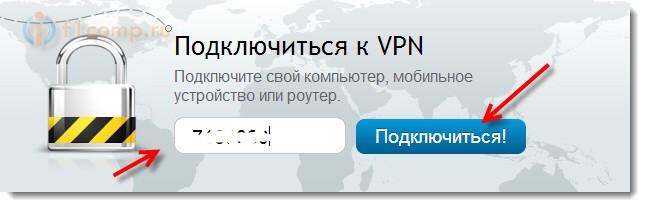

Вводим код в соответствующую форму и нажимаем “Подключиться”. Вот так:

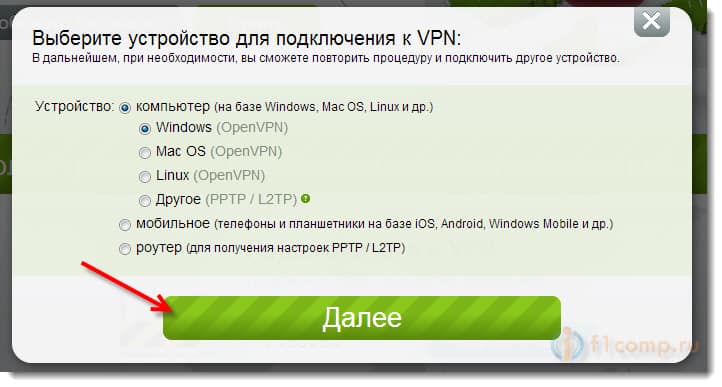

Выбираем устройство, которое Вы хотите подключать через VPN и нажимаем “Далее”. Потом Вы сможете снова запустить эту установку и выбрать уже другое устройство.

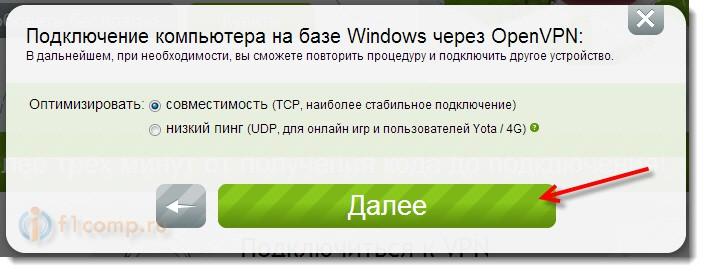

Дальше нажимаем “Далее” :).

Нажимаем “Скачать файл конфигурации” и сохраняем архив на компьютер, например на рабочий стол.

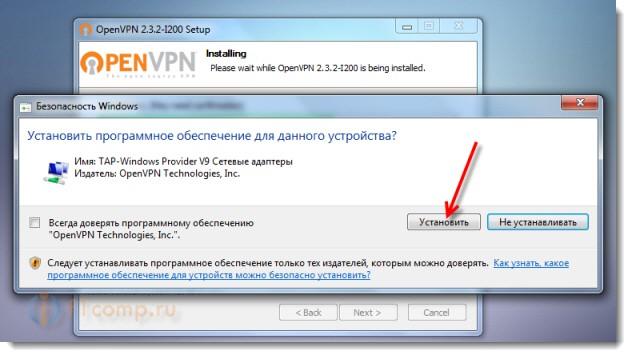

Сразу запускайте установку клиента OpenVPN 2.3.2. Установка там простая и нечем не отличается от установки других программ, просто следуйте инструкции. Только один момент, когда появится окно с вопросом “Установить программное обеспечение для данного устройства”, то нажмите “Установить”.

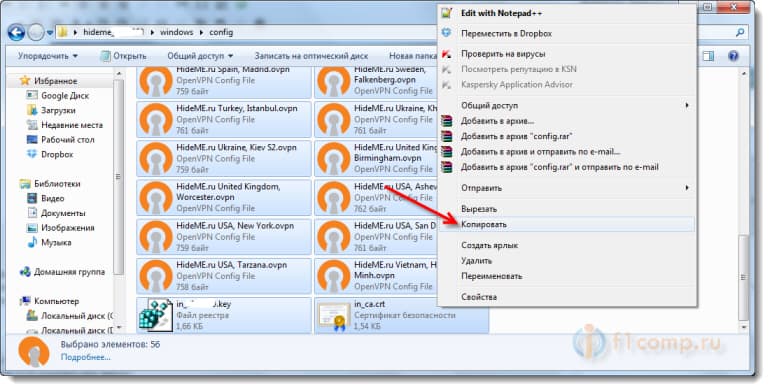

Все, программа уставлена. Теперь откройте архив (hideme_(ваш код).zip), который мы скачивали в самом начале и извлеките его содержимое в папку. Затем откройте папку и в ней перейдите в папку “windows” и “config”. Выделите все содержимое этой папки и скопируйте его.

Все, программа уставлена. Теперь откройте архив (hideme_(ваш код).zip), который мы скачивали в самом начале и извлеките его содержимое в папку. Затем откройте папку и в ней перейдите в папку “windows” и “config”. Выделите все содержимое этой папки и скопируйте его.

Перейдите в папку C:\Program Files\OpenVPN\config и вставьте в нее те файлы, которые мы скопировали. Согласитесь на замену (если появится вопрос).

Все теперь нужно только подключиться к VPN.

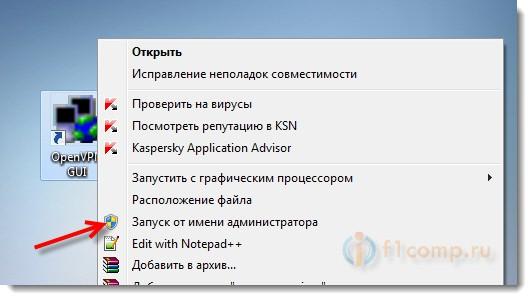

Запускаем на рабочем столе программу OpenVPN GUI. Но не просто запускаем, а нажимаем на нее правой кнопкой мыши и выбираем “Запуск от имени администратора”.

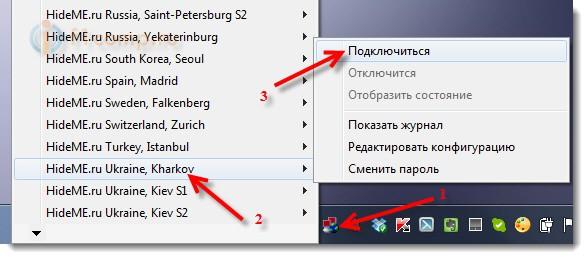

На панели уведомлений появится иконка. Нажмите на нее правой кнопкой мыши и выберите страну (город) через который Вы хотите подключиться.

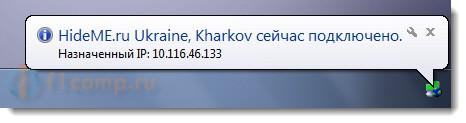

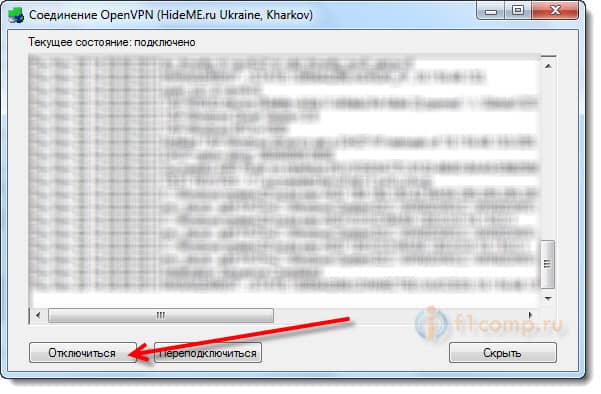

Вы увидите статус подключения. И если все прошло успешно, то иконка станет зеленной и Вы увидите сообщение о том, что Вы подключены и Вам назначен IP адрес.

Если Вы захотите отключить VPN соединение, то нажмите на иконку (на панели задач) два раза и выберите Отключится.

Все!

А нет, не все :).

Послесловие

Но самое главное, что мы смогли настроить соединение через VPN-сервер и теперь можно не боятся пользоваться общественными беспроводными сетями.

Всего хорошего!

Ещё на сайте:

Как защитить соединение при подключении через общественные Wi-Fi сети? Настраиваем VPN от HideME.ru обновлено: Февраль 6, 2018 автором:

Как защитить свои данные, если Wi-Fi больше не гарантирует безопасность

То, что WPA был взломан – это тревожная новость, которая затрагивает множество электронных устройств, однако в ней нет оснований для тревоги.

По сути, исследователи нашли уязвимость в протоколе Wi-Fi, которая делает беспроводной трафик потенциально доступным для прослушивания злоумышленниками. Иными словами, любой желающий может использовать этот изъян в сетевой безопасности, чтобы подсмотреть за чужими действиями в интернете, украсть номера кредитных карт, пароли, перехватить сообщения в мессенджерах и т.д.

К счастью, производители многих гаджетов уже успели улучшить и доработать свои устройства, устранив найденную уязвимость. И кроме того WPA2 – далеко не единственная стена защиты между хакером и персональными данными пользователей.

Чтобы взломать чужой Wi-Fi, злоумышленнику, во-первых, нужно расположить свою принимающую антенну в пределах действия радиоканала, а во-вторых, большая часть информации в интернете передаётся в уже зашифрованном виде, и хакер в любом случае не сможет её прочитать. Протокол https, на котором работает большинство веб-серверов, добавляет соединению дополнительный уровень защиты, так же как и использование сервисов VPN.

Протокол https, на котором работает большинство веб-серверов, добавляет соединению дополнительный уровень защиты, так же как и использование сервисов VPN.

Именно поэтому всегда нужно помнить о значке замка в адресной строке браузера. Если там не отображается маленький навесной замок, это значит, что сайт не использует протокол https, и вся информация, вводимая в формы, включая пароли, может быть доступна третьим лицам.

Именно поэтому перед тем, как отправить куда-то свой домашний адрес или данные платежа, всегда нужно убедиться, что в адресной строке есть замок.

Все ведущие разработчики программного обеспечения почти сразу после новости об уязвимости протокола Wi-Fi выпустили соответствующие патчи для своих продуктов. Например, Microsoft выпустил обновление для Windows в октябре 2017 года. Apple также исправил свои операционные системы macOS и iOS примерно в то же время.

Google выпустил обновление для Android в ноябре, поэтому каждому владельцу устройств с этой платформой нужно ознакомиться с разделом About в настройках телефона или планшета, чтобы узнать, когда было последнее обновление системы безопасности. Если оно выполнялось до ноября, и на телефоне установлен Android 6 или более ранняя версия ОС, то тогда необходимо сделать обновление.

Настройка защиты сети WiFi

Безопасность сети WiFi

определяется настройками точки доступа. Несколько этих настроек прямо влияют

на безопасность сети.

Режим доступа к сети WiFi

Точка доступа может работать в одном из двух режимов —

открытом или защищенном. В случае открытого доступа, подключиться к точке

досутпа может любое устройство. В случае защищенного доступа подключается

только то устройство, которое передаст правильный пароль доступа.

Существует три типа (стандарта) защиты WiFi

сетей:

-

WEP (Wired Equivalent Privacy)

. Самый первый стандарт

защиты. Сегодня фактически не обеспечивает защиту, поскольку взламывается

очень легко благодаря слабости механизмов защиты. -

WPA (Wi-Fi Protected Access)

. Хронологически второй

стандарт защиты. На момент создания и ввода в эксплуатацию обеспечивал

эффективную защиту WiFi

сетей. Но в конце нулевых годов были найдены возможности для взлома

защиты WPA через уязвимости в механизмах

защиты. -

WPA2 (Wi-Fi Protected Access)

. Последний стандарт защиты. Обеспечивает

надежную защиту при соблюдении определенных правил. На сегодняшний день

известны только два способа взлома защиты WPA2.

Перебор пароля по словарю и обходной путь, через службу WPS.

Таким образом, для обеспечения безопасности сети WiFi

необходимо выбирать тип защиты WPA2.

Однако не все клиентские устройства могут его поддерживать. Например

Windows XP SP2 поддерживает только WPA.

Помимо выбора стандарта WPA2 необходимы дополнительные

условия:

Пароль для доступа к сети WiFi необходимо составлять следующим образом:

-

Используйте

буквы и цифры в пароле. Произвольный набор

букв и цифр. Либо очень редкое, значимое только для вас, слово или фразу. -

Не

используйте простые пароли вроде имя + дата

рождения, или какое-то слово + несколько цифр, например

lena1991

или dom12345

. - Если необходимо использовать только цифровой пароль, тогда его длина должна

быть не менее 10 символов. Потому что восьмисимвольный цифровой пароль

подбирается методом перебора за реальное время (от нескольких часов до

нескольких дней, в зависимости от мощности компьютера).

Если вы будете использовать сложные пароли, в

соответствии с этими правилами, то вашу WiFi сеть нельзя будет взломать

методом подбора пароля по словарю. Например, для пароля вида 5Fb9pE2a

(произвольный буквенно-цифровой), максимально возможно 218340105584896

комбинаций.

Сегодня это практически невозможно для подбора. Даже если компьютер будет

сравнивать 1 000 000 (миллион) слов в секунду, ему потребуется почти 7 лет для перебора всех значений.

WPS (Wi-Fi Protected Setup)

Если точка доступа имеет функцию WPS

(Wi-Fi Protected Setup), нужно отключить ее. Если эта функция необходима, нужно убедиться что ее

версия обновлена до следующих возможностей:

- Использование всех 8 символов пинкода вместо 4-х, как

это было вначале. - Включение задержки после нескольких попыток передачи

неправильного пинкода со

стороны клиента.

Дополнительная возможность улучшить защиту

WPS это использование цифробуквенного пинкода.

Какую защиту ставить на Wi-Fi роутере

Используйте WPA2 — Personal с шифрованием AES

. На сегодняшний день, это лучший и самый безопасный способ. Вот так настройки защиты беспроводной сети выглядит на маршрутизаторах ASUS:

А вот так эти настройки безопасности выглядят на роутерах от TP-Link (со старой прошивкой)

.

Более подробную инструкцию для TP-Link можете посмотреть .

Инструкции для других маршрутизаторов:

Так как WPA2 — Personal (AES) старые устройства (Wi-Fi адаптеры, телефоны, планшеты и т. д.) могут не поддерживать, то в случае проблем с подключением устанавливайте смешанный режим (Авто).

Не редко замечаю, что после смены пароля, или других параметров защиты, устройства не хотят подключаться к сети. На компьютерах может быть ошибка «Параметры сети, сохраненные на этом компьютере, не соответствуют требованиям этой сети». Попробуйте удалить (забыть)

сеть на устройстве и подключится заново. Как это сделать на Windows 7, я писал . А в Windows 10 нужно .

Пароль для входа в настройки роутера

Как показывает практика, пользователи ставят замудрёные пароли на компьютер, графические ключи на планшеты и телефоны, а вот про главное устройство доступа в сеть Интернет почему-то напрочь забывают, оставляя тот, что идёт изначально — admin, 1234 и т.п. Этим как раз и пользуются злоумышленники для входа в настройки роутера через Веб-конфигуратор или Telnet. Не так давно была массовая атака вируса Trojan.RBrute на абонентские модемы и маршрутизаторы, которая использовала эту брешь чтобы прописать в конфигурацию посторонние DNS-серверы. В итоге пользователи долго искали причину появления огромного количества навязчивой рекламы на своём компьютере или ноутбуке, а она скрывалась на роутере. Чтобы избежать всего этого геморроя, обычно достаточно просто поменять пароль для входа.Алгоритм действий примерно одинаков на всех подобных устройствах. Для этого надо зайти в его веб-интерфейс по IP-адресу ( обычно это 192.168.1.1 или 192.168.0.1), открыть «Системные параметры» (System Management), найти там подраздел «Пароль» (Password) и ввести свою, более сложную ключевую фразу. Главное — потом сами её не забудьте!

Взлом беспроводной сети с протоколом WPA

обственно, процедура взлома сетей с протоколом WPA мало чем отличается от уже рассмотренной нами процедуры взлома сетей с WEP-протоколом.

На первом этапе используется все тот же сниффер airodump. Однако здесь есть два важных момента, которые необходимо учитывать. Во-первых, в качестве выходного файла необходимо использовать именно cap-, а не ivs-файл. Для этого в настройке утилиты airodump на последний вопрос Only write WEP IVs (y/n) отвечаем «нет».

Во-вторых, в cap-файл необходимо захватить саму процедуру инициализации клиента в сети, то есть придется посидеть в засаде с запущенной программой airodump. Если применяется Linux-система, то можно предпринять атаку, которая заставит произвести процедуру переинициализации клиентов сети, а вот под Windows такая программка не предусмотрена.

После того как в cap-файл захвачена процедура инициализации клиента сети, можно остановить программу airodump и приступить к процессу расшифровки. Собственно, накапливать перехваченные пакеты в данном случае нет необходимости, поскольку для вычисления секретного ключа используются только пакеты, передаваемые между точкой доступа и клиентом в ходе инициализации.

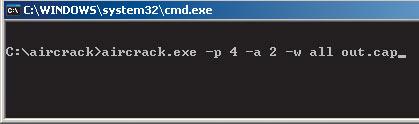

После этого запускаем из командной строки программу aircrack (рис. 6), указывая в качестве выходного файла cap-файл (например, out.cap) и название словаря (параметр –w all, где all название словаря).

Рис. 6. Пример запуска программы aircrack.exe из командной строки

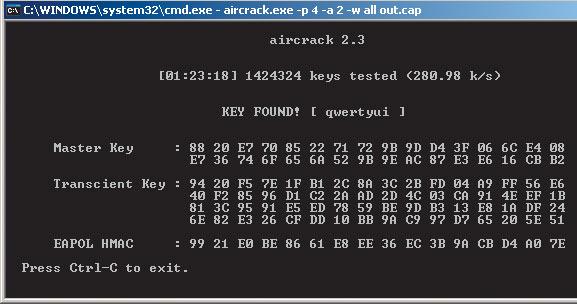

Программа перебора ключей из словаря дает очень интенсивную нагрузку на процессор, и если использовать маломощный ПК, то для выполнения этой процедуры потребуется много времени. Если же для этой цели задействуется мощный многопроцессорный сервер или ПК на базе двухъядерного процессора, то в качестве опции можно указать количество используемых процессоров. К примеру, в нашем случае применялся новейший двухъядерный процессор Intel Pentium Extreme Edition Processor 955 с поддержкой технологии Hyper-Threading (четыре логических ядра процессора), поэтому в параметрах запуска программы мы указывали опцию –p 4, что позволило утилизировать все четыре логических ядра процессора. При этом каждое ядро утилизируется на 100%. В результате после почти полутора часов работы программы секретный ключ был найден (рис. 7)!

Рис. 7. Результат анализа cap-файла

Это, конечно, не несколько секунд, как в случае с WEP-шифрованием, но тоже неплохой результат, который прекрасно демонстрирует, что и WPA-PSK-защита не является абсолютно надежной, причем результат взлома секретного ключа никак не связан с тем, какой алгоритм шифрования (TKIP или AES) используется в сети.

Немного теории

Итак, WPA – это протокол, технология, программа, которая содержит в себе набор сертификатов, используемых при передаче сигнала Wi-Fi.

Если проще, эта технология позволяет использовать различные методы аутентификации для защиты Wi-Fi сети.

Это может быть электронный ключ, он же – специальное свидетельство о праве использования данной сети (дальше мы об этом поговорим).

В общем, при помощи этой программы использовать сеть смогут только те, кто имеет на это право и это все, что Вам нужно знать.

Для справки: Аутентификация – это средство защиты, которое позволяет установить подлинность лица и его право на доступ к сети, при помощи сопоставления сообщенных им и ожидаемых данных.

К примеру, человек может проходить аутентификацию, когда прикладывает свой палец к сканнеру отпечатка пальца. Если он просто вводит логин и пароль, это только авторизация.

Но отпечаток пальца позволяет проверить, действительно ли заходит этот человек, а не кто-то взял его данные и вошел с их помощью.

Рис. 1. Сканер отпечатка пальца на смартфоне

Так вот, в компьютерных сетях также используются определенные способы подтверждения того, что доступ к сети получает именно то устройство, которое имеет на это право.

В WPA есть собственный набор таких способов. О них мы поговорим далее, а перед этим уточним несколько важных моментов.

Что нужно знать о WPA?

- Данную технологию могут использовать не все устройства, а только те, которые поддерживают ее на программном уровне. То есть если производитель заложил в устройство функцию поддержки WPA, значит, его можно использовать.

- WPA является наследием WEP, другой технологии, в которой не было аутентификации как таковой.

- WPA использует специальные ключи, которые рассылаются всем устройствам, которые будут иметь право подключаться к сети. А дальше все просто:

- сигнал попадает на новое устройство и запрашивает у него ключ;

- если устройство дает ключ, то подключается к сети;

- а если не дает, сигнал об этом отправляется на центральное устройство и подключение не происходит.

Если Вы когда-то работали с Cisco Pocket Tracer (симулятор построения сетей от этой фирмы), то принцип работы данной технологии Вы сможете понять, если посмотрите на рисунок 2.

Предупреждение! В принципе, если Вы никогда не работали с Cisco Pocket Tracer, не заморачивайтесь. И без этой схемы Вам все будет понятно.

Там есть LAP – прибор, который осуществляет удаленное управление и передает сигнал клиенту, то есть компьютеру, который использует сигнал Wi-Fi.

А также на схеме есть WLC – контроллер беспроводной локальной сети. Справа расположен сервер аутентификации.

Все это соединяет обычный Switch (устройство, которое просто соединяет различные сетевые устройства). С контроллера посылается ключ на сервер аутентификации, запоминается там.

Клиент при попытке подключиться к сети должен передать на LAP ключ, который он знает. Этот ключ попадает на сервер аутентификации и сравнивается с нужным ключом.

Если ключи совпадают, сигнал свободно распространяется к клиенту.

Рис. 2. Примерная схема WPA в Cisco Pocket Tracer

Выводы и рекомендации

ассмотренные примеры взлома беспроводных сетей наглядно демонстрируют их уязвимость. Если говорить о WEP-протоколе, то его можно сравнить с «защитой от дурака». Он, как и сигнализация на машине, разве что от хулиганов спасает. Поэтому по возможности лучше вообще не использовать этот протокол

А что касается таких мер предосторожности, как фильтрация по MAC-адресам и режим скрытого идентификатора сети, то это вообще детский лепет и рассматривать их как полноценную защиту нельзя. Однако даже такими средствами не стоит пренебрегать, применяя в комплексе с другими мерами

Протокол WPA хотя и сложнее для взлома, но тоже уязвим. Впрочем, не стоит падать духом не всё так безнадежно. Дело в том, что успех взлома секретного WPA-ключа зависит от того, имеется он в словаре или нет. Стандартный словарь, который мы использовали, имеет размер чуть более 40 Мбайт, что, в общем-то, не так уж и много. В результате после трех попыток мы сумели подобрать ключ, которого не оказалось в словаре, и взлом ключа оказался невозможным. Причем для полного перебора всех ключей нам потребовалось два с половиной часа. Количество слов в этом словаре всего-навсего 6 475 760, что, конечно же, очень мало. Естественно, можно использовать словари и большей емкости. К примеру, в Интернете можно заказать словарь на трех CD-дисках, то есть размером почти в 2 Гбайт, но и это на самом деле немного. Попутно отметим, что для перебора всех ключей словаря размером 2 Гбайт на процессоре с четырьмя логическими ядрами потребуется уже целых 5 суток! Но даже такой словарь содержит далеко не все возможные пароли.

Давайте приблизительно рассчитаем количество паролей длиной от 8 до 63 символов, которые можно сформировать из 26 букв английского алфавита (с учетом регистров), десяти цифр и 32 букв русского алфавита. Получается, что каждый символ можно выбрать 126 способами. Соответственно если учитывать только пароли длиной 8 символов, то количество возможных комбинаций составит 12×68=6,3×1016. Если учесть, что размер каждого слова длиной 8 символов составляет 8 байт, то размер такого словаря 4,5 млн. Тбайт. А ведь это только комбинации из восьми символов! А если перебрать все возможные комбинации от 8 до 63 символов… Не надо быть математиком, чтобы подсчитать, что размер такого словаря составит примерно 1,2×10119 Тбайт. Конечно же, такого дискового пространства просто не существует (даже если сложить емкости всех жестких дисков на планете). Но даже если гипотетически предположить, что такой словарь создан, то для перебора всех ключей на нашем ПК потребовалось бы ни много ни мало 1,8×10120 лет. Собственно, такая задача не по зубам ни одному, даже самому мощному суперкомпьютеру.

Так что не стоит отчаиваться. Шансы, что используемый вами пароль не содержится в словаре, велики. Просто при задании пароля не применяйте слова, имеющие смысл. Лучше всего, чтобы это был абсолютно беспорядочный набор символов (что-нибудь типа FGпроукqweRT4j563апп).

Мы рассмотрели здесь лишь один из возможных примеров взлома ключа со словарем. Но существуют и другие типы атак, так что расслабляться не стоит.

Для создания надежной системы безопасности беспроводных сетей разработано немало методов. К примеру, самым надежным способом считается использование виртуальных частных сетей VPN (Virtual Private Network). Создание беспроводной виртуальной частной сети предполагает установку шлюза непосредственно перед точкой доступа и установку VPN-клиентов на рабочих станциях пользователей сети. Путем администрирования виртуальной частной сети осуществляется настройка виртуального закрытого соединения (VPN-туннеля) между шлюзом и каждым VPN-клиентом сети. Впрочем, VPN-сети редко применяются в небольших офисных сетях и практически не встречаются в домашних условиях.