IPv6 время действовать

Содержание:

Создание импульса

Помимо угроз безопасности, существует все возрастающее экономическое обоснование использования IPv6, которое становится все труднее заметать под коврик.

Такие компании, как Telefonica и T-Mobile уже вовсю принимают IPv6 на вооружение, особенно в Европе. А правительство США, которое постепенно переходит на IPv6, требует от производителей все больше устройств и служб с поддержкой IPv6.

«Никто не хочет быть в положении, когда невозможно взаимодействовать с клиентами», — написал Кит Стюарт, директор Brocade Communications Systems Applications Delivery Products. Тем не менее, разделяя взгляды производителей сетевого оборудования, Стюарт видит необходимость постепенного перехода на IPv6.

«Тотальный переход на IPv6 – это не практично и не эффективно», — заявляет Стюарт. «Клиентам нужен практичный, сбалансированный подход». Он заметил, что производители служб, которые потребляют адреса быстрее, чем кто-либо, первые в очереди на IPv6. Далее идут контен-провайдеры (Google и Facebook), и, наконец, конечные пользователи, чьи домашние маршрутизаторы в 99% случаев работают еще на базе IPv4.

Когда Brocade понадобилось перейти на IPv6, они взяли существующие балансировщики нагрузки и настроили трансформирование в IPv6 для публичных сервисов, а для внутренних сетей оставили IPv4 подключение

«Публичная часть – это самое важное. Выбери небольшой проект, где ты сможешь создать экономическое обоснование для связи с клиентами с помощью IPv6

При создании своего следующего набора служб требуй, чтобы он был совместим с обоими стандартами или с возможностью трансляции старой архитектуры IPv4. Это позволит тебе установить окупить инвестиции пока твоя команда набирается опыта с IPv6. Любой переход должен быть бесшовным для конечного пользователя», — сказал Стюарт.

В Juniper Networks отрапортовали о том, что большинство их клиентов, обращающиеся с просьбой о IPv6 сервисах, относятся к образовательным и правительственным секторам. В частности, это исследовательские лаборатории при университетах и правительственные подразделения, пытающиеся соответствовать федеральным требованиям касательно IPv6.

Juniper предсказывают повышение активности, относящейся к применению IPv6, в 2012 году. «Исчерпания IPv4 адресов становится все более серьезной проблемой для наших клиентов по всему миру», — сказал Алан Дюранд, директор разработки ПО в Platform and Systems Division CTO. Несмотря на это Дюранд ожидает, что внедрении IPv6 начнется с мелких проектов, в которых IPv6 будет реализован в качестве дополнения к существующим общедоступным IPv4 службам. «Чтобы справиться с постоянным сокращением IPv4 адресов у клиентов всегда есть возможность добавить еще один слой преобразования сетевых адресов (NAT)», — добавил Дюранд.

Хотя невозможно точно предугадать, сколько еще времени пройдет до полного исчерпания IPv4 адресов, на ежедневную статистику, собираемую Джеффом Хьюстоном, главным научным сотрудником APNIC, часто ссылаются как на достоверный источник. Модель Хьюстона, основанная на публичных данных, формирующихся на основе данных, публикуемых IANA и Regional Internet Registries, предсказывает полное исчерпание оставшихся нераспределенных IPv4 адресов к 2014 году.

Однако модель Хюстона не учитывает адреса, которые частные организации могут держать для использования или продажи в будущем. Например, не учитываются более 600 000 адресов, недавно приобретенных Microsoft в ходе покупки активов обанкротившегося Nortel. Хотя наверняка можно сказать, что в ближайшем времени будет доступно еще достаточное количество IPv4 адресов, многие предрекают повышение цен по мере истощения запасов.

Из-за отсутствия «лучших практик» для IPv6, сетевые менеджеры часто действовали неохотно. Но с ростом угроз безопасности и страха потерять связь с клиентами, которые уже переходят на системы с поддержкой только IPv6, ждать первого шага от других и ничего не делать – это не нейтральная позиция, как может показаться.

Фаза планирования – это хорошее время, чтобы наладить или восстановить связи с доверенным производителем сетевого оборудования, который способен предоставить руководство по архитектуре и безопасности, а также масштабируемые решения для широкого спектра вариантов перехода.

Мифы IPSec

Существует распространенное мнение о том, что IPv6 изначально более защищен, чем IPv4, потому что в IPv6 обязательна поддержка IPSec. «Это миф, который должен быть развеян», — отметил Винке.

Он указал на то, что помимо практических трудностей, связанных с широкомасштабной реализацией IPSec, контент помещенного в IPSec трафика невидим для устройств (маршрутизаторов/свичей/файерволов), и поэтому мешает осуществлению их важных функций, связанных с безопасностью.

По этой причине Винке, который также является активным членом IEFT и автором RFC 3585, доложил, что рабочая группа IEFT рассматривает изменение, которое бы сделало поддержку IPSec «рекомендованной», нежели «обязательной» в ходе реализации IPv6.

Что качается отключения IPv6, Винке назвал это плохой идеей по двум причинам. Во-первых, Microsoft сказала, что отключение IPv6 на Windows 2008 по сути неподдерживаемая конфигурация. Также Винке сказал, что отключать IPv6 – значит прятать голову в песок и откладывать неминуемое, и это может лишь навредить безопасности, потому что устройства с поддержкой IPv6 будут показываться в сети, хочет этого ИТ или нет.

Getting BIND9

BIND9 is, just like prior versions of BIND, open source software and is provided at ISC’s Web and FTP site free of charge. It is distributed under a BSD-style license, so users can freely modify the source code.

BIND9 is available at the following URL via FTP: ftp://ftp.isc.org/isc/bind9/VERSION/ bind-VERSION.tar.gz VERSION is 9.x.y where x and y are the major and minor versions within BIND9. For example, the source code of version 9.3.3 is available at ftp://ftp.isc.org/isc/bind9/ 9.3.3/bind-9.3.3.tar.gz

In the following discussion, if the BIND9 implementation is referred to as 9.x, the description applies to all 9.x.y versions. Minor versions are specified only when that particular version has some special behavior.

DNS IPv6.

Указывать 128 битный адрес IPv6 сложнее, чем адрес IPv4, и поэтому DNS в мире IPv6 имеет куда больше значение. Благодаря BIND, можно поучиться созданию и обслуживанию зоны с адресами IPv6. Создадим одну тестовую зону прямого отображения имя в IPv6 firma.net и две зоны обратного отображения IPv6 в имя.

Не забудьте указать в /etc/resolv.conf строку nameserver ::1. Адрес ::1 в IPv6, как 127.0.0.1 в IPv4 указывают на loopback.

Прямое отображение.

Создаём зону

в файле /etc/bind/firma.net прописываем

Как видно в IPv6 используется АААА вместо А для связи имени с IPv6 адресом. Сложностей нет.

Обратное отображение.

Обратное отображение посложней. Исторически получилось, что желательно обслуживать две зоны обратного отображения: .ip6.arpa и .ip6.int.

Создаём зону .ip6.arpa.

Создаём зону .ip6.int.

Во-первых, для облегчения сопровождения две зоны указывают на один файл. Строка «0.0.0.0.1.0.0.2.0.d.0.f.7.0.6.2» — это обратно записанные шестнадцатеричные «цифры» адреса 2607:f0d0:2001:0000. То есть BIND заставляют искать имена по IPv6 адресу для всего диапазона 2607:f0d0:2001:0000:0000:0000:0000:0000.

В файле /etc/bind/firma.ip6.int прописываем

Чтобы не сойти с ума, переворачивая IPv6 адрес, и не ошибиться есть утилита sipcalc.

Если всё сделано правильно, то можно пингать по имени, что гораздо удобнее.

Локальная канальная адресация.

Если в вашей сети нет маршрутизаторов и серверов, выдающих адреса, IPv6 способен автоконфигурироваться без человеческого вмешательства.

При старте системы, MAC адрес сетевой карты становится частью IPv6 адреса этой сетевой карты. Происходит это следующим способом: берётся MAC адрес, для примера 00:21:85:95:75:B5. Седьмой бит адреса устанавливается в единицу, то есть 00: из 0000 0000: становится 0000 0010: или в шестнадцатеричном виде 02:, а значит вся строка становится 02:21:85:95:75:B5. Затем строка делится пополам и между ними вставляется :FF:FE: и получается итоговое 02:21:85:FF:FE:95:75:B5, называемое идентификатором EUI-64. Затем операционная система в зарезервированном для локальных канальных адресах fe80:: формирует окончательный IPv6 адрес данной сетевой карты, в нашем примере fe80:0000:0000:0000:0221:85ff:fe95:75b5

В Ubuntu в Терминале вызовите

и при наличии нескольких сетевых карт, подметьте, что из-за EUI-64 локальный канальный адрес IPv6 действительно формируется из MAC сетевой карты.

Пакеты с локальными канальными адресами IPv6 НИКОГДА не проходят через маршрутизатор. Небольшой офис с одним коммутатором может воспользоваться локальной канальной адресацией для работы несложной сети. Локальные канальные адреса IPv6 в некотором смысле похожи на адреса 169.254.0.0/16 IPv4, но уникальны и неизменны.

Проверить доступность другого хоста можно командой ping6 с параметром -I, указывающий на используемую сетевую карту. Для примера можно попингать себя.

Есть адрес ff02::1, который является локальным канальным адресом всех узлов, эдакий эквивалент не маршрутизируемого широковещательного адреса 255.255.255.255 в IPv4. Если пингать ping6 -I eth0 ff02::1, то вам начнут отвечать все компьютеры на канале

Найти соседей по каналу можно используя команду .

Насколько хорошо ты подготовлен для IPv6

Самая большая угроза безопасности кроется в том факте, что сети предприятий уже оборудованы кучей устройств, поддерживающих IPv6, включая все устройства с Windows Vista и Windows 7, Mac OS/X, устройства с Linux и BSD.

И, в отличие от своего предшественника, DHCP для IPv4, IPv6 не требует ручной настройки. Эта функция авто-конфигурации означает, что «устройства с поддержкой IPv6 просто ждут одного единственного уведомления маршрутизатора, чтобы идентифицировать себя в сети», сказал Эрик Винке, ведущий системный инженер в Cisco и соавтор книги «IPv6 Security».

Он предупредил, что «маршрутизаторы и свичи с поддержкой лишь IPv4 не распознают и не отвечают на уведомления устройств с IPv6, но преступный маршрутизатор с поддержкой IPv6 способен слать и перехватывать этот трафик».

Авто-конфигурация позволяет устройствам с IPv6 связываться с другими такими устройствами и службами в сети в пределах одной LAN. Для этого устройство уведомляет о своем присутствии и обнаруживается с помощью IPv6 Neighbor Discovery Protocol (NDP).

Но оставшись без присмотра, NDP может начать действовать чересчур по-добрососедски, и подвергнуть устройства действиям хакеров, которым не терпится разузнать, что происходит внутри сети, или даже позволить устройству быть захваченным и превращенным в «зомби».

Винке говорит, что угроза реальна. «Мы наблюдаем по всему миру, что боты все чаще используют IPv6 как скрытый канал для связи со своим ботмастером». Среди множества маскировок, зловред с поддержкой IPv6 может получить выгоду от инкапсуляции своего пейлоада в одно или несколько IPv4-сообщений. Без принятия специфичных для IPv6 мер защиты, вроде углубленной проверки пакетов, такая полезная нагрузка может пройти через IPv4 периметр и DMZ-защиту незамеченной.

SEND (SEcure Neighbor Discovery) – это решение IETF для Layer-2 IPv6 угроз, например RD- и NDP-спуфинга, который приравнивается к угрозам IPv4, DHCP- и ARP-спуфингу. Некоторые производители операционных систем поддерживают SEND, а другие, в особенности Microsoft и Apple – нет.

Cisco и IETF находятся в процессе внедрения таких же механизмов безопасности для IPv6, которые сейчас используются для защиты IPv4 от подобных угроз. У IETF есть рабочая группа SAVI (Source Address Validation), а Cisco осуществляет трехфазовый план по улучшению IOS, начатый в 2010 году, который будет полностью реализован где-то в 2012, в зависимости от типа оборудования.

Винке заметил, что одни из самых распространенных рисков, связанных с IPv6, случайно возникают из-за неправильно настроенного устройства конечного пользователя в сети, и правильная настройка вкупе с мерами безопасности IPv6 может свести на нет многие из них.

«Ответ на эту проблему – это развертывание родного IPv6 и защита IPv6 трафика на том же уровне и от того же типа угроз, от которых уже ты уже защищаешь IPv4», — объяснил Винке.

Спасители IPv4.

IPv4 умер бы давно из-за того, что адресное пространство его исчерпалось бы. Так как адреса IPv4 имеют длину 32 бита, то 2^32 = 4294967296 или ~4 млрд. штук. Часть этих адресов зарезервирована, часть была неэффективно распределена в начале на заре Интернета. Спасти от смерти помогли две технологии: NAT и CIDR.

NAT (Network Address Translation) — это когда вы не имеете своего IPv4 адреса в Интернете называемого внешним/белым, а используете IPv4 адрес из специальных диапазонов, таких как 192.168.0.0-192.168.255.255, 172.16.0.0-172.31.255.255, 10.0.0.0-20.255.255.255. И в вашей сети есть устройство, у которого внешний/белый IPv4 адрес, благодаря которому вы и получаете доступ в Интернет.

Минусом NAT, а кто-то посчитает преимуществом, можно считать сложность создания входящий соединений из Интернета в частную сеть. Наивно считается, что NAT помимо основой задачи по экономии внешних IPv4 адресов, заодно мимоходом защищает тех, кто спрятан за ним. Из-за NAT нарушается принцип Интернета точка-точка, когда один хост может напрямую общаться с другим хостом. NAT — это полезное и необходимое зло в мире IPv4.

CIDR (Classeless Inter-Domain Routing) спас от быстрой смерти IPv4, благодаря идеи, что граница между хостовой и сетевой частями адреса не обязана проходить на границе 8 бит (1 байт). Вспомните для примера сеть 192.168.1.0 — эта минимально возможная сеть, но в ней 255-2=253 адреса и если вы её используете не полностью, то адреса пропадают зря. Но чёрт с этой 192.168.0.0. Этот диапазон не используется в Интернете и роутеры его не маршрутизируют дальше и каждый может создавать свои локальные сети с этими диапазонами и делать с ними всё что угодно

НО без CIDR представьте что всем будут выдавать белые адреса IPv4 по 253 адреса и не важно сколько нужно реально. В CIDR граница между сетью и хостом может прийтись на любой бит, например можно разбить 192.168.1.0 на подсети: 192.168.1.0/26, 192.168.1.64/26, 192.168.1.128/26, 192.168.1.192/26

Когда пишут адрес_IPv4/число — это и есть CIDR нотация.

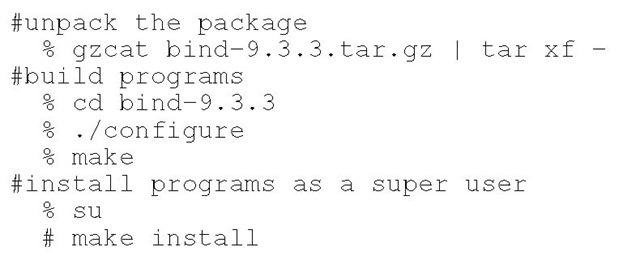

Building and Installing BIND9

BIND9 is highly portable, and it is usually easy to build and install. For many major operating systems, the installation procedure simply consists of the following steps:

The configure script should normally work fine without any command line options unless the user wants to specify nondefault install paths. In particular, IPv6 transport support is enabled by default; if there is any reason for disabling IPv6 transport, the —disable-ipv6 option should be specified for configure. The configure script also supports the —with-kame option. It was introduced when BSD did not officially support IPv6 so that BIND9 could be built on a KAME-patched BSD system for IPv6 transport, but this option is now meaningless. It should also be noted that the —disable-ipv6 option only affects the transport protocol for DNS transactions, and is irrelevant to the contents exchanged in the transactions. For example, even if the —disable-ipv6 option is specified, named will return AAAA resource records if it has the records of the query name.

On FreeBSD, which is the base operating system used in this topic, the BIND9 programs will be installed under /usr/local/bin and /usr/local/sbin by the above procedure. In particular, the named daemon should be available as /usr/local/sbin/named.

BIND9 has been incorporated in FreeBSD as a base component since 5.3-RELEASE. This can be confirmed by invoking /usr/sbin/named with the -v command line option.

Overview of BIND9

As already explained, BIND9 is the latest major release of BIND. While the configuration syntax is mostly compatible to BIND8, the implementation is totally different. In fact, BIND9 was designed and implemented from scratch. No code fragment in prior versions was used in the BIND9 implementation; the only exception is the stub resolver implementation, which is a copy of the corresponding part of BIND8. The stub resolver routines based on the BIND8 code is provided with the BIND9 package for the convenience of system developers who want to use the BIND9 program in their system while incorporating the resolver library to the same system.

In terms of technical features, BIND9 has the following characteristics:

• Full compliance to the latest DNS protocol standards

• IPv6 support, both for transport and contents

• Support for the DNS security extension (DNSSEC)

• Views, which can virtually provide multiple servers based on some properties of queries (e.g., source and/or destination address)

• Thread-based software architecture for better support for multiprocessor machines