Установка DNS с помощью мастера добавления ролей

Содержание:

Дальнейшиедействия выполнение дополнительных задач

После завершения работы мастера настройки сервера и мастера

настройки DNS-сервера DNS-сервер готов к использованию. К данному

моменту завершены следующие задачи.

- DNS-сервер настроен для использования статического

IP-адреса. - Для сети задана зона DNS.

- DNS-сервер настроен для пересылки всех запросов DNS для

DNS-имен вне сети на DNS-сервер центрального офиса или поставщика

услуг Интернета.

При завершении работы мастера настройки сервера автоматически

устанавливается оснастка DNS, которая используется для управления

DNS-сервером. XOX

В следующей таблице приведены некоторые дополнительные задачи,

которые может понадобиться выполнить на DNS-сервере.

| Задачи | Назначение задачи | Ссылка |

|---|---|---|

| Настройка компьютеров в сети для использования DNS-сервера как предпочитаемого DNS-сервера. |

Для подключения клиентов DNS к DNS-серверу и динамического обновления с целью разрешения имен требуется зона с записями ресурсов DNS. |

Чтобы настроить TCP/IP на использование DNS; Динамическое обновление |

| Если сервер является многосетевым компьютером, следует настроить службу DNS-сервера для обработки запросов только IP-адресов локальной сети. |

Для защиты DNS-сервера от запросов извне. Например, если сервер работает как прокси-сервер, у него может быть установлено два сетевых адаптера, один для внутренней сети, а другой для Интернета. Если этот сервер работает также под управлением службы DNS-сервера Windows Server 2003, то можно настроить службу для использования сетевого адаптера только внутренней сети. Настроив сервер для обработки только запросов IP-адресов локальной сети, удастся защитить сервер от нежелательных запросов из Интернета. |

Чтобы ограничить DNS-сервер прослушиванием только выбранных адресов |

| Проверка конфигурации сервера. | Для проверки правильности настройки конфигурации DNS мастером настройки DNS-сервера. |

Проверка конфигурации сервера |

| Проверка отклика DNS-сервера с помощью команды nslookup. |

Для проверки возможности сопоставления DNS-сервером запросов DNS с ресурсами сети. |

Чтобы проверить отклик DNS-сервера с помощью команды nslookup |

| Проверка существования записи ресурса в DNS. | Для проверки возможности расположения в сети компьютеров, использующих DNS-сервер. |

Чтобы проверить существование записи ресурса А в DNS |

| Настройте порты для разрешения удаленного администрирования. |

Чтобы управлять DNS-сервером с других компьютеров сети. | При включенном брандмауэре Windows необходимо выполнить специальную настройку ряда параметров, чтобы можно было использовать возможности технологий, поставляемых с операционными системами Windows Server 2003, и осуществлять их удаленное администрирование. Сведения об этих параметрах см. на веб-узле корпорации Майкрософт в документе, в котором описываются параметры брандмауэра Windows(http://www.microsoft.com/). |

Названия организаций и изделий, имена доменов, адреса

электронной почты, эмблемы, а также имена, места и события,

используемые в качестве примеров, являются вымышленными. Возможное

сходство с реально существующими предприятиями, организациями,

изделиями, именами доменов, адресами электронной почты, эмблемами,

лицами, местами и событиями следует рассматривать как

случайное.

1 Когда работаю в mc Midnight Commander в эмуляторе терминала xtermв X Window, то возникают проблемы с клавишами. Понять не могу, чтоза ерунда. Как это вылечить

Самое первое, что надлежит сделать — это настроить локаль и Xkb.

Без этого настройка клавиш mc в xterm представляется

сущим мучением.

После этих действий, у вас в mc заработают все клавиши. Однако это

далеко не все. Кроме этого, в mc у вас не работают сочетания

клавиш Alt+клавиша. Так что необходим

шаг номер два:

Правите файл /usr/X11R6/lib/X11/app-defaults/XTerm. В

конец этого файла нужно добавить кусок:

*VT100*translations: #override \

aReturn: string(0x1b) string(0x0d) \n\

aTab: string(0x1b) string(0x09) \n\

aspace: string(0x1b) string(" ") \n\

aa: string(0x1b) string("a") \n\

ab: string(0x1b) string("b") \n\

ac: string(0x1b) string("c") \n\

ad: string(0x1b) string("d") \n\

ae: string(0x1b) string("e") \n\

af: string(0x1b) string("f") \n\

ag: string(0x1b) string("g") \n\

ah: string(0x1b) string("h") \n\

ai: string(0x1b) string("i") \n\

aj: string(0x1b) string("j") \n\

ak: string(0x1b) string("k") \n\

al: string(0x1b) string("l") \n\

am: string(0x1b) string("m") \n\

an: string(0x1b) string("n") \n\

ao: string(0x1b) string("o") \n\

ap: string(0x1b) string("p") \n\

aq: string(0x1b) string("q") \n\

ar: string(0x1b) string("r") \n\

as: string(0x1b) string("s") \n\

at: string(0x1b) string("t") \n\

au: string(0x1b) string("u") \n\

av: string(0x1b) string("v") \n\

aw: string(0x1b) string("w") \n\

ax: string(0x1b) string("x") \n\

ay: string(0x1b) string("y") \n\

az: string(0x1b) string("z")

Устройство DNS

DNS сервера являются важной частью любой сети и помогают находить веб-сайты в интернете, но мало кто понимает, как они устроены и какие проблемы и уязвимости могут их ждать. Данная статья позволит вам узнать не только об устройстве DNS серверов, но и о тех угрозах, которые тесно с ними связаны. . Руководство представляет из себя три главы:

Руководство представляет из себя три главы:

Примечание: В данной статье, сознательно не поднимались такие вопросы, как построение DNS серверов для локальных сетей, определения зон и делегаций, а так же разновидности DoS и DDoS атак (отказ в обслуживании), так как основной целью данного материала являются: познакомить вас с основами DNS, дать ответы на большинство вопросов и предупредить о возможных проблемах.

Установка

Для полноценной работы DNS нам понадобятся 2 одинаковых сервера (первичный и вторичный), отдельные машины или виртуальные системы на разных! физических серверах. Это необходимо для обеспечения надежности работы системы и непрерывности предоставления услуг DNS при сбоях и плановых обновлениях ПО на серверах. Первоначальная настройка одинакова, различия будут только в /etc/named.conf. Предполагается, что сервера подключены «серыми» интерфейсами в локальную сети, а «белыми» — в независимые ip-подсети (требование RFC XXXX для работы с интернет-зонами). В случае, если на серверах не предполагается поддержка внешних зон организации, «белая» сеть не нужна, достаточно подключения к интернет через NAT.

Система DNS не требовательна к ресурсам. Например для работы DNS-сервера (одного из пары), обслуживающего ~1000 ПК, поддерживающего ~80 зон и настроенного на блокировку нежелательного контента более чем достаточно виртуальной машины 0.5 Gb RAM, 15 Gb HDD.

Установка и первичная настройка named в SLES и OpenSUSE осуществляется через модуль YaST: Network Services -> DNS Server

В настройках SuSEfirewall2 укажем наличие dns-сервера на внешнем интерфейсе:

/etc/sysconfig/SuSEfirewall2

FW_SERVICES_EXT_TCP="53" FW_SERVICES_EXT_UDP="53"

Если dns-сервер расположен в DMZ, необходимо открыть 53й порт для него на шлюзе. Для SLES это:

/etc/sysconfig/SuSEfirewall2

FW_FORWARD="192.0.2.10,0/0,tcp,53 \

192.0.2.10,0/0,udp,53 \

"

В качестве вышестоящих dns-серверов воспользуемся серверами OpenDNS :

/etc/named.d/forwarders.conf

forwarders { 208.67.222.222; 208.67.220.220; };

Сервис весьма дружественно ругается на неправильно набранное имя сайта в адресной строке, вместо ошибки выдается окно результатов поиска Yahoo с введенной чушью в качестве параметров. Это оценят администраторы, вынужденные регулярно отвечать на телефонные звонки и устные претензии особо одаренных пользователей, набирающих в адресной строке браузера «ввв jandex». Большая страница на иностранном языке да еще и со знакомыми словами вводит их в ступор и до телефона обычно не доходит.

Настройка DNS…

Но к сожалению это только верхушка айсберга… во всем мире ведь никто не знает, что мы такие молодцы и у нас свой сервер — нам надо «засветиться». Для этого в панели управления доменом добавляем (изменяем если уже есть) такие записи:

A mail.firma.kiev.ua 222.222.222.222 (тут наш постоянный внешний IP — теперь наш комп имеет нормальное имя во всемирной паутине)

MX firma.kiev.ua mail.firma.kiev.ua 10 (назначаем «старшего» по почте)

Изменения вступят только через некоторое время! Проверить легко — обычным пингом на mail.firma.kiev.ua — рано или поздно мы начнем пинговать свой собственный сервер.

Основы DNS

Узел, состоящий из нескольких доменов, называется зоной

. В ее файле содержатся основные параметры своего сегмента. В том числе он включает информацию о FQDN или полностью определенном доменном имени. Если такая запись заканчивается точкой, это значит, что имя объекта задано правильно.

Существует несколько типов компьютеров, которые обслуживают DNS:

-

master

– главный агент сети. Он может изменять ее конфигурацию; -

slave

– устройства второго порядка. Они обслуживают клиентов наравне с master и могут заменять его заменять в случае неполадок. Это позволяет разгрузить сеть; -

кэширующий.

Содержит в своем информацию о доменах посторонних зон; -

невидимый.

Отсутствует в описании зоны. Чаще всего этот статус присваивается пользователям со статусом master для того, чтобы уберечь их от атаки.

К ним пользователь может отправить один из двух типов запроса.

Браузер посылает его через программу-resolver:

-

рекурсивный.

Если сервер не содержит необходимой информации, этом случае он узнает необходимые данные у компьютеров высшего уровня и присылает клиенту ответ. Это позволяет уменьшить количество запросов и обеспечивает экономию времени и вашего трафика; -

итеративный.

Сервер присылает готовый ответ, отбирая информацию только из собственного кэша (памяти). Если у него нет подходящих данных, то он предоставляет ссылку на другие компьютеры. Затем браузер переходит по этому адресу.

Существует два типа ответов:

-

авторитативный

– если данные отправляются с устройства, которые обслуживают сеть; -

неавторитативный.

Присылается посторонним компьютером, который получает необходимые данные из собственного кэша или после итеративного запроса.

Зона-заглушка

Если зона, хранящаяся на DNS-сервере, является зоной-заглушкой, DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны. Зона на этом сервере должна быть получена от другого DNS-сервера, который хранит зону. Этот DNS-сервер должен иметь сетевой доступ к удаленному DNS-серверу для копирования сведений о полномочных серверах имен для этой зоны.

Зоны-заглушки можно использовать в следующих целях:

- Поддержка самых текущих сведений о зоне. С помощью регулярного обновления зоны-заглушки для одной из дочерних зон DNS-сервер, содержащий как родительскую зону, так и зону-заглушку, будет поддерживать текущий список полномочных DNS-серверов для дочерней зоны.

- Улучшение разрешения имен. С помощью зон-заглушек DNS-сервер может выполнять рекурсию, используя список серверов имен из зоны-заглушки, без необходимости отправки запроса о пространстве имен DNS в Интернет или на внутренний корневой сервер.

- Упрощение администрирования DNS. С помощью использования зон-заглушек в инфраструктуре DNS можно распределить список полномочных DNS-серверов для зоны без необходимости использования дополнительных зон. Однако назначение зон-заглушек отличается от назначения дополнительных зон, и зоны-заглушки не являются альтернативой увеличению избыточности и распределению нагрузки.

Существует два списка DNS-серверов, участвующих в загрузке и поддержке зоны-заглушки:

- Список главных серверов, из которого DNS-сервер загружает и обновляет зону-заглушку. Главный сервер может быть главным или дополнительным DNS-сервером для зоны. В обоих случаях он будет располагать полным списком DNS-серверов для зоны.

- Список полномочных DNS-серверов для зоны. Список содержится в зоне-заглушке с использованием записей ресурсов сервера имен (NS).

Создадим зону заглушку или как еще ее называют stub zone.

Щелкаем правым кликом по зоны прямого просмотра и выбираем создать

Как настроить DNS сервер в windows server 2012R2-2 часть—17

Откроется мастер создания зоны.

Как настроить DNS сервер в windows server 2012R2-2 часть—18

Выбираем зона заглушка

Как настроить DNS сервер в windows server 2012R2-2 часть—19

задаем имя зоны

Как настроить DNS сервер в windows server 2012R2-2 часть—20

создать новый файл, в котором все будет храниться.

Как настроить DNS сервер в windows server 2012R2-2 часть—21

Пишем имя главного dns с которого будем запрашивать зону

Как настроить DNS сервер в windows server 2012R2-2 часть—22

Готово

Как настроить DNS сервер в windows server 2012R2-2 часть—23

Видим что файл зоны заглушки лежим в папке windows\system32\dns

Как настроить DNS сервер в windows server 2012R2-2 часть—24

Файл кстати открывается любым текстовым редактором.

Как настроить DNS сервер в windows server 2012R2-2 часть—25

Пример зоны-заглушки

Предположим, вы работаете администратором DNS-сервера Dns1.microsoft.com, который уполномочен для зоны Microsoft.com. Ваша компания имеет дочерний домен Active Directory с именем India.microsoft.com, для которого выполняется делегирование. При начальном делегировании дочерняя зона, интегрированная иActive Directory, содержит только два полномочных DNS-сервера — 192.168.2.1 и 192.168.2.2. Позже администраторы домена India.microsoft.com развертывают дополнительные контроллеры домена и устанавливают роль DNS-сервер (DNSServer) на новых контроллерах. Однако администраторы не уведомили вас о том, что добавили полномочные DNS-серверы на свой домен. В результате на сервереDns1.microsoft.com оказались не отконфигурированными записи новых DNS-серверов, уполномоченных для домена lndia.microsoft.com, и запросы продолжают пересылаться лишь на два DNS-сервера, заданный в начальном делегировании.

Эту проблему можно устранить, создав зону-заглушку на сервере Dns1. microsoft.com для домена India.microsoft.com. С помощью новой зоны-заглушки компьютер Dns1 посредством передачи зон изучает новые серверы имен, уполномоченные для родительской зоны India.microsoft.com. Таким образом, сервер Dns1 сможет направлять запросы пространства имен Inclia.microsoft.com на все полномочные DNS-серверы дочерней зоны.

В следующей статье мы поговорим про дополнительные настройки и вкладки DNS сервера windows server 2008R2-2012R2

Дек 6, 2014 19:52

-

Последние записи

- Программа 1cv8c.exe версии прекратила взаимодействие с Windows

- Как изменить имя компьютера Windows 10, за минуту

- Подключение было запрещено, учетная запись пользователя не имеет прав

- Windows Identity Foundation ошибка 0x80096002

- Duplicate key was found при установке ManageEngine ServiceDesk 10508

Подготовительный этап

Зачем? Причины у каждого свои — поэтому приведу те, что важны для меня:

- Быстрая скорость работы почты внутри предприятия

- Полный и удобный доступ к администрированию почты

- IMAP (мега удобно, жаль не многие хостеры/провайдеры предоставляют этот сервис)

- Получить дополнительный опыт

Итак, для начала определимся с минимальными требованиями:

- Компьютер с Windows, одним интерфейсом смотрящий в инет

- Постоянный IP-адрес и вменяемый провайдер

- Зарегистрированный домен + 2 DNS сервера + возможность управлять записями DNS

Если по первым двум пунктам думаю все ясно, то по третьему пункту я вкратце опишу необходимый порядок действий. Для начала следует зарегистрировать домен — это можно сделать бесплатно, а можно и отдать регистратору. Я воспользовался вторым вариантом — нашел компанию (http://cyfra.ua), которая предлагает услуги по регистрации и поддержке доменов. Они весьма шустренько зарегистрировали мне домен в зоне kiev.ua, предоставили свои DNS, панельку для управления и даже почтовый хостинг (отказываться не спешим — он нам еще понадобится).

В качестве примера, я буду использовать домен firma.kiev.ua

Преобразование доменных имен

В основе DNS лежит иерархическая древовидная структура, которая

называется пространством доменных имен. Глобальное пространство доменных

имен содержит все возможные доменные имена и разделено на логические

части — доменные зоны (смотрите рисунок ниже). Доменная зона — это часть

пространства имен, которая содержит адреса конкретных доменов. Адреса

хранятся в специальном файле на отдельном DNS-сервере, авторитетном для

этой зоны. Например, когда браузер пытается открыть сайт

, он запрашивает его IP-адрес у сервера,

авторитетного для зоны . Более подробную информацию о

принципе работы DNS смотрите в соответствующей документации. Ее можно

легко найти в Интернете, например, на сайте Microsoft

TechNet.

Когда вы покупаете домен, регистратор предоставляет вам доступ к

настройкам DNS-зоны, отвечающей за ваш домен и его субдомены. Вы можете

разрешить управление зоной регистратору или делегировать его Plesk. Во

втором случае вы получаете возможность управлять зоной напрямую из своей

учетной записи клиента. Информацию о том, как делегировать свою зону

Plesk, смотрите в разделе Plesk как основной DNS-сервер.

Примечание: Многие регистраторы просят предоставить адреса по крайней мере двух

отдельных серверов имен при покупке доменного имени. По умолчанию

Plesk предоставляет только один сервер имен. Если вам нужен второй

сервер имен, пожалуйста, обратитесь к своему провайдеру.

Если вы опытный пользователь и у вас уже есть DNS-сервер, который вы

хотели бы использовать в качестве авторитетного для своей зоны, вы

можете назначить Plesk вторичным DNS-сервером. В этом случае Plesk будет

просто хранить копию вашей зоны, и вы не сможете управлять ей через

Панель клиента. DNS-сервер Plesk будет использоваться, только если ваш

первичный DNS-сервер окажется недоступен или неисправен. Информацию о

том, как сделать Plesk вторичным DNS-сервером, смотрите в разделе Plesk

как дополнительный DNS-сервер.

Если вы решили не использовать Plesk в качестве DNS-сервера, всё

управление зоной должно осуществляться на стороне регистратора.

Некоторые регистраторы предоставляют поддержку по удаленному управлению

зонами DNS. Если ваш хостинг-провайдер предоставляет такую возможность,

вы сможете редактировать DNS-зону через Панель клиента независимо от

того, где находится ваш авторитетный DNS-сервер. Чтобы узнать, как

отключить DNS-сервер Plesk и управлять вашей зоной удаленно, смотрите

раздел DNS-настройки регистратора в Plesk.

Настройка DNS сервера

После выполнения этих шагов роль DNS Server (DNS-сервер) будет установлена на компьютере с Windows Server 2008 R2, но не сконфигурирована. Далее описаны шаги, необходимые для ее настройки.

- Откройте консоль Server Manager (Диспетчер сервера).

- Разверните последовательно узлы Roles (Роли), DNS Server (DNS-сервер) и DNS, после чего щелкните на имени сервера DNS.

- В меню Action (Действие) выберите пункт Configure a DNS Server (Конфигурация DNS-сервера).

- На странице приветствия мастера настройки сервера DNS (Configure a DNS Server Wizard) щелкните на кнопке Next (Далее).

- Выберите переключатель Create Forward and Reverse Lookup Zones (Recommended for Large Networks) (Создать зоны прямого и обратного просмотра (рекомендуется для больших сетей)) и щелкните на кнопке Next.

- Выберите вариант Yes, Create a Forward Lookup Zone Now (Recommended) (Да, создать зону прямого просмотра сейчас (рекомендуется)) и щелкните на кнопке Next.

- Укажите, зону какого типа требуется создать, в данном случае выбрав вариант Primary Zone (Первичная зона), и щелкните на кнопке Next. Если сервер является контроллером домена с доступом для записи, для выбора будет также доступен флажок Store Zone in Active Directory (Сохранить зону в Active Directory).

- В случае сохранения зоны в Active Directory выберите область репликации и щелкните на кнопке Next.

- Введите полностью определенное доменное имя зоны (FQDN) в поле Zone Name (Имя зоны) и щелкните на кнопке Next.

- На этом этапе в случае создания не интегрируемой с AD зоны можно либо создать новый текстовый файл для зоны, либо импортировать уже существующий. В данном случае выберите вариант Create a New File with This File Name (Создать новый файл с таким именем) и оставьте предлагаемые по умолчанию параметры, после чего для продолжения щелкните на кнопке Next.

- На следующей странице будет предложено разрешить или запретить прием динамических обновлений сервером DNS. В рассматриваемом примере разрешите DNS-серверу принимать динамические обновления, выбрав переключатель Allow Both Nonsecure and Secure Updates (Разрешать как безопасные, так небезопасные обновления), и щелкните на кнопке Next.

- На следующей странице предлагается создать зону обратного просмотра. В данном случае выберите переключатель Yes, Create a Reverse Lookup Zone Now (Да, создать зону обратного просмотра сейчас) и щелкните на кнопке Next.

- Укажите, что зона обратного просмотра должна представлять собой первичную зону, выбрав перелючатель Primary Zone (Первичная зона), и щелкните на кнопке Next.

- В случае сохранения этой зоны в Active Directory выберите область репликации и щелкните на кнопке Next.

- Оставьте выбранным предлагаемый по умолчанию вариант IPv4 Reverse Lookup Zone (Зона обратного просмотра IPv4) и щелкните на кнопке Next.

- Введите идентификатор сети для зоны обратного просмотра и щелкните на кнопке Next. (Как правило, в качестве сетевого идентификатора вводится первый набор октетов из IP-адреса зоны. Например, если в сети используется диапазон IP-адресов класса С 192.168.3.0/24, то в качестве сетевого идентификатора могут быть введено значение 192.168.3.

- В случае создания не интегрируемой с AD зоны будет снова предложено либо создать новый файл для зоны, либо импортировать уже существующий. В рассматриваемом примере выберите переключатель Create a New File with This File Name (Создать новый файл с таким именем) и щелкните на кнопке Next.

- После этого появится приглашение указать, должны ли быть разрешены динамические обновления. Для целей этого примера выберите переключатель Allow Both Nonsecure and Secure Updates (Разрешать как безопасные, так и небезопасные обновления) и щелкните на кнопке Next.

- На следующей странице будет предложено настроить параметры ретрансляторов, о которых более подробно речь пойдет в разделе «Зоны DNS» далее в главе. В рассматриваемом примере выберите переключатель No, It Should Not Forward Queries (Нет, не следует переадресовывать запросы) и щелкните на кнопке Next.

- На последнем экране будут представлены сводные сведения о выбранных для внесения и добавления в базу данных DNS изменениях и зонах. Щелкните на кнопке Finish (Готово), чтобы внести все эти изменения и создать нужные зоны.

Рекомендуем для просмотра:

- Зоны DNS — 22/01/2013 04:20

- Записи ресурсов DNS — 22/01/2013 04:16

- Дополнительное конфигурирование DNS — 21/01/2013 05:53

Настройка сети через графический интерфейс

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом», настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

ipconfig /all

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

ncpa.cpl

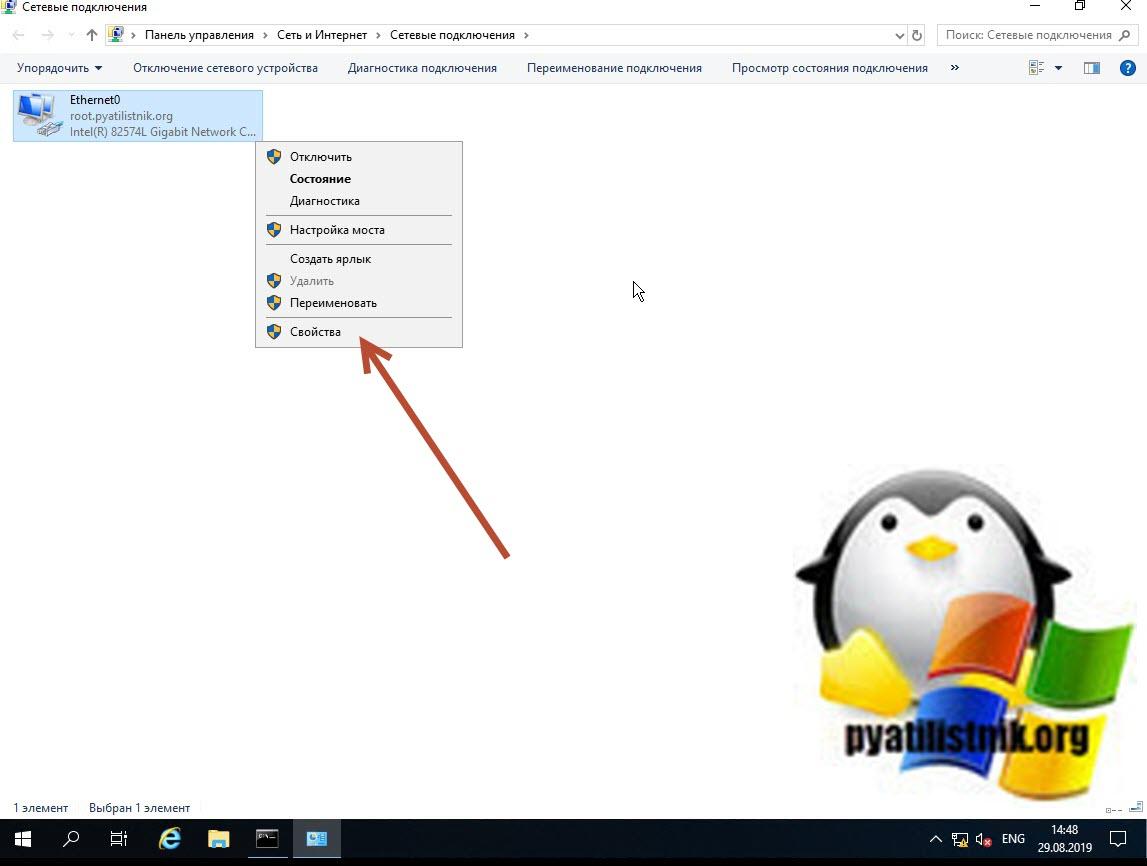

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.