История завода

Содержание:

ДМЗ в годы ВОВ

С началом Великой Отечественной войны коллектив завода освоил несколько видов военной продукции, не останавливая производство ранее выпускаемой. Многие работники ушли на фронт или заявили о добровольном вступлении в народное ополчение. Мужчин на предприятии заменяли женщины, старики, подростки. Иногда люди не уходили со своих рабочих мест по несколько суток.

В октябре-ноябре 1941 г. основное оборудование завода эвакуировали на Урал. В конце декабря было получено распоряжение Совнаркома СССР о восстановлении предприятия. В марте 1942 г. завод изготовил первую после восстановления продукцию – контейнеры. В августе директором Демиховского завода был назначен В.Г. Зудин. Под его руководством коллектив предприятия сумел в кратчайший срок преодолеть трудности восстановления после эвакуации и возобновил выпуск продукции для торфяной промышленности.

Для нужд фронта завод освоил производство новых, военных заказов: головных частей снаряда для реактивной установки «Катюша», подвесных баков и стабилизаторов для боевых самолетов, бензоприцепов, корпусов снарядов и гильз для артиллерии.

В январе 1943 г. коллективу Демиховского завода было вручено переходящее Красное знамя ВЦСПС и Наркомата электростанций и премия в сумме 20 000 р. за победу во Всесоюзном социалистическом соревновании. В 1943 г. производство достигло довоенного уровня. За самоотверженный труд в годы Великой Отечественной войны группа работников завода была награждена орденами и медалями СССР.

В каких случаях используется DMZ

Учитывая открытость компьютера, метод считается довольно опасным, поэтому стоит использовать его, когда другие методы переадресации не дают нужного результата.

- Для работы приложений , требующих открытие всех доступных портов. Таковых мало, но они встречаются.

- Хостинг домашнего сервера. Иногда нужно расположить общедоступный ресурс у себя дома, поэтому эта настройка будет незаменимой для отделения сервера от локальной сети.

- Использование игровых консолей. В большинстве моментов автоматическая настройка переадресации роутера позволяет использовать консоли для игры онлайн без дополнительных манипуляций. Но в некоторых случаях только DMZ даст желаемый эффект.

Почему не стоит выносить NOMAD в демилитаризованную зону DMZ

Mikhail Kislitsyn

Опубликовано:

12 марта 2018 в 09:44

-

43

Цель данной статьи – показать, что вопрос безопасности требует комплексного взгляда на инфраструктуру организации в целом. Написана на основе реального опыта поддержки веб-решений DIRECTUM.

Описанное ниже применимо ко всем веб-сервисам DIRECTUM: веб-доступ, NOMAD, УПЭ, сервисы интеграции. Все эти продукты периодически выносят за периметр сети организации с целью обеспечить безопасность внутренней сети организации. Но обеспечивает ли данное решение должный уровень безопасности?

Что же такое демилитаризованная зона (DMZ)?

Можно воспользоваться информацией, которую предоставляет русскоязычный Wiki:

Нам важны две фразы:

Цель ДМЗ — добавить дополнительный уровень безопасности в локальной сети, позволяющий минимизировать ущерб в случае атаки на один из общедоступных сервисов: внешний злоумышленник имеет прямой доступ только к оборудованию в ДМЗ.

и

при этом другие локальные ресурсы (например, файловые серверы, рабочие станции) необходимо изолировать от внешнего доступа.

Их можно использовать для проверки того, стоит выносить тот или иной сервис в DMZ или нет.

В большинстве организаций уже существует выделенный контур, в котором размещаются публичные сервисы.

Что такое NOMAD?

С одной стороны, это сервис, предоставляющий веб-API для взаимодействия мобильных приложений с системой, который должен быть опубликован в Internet.

С другой, он сам является пользователем системы DIRECTUM и локальных ресурсов предприятия. А это значит, у него должен быть доступ к следующим ресурсам:

- SQL – для получения данных системы;

- Сервисами DIRECTUM (сервер сеансов, служба Workflow и т.д. )

- Cлужба файловых хранилищ, SMB – для работы с документами;

- доменным сервисам: AD, DNS, LDAP и NetBIOS.

Могут добавиться и дополнительные ресурсы, которые требуются в прикладных вычислениях.

По сути NOMAD сам является одним из локальных ресурсов предприятия, просто с веб-протоколом взаимодействия.

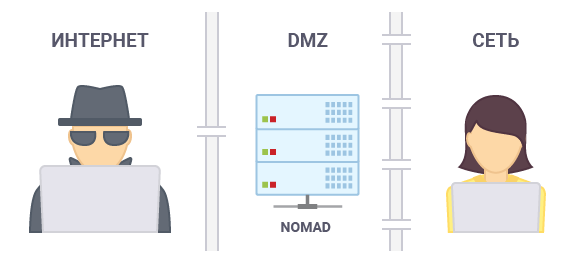

Что будет, если разместим NOMAD в DMZ?

Чтобы заставить работать NOMAD в DMZ, потребуется открыть порты для взаимодействия с сервисами, описанными выше. Тем самым образуется все больше связей между DMZ и сетью предприятия.

Это не только дополнительный открытый порт, но и разные протоколы взаимодействия, а значит повышается не только риск проникновения в сеть организации, но и усложняется возможность обнаружения факта проникновения.

Тем самым мы нарушили основной принцип DMZ — изолирование внутренней сети. Злоумышленник, попав на машину в DMZ, получает доступ к SQL, AD, smb и т.д. — а это практически вся внутренняя сеть предприятия.

В конечном счёте, безопасность такого развертывания сравнима с безопасностью публикации порта напрямую из сети предприятия. Более того, тем самым, мы резко снизили безопасность существующей DMZ в организации.

Если нельзя размещать NOMAD в DMZ, то как же тогда быть?

Об этом уже было рассказано на нашем ресурсе: Безопасность: Настройка демилитаризованной зоны

Все достаточно просто:

- NOMAD, как локальный ресурс, размещается внутри сети предприятия;

- Для публикации в интернет используем посредника, в виде Reverese-прокси, который и размещаем в DMZ.

В этом случае между внутренней сетью и DMZ требуется открыть только один порт — HTTP. Тем самым мы сохраним должный уровень изоляции, а значит обеспечим высокий уровень безопасности внутренней сети.

Это особенность сервисов DIRECTUM?

Нет, аналогичным примером может служить почтовый сервис Exchange (https://blogs.technet.microsoft.com/exchange/2013/02/18/exchange-firewalls-and-support-oh-my/), либо другой сервис/веб приложение который активно взаимодействует с внутренними ресурсами предприятия.

В заключение

Вот так благая задача может стать серьёзной угрозой безопасности для организации.

Желаю вам безопасной и продуктивной работы.

Мобильный доступ

NOMAD

Информационная безопасность

Безопасность

43

Подписаться

Родина российских электропоездов

В связи с распадом СССР в 1992 г. Правительство приняло решение развернуть мощности по производству отечественных электропоездов пригородного сообщения на базе Демиховского машиностроительного завода. Перепрофилирование шло ударными темпами: расширялась территория, возводились новые цеха. Предприятие несколько раз посещал министр МПС Г.М. Фадеев, называвший строительство завода «делом национальной значимости».

В связи с распадом СССР в 1992 г. Правительство приняло решение развернуть мощности по производству отечественных электропоездов пригородного сообщения на базе Демиховского машиностроительного завода. Перепрофилирование шло ударными темпами: расширялась территория, возводились новые цеха. Предприятие несколько раз посещал министр МПС Г.М. Фадеев, называвший строительство завода «делом национальной значимости».

28 декабря 1992 г. был изготовлен и принят заказчиком первый прицепной вагон электропоезда постоянного тока с базовым кузовом длиной 21,5 м, получивший обозначениеЭД (электропоезд демиховский). С 1993 г. завод приступил к серийному выпуску вагонов электропоездов.

В августе 1993 г. был построен первый головной вагон. 30 октября 1993 г. на ДМЗ торжественно отметили рождение первого полносоставного российского электропоезда ЭД2Т-0001. В апреле 1994 г. завод выпустил первый моторный вагон электропоезда постоянного тока. В июле 1994 г. был изготовлен электропоезд ЭД2Т-0006 – первый поезд с вагонами только отечественного производства. Первый электропоезд ЭД9Т, предназначенный для эксплуатации на переменном токе, был построен в 1995 г.

30 июня 1997 г. группе работников завода была присуждена премия Правительства России в области науки и техники «за создание и освоение производства пригородного электропоезда ЭД2Т с новым базовым вагоном длиной 21,5 м».

В соответствии с Федеральной программой «Разработка и производство пассажирского подвижного состава нового поколения» заводские специалисты начали работы по созданию моделей электропоездов, на которых россияне будут ездить в новом тысячелетии. На 850-летний юбилей столицы ДМЗ передал Москве в качестве подарка три новейших электропоезда ЭД4М с усовершенствованной конструкцией головного вагона и рядом технических инноваций. Весной 1998 г. Демиховский завод приступил к серийному выпуску ЭД4М.

Следующим шагом предприятия стало создание электропоездов повышенной комфортности постоянного тока ЭД4МК (для Московской железной дороги) и переменного тока ЭД9МК (для Восточно-Сибирской железной дороги). Главная особенность этих поездов – обновленная планировка и повышенная комфортабельность салонов. ЭД4МК и ЭД9МК формировались из вагонов 1-го, 2-го и 3-го классов.

Новый виток развития

В 2000 г. ОАО «Демиховский машиностроительный завод» посетил тогда еще и.о. Президента РФ – Владимир Владимирович Путин.

В 2001 г. в соответствии с реализацией программы ресурсосбережения на ДМЗ был построен энергосберегающий электропоезд – ЭД4Э. Основной идеей проекта «энергосберегающее электрооборудование» стало увеличение напряжения на тяговом двигателе, что позволило снизить общий расход электроэнергии на тягу на 25-30%.

В 2005 г. ОАО «Демиховский машиностроительный завод» вошло в состав ЗАО «Трансмашхолдинг», крупнейшей компании в России в области разработки и производства подвижного состава для железных дорог и метрополитенов. На предприятии началось техническое перевооружение. Благодаря внедрению современного оборудования производительность труда возросла в несколько раз. В феврале 2005 г. ОАО «ДМЗ» впервые получило сертификат соответствия системы менеджмента качества требованиям ГОСТ Р ИСО 9001-2001.

В 2006 году ДМЗ выпустил электропоезд постоянного тока ЭД4МКМ повышенной комфортности. Вслед за ним, в 2007 году, вышла модификация ЭД4МКМ-АЭРО, предназначенная для интермодальных перевозок по маршруту вокзал – аэропорт. Главные отличительные черты этих поездов – новая лобовая часть обтекаемой формы, гладкий негофрированный кузов, наружные прислонно-сдвижные двери.

В 2006 году ДМЗ выпустил электропоезд постоянного тока ЭД4МКМ повышенной комфортности. Вслед за ним, в 2007 году, вышла модификация ЭД4МКМ-АЭРО, предназначенная для интермодальных перевозок по маршруту вокзал – аэропорт. Главные отличительные черты этих поездов – новая лобовая часть обтекаемой формы, гладкий негофрированный кузов, наружные прислонно-сдвижные двери.

В 2006 году на Демиховском заводе разработали, сертифицировали и с 2010 года начали выпуск электропоездов переменного тока ЭД9Э с энергосберегающей схемой. Снижение затрат энергии на тягу позволило сократить число моторных вагонов в составе электропоезда и уменьшить эксплуатационные расходы.

В 2009 г. начался выпуск модернизированных электропоездов ЭД4М, предназначенных для тактового движения (через равные промежутки времени) по Московской железной дороге. Поезда изготавливались с учетом последних достижений в области конструирования интерьера салонов, ЭД4М стали еще более комфортабельными и безопасными.

Внедрите технологию Reverse Access

Подход от компании Safe-T — технология Reverse Access — сделает DMZ еще более безопасной. Эта технология, основанная на использовании двух серверов, устраняет необходимость открытия любых портов в межсетевом экране, в то же самое время обеспечивая безопасный доступ к приложениям между сетями (через файрвол). Решение включает в себя:

- Внешний сервер — устанавливается в DMZ / внешнем / незащищенном сегменте сети.

- Внутренний сервер — устанавливается во внутреннем / защищенном сегменте сети.

Роль внешнего сервера, расположенного в DMZ организации (на месте или в облаке), заключается в поддержании клиентской стороны пользовательского интерфейса (фронтенда, front-end) к различным сервисам и приложениям, находящимися во Всемирной сети. Он функционирует без необходимости открытия каких-либо портов во внутреннем брандмауэре и гарантирует, что во внутреннюю локальную сеть могут попасть только легитимные данные сеанса. Внешний сервер выполняет разгрузку TCP, позволяя поддерживать работу с любым приложением на основе TCP без необходимости расшифровывать данные трафика криптографического протокола SSL (Secure Sockets Layer, уровень защищенных cокетов).

Роль внутреннего сервера заключается в том, чтобы провести данные сеанса во внутреннюю сеть с внешнего узла SDA (Software-Defined Access, программно-определяемый доступ), и, если только сеанс является легитимным, выполнить функциональность прокси-сервера уровня 7 (разгрузка SSL, переписывание URL-адресов, DPI (Deep Packet Inspection, подробный анализ пакетов) и т. д.) и пропустить его на адресованный сервер приложений.

Технология Reverse Access позволяет аутентифицировать разрешение на доступ пользователям еще до того, как они смогут получить доступ к вашим критически-важным приложениям. Злоумышленник, получивший доступ к вашим приложениям через незаконный сеанс, может исследовать вашу сеть, пытаться проводить атаки инъекции кода или даже передвигаться по вашей сети. Но лишенный возможности позиционировать свою сессию как легитимную, атакующий вас злоумышленник лишается большей части своего инструментария, становясь значительно более ограниченным в средствах.

Вечный параноик, Антон Кочуков.

В этой статье я расскажу, что такое DMZ хост

или сервер на роутере. А также как открыть порты с помощью функции DMZ. Раз вы уже читаете эту статью, то наверняка вы уже знаете, что такое виртуальный сервер и для чего это нужно делать. Если нет, то . Если коротко — то открыть порт на роутере нужно в том случае, когда вы с компьютера обмениваетесь файлами с другими пользователями интернета. Например, для работы запущенного на домашнем ПК FTP-сервера, либо торрент-клиента, либо сетевой игры. В этой статье мы научимся открывать сразу все порты при помощи так называемого DMZ-хоста на примере роутеров TP-Link, Asus, Zyxel Keenetic и Tenda

DMZ

(«демилиторизованная зона») — это технология, с помощью которой можно открыть абсолютно все порты на одном конкретном устройстве

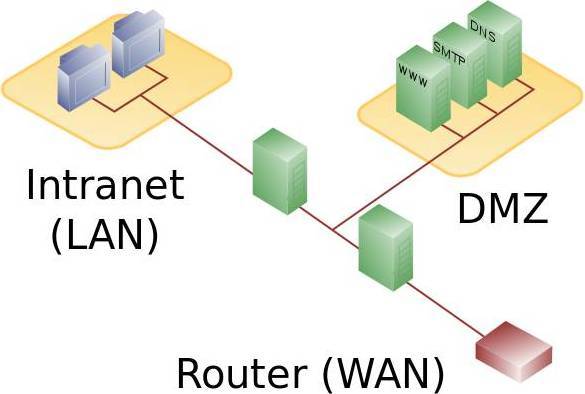

Конфигурация с одним файрволом

Схема с одним файрволом

В этой схеме DMZ

внутренняя сеть и внешняя сеть подключаются к разным портам роутера (выступающего в роли файрвола), контролирующего соединения между сетями. Подобная схема проста в реализации, требует всего лишь одного дополнительного порта. Однако в случае взлома (или ошибки конфигурирования) маршрутизатора сеть оказывается уязвима напрямую из внешней сети.

Конфигурация с двумя файрволами

В конфигурации с 2-мя файрволами DMZ

подключается к двум маршрутизаторам, один из которых ограничивает соединения из внешней сети в DMZ

, а второй контролирует соединения из DMZ

во внутреннюю сеть. Подобная схема позволяет минимизировать последствия взлома любого из файрволов или серверов, взаимодействующих с внешней сетью — до тех пор, пока не будет взломан внутренний файрвол, злоумышленник не будет иметь произвольного доступа к внутренней сети.

Конфигурация с тремя файрволами

Существует редкая конфигурация с 3-мя файрволами

. В этой конфигурации первый из них принимает на себя запросы из внешней сети, второй контролирует сетевые подключения ДМЗ, а третий — контролирует соединения внутренней сети. В подобной конфигурации обычно DMZ

и внутренняя сеть скрываются за NAT (трансляцией сетевых адресов).

Одной из ключевых особенностей DMZ

является не только фильтрация трафика на внутреннем файрволе, но и требование обязательной сильной криптографии при взаимодействии между активным оборудованием внутренней сети и DMZ

. В частности, не должно быть ситуаций, в которых возможна обработка запроса от сервера в DMZ

без авторизации. В случае, если ДМЗ используется для обеспечения защиты информации внутри периметра от утечки изнутри, аналогичные требования предъявляются для обработки запросов пользователей из внутренней сети.

DMZ в роутере — это функция, которая позволяет открыть все внешние порты для конкретного IP из локальной сети роутера.

Обычно применяется для реализации удалённого доступа к конкретному устройству находящемуся за роутером. Особенно часто DMZ применяется для доступа из любой точки

интернета к IP камерам или видеорегистратору,

т.е. для видеонаблюдения.

Очень многие Wi_Fi роутеры имеют функцию предоставления доступа из внешней сети к устройствам в своей локальной сети (режим DMZ host, оно же exposed host). В этом режиме у устройства (компьютера, видеорегистратора, IP-камера, и т.д.) в локальной сети открыты все порты. Это не вполне соответствует каноническому определению DMZ, так как устройство с открытыми портами не отделяется от внутренней сети. То есть DMZ-хост может свободно подключиться к ресурсам во внутренней сети, в то время как соединения с внутренней сетью из канонического DMZ блокируются разделяющим их фаерволом, т.е. с точки зрения безопасности решение не самое лучшее. Следует помнить, что это всего один из способов организации доступа к устройству в другой локальной сети. Популярен ещё простой проброс портов. Его тоже поддерживает практически любой современный и не очень роутер. Но есть одно существенное отличие. С настройкой DMZ справится любой школьник, а вот проброс портов не так прост для человека, который делает подобное впервые.

DMZ — это комплексное решение, и теребуется несколько простых шагов для использования его. При реализации, к примеру, доступа из интернет к видеорегистратору требуется:

-

Ввести в настройках DMZ роутера IP видеорегистратора

Роутер должен получать от провайдера постоянный IP или должен использоваться DDNS

Почему для DMZ требуется именно постоянный IP адрес, и почему его можно заменить DDNS?

Видите как просто. В этом и есть удобство DMZ. Ещё одним плюсом является, возможность настройки маршрутизатора (роутера) не зная какой порт будет выбран для допустим видеорегистратора. И как следствие дальнейшая смена порта доступа, независимо от настроек маршрутизатора.

Настройка

Уверены, многие уже в достаточной мере осведомились о DMZ, что это простой и действенный способ обеспечить безопасность вашей компьютерной сети. Пользователи многоканальных интернет-роутеров могут сами оценить эту гениальную уловку для хакеров.

Всё, что требуется для настройки DMZ, это вывести одно устройство как локальную сеть, подключив его, соответственно, через отдельный шнур в свободное гнездо роутера, затем присвоить ему статичный IP-адрес, после чего активировать в окне DMZ и перезапустить устройство.

Перед всеми манипуляциями следует убедиться, что на всех устройствах установлены последние версии защиты. После этого вы можете свободно использовать эту хоть и простую, но эффективную защиту от посягательства на ваши личные данные.

В этой статье были кратко изложен3ы все самые важные факты о DMZ: что это такое, как оно работает, и, главное, его предназначение.

В этой статье я расскажу, что такое DMZ хост

или сервер на роутере. А также как открыть порты с помощью функции DMZ. Раз вы уже читаете эту статью, то наверняка вы уже знаете, что такое виртуальный сервер и для чего это нужно делать. Если нет, то . Если коротко — то открыть порт на роутере нужно в том случае, когда вы с компьютера обмениваетесь файлами с другими пользователями интернета. Например, для работы запущенного на домашнем ПК FTP-сервера, либо торрент-клиента, либо сетевой игры. В этой статье мы научимся открывать сразу все порты при помощи так называемого DMZ-хоста на примере роутеров TP-Link, Asus, Zyxel Keenetic и Tenda

DMZ

(«демилиторизованная зона») — это технология, с помощью которой можно открыть абсолютно все порты на одном конкретном устройстве

Виртуальный сервер DMZ на роутере Tenda

В wifi роутерах Tenda функция открытия портов называется «Виртуальный сервер

«. В админке ее можно найти в разделе «Дополнительные настройки — Виртуальный сервер»

Но сначала необходимо назначить статический IP адрес для компьютера, на который вы хотите сделать перенаправление портов, иначе при следующем включении по DHCP роутер может присвоить ему другой адрес и все наши настройки собьются. Как это сделать, читайте .

Когда за компьютером зарезервирован определенный адрес, вписываем его в разделе «Виртуальный сервер» в ячейке «Внутренний IP адрес».

- Порт локальной сети — выбираем из списка наиболее подходящий под наши нужды из выпадающего списка — ftp, http, pop3, SMTP и так далее…

- WAN порт — указываем тот же, что и в предыдущем случае

- Протокол — ставим TCP&UDP

И нажимаем кнопку «Добавить»

После сохранения настроек, порт через роутер Tenda откроется и мы сможем без проблем предоставить доступ из интернета к тем или иным ресурсам на компьютере.

Активация DMZ хоста на wifi роутере Tenda находится в «Дополнительных настройках». Здесь все просто — переводим тумблер во включенное положение и вписываем IP адрес компьютера или иного устройства, на котором мы хотим открыть все порты

Назначение и использование DMZ

DMZ – это сегмент сети, создаваемый для сервисов и программ, которым требуется прямой доступ в интернет. Прямой доступ необходим для торрентов, мессенджеров, онлайн-игр, некоторых других программ. А также без него не обойтись, если вы хотите установить камеру видеонаблюдения и иметь к ней доступ через интернет.

Если компьютер, на котором запущена программа, подключается к интернету напрямую, минуя роутер, то необходимости использовать DMZ нет. Но если подключение осуществляется через роутер, то «достучаться» до программы из интернета не получится, потому что все запросы будут получены роутером и не переправлены внутрь локальной сети.

Для решения этой проблемы обычно используют проброс портов на роутере. Об этом на нашем сайте есть отдельная статья. Однако это не всегда удобно и кто-то предпочитает настраивать DMZ. Если вы настроите DMZ на вашем роутере и добавите в неё нужный узел сети, например, ПК, на котором запущен игровой сервер или видеорегистратор, к которому подключена IP-камера, этот узел будет виден из внешней сети так, как будто он подключен к интернету напрямую. Для остальных устройств вашей сети ничего не изменится – они будут работать так же, как и до этого.

Следует внимательно относиться к этим всем настройкам. Так как и проброс портов и DMZ – это потенциальная дыра в безопасности. Для повышения безопасности в крупных компаниях зачастую создают отдельную сеть для DMZ. Для того, чтобы закрыть доступ из сети DMZ к другим компьютерам, используют дополнительный маршрутизатор.

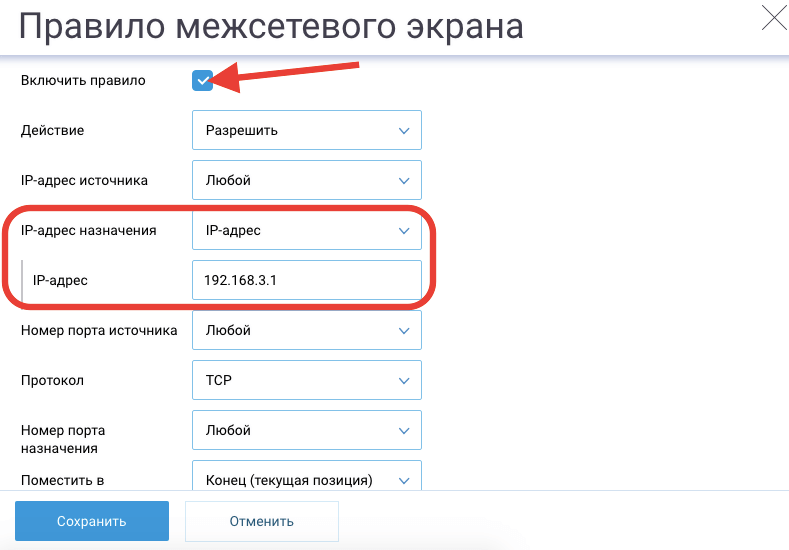

Настройка DMZ Zyxel Keenetic

На роутере Zyxel Keenetic тоже имеется подобная функция, но она не называется DMZ, а скрыта в разделе «Безопасность — Межсетевой экран

«.

Сначала выбираем здесь тип сети, в которую хотим разрешить доступ — это Home Network (Домашняя сеть) И далее нажимаем на кнопку «Добавить правило»

Далее оставляем все по умолчанию, кроме одного пункта — «IP адрес назначения». Здесь нужно выбрать «Один» и в текстовом поле написать IP адрес компьютера, на котором надо открыть все порты

Обратите внимание, что в графе «Протокол» сейчас выбираем TCP

Делаем все, как на картинке ниже:

На обновленной линейке Keenetic DMZ настраивается тоже в рубрике «Межсетевой экран

«. Жмем тут «Добавить правило»

Включаем его галочкой и прописываем все то же самое, как и в старой версии Zyxel

Для расширения кругозора также советую прочитать инструкцию

от компании Зайксель.

Наш профиль — машиностроение

В послевоенные годы на предприятии развивалось производство узкоколейных вагонов для торфяной промышленности. В 1947 г. сконструирован торфовозный вагон типа «Хоппер», получивший наименование УМВ. Серийный выпуск таких вагонов начался с марта 1948 г. Освоено производство машин механизированной уборки кускового торфа ТУМ-3.

С 1949 года резко увеличились темпы роста объемов товарной продукции, выпуска чугунного литья. Группа технологов и конструкторов во главе с Ю.В. Грановским и Н.И. Поляковым создала конструкции пассажирского вагона ПВ-26, щеточного и плужного снегоочистителей. В этот период Демиховский завод определил свой профиль на многие годы вперед – основной специализацией предприятия стало транспортное машиностроение узкой колеи. Долгое время ДМЗ оставался единственным в стране производителем подвижного состава для узкоколейных железных дорог.

В 1951 г. началась реконструкция предприятия, построен корпус площадью 500 кв.м с первым электромостовым краном. Введены в эксплуатацию корпуса монтажно-сборочного (1952 г.), механосборочного (1954 г.) и литейного (1958 г.) цехов. К 1953 г. выпуск продукции вырос более чем в четыре раза., директором Демиховского завода стал А.А. Лопухин, под его руководством расширялись производственные площади, было закуплено большое количество нового оборудования. Значительно улучшились условия труда, повысилась культура производства.

В 50-е годы разработано и освоено около 20 моделей подвижного состава для узкоколейных железных дорог: вагоны для перевозки торфа; полувагоны-дозаторы; платформы грузоподъемностью 8 тонн; платформы-транспортеры; путепереукладчики; цистерны грузоподъемностью 10 тонн; пассажирские вагоны; мотодрезины четырех видов; плужные и щеточные снегоочистители; тепловозы, электровозы и электротепловозы.

В 60-е годы построены корпуса многих производственных цехов: 1961 г. – кузнечно-прессового, столярного, экспериментального; 1965 г. – монтажно-отделочного; 1968 г. – заготовительного. Вместе с ростом технической вооруженности увеличиваются объемы выпуска, растет коллектив завода.

Ассортимент продукции продолжал расширяться, в производство был запущен ряд новых вагонов: торфовозные саморазгружающиеся вагоны; вагоны-столовые; вагоны-кинотеатры; вагоны для перевозки спецконтингента; цистерны грузоподъемностью 20 тонн; крытые вагоны; пассажирские автомотрисы. В 1969 году вагон-цистерна ВЦ-20 производства ДМЗ отмечена Государственным знаком качества. Это было первое изделие в Орехово-Зуевском районе, подтвердившее высшую категорию качества.

Что такое DMZ

Является физическим или виртуальным сервером, служащим как буфер между локальной сетью и интернетом. Применяется для предоставления пользователям локальной сети услуг электронной почты, удалённых серверов, веб-приложений и других программ, которые требуют доступ во Всемирную паутину. Для доступа к внутренним ресурсам извне нужно пройти процедуру авторизации , попытка войти для не авторизованных пользователей успехом не увенчается. В большинстве случаев это настройка маршрутизатора.

Название происходит от английской аббревиатуры, обозначающей демилитаризованную зону как барьер между враждующими территориями. Эта технология применяется, когда вы создаёте домашний сервер, доступ к которому должен осуществляться с любого компьютера, подсоединённого к интернету. Настоящая демилитаризованная зона используется в больших корпоративных сетях с высоким уровнем внутренней защиты. Домашние модели роутеров полностью открывают компьютер для доступа к интернету.

Демилитаризованная зона DMZ архитектура и осуществление

Из толкования первоначального термина нам становится ясно, DMZ – это определенный участок местности, на котором запрещены любые виды вредоносной деятельности. И это крайне удачно характеризует всю суть данной, скажем так, уловки.

Нам следует уяснить о самой концепции DMZ, что это крайне простое решение, представляющее собой создание отдельного сегмента компьютерной сети, изолируемого от всех внешних интернет-хостингов и от внутренней сети компании. Также это ограничение контроля или полный запрет доступа как к сети Интернет, так и во внутреннюю сеть.

Создать отдельный сегмент сети достаточно легко. Для этого используются межсетевые экраны или же файрволы. Само слово «файрвол» рядовому пользователю может быть известно по фильмам об известных хакерах, но мало кто знает, что же он собой представляет.

Межсетевой экран – это программно-аппаратная единица компьютерной сети, разделяющая ее на секторы и позволяющая фильтровать поступающий сетевой трафик по заданным оператором (администратором) правилам. Также, в случае несанкционированного проникновения, злоумышленник получает доступ лишь к тем файлам, которые находятся в рамках отделенного сектора, без ущерба для остальных.

Существует, как минимум, два вида конфигурации демилитаризованных зон – с одним межсетевым экраном или же со множеством. В первой конфигурации межсетевой экран разделяет сеть на три сектора:

- внутренняя сеть;

- DMZ;

- интернет-канал.

Но всё же этот способ обеспечивает недостаточный уровень защиты. В большинстве крупных фирм всё-таки используется второй способ – с большим количеством файрволов. В этом случае злоумышленнику придется преодолеть уже, как минимум, один дополнительный системный периметр со своим фильтром трафика, что значительно увеличивает безопасность.

Настройка DMZ в роутере

Чтобы DMZ успешно работал в вашей сети, настройка маршрутизатора должна быть выполнена корректно. Это абсолютно не сложно. Войдите в установки через веб-интерфейс. Обычно IP-адрес, логин и пароль входа указывают на самом роутере или в его инструкции. Зависимо от производителя, этот раздел может находиться либо во вкладке «Настройка интернета», либо «Переадресация».

- Первым делом в установках DHCP-сервера нужно присвоить статичный , на котором будет организован сервер;

- После этого во вкладке DMZ активируйте пункт «Включить» и добавьте присвоенный IP-адрес, сохраните и перезагрузите устройство;

- Побеспокойтесь о том, чтобы на всех устройствах сети были установлены актуальные обновления безопасности, так как, несмотря на удобство, они подвержены дополнительному риску.