How to Install Cisco Anyconnect VPN Client on Windows 10

Содержание:

- Installation Notes

- Procedure to Install Cisco Anyconnect VPN Client on Windows 10

- System Requirements

- Release Notes for VPN Client, Release 4.9.00.0050 for Mac OS X

- Method to Install the Cisco VPN client in Windows 10

- править Лабораторная 2. Поиск неисправностей

- Масштабирование. Подключение нового удаленного офиса через L2TPv2

- править Лабораторная 1. Настройка VLAN

- API for Cisco VPN Client

- Распространенные вопросы по VPN клиенту AnyConnect QA Cisco AnyConnect

Installation Notes

The following sections list information relevant to installing and using the VPN Client release 4.9.00.50 for the Mac OS X platforms:

•

•

•

File in VPN Client for Mac OS X, Release 4.9.00.0050

The VPN Client for Mac OS X, Release 4.9.00.0050 consists of the following file:

vpnclient-darwin-4.9.00.0050-k9.dmg

Using the VPN Client

•To use the VPN Client, you need

–Direct network connection (cable or DSL modem and network adapter/interface card), or

–Internal or external modem

•To connect using a digital certificate for authentication, you need a digital certificate signed by one of the following Certificate Authorities (CAs) installed on your PC:

–Baltimore Technologies (www.baltimoretechnologies.com)

–Entrust Technologies (www.entrust.com)

–Netscape (www.netscape.com)

–Verisign, Inc. (www.verisign.com)

About Version Numbers

Beginning with the VPN Client 4.6 release, an all-numeric version numbering system has been adopted for VPN Client software to facilitate the automatic update function. Release numbers are represented in the format:

…

The major and minor release numbers represent the feature level of the product. Major and minor releases implement new product capabilities. The sustaining and build release numbers represent significant or minor patch levels, respectively. For example, 4.9.00.0050 represents feature release 4.9, build 50.

All sustaining and build releases are cumulative, and not all build numbers will be released externally. These release notes specify the released build number.

Procedure to Install Cisco Anyconnect VPN Client on Windows 10

Here is the way to Install Cisco Anyconnect VPN Client on Windows 10 –

Step-1: Make a click on the Start menu and select “Microsoft Edge” browser from Menu tiles to launch it.

Step-2: When the Browser opens, copy the following link and paste it to address bar to visit:https://anyc.vpn.gatech.edu. Press Enter.

Note: – You can also click the link to open with another browser.

Step-3: Once the Login page cuts your view, perform a click on the dropdown menu next to Group and select gatech-2fa-Duo, from the list.

Step-4: Proceeding forward, type your Username and Password in respective fields.

Once more enter your passcode.

Step-5: Upon successful authentication of the credentials, you will see the Login banner. Hit the “Continue” to move forward.

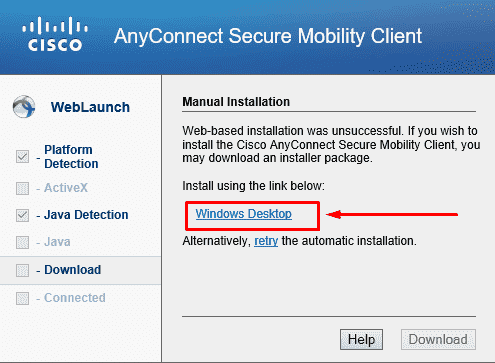

Note – To have an Auto install, Installer will quickly attempt to detect ActiveX and later on Java. Since Microsoft Edge doesn’t have these plug-in, you will see a popup with a failure notice. Therefore, do a click on the link provided with ‘Windows Desktop’ option from the popup to download the applications.

Step-6: Once the Downloading ends up, make a click on Run from Downloads bar and follow the installer’s on-screen instruction to proceed with the installation.

Step-7: Select “Yes” when UAC warning dialog prompts for your permission.

Step-8: When the next page appears in Installation Wizard, choose Next option to complete the installation.

Once the Setup completes its work, select Finish.

Consequently, Cisco Anyconnect VPN Client is installed in your Windows and it will be available in the Start menu.

Follow the below instructions to use Cisco Anyconnect VPN Client on Windows 10 –

Open the Start menu and Select Cisco AnyConnect Secure Mobility Client from the list view to launch.

When the next popup comes into view, select vpn.gatech.edu under VPN and hit the Connect button to continue.

After the Credential popup appears, do a click on the drop-down box beside Group: and select gatech-2fa-Duo from the menu.

After selecting “gatech-2fa-Duo”, you will see some blocks in the popup such as Username, Password, and Two-factor (Second Password).

Provide the GT username and GT Password in the corresponding fields.

In the gap of Second Password, enter any of the following codes and choose the “Ok” button to continue.

push, phone, phone2, phone3, phoneN

Duo mobile Application will generate a code so you need to only tap on Key option from the top right side.

Push phone, phone2, phone3……. phoneN series lacks phone1 since both of phone and phone1 are reference and the app stores them in the system according to order. In case of phone1, the system will call your phone (might be a mobile handset) and for the Phone2, you will receive in your Office number.

After checking off all the credentials, you will see a Welcome banner. Hit the “Accept” button to proceed ahead.

Thus, the AnyConnect icon will be kept minimized in the system tray. Once you make a click, it will be maximized. Have a click on the “Gear” icon from the bottom left corner to details.

If you want to terminate the connection, simply select “Disconnect” button.

That’s everything about the way to Install Cisco Anyconnect VPN Client on Windows 10.

Caution

The full instruction is about how to Install Cisco Anyconnect VPN Client on Windows 10 Software. This really does not engulph Start Before Logon component. In fact, this is not necessary for a general platform rather for specific campus units. If you need to have the component, Pay a visit to this link to get unique installer packages. Besides, as you have already installed the VPN client, “Start Before Logon” package will also be added to next Online update.

System Requirements

Refer to Chapter 2, «Installing the VPN Client,» in the Cisco VPN Client User Guide for Mac OS X for a complete list of system requirements and installation instructions.

•To install the VPN Client on any system, you need

–CD-ROM drive (if you are installing from CD-ROM)

–Administrator privileges

•The following table shows the supported platforms.

|

Computer |

Operating System |

Requirements |

|---|---|---|

|

Computer with a Pentium-class processor or greater, including TabletPC 2004/2005 |

The 4.9.00.0050 VPN Client for Mac OS X is the first version to support the Intel processor for Mac OS X. This VPN Client release for Mac OS X supports only OS X 10.4 and 10.5 on both PPC and Intel processors. This version does not support Mac OS X earlier and later releases. |

•50 MB hard disk space. •PPC or Intel processor. |

|

Macintosh computer |

Mac OS X, Version 10.4 or 10.5 |

The VPN Client supports the following Cisco VPN devices:

•Cisco VPN 3000 Series Concentrator, Version 3.0 and later. Using IPsec over TCP requires VPN 3000 Series Concentrator version 3.6.7.a and later.

•Cisco PIX Firewall, Version 6.2.2(122) or Version 6.3(1).

•Cisco IOS Routers, Version 12.2(8)T and later

VPN Client does not support the establishment of a VPN connection over a tethered link.

If you are using Internet Explorer, use version 5.0, Service Pack 2 or higher.

Release Notes for VPN Client, Release 4.9.00.0050 for Mac OS X

Revised: May 27, 2011

These release notes support Cisco VPN Client software, Release 4.9.00.0050 for Mac OS X. Please refer to for information about the version numbering scheme.

The 4.9.00.0050 VPN Client for Mac OS X is the first version to support the Intel processor for Mac OS X.

This VPN Client release for Mac OS X supports only OS X 10.4 and 10.5 on both Power PC (PPC) and Intel processors. This version does not support earlier or later versions.

These release notes describe new features, limitations and restrictions, caveats, and related documentation. Please read the release notes carefully prior to installation. The section, «Usage Notes,» describes interoperability considerations and other issues you should be aware of when installing and using the VPN Client.Where applicable, caveat identifiers appear in parentheses following new feature descriptions and usage notes.

Method to Install the Cisco VPN client in Windows 10

You can download CiscoAnyConnect Secure Mobility Client which is recommended by Cisco itself. CiscoAnyConnect not only handles VPN functions but also offers a lot of other features, for example, malware protection. But a lot of people do not want to do away with the existing VPN client. Although not updating the Windows to the latest version is a good option, there is still a way out for all those who want to continue using their Cisco VPN client Windows10, which is as given below.

Installing the right programs

You need first of all to uninstall the Cisco VPN client and then download and install SonicWall VPN client. However, this will work only if the Windows executable that you receive is 32- or 64-bit client. Once the SonicWall VPN client has been installed, you can download Cisco VPN client for Windows 10. It is possible that an error showing that the EXE file of Cisco VPN client that you have downloaded is not supported by the Windows 10.

For fixing this, you need first to unzip the EXE file and then make some changes in the file name. Precisely you need to replace the ‘MST’ in the file name with ‘MSI’. Hereon you can install the Cisco VPN client for your Windows10.

Editing the registry

After a successful installation of Cisco VPN client windows10, you have to locate the registry key HKEY_LOCAL_MACHINE in your registry editor, Regedit. After that, locating click on the drop-down icon and continue this for System, CurrentControlSet, Services, and finally, CVirtA. Now double clicking on DisplayName, you need to change the value data. If you are using the 32-bit version of the software change the value data to “Cisco Systems VPN Adapter” and if you are using a 64-bit version change the value data to “Cisco Systems VPN Adapter for 64-bit Windows”.

In both the cases, however, you need to change the value system without quotes. Next, you have to restart your Windows 10, and your VPN client for Windows 10 will function. In case of further trouble, you can follow the following steps.

Troubleshooting and post-installation

One of the reasons why your Cisco VPN client Windows10 is not running can be that you did not install SonicWall client first. And the solution for this problem, depicted by an error 433, is as simple as going back and installing SonicWall client first followed by installing Cisco VPN client for Windows10. Then you need to follow the entire procedure as given above and finally restart your computer for a proper functioning of the Cisco VPN Windows10.

If the Cisco VPN client Windows does not work even after that, then you may reset all networking in Windows 10. For this, you have to right click on Command Prompt in the search bar and select “Run as administrator”. Type “netcfg -d”, enter and Reboot.

править Лабораторная 2. Поиск неисправностей

Эта лабораторная повторяет схему лабораторной 1. Лучше всего его делать после первой.

Топология остается та же.

Схема в Packet Tracer Медиа:Lab_2.pkt

Замечания к лабораторной:

- В схеме сделано большое количество ошибок. Задача: найти их и исправить.

- В итоге должны соблюдаться адресация и назначение VLAN в соответствии с первой лабораторной.

- Так как ошибок много, то задание не расписано в виде тикетов по траблшутингу.

- Ошибки могут быть как на сетевом оборудовании, так и на хостах.

Лабораторная считается сделанной, когда:

все хосты могут пинговать друг друга.

|

Так как основная задача этой лабораторной — лучше разобраться в темах первой лабораторной, то лучше искать ошибки без использования команды sh run. В этой лабораторной все ошибки можно увидеть явно, не используя команду sh run (за исключением, разве что одной, которая видна только косвенно, из-за реализации в packet tracer). Кроме того, надо постараться избегать подхода «настроить всё по заданию». Так как тогда лабораторная превратится в ещё одно задание по настройке. Надо постараться вспомнить как именно работает та или иная технология, что необходимо для её правильной работы, как можно проверить текущие настройки. |

Команды, которые могут понадобиться:

sh ip int br sh ip route sh vlan br sh int trunk sh int fa0/10 switchport

Масштабирование. Подключение нового удаленного офиса через L2TPv2

| *Nov 9 10:31:35.178: VPDN uid:123 disconnect (AAA) IETF: 17/user-error Ascend: 26/PPP CHAP Fail *Nov 9 10:31:35.178: VPDN uid:123 vpdn shutdown session, result=2, error=6, vendor_err=0, syslog_error_code=8, syslog_key_type=1 |

| LNS# username LAC_9 password 0 cisco123 |

LAC_9# username LNS password 0 cisco123 ! l2tp-class client.init.class authentication password cisco123 ! pseudowire-class pwclass1 encapsulation l2tpv2 protocol l2tpv2 client.init.class ip local interface Ethernet0/0 ! interface Loopback0 ip address 9.9.9.9 255.255.255.255 ! interface Virtual-PPP1 ip address loopback0 ppp authentication ms-chap-v2 no cdp enable pseudowire 55.1.1.3 1 pw-class pwclass1 ! ip route 192.168.1.0 255.255.255.0 Virtual-PPP1 |

| LNS#sh vpdn tunnel L2TP Tunnel Information Total tunnels 2 sessions 2 LocTunID RemTunID Remote Name State Remote Address Sessn L2TP Class/ Count VPDN Group 35949 21672 LAC est 77.1.1.7 1 VPDN-L2TP 49973 18492 LAC_9 est 44.1.1.9 1 VPDN-L2TP |

| LNS# interface Loopback0 ip address 3.3.3.3 255.255.255.255 router ospf 1 network 3.3.3.3 0.0.0.0 area 0 |

LAC# interface Loopback0 ip address 7.7.7.7 255.255.255.255 !interface Loopback1 ip address 77.77.77.77 255.255.255.255 ! router ospf 1 router-id 7.7.7.7 network 7.7.7.7 0.0.0.0 area 0 network 77.77.77.77 0.0.0.0 area 0 |

LAC_9# interface Loopback0 ip address 9.9.9.9 255.255.255.255 !interface Loopback1 ip address 99.99.99.99 255.255.255.255 ! router ospf 1 router-id 9.9.9.9 network 9.9.9.9 0.0.0.0 area 0 network 99.99.99.99 0.0.0.0 area 0 |

| LNS#sh ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 9.9.9.9 0 FULL/ — 00:00:39 9.9.9.9 Virtual-Access3 7.7.7.7 0 FULL/ — 00:00:39 7.7.7.7 Virtual-Access4 192.168.1.1 1 FULL/DR 00:00:39 192.168.1.1 Ethernet0/0 Все региональные офисы видят маршруты друг друга через R3 – L2TPv2 HUBLAC_9#sh ip route ospf (видны маршруты маршрутизатора R7) 7.0.0.0/32 is subnetted, 1 subnets O 7.7.7.7 [110/3] via 3.3.3.3, 00:02:14, Virtual-PPP1 77.0.0.0/32 is subnetted, 1 subnets O 77.77.77.77 [110/3] via 3.3.3.3, 00:02:14, Virtual-PPP1 Трассировка между удаленными офисами:LAC_9#traceroute 77.77.77.77 source 99.99.99.99 Type escape sequence to abort. Tracing the route to 77.77.77.77 VRF info: (vrf in name/id, vrf out name/id) 1 3.3.3.3 5 msec 2 msec 4 msec 2 7.7.7.7 5 msec 4 msec * |

25.025.16HUB

| C 16.16.16.16 is directly connected, Virtual-Access4) |

здесь

править Лабораторная 1. Настройка VLAN

Все необходимые команды есть на странице по настройке VLAN в Cisco.

В ходе лабораторной пошагово команды не расписаны.

Топология и схема в Packet Tracer

Базовая настройка VLAN

Настройки выполняются на коммутаторах sw1, sw2, sw3 и хостах PC1-PC6.

Настройки на коммутаторе sw0 будут выполняться в следующих заданиях.

IP-адреса хостов задаются таким образом: 10.0.V.H /24, где

- V — номер VLAN, которому принадлежит хост,

- H — номер хоста

| VLAN | Подсеть | Хосты в VLAN |

|---|---|---|

| VLAN 10 | 10.0.10.0 /24 | PC1, PC2, PC4, PC5 |

| VLAN 20 | 10.0.20.0 /24 | PC3, PC6 |

Настройка access-портов:

- Настроить access-порты и назначить их в VLAN согласно заданию и схеме.

- Проверить, что компьютеры в одном VLAN в пределах одного коммутатора пингуют друг друга (например, PC1 и PC2 или PC4 и PC5).

Настройка trunk:

- Настроить динамический trunk между коммутаторами sw1 и sw3.

- В зависимости от модели коммутатора, порты могут быть по умолчанию в статусе dynamic desirable или dynamic auto (проверить можно командой sh int fa0/10 switchport)

- Проверить, что trunk поднялся (команда sh int trunk)

- Настроить статический trunk между коммутаторами sw2 и sw3.

- Если появилась ошибка об инкапсуляции, то необходимо сначала соответственно настроить инкапсуляцию

- Проверить, что trunk поднялся (команда sh int trunk)

- Проверить, что на коммутаторе sw3 есть все необходимые VLAN, что все они в состоянии active и есть в соответствующих транках (команда sh int trunk)

Проверка:

- Компьютеры в одном и том же VLAN должны пинговать друг друга

- PC1, PC2, PC4, PC5

- PC3, PC6

Настройка VTP

Настройки выполняются на коммутаторах sw1, sw2, sw3.

Фактически в этой лабораторной VTP использоваться не будет.

Но коммутаторы sw1, sw2, sw3 надо перевести в режим transparent.

- Посмотреть настройки VTP по умолчанию

- Настроить имя домена XGURU на коммутаторах sw1, sw2, sw3.

- Перевести коммутаторы в режим transparent

- Проверить настройки VTP

Настройка маршрутизации между VLAN на маршрутизаторе

Настройки выполняются на коммутаторе sw0, маршрутизаторе Router 2 и хостах PC7, PC8, Server.

| VLAN | Подсеть | Хосты в VLAN | IP-адрес шлюза по умолчанию |

|---|---|---|---|

| VLAN 100 | 10.0.100.0 /24 | Server | 10.0.100.100 |

| VLAN 35 | 10.0.35.0 /24 | PC7, PC8 | 10.0.35.100 |

IP-адреса хостов задаются таким образом: 10.0.V.H /24, где

- V — номер VLAN, которому принадлежит хост,

- H — номер хоста

IP-адрес сервера 10.0.100.10/24

Настройка access-портов на коммутаторе sw0:

- Настроить access-порты и назначить их в VLAN согласно заданию и схеме.

- Проверить, что компьютеры PC7 и PC8 пингуют друг друга

- Сервер поместить в VLAN 100. IP-адрес сервера 10.0.100.10/24

Настройка маршрутизации между VLAN:

- На коммутаторе sw0 настроить на интерфейсе, который ведет к маршрутизатору Router2 статический транк.

- На маршрутизаторе, на интерфейсе, который ведет к коммутатору sw0, настроить подынтерфейсы для VLAN 35 и VLAN 100:

- Проверить, что хосты PC7 и PC8 пингуют друг друга и сервер.

Настройка маршрутизации между VLAN на коммутаторе

Настройки выполняются на коммутаторе sw3 и хостах PC1-PC6.

| VLAN | Подсеть | Хосты в VLAN | IP-адрес шлюза по умолчанию |

|---|---|---|---|

| VLAN 10 | 10.0.10.0 /24 | PC1, PC2, PC4, PC5 | 10.0.10.100 |

| VLAN 20 | 10.0.20.0 /24 | PC3, PC6 | 10.0.20.100 |

Настройка маршрутизации между VLAN на коммутаторе:

- Включить на коммутаторе sw3 маршрутизацию

- На коммутаторе sw3 настроить interface vlan для VLAN’ов 10 и 20

- На хостах указать адрес, назначенный на соответствующем interface vlan как шлюз по умолчанию.

- Проверить маршрутизацию между VLAN 10 и 20.

Переключение порта коммутатора в режим работы на 3 уровне

- На коммутаторе sw3 перевести порт, который ведет к маршрутизатору, в режим 3го уровня

- Настроить на коммутаторе, на интерфейсе 3го уровня IP-адрес 10.10.10.2/24, а на маршрутизаторе адрес 10.10.10.1/24

Настройка статических маршрутов

- Прописать на коммутаторе статический маршрут по умолчанию указывающий на маршрутизатор.

- Добавить необходимые статические маршруты на маршрутизаторе, чтобы хосты с левой части сети, пинговали хосты с правой части сети.

Проверка

API for Cisco VPN Client

The Cisco VPN Client offers an application programming interface (API). The software, sample program, and documentation are available at http://www.cisco.com/pcgi-bin/tablebuild.pl/windows, along with the rest of the VPN Client downloads. The file name is APIExample_Rev4.zip.

If you do not have a CCO account, please visit http://tools.cisco.com/RPF/register/register.do and register for a guest account. Once you have done this forward the account ID to the vpn-client-api-support@cisco.com so that we can publish the file to you.

Note The Solaris VPN Client does not provide API support.

All API commands require that the 4.6.x and later of the VPN Client be fully installed.

If you are planning on using C, we recommend you call the vpnapi.dll directly; however, if you plan on using C++, then use the example provided in the zip file. The example is compatible with Visual Studio 2005. The documentation in the zip file will work for both C & C++.

Распространенные вопросы по VPN клиенту AnyConnect QA Cisco AnyConnect

In ASA, cisco, Q&A

With

Совсем недавно столкнулся с лицензированием Cisco ASA серии 5500-X (в моем случае это 5512-X — самая младшая модель в семействе). Решил написать небольшой ликбез по лицензированию Cisco ASA для использования Cisco AnyConnect, т. к. у большинства возникают абсолютно одинаковые вопросы.

Задача была купить самый дешевый (но в тоже время современный) межсетевой экран Cisco с функцией удаленного доступа, а именно с использованием клиента Cisco AnyConnect. Существуют версии клиента для ПК (windows, linux, mac os), а так же для мобильных устройств (android, ios).

Какая Cisco ASA поддерживает работу с AnyConnect?

Есть следующие модели: ASA5512-K7, ASA5512-K8 и ASA5512-K9. Причем стоят они совершенно одинаково.

Сделаем небольшое отступление от темы. В чем разница между K7, K8 и K9? Если кратко то можно сказать следующее:

—K7 говорит нам о том, что на ASA залита NPE прошивка. Т.е. нет шифрования передаваемых данных, есть шифрование только управляющего трафика (SSH, SSL, HTTPS и SNMPv3). Данное оборудование можно завозить без каких-либо дополнительных разрешений (категория C2).

—K8 это устройство с прошивкой, которая поддерживает шифрование передаваемых данных, но шифрование — слабое, с длинной ключа менее 56 бит, например DES. Ввоз — разрешен без дополнительных разрешений (категория C2).

—K9 это устройство с прошивкой, которая поддерживает шифрование передаваемых данных с использованием стойких алгоритмов шифрования 3DES/AES. Оборудование с такой прошивкой попадает в категорию C3.

Небольшая справка объясняющая разницу между категориями C1, C2, C3 и C4:

-С1 — устройства с данной категорией не требуют какого-либо разрешения для ввоза на территорию РФ.

-С2 — устройства попадающие под данную категорию имеют зарегистрированные нотификации и разрешены для ввоза без разрешения и лицензий.

-С3 — здесь все немного сложнее. Для ввоза данного оборудования требуется лицензия Минпромторга России. А выдавать эту лицензию должен Центр по лицензированию (т.е ФСБ). Для не государственной организации получить подобною лицензию не так уж сложно.

-С4 — это все оставшиеся устройства, которые по тем или иным причинам не попали ни в одну из предыдущих категорий.

Вернемся к теме. После недолгого поиска удалось выяснить что сервис Cisco AnyConnect использует SSL при VPN подключении. Все современные версии Windows (Vista, 7, 8) для протокола SSL используют алгоритмы шифрования 3DES/AES по умолчанию. Т.е. нам подойдет только ASA5512-K9. Причем если посмотреть спецификацию при заказе, то можно увидеть прошивку SF-ASA-X-9.1-K8 (ASA 9.1 Software image for ASA 5500-X Series,5585-X & ASA-SM). Но почему K8, мы же выбрали K9? Не пугайтесь, если еще раз посмотреть спецификацию то можно увидеть лицензию ASA5500-ENCR-K9(ASA 5500 Strong Encryption License (3DES/AES)), она собственно и делает K9 из K8. Кстати дистрибьютор (тот у кого вы покупаете) может предложить купить K8, а затем уже с помощью бесплатной лицензии сделать K9, это ускорит процесс покупки. С моделью определились.