Настройка параметров беспроводной связи

Содержание:

- Дополнительные настройки RT-N11P

- Расширенные настройки

- Конфигурация logrotate

- Веб интерфейс для rsyslog

- WDS Restrictions Ограничения WDS

- Первое включение

- 1 прошивка энтузиастов.

- Установка rsyslogd

- Опции копирования

- Некоторые типсы и триксы для rsyslog

- rsyslog в картинках

- Опции общего назначения

- Ротация, с передачей данных по ИК и радиоканалу

- Назначение и функциональные особенности

- Централизованный сервер rsyslog в Debian

Дополнительные настройки RT-N11P

Для более тонкой настройки устройства необходимо перейти в меню «Дополнительные настройки -> Беспроводная сеть». В верхней части страницы находятся шесть вкладок, в которых можно изменить технические параметры WiFi. Большинство настроек, представленных на вкладке «Общие», уже было задано на предыдущих этапах. Новыми пунктами являются:

- Скрыть SSID — функция, позволяющая убрать отправку имени сети в общий доступ. Подключиться к WiFi можно будет через меню «Скрытая сеть» на любом гаджете, после ввода имени сети и пароля.

- Ширина канала — диапазон частот, используемый при работе WiFi.

- Канал — номер канала, влияющий на используемые роутером частоты. Рекомендуется оставить без изменений (вариант «Авто»).

- Расширенный канал — выделение дополнительных частот для передачи данных.

- Интервал ротации сетевых ключей — период, через который на основании пароля WPA будет генерироваться уникальное значения ключа, требуемое для подключения к сети. Указывается в секундах.

В пункте меню «Дополнительные настройки -> Беспроводная сеть -> WPS» можно изменить параметры подключения к WiFi с помощью PIN-кода либо нажатия кнопки на роутере. Вкладка «Фильтр MAC-адресов беспроводной сети» позволяет внести определённые устройства в чёрный список (запретить их подключение к роутеру Asus RT-N11P по WiFi).

Параметры, которые находятся на остальных вкладках (мост, настройка Radius и профессиональная настройка) не рекомендуется изменять без необходимости, так как это может повлечь нарушение работоспособности WiFi. Представленные там настройки являются узкоспециализированными, их изменение может потребоваться только для решения прикладных задач. В остальных случаях достаточно оставить настройки по умолчанию.

В меню «Локальная сеть» расположены 4 вкладки, на которых можно выполнить настройку адресации. Во вкладке «LAN IP» вы можете задать новый адрес роутера Asus RT-N11P (вместо стандартного 192.168.1.1). Вкладка «DHCP-сервер» отвечает за настройки автоматического присвоения адресов для устройств сети. По умолчанию протокол DHCP включен. При отключении этой настройки потребуется привязать сетевые устройства к локальным IP-адресам вручную.

В меню «Дополнительные настройки -> Брандмауэр» вы можете подключить защиту сети от хакерских атак. Для этого значение параметра «Включить брандмауэр» измените на «Да». Также вы можете активировать защиту DOS, благодаря которой роутер Asus RT-N11P будет фильтровать входящий трафик и блокировать подозрительные множественные подключения. Такая фильтрация увеличивает нагрузку на устройство, поэтому её применение оправдано только в случае наличия реальной угрозы.

Вкладка «Фильтр URL-адресов» позволяет блокировать доступ к задаваемым пользователем страницам. Также можно заблокировать обращения ко всем страницам, в URL которых присутствует определённая комбинация символов. С помощью пункта «Фильтр ключевых слов» вы сможете заблокировать загрузку страниц, в тексте которых содержатся определённые слова. «Фильтр сетевых служб» позволяет ограничить доступ в Интернет в соответствии с заданными пользователем правилами и временными ограничениями.

Расширенные настройки

По окончании быстрой настройки роутера вы будете перенаправлены в меню «Общие -> Карта сети». Здесь собрана основная информация о WiFi, настройках шифрования и подключенных устройствах. В правой колонке можно быстро изменить SSID, метод шифрования и пароль для беспроводного подключения. Ниже расположены настройки LAN и PIN-код для входа с использованием технологии QSS. Их также можно поменять на этой странице.

Вернуться к быстрой настройке WiFi роутера RT-N11P вы сможете в любой момент, используя кнопку «Быстрая настройка Интернет» в верхнем левом углу панели управления. Это может понадобиться в случае, если настройки провайдера были изменены или вы столкнулись с трудностями при подключении к Интернету, а ограничений со стороны провайдера нет.

Следующая вкладка в настройках Asus RT-N11P — «Общие -> Гостевая сеть». С её помощью на маршрутизаторе можно запустить до трёх дополнительных сетей WiFi с собственными параметрами. На странице расположены три кнопки «Включить», с помощью каждой из которых можно активировать отдельное подключение.

Для гостевых сетей можно поменять следующие настройки:

- Индекс гостевой сети — порядковый номер подключения (от 1 до 3), задаётся автоматически.

- Имя сети (SSID) — отдельное название, по которому можно найти сеть.

- Метод проверки подлинности — наличие защиты доступа.

- WEP-шифрование — выбор протокола шифрования.

- Время доступа — количество часов и минут, в течение которого будет активна запущенная WiFi сеть. При выборе «Limitless» сеть будет работать до того момента, когда вы самостоятельно её отключите.

Для гостевых сетей можно ограничить подключение к внутренним устройствам. Это может понадобиться, если вы предоставляете интернет-подключение третьим лицам, но при этом не желаете, чтобы они могли просматривать конфиденциальную информацию на ваших домашних компьютерах.

На следующем этапе (вкладка меню «Общие -> Диспетчер трафика») вы сможете настроить приоритеты для различных подключений. Для этого в выпадающем списке необходимо выбрать одно из значений: «Определяемый пользователем приоритет» или «Определяемые пользователем правила QoS». Затем выбрать службы, для которых вы желаете изменить пользовательские правила обработки трафика, и установить для них приоритеты. В списке, который предлагается стандартной прошивкой Asus RT-N11P, присутствует несколько десятков популярных протоколов, отдельных приложений и онлайн-игр. Также вы можете добавить любое другое приложение.

Для этого потребуется указать:

- IP или MAC-адрес устройства, на котором будет использоваться служба.

- Порт назначения.

- Протокол (TCP или UDP).

- Ширину полосы пропускания.

- Приоритет в обработке трафика.

Последний пункт общих настроек — «Родительский контроль». Эта функция помогает ограничить работу Интернета для определённых девайсов в заданное время. Добавить новое устройства можно по его MAC-адресу. Если оно уже подключено к беспроводной сети, вы сможете выбрать девайс из списка. Кроме ограничений по времени, Asus RT-N11P позволяет настроить закрытие доступа в Интернет для указанных устройств по определённым дням.

Конфигурация logrotate

Конфигурация logrotate разделена на части. Основная часть обычно хранится в файле /etc/logrotate.conf. В этом файле могут присутствовать секции для ротации логов, а также директива «include /etc/logrotate.d», подключающая конфигурационные файлы из директории /etc/logrotate.d. Таким образом, для создания нового задания ротации вам достаточно создать конфигурационный файл и поместить его в эту директорию. Название файла желательно задавать такое же, как и название сервиса, логи которого будут ротироваться.

Вот пример конфигурационного файла /etc/logrotate.conf:

# rotate log files weekly

weekly

# keep 4 weeks worth of backlogs

rotate 4

# create new (empty) log files after rotating old ones

create

# uncomment this if you want your log files compressed

#compress

# packages drop log rotation information into this directory

include /etc/logrotate.d

# no packages own wtmp, or btmp -- we'll rotate them here

/var/log/wtmp {

missingok

monthly

create 0664 root utmp

rotate 1

}

/var/log/btmp {

missingok

monthly

create 0660 root utmp

rotate 1

}

Как вы понимаете, ротироваться могут не только файлы логов, но и любые другие файлы. К примеру, можно таким образом делать ежедневные резервные копии какого-то определенного файла. Но ротация логов — это именно та основная задача, которую изначально решает программа, и решает хорошо.

Каждый файл в директории /etc/logrotate.d может включать одну или несколько секций. Каждая секция выглядит в общем виде так:

название-файла-лога {

параметры

ротации

}

Параметры ротации — это именно то, что обеспечивает гибкость ротации. У logrotate достаточно много опций, но их можно разбить на несколько групп. Вот опции, которые могут быть использованы в конфигурационных файлах:

Веб интерфейс для rsyslog

В качестве веб-интерфейса будем настраивать Loganalizer от adiscon. Установка веб интерфейса довольно проста. Заключается в скачивании архива, распаковке в каталог веб сервера и запуск графического мастера настройки. Итак, отсюда (http://loganalyzer.adiscon.com/downloads) качаем архив с файлами (Например: http://download.adiscon.com/loganalyzer/loganalyzer-3.5.6.tar.gz). Перед настройкой, конечно же должен быть установлен Web сервер и модуль php5 (aptitude install apache2 libapache2-mod-php5). А да, еще php5-gd для отображения отчетов.

~ # # Скачиваем архив:~ # wget http://download.adiscon.com/loganalyzer/loganalyzer-3.5.6.tar.gz~ # # распаковываем архив:~ # tar xf loganalyzer-3.5.6.tar.gz

В текущем каталоге появится каталог loganalyzer-3.5.6, который содержит некоторую информацию, достойную прочтения:

~ # ls -lитого 12drwxr-xr-x 3 root root 4096 Сен 20 22:51 .drwx—— 13 root root 4096 Сен 20 23:01 ..drwxrwxr-x 5 root root 4096 Сен 10 17:26 loganalyzer-3.5.6~ # ls -l loganalyzer-3.5.6/итого 112-rw-rw-r— 1 root root 41186 Сен 10 17:26 ChangeLogdrwxrwxr-x 2 root root 4096 Сен 20 23:01 contrib-rw-rw-r— 1 root root 35497 Сен 10 17:26 COPYINGdrwxrwxr-x 2 root root 4096 Сен 10 17:34 doc-rw-rw-r— 1 root root 8449 Сен 10 17:26 INSTALLdrwxrwxr-x 14 root root 4096 Сен 10 17:34 src~ # # из каталога src нам необходимо скопировать содержимое в /var/www/loganalyzer:~ # mkdir /var/www/loganalyzer~ # cp -r loganalyzer-3.5.6/src/* /var/www/loganalyzer~ # # далее,необходимо создать пустой файл конфигурации, ~ # # который будет заполнен автоматически — установщиком~ # touch /var/www/loganalyzer/config.php~ # # зададим права на запись (после установки эти права можно убрать)~ # chmod 666 /var/www/loganalyzer/config.php

Далее, пытаемся зайти на http://10.0.0.1/loganalyzer и видим чудо:

жмахаем here

Видим, для чего мы давали права 666, нажимаем Next

Здесь выбираем желаемые настройки. Отдельного внимания требует параметр Enable User Database. Если выбрать его, то будет создана отдельная база для хранения настроек Веб-интерфейса. Так же, будет доступна возможность создавать пользователей и группы. Жмем next.

Странно, но куда то пропало 6 шагов. (это потому что на прошлом шаге мы не выбрали хранение настроек в базе). На данном шаге выбираем источник сообщений (файл, sql) и указываем соответствующие параметры.

Это все. Ниже пару скриншотов того, что получилось:

Есть маленькое дополнение — веб сервер не имеет доступа к обычным файлам в каталоге /var/log/. Поэтому, журнал может не отображаться. Чтобы решить данную проблему, необходимо добавить пользователя www-data в группу adm:

~ # usermod -G adm www-data

Кроме Loganalyzer существует так же — Logzilla, обладающая тем же функционалом. Ее тоже стоит попробовать установить, если есть желание.

WDS Restrictions Ограничения WDS

В беспроводных маршрутизаторах и точках доступа U.S. Robotics Wireless MAXg имеется функция беспроводного распределения WDS (Wireless Distribution System). Функция WDS позволяет осуществлять беспроводное подключение сетей путем создания моста между беспроводными маршрутизаторами и точками доступа Беспроводные клиенты могут подключаться к точкам доступа и маршрутизаторам одновременно. Точка доступа Wireless MAXg Access Point и беспроводная точка доступа или маршрутизатор, которые будут использоваться для создания моста, должны использовать одинаковые канал и сетевое имя. Кроме того, MAC-адрес каждой объединяемой точки доступа или маршруртизатора должен быть включен в таблицу ограничений WDS других объединяемых устройств. Доступ для объединения разрешен только для MAC-адресов, указанных в таблице ограничений WDS устройства. По умолчанию эта функция отключена.

При включенной функции WDS можно использовать только следующие методы шифрования: WPA (PSK), WEP open (Открытая WEP), WEP shared (Совместная WEP) или None (Нет). При выборе параметра WPA (PSK) можно указать либо параметр TKIP, либо AES, но не TKIP and AES.

Пример ограничений WDS

Говоря об этом типе беспроводной сети, необходимо отметить, что пропускная способность участка моста может быть снижена. Поэтому маршрутизаторы или точки доступа соединенные с помощью моста, позволяющие подключение беcпроводных клиентов к сети, не должны использоваться для интенсивного сетевого трафика. Типичным примером использования такого типа сети является сеть камер слежения, когда необходимо обеспечить сетевой доступ к различным частям здания, в которых трудно использовать проводное соединение, или требуется краткострочный доступ к конференц-залу.

Первое включение

Итак, вот он – новенький и блестящий, только что из коробки. Первое, что делают опытные пользователи – устанавливают самую свежую версию прошивки (firmware), которая по максимуму раскрывает потенциал устройства. Прошивку для и других моделей необходимо брать только на сайте производителя! Иначе ваш роутер может превратиться в рогатый «кирпич».

Порядок действий при обновлении

firmware:

- Скачайте firmware на компьютер и распакуйте архив.

- Подсоедините к маршрутизатору блок питания и подключите его к электросети, после чего включите устройство кнопкой «Power».

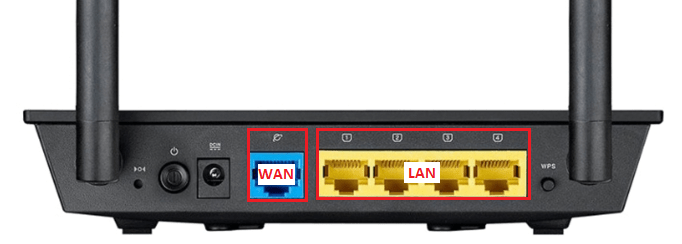

- Подсоедините маршрутизатор к компьютеру с помощью патчкорда (сетевого кабеля): один конец вставьте в разъем сетевой карты ПК, а второй – в любой из LAN-портов устройства. На Asus RT-N12 D1 это желтые гнезда 1-4, синее гнездо WAN предназначено для кабеля Интернет-провайдера.

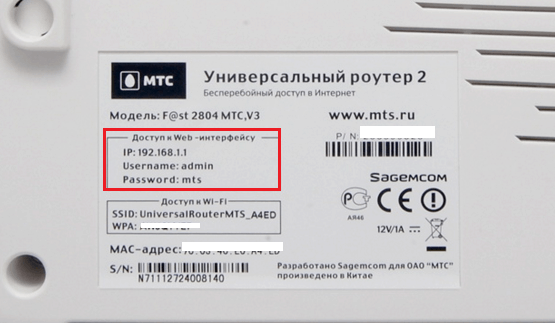

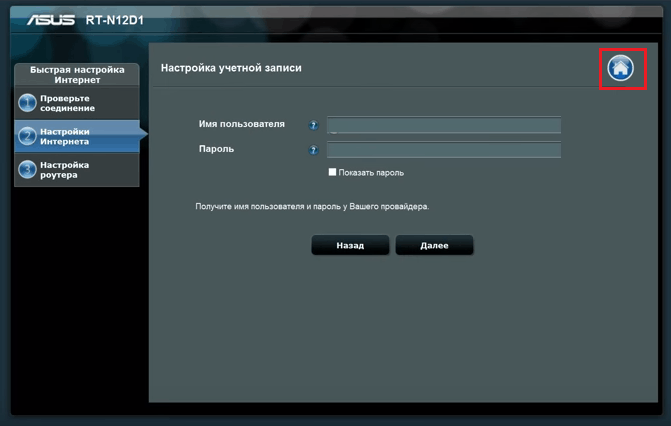

Войдите в веб-интерфейс маршрутизатора: запустите любой браузер и вбейте в адресную строку 192.168.1.1 (его локальный IP). В окно аутентификации впишите: имя пользователя (username) – «admin» и пароль (password) – «admin». Эти сведения указаны на этикетке, которая приклеена к днищу аппарата.

Данные для входа в веб-интерфейс (в народе часто называемый «веб-мордой») могут быть и другими. Например, сетевой адрес – 192.168.0.1 или “tplinklogin.net” (на некоторых моделях tp-link), логин с паролем – «mts», «beeline» или что-то еще. Главное знать, где их искать – на заводской этикетке с нижней стороны корпуса любого роутера. Всегда.

Первым после входа в веб-интерфейс Asus RT-N12 D1 и других подобных моделей Asus вы увидите окно быстрых настроек Интернета. Оно нас пока не интересует, поэтому откройте вторую вкладку и кликните по значку в виде домика – это перенесет вас в главное меню.

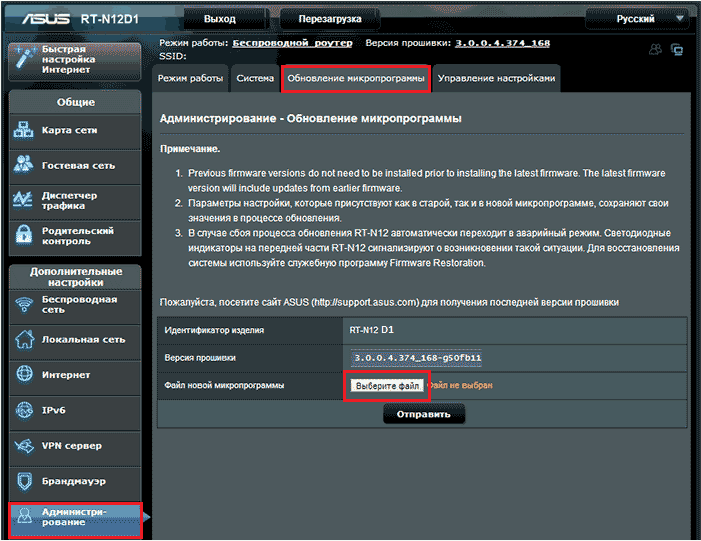

- Зайдите в раздел «Администрирование» и откройте вкладку «Обновление микропрограммы». На устройствах других марок этот раздел может называться «Система» или «System Tools», а нужный пункт меню – «Обновление ПО» или «Upgrade Firmware».

- Вверху окна указана текущая версия прошивки. Если та, которую вы скачали, новее, нажмите кнопку «Выберите файл» и укажите ее расположение. Кликнув следом «Отправить», вы запустите обновление.

Внимание! Ни в коем случае не вмешивайтесь в процесс установки прошивки – не нажимайте никаких кнопок на аппарате, не отсоединяйте сетевой кабель, не выключайте и не перезагружайте компьютер.

Когда прошивка установится, выйдите из веб-интерфейса и нажмите на корпусе аппарата кнопку «Reset», которая выполнит сброс настроек.

1 прошивка энтузиастов.

а) скачиваем последнюю версию прошивки последователей Олега — «Энтузиастов» отсюда и распаковываем в любую папку (тут можно посмотреть лог изменений прошивки)

б) сбрасываем кнопкой Restore роутер на заводские настройки (удерживая около 5 секунд , как начнет мигать индикатор power — кнопку можно отпускать)

в) с установочного диска, который шел в комплекте с роутером, устанавливаем ASUS RT-N16 utility и запускаем утилиту под названием Firmware restoration

Далее,

г) выдергиваем провод питание роутера, отключаем все провода (wan, usb и пр.) оставляем 1 патчкорд (идет в комплекте с роутером), воткнутый в 1 из разъемов LAN (Lan1-Lan4), с другого конца в компьютер, с которого будем прошивать.

д) вручную выставляем настройки сетевого соединения компьютера IP 192.168.1.2, маска 255.255.255.0, шлюз и днс 192.168.1.1 (ниже на скриншоте неверно заданы шлюз и днс)

е)зажимаем кнопку «restore» на роутере, не отпуская ее

вставляем питание, продолжаем держать около 5 секунд, индикатор питания начнет мигать, что означает, что роутер находится в режиме восстановления (готов к приему прошивки), отпускаем кнопку на роутере.

ж) в утилите Firmware restoration выбираем распакованную прошивку(на момент написания статьи, самая последняя r1699 — RT-N16-1.9.2.7-rtn-r1699.trx)

з) отключаем встроенный фаервол windows, антивирусы и прочие программы блокировки, ну и жмем в утилите на кнопку «Загрузить (U)» – выполнится поиск роутера, если все правильно настроено, пойдет загрузка программного обеспечения в флеш-память роутера, иначе, если будет написано «Не обнаружены устройства в режиме восстановления» — есть несколько причин:

— неправильно задан IP адрес и/или маска в сетевых настройках компьютера;

— фаервол (антивирус) блокирует соединения программы-прошивальшика;

— роутер не в режиме восстановления;

— нет сетевого соединения (перебит кабель) с роутером, проверьте кабель.

Если же напишет ошибку «Unable to create socket» – значит у вас установленна (запущена) программа наподобии tftpd, или другая занимающая нужный порт, который используется для передачи прошивки на роутер.

Процесс прошивки и автоматической перезагрузки роутера длится около 3 минут. После того как роутер загрузится (индикатор питания и wi-fi будут светится) снова нажмите кнопку «restore» и держите не менее 5 секунд (10 секунд достаточно) —

индикатор питания начнет мигать,затем, когда отпустите кнопку, роутер начнет инициализацию nvram – запишет заводские настройки по умолчанию и перезагрузится (не более 1 минуты), теперь пробуйте зайти браузером по адресу http://192.168.1.1 – должно появится окошко ввода логина и пароля – введите логин и пароль admin, для входа в web-интерфейс управления роутером

и переходим к следующему разделу, в противном случае начинаем сначала.

Установка rsyslogd

Установка rsyslog (если по какой-то причине он не установлен по умолчанию) сводится к одной команде:

aptitude install rsyslog# в красной шляпе возможен вариантyum install rsyslog

Если, конечно, нет желания устанавливать из исходников. Тогда необходимо прочитатьinstall manual. После установки в Debian, мы будем иметь следующее размещение файлов (показаны наиболее важные):

# файл задает опции, передаваемые демону rsyslogd при запуске/etc/default/rsyslog# стартовый скрипт/etc/init.d/rsyslog# настройки ротации логов/etc/logrotate.d/rsyslog# основной конфиг/etc/rsyslog.conf# библиотеки для работы сислога/usr/lib/rsyslog/*# бинарник демона, который работает в фоне/usr/sbin/rsyslogd# файлы документации/usr/share/doc/rsyslog/*

Как видно, все элементарно. rsyslog состоит из бинарника и файла конфигурации. Кроме указанных файлов, rsyslog так же использует:

/dev/log — unix сокет для получения локальных логов/var/run/rsyslogd.pid — pid файл для хранения id процесса rsyslogd

Опции копирования

| copy | Копировать лог-файл, но не изменять оригинал. Эту опцию можно использовать, когда надо создать снимок лога на определенный момент, вместо ротации, либо когда для усечения лога используется внешняя программа. Если используется опция copy, то опция create, если она указана, не будет иметь никакого эффекта, так как старый лог остается. |

| copytruncate | Урезать оригинальный файл до нулевого размера после создания копии вместо переименования оригинального файла и создания нового. Эта опция используется тогда, когда программе, записывающей лог, нельзя указать, что нужно закрыть связанный с файлом лога дескриптор и открыть новый. Такая программа может продолжать писать в старый файл. При использовании этой опции есть один момент, связанный с тем, что на копирование требуется некоторое время и поэтому файл не может быть скопирован мгновенно. За время копирования в лог могут быть добавлены записи, которые будут утеряны при усечении файла до нулевого размера. При использовании этой опции опция create также не будет иметь эффекта, так как старый файл остается на месте |

| nocopy | Не копировать оригинальный лог-файл. Эта опция перегружает опцию copy |

| nocopytruncate | Не усекать оригинальный лог-файл после создания копии. Эта опция перегружает опцию copytruncate |

Некоторые типсы и триксы для rsyslog

Иногда, когда rsyslog является сетевым сервисом для сбора удаленных логов, хранение сообщений по имени хоста неудобно или непроизводительно или может еще что-то. Чтобы отключить резолвинг ip адресов в хостнеймы, необходимо добавить параметр -x:

~ # cat /etc/default/rsyslogRSYSLOGD_OPTIONS=»-c5 -x»

Для того чтобы разрешить в нетфильтре прохождение udp пакетов, необходимо использовать команду:

~ # iptables -A INPUT -p udp -s подсеть_источник —dport 514 -i интерфейс -j ACCEPT

Некоторые примеры правил с комментариями:

# если создаете селектор вот такого типа:if $fromhost-ip startswith ‘10.0.1.’ then /что/то# стоит обратить внимание на последнюю точку в адресе, # иначе под правило подпадут адреса из подсети 10.0.111.0, 10.0.12.0 и другие

Для централизованного сервера сбора логов с сетевых устройств, можно на сетевых устройствах установить источник (facility) в какое-либо значение из local0-local7. Это позволит удобно сортировать сообщения, пример:

# cisco:net-device-cisco#conf tEnter configuration commands, one per line. End with CNTL/Z.net-device-cisco(config)#logging facility local2# rsyslog-serverlocal2.* /var/log/remote-cisco.log& ~

Таким образом, можно удобно фильтровать локальные сообщения от удаленных.

Вот некоторый конфиг, который позволяет отправлять почтовые уведомления о событиях (!!! почтовый сервер должен принимать сообщения без аутентификации):

Траблешуттинг

Для диагностики работы syslog отлично помогает tcpdump, пример команды для мониторинга:

~ # tcpdump -vvv -nn -i интерфейс udp port 514

Ну и, конечно же сам /var/log/syslog.

Что еще почитать

https://www.suse.com/releasenotes/x86_64/SUSE-SLES/11-SP2/ — rsyslog внедряется в SuSehttp://www.debian.org/releases/lenny/i386/release-notes/ch-whats-new.en.html#system-changes — rsyslog внедряется в Debianhttps://access.redhat.com/knowledge/docs/en-US/Red_Hat_Enterprise_Linux/5/html-single/5.2_Release_Notes/index.html#sect-Red_Hat_Enterprise_Linux-Release_Notes-Feature_Updates — rsyslog внедряется в RedHathttp://www.bog.pp.ru/work/syslog.html#linux — очень много русифицированных параметров и директивhttp://www.rsyslog.com/doc — документация от разработчикаhttp://www.rsyslog.com/doc/rsyslog_conf_modules.html — модули rsysloghttp://tools.ietf.org/html/rfc3164 — RFC sysloghttp://wiki.rsyslog.com/index.php/Configuration_Samples — примеры конфигурацийhttp://www.rsyslog.com/tag/more-complex-scenarios/ — многие примеры брал отсюдаhttp://www.rsyslog.com/doc/property_replacer.html — переменные в конфиге, такие как hostname $year …

Статья получилась мега большая. В перспективе, наверно разделю ее на 2 более подробные… В целом, думаю, что прочитав материал — удастся получить достаточный объем базового понимания принципов работы rsyslog, чтобы реализовать своё более сложное и интересное решение. До новых статей!

Другие материалы в категории Настройка сервера Linux

- SQUID настройка ACL и http_access

- squid, использование опции debug_options или диагностика компонентов squid

- Использование ramdisk в Linux (ramdisk, ramfs, tmpfs) или препарирование рамдисков

- Rsyslog на Debian, настройка сервера сбора логов

- HOWTO SAMBA на 2 интерфейса и 2 сети с разными smb.conf

- SQUID аутентификация (Kerberos и LDAP) на основе доменных групп Active Directory

- squid, настройка delay pools

- Аутентификация и авторизация squid (basic, Digest, NTLM, negotiate)

- Прокси-сервер SQUID, вводный пост

- SSH сервер на Debian

rsyslog в картинках

После всего прочтенного хотелось бы все это лицезреть в понятном виде. Попробую ка я все это обрисовать.

В данной схеме я постарался отобразить схему движения сообщения «сквозь» логику работы демона rsyslogd. Давайте попробуем разобраться в последовательности. Итак, сообщение пришло в систему с помощью одного из модулей ввода (сеть, файл, /dev/log …) — оранжевая сноска. Далее, сообщения выстраиваются в главную очередь (если не хватает системных ресурсов ). Очереди rsyslogd это отдельная тема), но для типового понимания этой информации достаточно. Далее, сообщения поступают в обработчик, который использует модули парсинга — фиолетовая сноска. После данного этапа, мессаджи сверяются с фильтрами (читай — с селекторами источник.приоритет), заданными в правилах. Если сообщение подпадает под селектор, то перед применением действия к сообщению применяется соответствующий шаблон (если шаблон для действия не указан, то применяется шаблон по умолчанию, либо тот, который задан в глобальных параметрах). Ну и применяется соответствующее действие. На основании действия, сообщение может быть направлено в соответствующее место, если это место требует применения модуля (например, ommysql, ompgsql), то используются соответствующий модуль вывода.

Вот, собственно и вся схема.

Опции общего назначения

| extention расширение | Лог-файлы с указанным расширением могут сохранять его после ротации. Если используется компрессия, то расширение с типом архива (обычно .gz) появляется после расширения. Например, если у вас файл лога называется mylog.foo и вы хотите получить при ротации файл mylog.1.foo.gz, а не mylog.foo.1.gz |

| rotate количество | Лог-файлы ротируются указанное количество раз до удаления или отправки на адрес, указанный в директиве mail. Если количество равно 0, старые версии просто удаляются вместо ротации. |

| start номер | Указать номер, используемый как база для нумерации при ротации. Например, если вы указываете 0, то оригинальный файл будет ротироваться в файл с окончанием .0, и далее по увеличению, если указать 9, то нумерация начнется с .9. Файлы в любом случае будут ротироваться такое количество раз, которое указано в директиве count. |

| su пользователь группа | Выполнять ротацию логов под указанным пользователем и группой вместо пользователя по умолчанию (обычно root). Если у пользователи или группы недостаточно прав для осуществления ротации, возникнет ошибка. |

| include файл-или-директория | logrotate считывает указанный файл и вставляет его как есть в конфигурационный файл в место вставки директивы include. Если указана директория, файлы из нее сортируются по алфавиту и затем вставляются в конфигурацию. При этом, если файлы не являются обычными файлами, они игнорируются. Это могут быть, например, именованные пайпы или директории. Также игнорируются файлы, имеющие расширения, указанные в директории tabooext. |

| tabooext список | Изменение текущего списка игнорируемых расширений. Если перед списком стоит +, то текущий список дополняется указанным. Если + не указан, то список заменяется. По умолчанию список изначально включает следующие расширения: .rpmsave, .rpmorig, ~, .disabled, .dpkg-old, .dpkg-dist, .dpkg-new, .cfsaved, .ucf-old, .ucf-dist, .ucf-new, .rpmnew, .swp, .cfsaved, .rhn-cfg-tmp-* |

И напоследок простой пример.

/var/log/mydaemon/mydaemon.log /var/log/mydaemon/error.log{

# Ежедневная ротация

daily

# Начинать нумерацию с 0

start 0

# Ротировать 30 раз до удаления

rotate 30

# Не генерировать ошибку, если файла лога нет

missingok

# Удалять логи при помощи команды shred

shred

# Делать 3 цикла перезаписи

shredcycles 3

# Отложить сжатие последнего лога

delaycompress

# Выполнять postrotate только один раз

sharedscripts

# После ротации послать программе сигнал SIGHUP, в результате чего

# будут переоткрыты дескрипторы логов

# (многие программы поддерживают такое поведение)

postrotate

kill -SIGHUP $(cat /var/run/mydaemon.pid)

endscript

}

Если вы раньше не пользовались программой logrotate или пользовались, но никогда не настраивали тонко под себя, надеюсь эта информация вам поможет.

Ротация, с передачей данных по ИК и радиоканалу

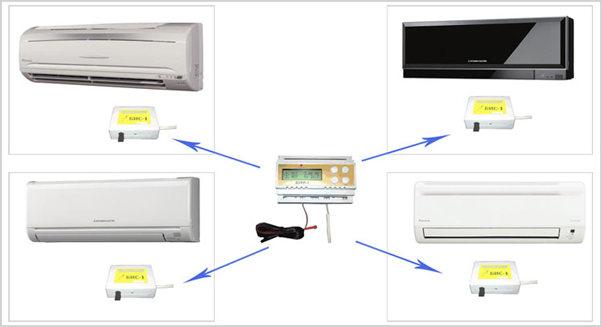

Многие руководители предприятий для поддержания необходимой температуры лабораторий и серверных применяют бытовые кондиционеры. Это связано с достаточно высокой стоимостью специализированной техники, предназначенной для охлаждения воздуха в таких помещениях. Для экономии электроэнергии, повышения отказоустойчивости бытовой климатической техники, а также для обеспечения бесперебойного функционирования охлаждения, очень часто применяется схемы резервирования и попеременного переключения кондиционеров, выполненные на основе модулей ротации БУРР и БИС.

База работает в комплекте с исполнительными модулями БИС, установленными по одному на каждое устройство, которых может быть 15. База БУРР оснащена собственным датчиком температуры, на основании данных которого и происходит диагностика работы климатической техники. Принцип его работы заключается в переключении подачи электропитания на определенную группу устройств охлаждения.

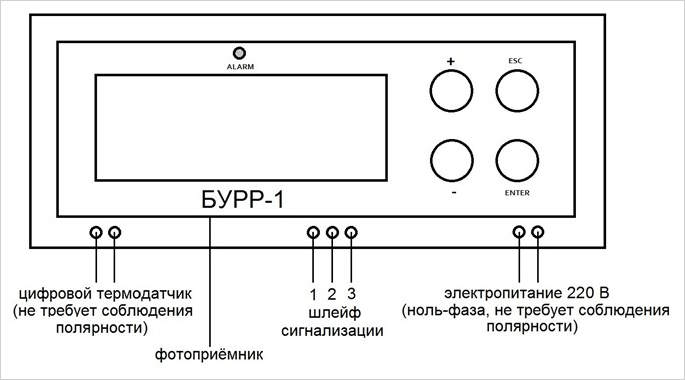

Команды, разрешающие или запрещающие подачу электроэнергии, с базового модуля передаются на исполнительные, по радиоканалу. Дальность между исполнительными модулями может составлять 50 м, а они передают команды на кондиционер, посредством ИК канала. Программирование действий ИК излучателей, на включение или выключение определенных климатических приборов осуществляется на базовом модуле. Перед первым пуском «базы», при помощи панели ввода данных устанавливаются предельные величины температуры в помещении.

Команды, разрешающие или запрещающие подачу электроэнергии, с базового модуля передаются на исполнительные, по радиоканалу. Дальность между исполнительными модулями может составлять 50 м, а они передают команды на кондиционер, посредством ИК канала. Программирование действий ИК излучателей, на включение или выключение определенных климатических приборов осуществляется на базовом модуле. Перед первым пуском «базы», при помощи панели ввода данных устанавливаются предельные величины температуры в помещении.

Такая система дает возможность реализации различных вариантов попеременного использования климатической техники, которая может состоять как из двух, так и из трех групп. Устройство ротации кондиционеров, выполненное на основе модулей БУРР и БИС, дает возможность:

- Мгновенного ввода в эксплуатацию резервной климатической техники. В случае отказа основной группы или нарушение ее нормальной работы происходит резкое повышение температуры в помещении. Именно на это и реагирует базовый модуль, давая команду подключения резерва.

- Подключение дополнительной группы климатической техники, при недостатке производительности основной.

- Эффективного переключения нескольких групп кондиционеров, для выработки ими одинакового ресурса. Частота переключений между группами определяется пользователем.

Применение приборов БУРР и БИС позволяет автоматически прекращать подачу напряжения на кондиционеры, и передавать в общую сеть команды «Авария» или «Пожар». Основным достоинством использования БУРР и БИС является:

Применение приборов БУРР и БИС позволяет автоматически прекращать подачу напряжения на кондиционеры, и передавать в общую сеть команды «Авария» или «Пожар». Основным достоинством использования БУРР и БИС является:

- Простота установки, настройки, которая функционирует без прокладки коммуникационных линий к каждому прибору.

- Возможность использования для охлаждения климатическую технику, различной мощности, производительности и торговой марки.

- Возможность монтажа базового модуля БУРР в смежном помещении.

Применение блоков ротации для переключения функционирующих устройств охлаждения воздуха с резервной климатической техникой, дает возможность существенно продлить их ресурс благодаря равномерному вводу в эксплуатацию и контролю над температурными показателями.

Назначение и функциональные особенности

Основной функцией модуля ротации является чередование работы кондиционеров в заданном интервале времени, путем регулирования подачи напряжения на все устройства охлаждения. Для этого, модуль чередования использует три температурных датчика, один из которых диагностирует температуру помещения, а остальные устанавливаются возле штатных датчиков внутренних блоков. Модуль ротации дает возможность:

- Попеременного переключения климатической техники, частота которой устанавливается пользователем.

- Переключение с неисправного кондиционера на резервный. При этом в локальную сеть оповещения предприятия передается код неисправности.

- Возможность контроля за температурой в серверной, за счет собственного датчика, а в случае ее повышения, подключение дополнительной климатической техники.

- Отключение всего охлаждающего оборудования в случае непредусмотренной или аварийной ситуации, с выдачей во внешнюю сеть сигнала «Авария».

Централизованный сервер rsyslog в Debian

Давайте рассмотрим простой конфиг централизованного сервера rsyslog, который будет сортировать файлы логов по ip адресу источника сообщения. Редактировать файлы можно с помощью vimили другого текстового редактора. ip адрес сервера rsyslog примем за 10.0.0.1, на него необходимо натравить всех клиентов syslog. Для корректной работы rsyslogd необходимо разрешить получение syslog сообщений из сети, подключив соответствующий модуль и задав правило, т.к. по умолчанию, UDP и TCP транспорт на сервере отключен (приведу только измененные\добавленные строки):

~ # cat /etc/rsyslog.conf ##################### MODULES ###################### раскомментируем параметры подключения модуля, позволяющего собирать информацию по UDP:$ModLoad imudp# раскомментируем номер порта для сервера — можно заменить на свой (не забудьте о клиентах)$UDPServerRun 514# раскомментируем параметры подключения модуля, позволяющего собирать информацию по TCP (по жаланию):#$ModLoad imtcp # раскомментируем номер порта для сервера (по желанию — можно заменить на свой (не забудьте о клиентах)#$InputTCPServerRun 514############################### GLOBAL DIRECTIVES ################################################## RULES #################### удаленное журналирвание# Зададим шаблон создания имен файлов (на основании IP адреса клиента) $template FILENAME,»/var/log/%fromhost-ip%/syslog.log»# Укажем сохранять сообщения от любого источника (*) с любым приоритетом (*) в файл, заданный шаблоном# Например, клиенты (10.0.0.2,10.0.0.3…) будут раскладываться в соответствующие каталоги /var/log/10.0.0.2/syslog.log *.* ?FILENAME# как вариант, возможно рассмотреть вот такой вид сортировки:# шаблон, раскидывающий по имени хоста, году, месяц, дню# $template RemoteHost,»/var/log/%HOSTNAME%/%$YEAR%/%$MONTH%/%$DAY%/syslog.log»# правило, использующее шаблон# *.* ?RemoteHost

После задания указанных параметров, необходимо перезапустить\перечитать конфигурационный файл (service rsyslog restart). При этом, netstat нам должен показать, что сислог стал слушать соответствующий порт:

~ # netstat -nap | grep 514udp 0 0 0.0.0.0:514 0.0.0.0:* 21017/rsyslogd

Конечно, мы можем не указывать параметры хранения, а лишь раскомментировать параметры $ModLoad imudp и $UDPServerRun 514, тогда rsyslogd будет размещать сообщения в стандартных выходных файлах (messages, syslog, etc), согласно правил по умолчанию. Необходимо учитывать, что указание только загрузки модуля (например $ModLoad imudp) недостаточно для приема сообщений по сети. Обязательно нужно указывать так же и соответствующий порт для прослушки (например, $UDPServerRun 514).