Ubuntu Documentationisc-dhcp-serverDynamic Host Configuration Protocol DHCPInstallationConfigurationdhcp3-server and multiple interfacesPermission issues with ISC-DHCP server

Содержание:

править Порядок настройки

- Настройка и проверка работы DHCP-сервера и DHCP-ретранслятора без включенного DHCP snooping.

- Включение DHCP snooping. После включения DHCP snooping на коммутаторе и в соответствующих VLAN, все порты коммутатора по умолчанию считаются ненадёжными.

- Указание доверенных портов. Те порты к которым подключены коммутаторы и которые ведут к DHCP-серверу (или порты к которым сервер подключен) должны быть настроены как доверенные.

- Настройка политики обработки опции 82.

- (Опционально) Включение или выключение дополнительных проверок DHCP-сообщений.

После того, как DHCP snooping включен на коммутаторе, по мере выдачи адресов клиентам, начинает заполняться база данных привязки DHCP.

В базе данных привязки DHCP хранятся (информация хранится только о ненадёжных портах):

- MAC-адрес клиента

- Арендованный IP-адрес клиента

- Время аренды в секундах

- Идентификатор VLAN

- Идентификатор порта к которому присоединен клиент

Функционал

Чем же может облегчить работу? Как он действует и почему стоит его подключить?

- Он объединяет все желаемые компьютеры в локальную сеть;

- Он помогает наладить простое, быстрое и эффективное взаимодействие между ними;

- Формируется единая локальная сеть, использующая одно подключения для выхода в интернет;

- В рамках локальной сети можно быстро обмениваться данными и файлами;

- Возможно настроить удаленное управление и использование одного компьютера с другого;

- Можно подключить все ПК к одному принтеру для удаленного вывода на печать (при этом принтер, например, может быть подключен к одному из компьютеров).

Большое преимущество такой сети в том, что ее достаточно легко организовать, особенно по сравнению с сервером.

Для создания ее вам потребуется только ADSL-модем или роутер, но обязательно с функцией маршрутизации.

Совет! Систему можно создать, включив DHCP на адаптерах всех ПК будущей сети и соответствующую функцию на модеме или роутере (который теперь станет сервером).

Подготовка роутера

Прежде чем начать процессы подключения и настройки проверьте, все ли необходимые функции активированы. Для этого проделайте следующее:

1Откройте панель управления роутером через онлайн-интерфейс;

2Зайдите в панель управления, используя логин и пароль;

3Перейдите в Настройки;

4Найдите там пункт Автоматическое назначение IP-адресов;

5Нужно, чтобы этот пункт был активирован, если это не так, то активируйте его (поставьте маркер или галочку в чекбокс, передвиньте ползунок и т. д.);

6Сохраните внесенные изменения;

7Перезагрузите компьютер и роутер.

После этого снова включите все устройства – компьютеры сети и модем.

В некоторых случаях необходимые настройки могут быть недоступны или заблокированы, и тогда настройку можно провести только сбросив настройки устройства к заводским.

Для этого найдите на задней панели роутера или на его дне отверстие с надписью Reset над ним.

Именно в нем находится маленькая кнопка возврата к заводским настройкам – зажмите ее чем либо острым, например, зубочисткой, на несколько секунд.

Для повторного входа в панель управления вам потребуется ввести логин и пароль администратора. Теперь все функции будут разблокированы, и нужно будет провести настройку, описанную выше.

10.3 ак это работает

Љогда на клиентской машине выполнЯетсЯ программа dhclient,

ЯвлЯющаЯсЯ клиентом DHCP, она начинает широковещательную рассылку запросов на получение

настроечной информации. Џо умолчанию эти запросы делаютсЯ на 68 порт UDP. ‘ервер отвечает

на UDP 67, выдаваЯ клиенту адрес IP и другую необходимую информацию, такую, как сетевую

маску, маршрутизатор и серверы DNS. ‚сЯ эта информациЯ даЮтсЯ в форме «аренды» DHCP и

верна только определенное времЯ (что настраиваетсЯ администратором сервера DHCP). Џри

таком подходе устаревшие адреса IP тех клиентов, которые больше не подключены к сети,

могут автоматически использоватьсЯ повторно.

Понятие DHCP

Служба DHCP ( Dynamic Host Configuration Protocol ) — это одна из служб поддержки протокола TCP/IP, разработанная для упрощения администрирования IP-сети за счет использования специально настроенного сервера для централизованного управления IP-адресами и другими параметрами протокола TCP/IP, необходимыми сетевым узлам.

Работа протокола DHCP базируется на классической схеме клиент-сервер. В роли клиентов выступают компьютеры сети, стремящиеся получить IP-адреса в так называемую аренду (lease), а DHCP-серверы выполняют функции диспетчеров, которые выдают адреса, контролируют их использование и сообщают клиентам требуемые параметры конфигурации. Параметры выделяются клиенту на определенный срок, после чего считается свободным и может быть выдан другому клиенту.

Сервер поддерживает пул свободных адресов и, кроме того, ведет собственную регистрационную базу данных. Взаимодействие DHCP-серверов со станциями-клиентами осуществляется путем обмена сообщениями.

Для взаимодействия DHCP-сервера и DHCP-клиента используется специальный протокол DHCP, который является расширением протокола BOOTP (Bootstrap Protocol). DHCP устраняет определенные ограничения, которые BOOTP имел в качестве службы настройки узла.

Сервер DHCP избавляет сетевого администратора от необходимости ручного выполнения таких операций, как:

- автоматическое назначение сетевым узлам IP-адресов и прочих параметров протокола TCP/IP (например, маска подсети, адрес основного шлюза подсети, адреса серверов DNS и WINS);

- недопущение дублирования IP-адресов, назначаемых различным узлам сети;

- освобождение IP-адресов узлов, удаленных из сети;

- ведение централизованной БД выданных IP-адресов.

Во взаимодействии по протоколу DHCP принимают участие две или три стороны:

- DHCP-клиент — тот, кто хочет получить параметры настройки TCP/IP;

- DHCP-сервер — тот, кто выдаёт эти параметры;

- DHCP-ретранслятор (relay agent) — вспомогательный участник, который может играть роль посредника между клиентом и сервером. Он используется в тех случаях, когда у клиента нет возможности обратиться к серверу напрямую, в частности, в том случае, если они находятся в разных широковещательных доменах. DHCP-ретранслятор обрабатывает стандартный широковещательный DHCP-запрос и перенаправляет его на DHCP-сервер в виде целенаправленного (unicast) пакета, а полученный от DHCP-сервера ответ, в свою очередь, перенаправляет DHCP-клиенту.

Как правило, DHCP-сервер выделяет IP-адреса (и прочие параметры TCP/IP) одним из двух способов:

- Случайным образом из предопределённого пула (в том случае, если клиенту ранее уже выдавался какой-то адрес, он может попробовать получить его вновь);

- Жёстко зафиксированным образом, исходя из MAC-адреса клиента.

В роли DHCP сервера может выступать сервер под управлением серверной ОС семейства Linux или Windows, некоторые модели коммутаторов и даже обычные компьютеры с клиентскими операционными системами, в случае если на них установлено специализированное программное обеспечение.

править Настройка DHCP snooping на коммутаторах ProCurve

Включить DHCP snooping:

sw2(config)# dhcp-snooping

Включить DHCP snooping в VLAN, которые должны быть защищены с его помощью:

sw2(config)# dhcp-snooping vlan 25

Настройка доверенных и ненадёжных портов

По умолчанию на коммутаторе все порты ненадёжные, поэтому доверенные порты надо явным образом указывать.

Указать доверенные порты:

sw2(config)# dhcp-snooping trust a1

Настройка авторизованного DHCP-сервера

После того как порт указан как доверенный, сообщения от любого DHCP-сервера, который подключен к этому порту передаются.

Для того чтобы указать IP-адреса конкретных DHCP-серверов, которым разрешено работать в сети, необходимо настроить список авторизованных DHCP-серверов.

Максимальное количество DHCP-серверов в списке — 20.

(Опционально) Указать адрес авторизованного DHCP-сервера, доступного через доверенный порт:

sw2(config)# dhcp-snooping authorized-server 192.168.25.254

После указания авторизованных серверов коммутатор не будет отбрасывать сообщения DHCP-сервера, если выполняются оба условия:

- сообщение пришло на доверенный порт,

- адрес сервера указан с списке авторизованных DHCP-серверов.

Проверка соответствия MAC-адресов

По умолчанию, после включения DHCP snooping, на коммутаторе включена проверка соответствия MAC-адресов.

Коммутатор проверяет соответствие MAC-адреса в DHCP-запросе MAC-адресу клиента.

Если они не соответствуют, то коммутатор отбрасывает пакет.

При необходимости можно отключить эту проверку:

switch(config)# no dhcp-snooping verify mac

Настройка опции 82

С опцией 82 связаны две настройки:

- Настройка значения remote ID;

- Настройка политики обработки пакетов с опцией 82.

Настройка remote ID:

sw2(config)# dhcp-snooping option 82 remote-id

Значения remote ID:

- mac — MAC-адрес коммутатора (значение по умолчанию);

- subnet-ip — IP-адрес VLAN, который получил DHCP-запрос;

- mgmt-ip — IP-адрес коммутатора.

Настройка политики обработки пакетов с опцией 82:

sw2(config)# dhcp-snooping option 82 untrusted-policy

Значения политики:

- drop — отбросить пакет;

- keep — коммутатор отправляет пакет с сохранением значения опции 82;

- replace — коммутатор отправляет пакет, но заменяет значение опции 82.

Отключить вставку опции 82:

switch(config)# no dhcp-snooping option 82

Просмотр настроек и проверка работы DHCP snooping

Просмотр настроек DHCP snooping:

sw2(config)# show dhcp-snooping DHCP Snooping Information DHCP Snooping : Yes Enabled Vlans : 1 10 25 30 Verify MAC : Yes Option 82 untrusted policy : replace Option 82 Insertion : Yes Option 82 remote-id : mac Store lease database : Not configured Authorized Servers ------------------ 192.168.25.254 Port Trust ----- ----- A1 Yes A2 No A3 No A4 No A5 No .......

Просмотр статистики DHCP snooping:

sw2(config)# show dhcp-snooping stats Packet type Action Reason Count ----------- ------- ---------------------------- --------- server forward from trusted port 15 client forward to trusted port 9 server drop received on untrusted port 3 server drop unauthorized server 0 client drop destination on untrusted port 0 client drop untrusted option 82 field 13 client drop bad DHCP release request 0 client drop failed verify MAC check 0

Просмотр базы данных привязки DHCP для коммутатора sw2:

sw2(config)# show dhcp-snooping binding MacAddress IP VLAN Interface Time Left ------------- --------------- ---- --------- --------- 00163e-000101 192.168.10.10 10 A5 562 00163e-000103 192.168.30.10 30 A5 569

Просмотр базы данных привязки DHCP для коммутатора sw1:

sw1(config)# show dhcp-snooping binding MacAddress IP VLAN Interface Time Left ------------- --------------- ---- --------- --------- 00163e-000101 192.168.10.10 10 1 525 00163e-000103 192.168.30.10 30 7 532

DHCP snooping и DHCP-ретранслятор

Настройки опции 82 с DHCP snooping перекрывают любые глобальные настройки указанные при настройке коммутатора для работы DHCP-ретранслятором.

Описание процедуры настройки коммутаторов ProCurve для работы DHCP-ретранслятором можно прочитать на странице Опция 82 DHCP.

Если DHCP snooping не настроен в VLAN, то для него применяются глобальные настройки.

Поиск неисправностей

Включение debug:

sw2# debug dhcp-snooping

В прошивках старше K.15

sw2# debug security dhcp-snooping

Если необходимо вывести сообщения отладки в текущую сессию:

sw2# debug destination session

Если необходимо отправлять сообщения на log-сервер (log-сервер должен быть настроен командой logging ):

sw2# debug destination logging

10.4 нтеграциЯ с FreeBSD

Љлиент DHCP от ISC, dhclient, полностью интегрирован во

FreeBSD. Џоддержка клиента DHCP есть как в программе установки, так и в самой системе,

что исключает необходимость в знании подробностей конфигурации сети в любой сети, имеющей

сервер DHCP. “тилита dhclient включена во все версии FreeBSD,

начинаЯ с 3.2.

DHCP поддерживаетсЯ утилитой sysinstall. Џри настройке

сетевого интерфейса из программы sysinstall первый вопрос, который вам задаетсЯ, это «Do

you want to try DHCP configuration of this interface?» («•отите ли вы попробовать

настроить этот интерфейс через DHCP?»). “твердительный ответ приведЮт к запуску

программы dhclient, и при удачном его выполнении к

автоматическому заданию информации длЯ настройки интерфейса.

…сть две вещи, которые вы должны сделать длЯ того, чтобы ваша система использовала

DHCP при загрузке:

-

“бедитесь, что устройство bpf включено в компилЯцию вашего

Ядра. —тобы это сделать, добавьте строчку pseudo-device bpf в

конфигурационный файл Ядра и перестройте Ядро. Ѓолее подробнаЯ информациЯ о построении

Ядер имеетсЯ в разделе Chapter 9.“стройство bpf уже ЯвлЯетсЯ частью Ядра GENERIC, которое поставлЯетсЯ вместе с FreeBSD, так что, если вы не

используете другое Ядро, то вам и не нужно его делать длЯ того, чтобы работал DHCP. -

Ћтредактируйте ваш файл /etc/rc.conf, включив в него

следующее:ifconfig_fxp0="DHCP"

…сли dhclient в вашей системе находитсЯ в другом месте или

если вы хотите задать дополнительные параметры длЯ dhclient, то

также укажите следующее (изменив так, как вам нужно):

dhcp_program="/sbin/dhclient" dhcp_flags=""

Принцип работы DHCP

Как работает dhcp сервер, ответ на этот вопрос очень простой. Когда компьютер появляется в локальной сети, первым делом он отсылает в сеть широковещательный запрос, по всем кто в сети. Данный пакет называется DHCPDISCOVER, в котором он спрашивает ребята есть у вас тут DHCP, если да то дай как мне ip адрес. Если HDCP сервер в локальной сети есть, то он отвечает ему пакетом DHCPOFFER, в котором говорит вот я есть, вот тебе ip адрес, будешь брать? Компьютер получив пакет DHCPOFFER, отсылаем ему ответ в виде пакета DHCPREQUEST в котором говорит, отлично я беру это ip адрес запиши его за мной, на что DHCP получив этот пакет, отвечает пакетом DHCPACK в котором говорит что записал, что это ip адрес теперь твой. Вот весь принцип.

В своей практике я встречал еще вот такие пакеты от dhcp сервера:

- DHCPDECLINE — это пакет в котором клиент определил, что ip адрес, от DHCP сервера в момент предложения, уже используется кем то, и тогда будет сгенерирован новый запрос на другой ip адрес

- DHCPRELEASE — данный пакет появляется когда клиент освобождает IP адрес

- DHCPRENEW — Это пакет содержит в себе запрос на обновление и продление аренды ip адреса

- DHCPINFORM — пакет, направленный клиентом к серверу DHCP, чтобы получить от него детальную информацию, пример, где находится запасной DHCP сервер в сети

Настройка DHCP, dhcp сервер настройка, Debian Ubuntu настройка DHCP сервера, isc-dhcp-server настройка, semicolon expected

DHCP сервер, на базе тачки с убунту — дебиан, позволит нам раздавать адреса внутри сети, формируя таким образом саму локальную сеть. Ведь многие устройства попросту не могут сконфигурировать сеть сами, плееры, хранилища, телефоны и проч.

В моем случае dhcp уже был встроен в дистрибутив Debian, зовется он isc-dhcp-server, для убунту это:

Имя сети, можно оставить как есть, но лучше закомментировать.

;

Если данный DHPC сервер будет единственным в сети, то директиву лучше раскоментировать.

Далее находим диапазон настроек адресов:

Снимем комментарии со строчек, которые нам необходимы:

Внимание! Несколько name-серверов надо прописывать в отдельных строках, то есть

Иначе будет ругаться dhcp-сервер, говоря semicolon expected!

Все, теперь запускаем наш сервер:

а для дебиана /etc/init.d/isc-dhcp-server restart

Если запуск прошел без ошибок, то если подключить клиентский компьютер в эту сеть, он получит IP адрес.

Рассмотрим вариант, немного сложнее.

Предположим, что в качестве маршрутизатора у нас выступает ПК с двумя сетевыми картами eth0-смотрит в локальную сеть, eth1-смотрит в Интернет.

Чтобы наш DHCP сервер выдавал IP адреса только клиентам нашей локальной сети, необходимо указать системе, на каком сетевом интерфейсе принимать запросы от клиентов, в нашем случае eth0

В строке INTERFACES указываем сетевой интерфейс, который смотрит в нашу локальную сеть (eth0)

Но и на этом не успокаиваемся.

Предположим, нам необходимо закрепить определенный IP адрес, за опеределенный сетевым устройством, например-сетевым принтером.

MAC адрес сетевого адаптера позволяет довольно легко идентифицировать нужное нам устройство внутри локальной сети.

И так определились-у нас есть принтер (хотя это может быть любое устройство, которое может подключаться к локальной сети) с MAC адресом: 00:00:72:6c:9m:2p, нам необходимо присвоить ему постоянный IP 192.168.0.100

Добавляем в самый конец dhcpd.conf

Где: hardware Ethernet-аппаратный адрес, он же MAC, fixed-address-IP который должен доставаться именно этому устройству.

После этого перезагружаем DHCP сервер чтобы изменения вступили в силу.

В случае если необходимо просмотреть журнал DHCP сервера, идем в /var/log/messages

Настройка DHCP сервера, отнимет у вас не более пяти мин. жизни, но в последствии, сохранит вам-море времени.

Вот собственно и все.

2012-12-11T16:03:27+00:00

Июль 15th, 2012|Categories: Linux — борода, Администрирование|

About the Author: admin

править Конфигурационные файлы

DHCP-сервер

Конфигурационный файл DHCP-сервера:

ddns-update-style none;

default-lease-time 600;

max-lease-time 7200;

log-facility local7;

subnet 192.168.25.0 netmask 255.255.255.0 {

range 192.168.25.200 192.168.25.220;

option routers 192.168.25.254;

}

subnet 192.168.10.0 netmask 255.255.255.0 {

range 192.168.10.10 192.168.10.15;

option routers 192.168.10.1;

}

subnet 192.168.30.0 netmask 255.255.255.0 {

range 192.168.30.10 192.168.30.15;

option routers 192.168.30.1;

}

Коммутаторы ProCurve

Конфигурация sw1:

; J4906A Configuration Editor; Created on release #M.10.41 hostname "sw1" vlan 1 name "DEFAULT_VLAN" untagged 2-6,8-48 ip address dhcp-bootp no untagged 1,7 exit vlan 10 name "VLAN10" untagged 1 tagged 24 exit vlan 30 name "VLAN30" untagged 7 tagged 24 exit # Включение DHCP snooping dhcp-snooping # Включение DHCP snooping в VLAN'ах 1, 10, 30 dhcp-snooping vlan 1 10 30 # Настройка 24 порта доверенным interface 24 dhcp-snooping trust exit

Конфигурация sw2:

; J8697A Configuration Editor; Created on release #K.13.23 hostname "sw2" module 1 type J8705A interface A10 disable exit ip routing snmp-server community "public" Unrestricted vlan 1 name "DEFAULT_VLAN" untagged A2-A24 ip address dhcp-bootp no untagged A1 exit vlan 10 name "VLAN10" # По умолчанию на коммутаторе включен DHCP-ретранслятор. # ip helper-address указывает куда перенаправлять DHCP-запросы. # 192.168.25.254 — адрес DHCP-сервера. # Теперь все DHCP-запросы полученные в этом VLAN будут перенаправлены на адрес 192.168.25.254. ip helper-address 192.168.25.254 ip address 192.168.10.1 255.255.255.0 tagged A5 exit vlan 30 name "VLAN30" # ip helper-address указывает куда перенаправлять DHCP-запросы. ip helper-address 192.168.25.254 ip address 192.168.30.1 255.255.255.0 tagged A5 exit vlan 25 name "VLAN25" untagged A1 ip address 192.168.25.1 255.255.255.0 exit # Включение DHCP snooping dhcp-snooping # Задание адреса авторизованного DHCP-сервера dhcp-snooping authorized-server 192.168.25.254 # Настройка политики обработки опции 82. # Так как на коммутаторе sw1 включен DHCP snooping, # то на коммутатор sw2 DHCP-запросы приходят с опцией 82. # По умолчанию коммутатор такие пакеты отбрасывает. # Эта политика указывает, что опцию 82 в пришедших пакетах надо заменить. dhcp-snooping option 82 untrusted-policy replace # Включение DHCP snooping в VLAN'ах 1, 10, 25, 30 dhcp-snooping vlan 1 10 25 30 # Настройка порта a1 доверенным interface A1 dhcp-snooping trust exit

Настройка маршрутизации и DHCP-сервера

1. Настройка сетевых карт на сервере читать далее

Сетевая карта, смотрящая в сеть провайдера, получает настройки по DHCP роутера (модема)

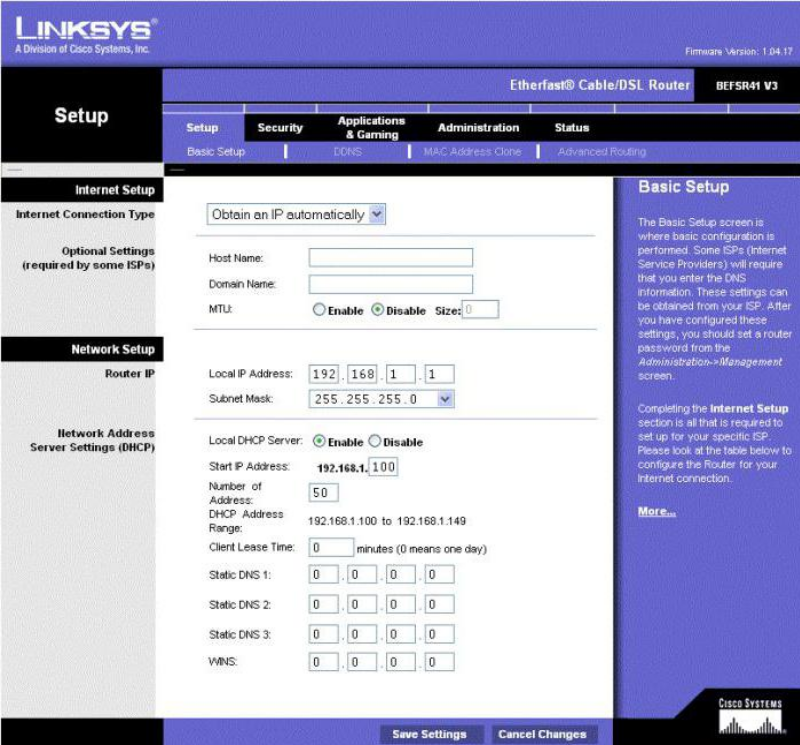

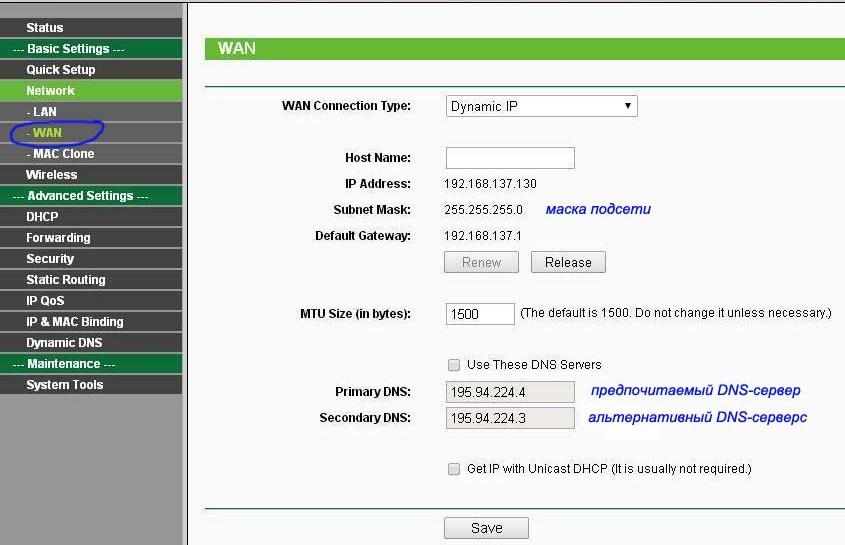

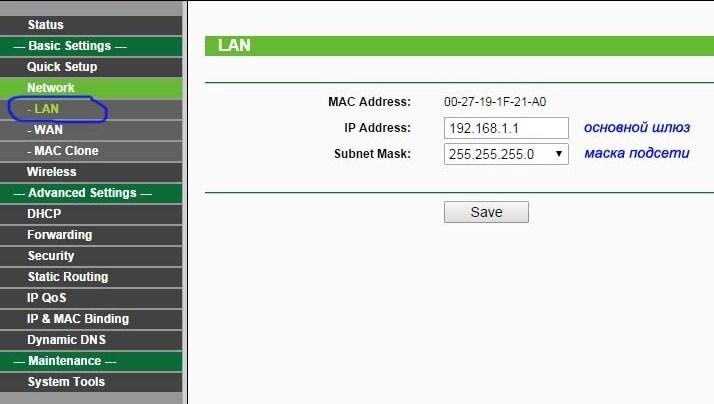

Для того, чтобы узнать настройки Вашего роутера, в браузере наберите адрес http://192.168.1.1. Введите логин и пароль, по умолчанию это admin / admin. Если Все сделать правильно, то откроется страница настроек роутера. Полазите по вкладкам и найдите данные по WAN:

и данные LAN:

IP-адрес сервера Вы задаете сами. У Вас могут быть совсем другие данные. Самое главное, сориентируйтесь в настройках роутера и правильно введите настройки сетевой карты. Для проверки откройте браузер и попробуйте открыть какой-нибудь сайт. Например, http://yandex.ru. Если он загрузится успешно, значит Вы настроили правильно Вашу сетевую карту.

Внутренняя сетевая карта имеет статический IP-адрес и маску, тоже из настроек роутера.

2. Настройка службы маршрутизации (NAT) читать далее

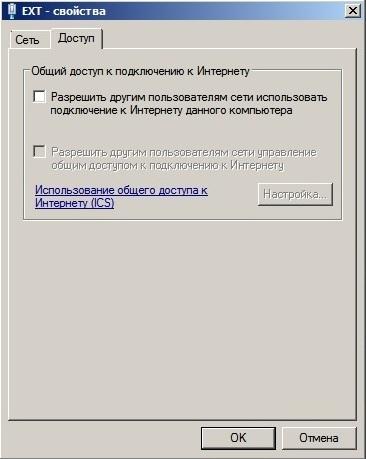

Самый простой способ организовать общий доступ к интернет — это включение опции (ICS) в свойствах сетевой карты.

Но такой способ чрезвычайно негибок и приемлем если никаких других задач маршрутизации ставиться не будет. Предлагаю пойти более сложным путем и получить мощный и гибкий инструмент, позволяющий решать гораздо сложные сетевые задачи.

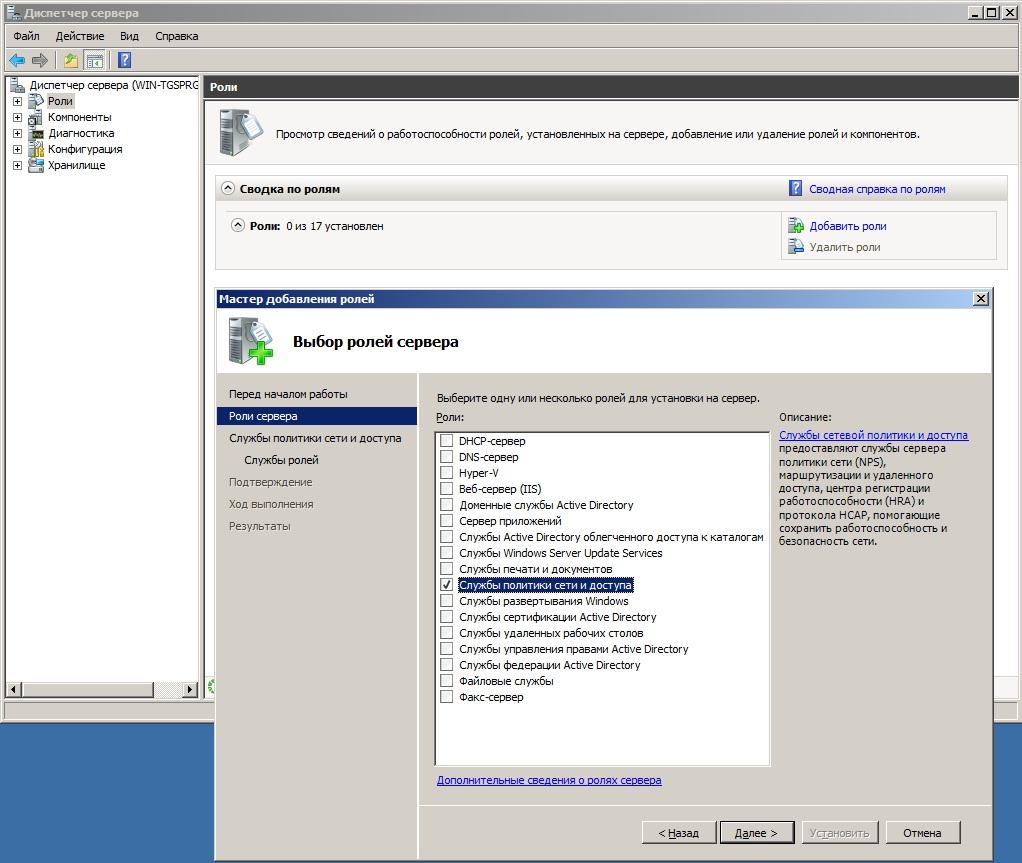

Добавляем новую роль. В диспетчере сервера — Добавить роль — выбираем: Службы политики сети и доступа

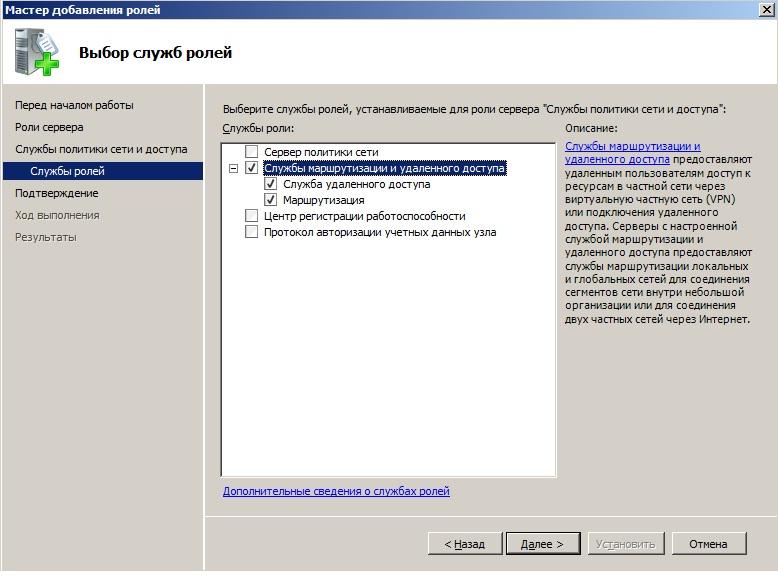

В службах ролей отмечаем Службы маршрутизации и удаленного доступа.

После успешной установки роли переходим к настройкам маршрутизации. В диспетчере сервера в Ролях находим службу маршрутизации и в меню Действия выбираем Настроить и включить маршрутизацию и удаленный доступ. В качестве конфигурации выбираем Преобразование сетевых адресов (NAT).

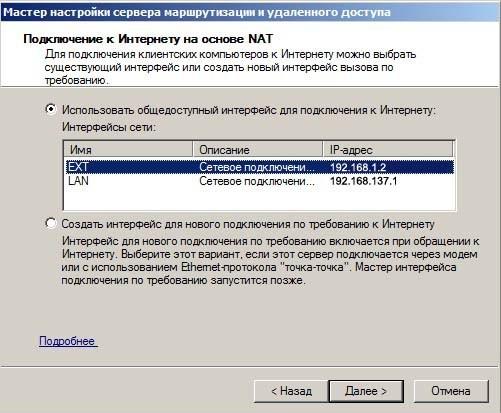

Указываем сетевой интерфейс, через который сервер подключен к интернету.

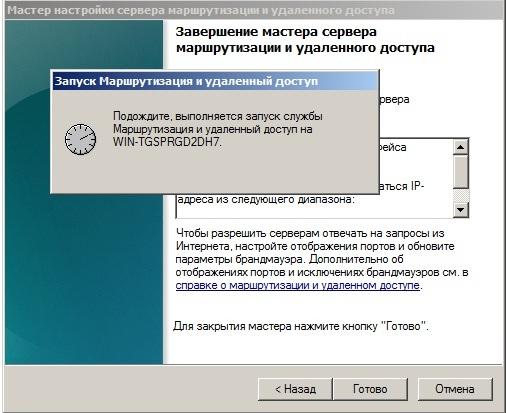

Остальные настройки оставляем по умолчанию и после нажатия на кнопку Готово произойдет запуск Службы маршрутизации и удаленного доступа. После этого сервер готов обслуживать клиентские машины из внутренней сети.

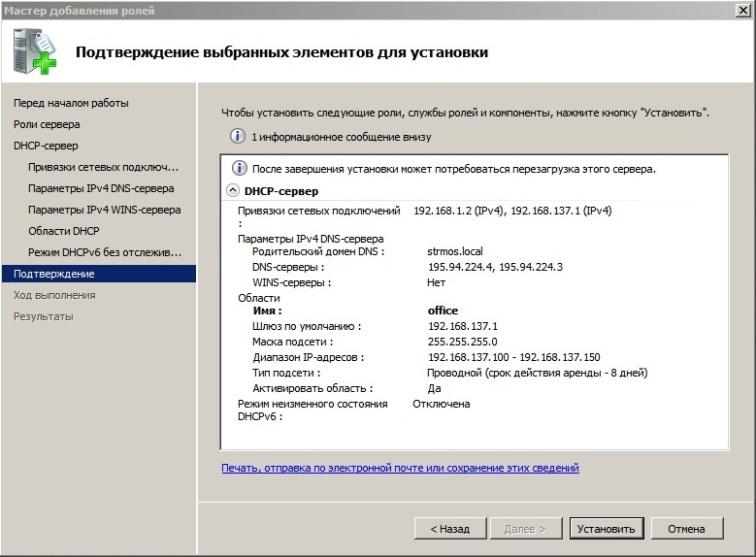

3. Настройка DHCP-сервера читать далее

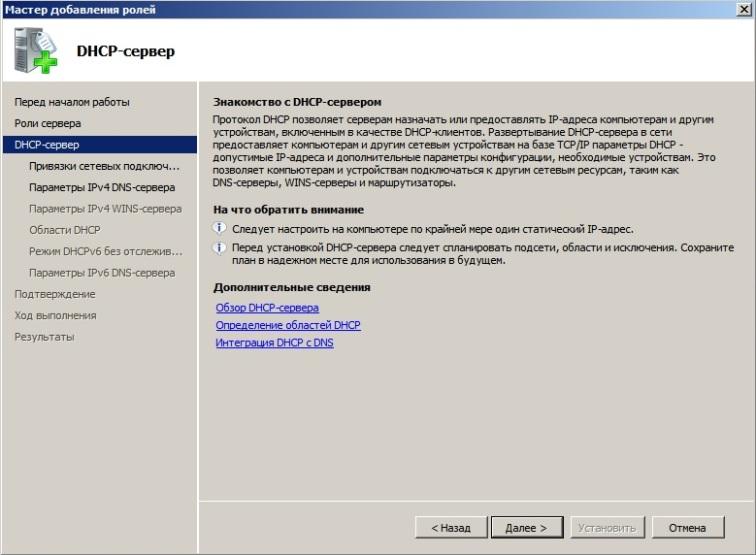

Чтобы не бегать от компьютера к компьютеру и вручную прописывать IP-адреса, следует организовать автоматическую настройку сетевых параметров на клиентских машинах. Для этого добавляем роль DHCP-сервера.

В диспетчере сервере — Добавить роль

Выбираем DHCP-сервер

Нажимаем далее

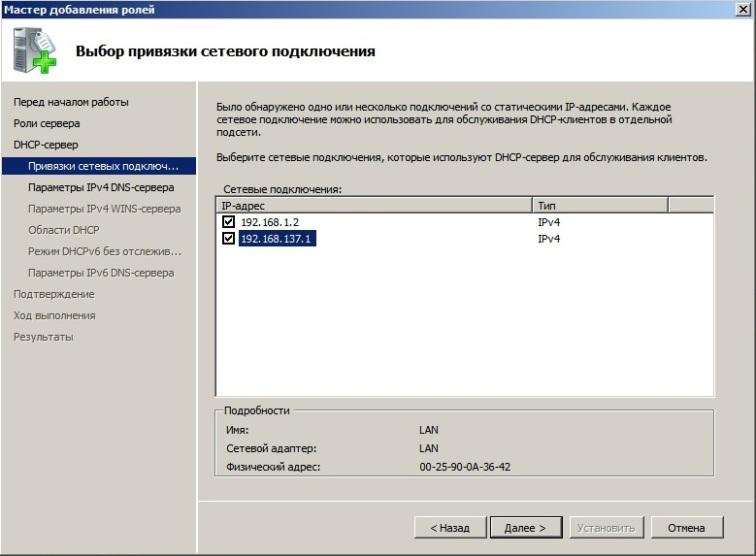

Выбираем внутренний сетевой интерфейс

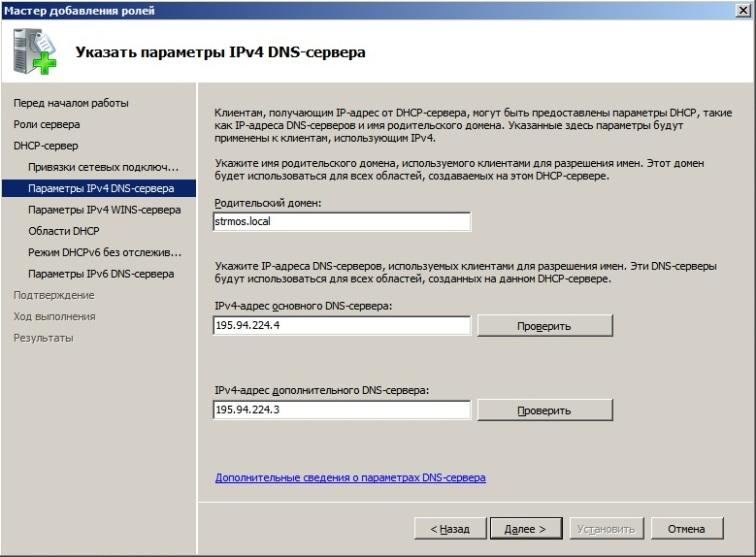

Вводим имя домена. В моем случае на сервере не установлен домен. Просто создана рабочая группа. Поэтому, здесь введено название будущего домена. Действуйте в зависимости от Вашей ситуации: если у вас есть домен, вводите его имя; если нет — придумайте какой-либо. Параметры IPv4-адресов основного и дополнительного DNS-сервера определяются автоматически. Если этого не произошло введите вручную, взяв их из настроек первой сетевой карты (смотрящей в интернет).

Если в Вашей сети отсутствуют клиентские машины под управлением старых ОС (Windows 2000 / XP / Vista), то необходимости в WINS сервере нет.

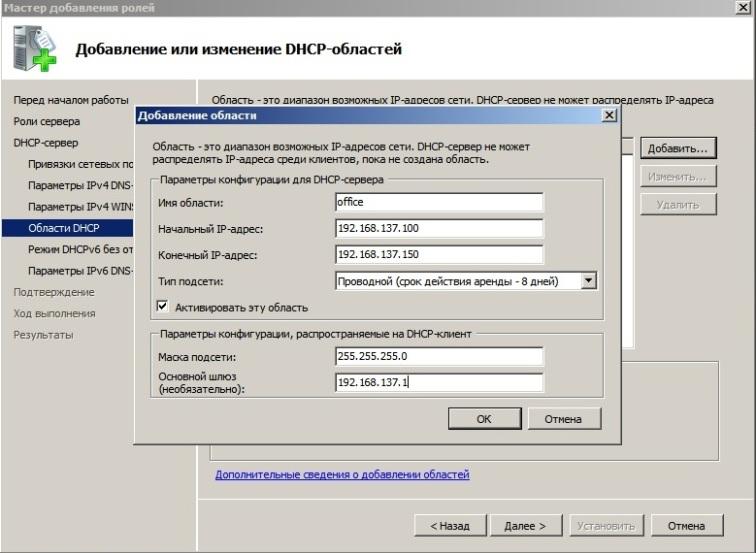

Отнеситесь внимательно к настройки DHCP-области. Ошибка может привести к неработоспособности всей сети. Ничего сложного здесь нет, просто внимательно вводите все параметры сети.

имя области — задайте сами

начальный и конечный IP-адрес — задайте в диапазоне своего IP-адреса внутренней сетевой карты

тип подсети — оставьте неизменным

маска подсети — задайте из настроек внутренней сетевой карты

основной шлюз — впишите IP-адрес внутренней сетевой карты

проверьте, чтобы стояла галочка «Активировать эту область»

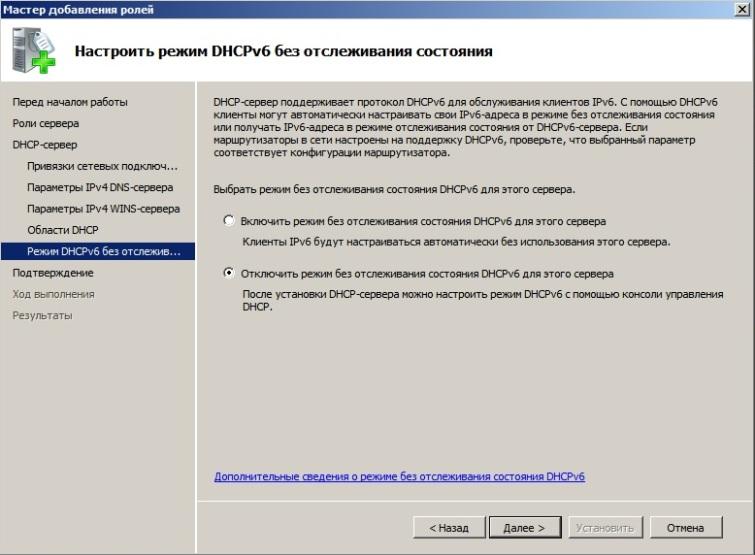

Отказываемся от поддержки IPv6

После всех настроек нажимаем Установить

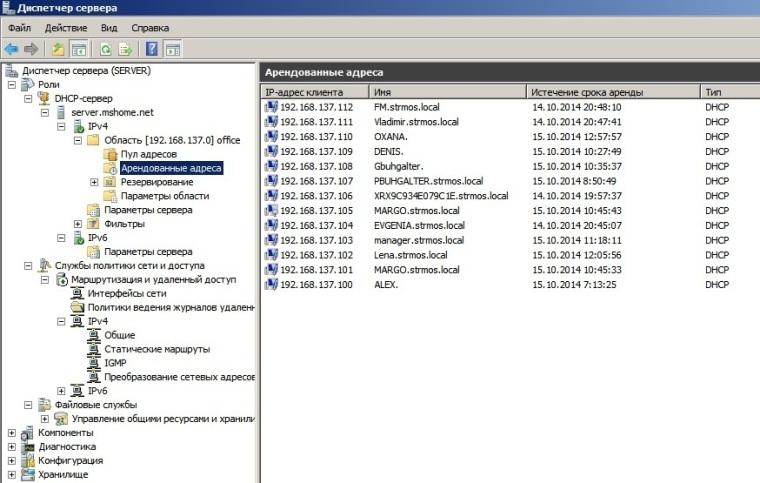

В Арендованных адресах отображаются все выданные IP-адреса, относящиеся к области.

Теперь можно проверять работу на клиентских машинах.

19 августа 2015 год

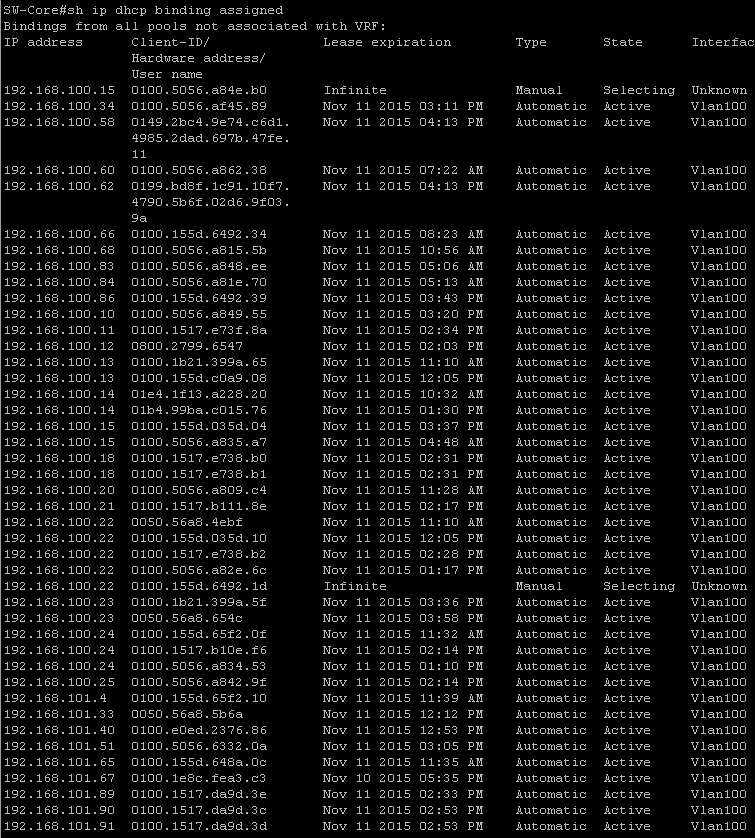

Полезные команды cisco dhcp

Смотрим статистику по пакетам и привязкам

sh ip dhcp server statistics

Смотрим кому какой ip адрес присвоен

sh ip dhcp bindings assigned

Вот так вот работает и настраивается DHCP и DHCP Relay в сети. Надеюсь было позновательно.

Материал сайта pyatilistnik.org

Ноя 10, 2017 17:58

-

Последние записи

- Программа 1cv8c.exe версии прекратила взаимодействие с Windows

- Как изменить имя компьютера Windows 10, за минуту

- Подключение было запрещено, учетная запись пользователя не имеет прав

- Windows Identity Foundation ошибка 0x80096002

- Duplicate key was found при установке ManageEngine ServiceDesk 10508

Назначаем IP-адрес принудительно

Если все вышеуказанные действия не помогают, можно попытаться выполнить работу DHCP вручную.

Немного теории

DHCP – это протокол, который назначает IP-адреса всем узлам локальной сети.

Собственно, если вы используете компьютер и роутер, то эти самые адреса, при включенном DHCP, будут назначаться автоматически.

При этом у каждого роутера есть собственный диапазон IP-адресов, с которыми он может работать.

Так вот, в некоторых случаях протокол может неправильно сработать и назначить компьютеру тот адрес, с которым роутер работать не сможет.

А бывает и так, что DHCP просто отказывается работать и никаких признаков этого, кроме отсутствия интернета, нет.

Поэтому в этом случае необходимо попытаться назначить эти самые адреса вручную, причем из диапазона, который может обслуживать роутер.

Ручное назначение IP-адреса

- Возьмите роутер и все документы к нему. На тыльной стороне устройства, на сервисной этикетке или в документации обязательно будет указан «Статический IP-адрес» или что-то подобное. Вообще, там будет единственный адрес и вы сразу же его увидите. Зачастую это 192.168.0.1 или же 192.168.1.1 (это тот самый адрес, с помощью которого мы раньше получали доступ к настройкам роутера). Если это так, то первый адрес, который может быть присвоен следующему узлу сети, то есть компьютеру, может быть 192.168.0.2 или же 192.168.1.2.

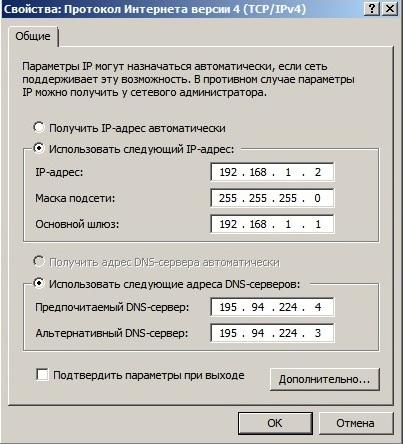

- Теперь выполните все действия, которые указаны в заголовке «Устанавливаем автоматическое назначение IP-адресов» выше. Но теперь в окне свойств протокола необходимо поставить отметку возле надписи «Использовать следующий IP-адрес». Наконец, в поле «IP-адрес» необходимо ввести 192.168.0.2 или же 192.168.1.2 (выше мы говорили о том, как определить этот адрес). Маска будет назначена автоматически. В поле «Основной шлюз» введите полученный ранее статический IP-адрес.

- Нажмите «ОК», закройте все окна и перезагрузите компьютер.

Рис. 6. Назначения статического IP-адреса

Стоит сказать, что этот способ – большая авантюра и работает он далеко не всегда.

В некоторых случаях в локальной сети могут присутствовать и другие устройства, о которых вы не будете знать (особенно, если вы начинающий юзер).

И у них будут собственные IP-адреса. И, если вы присвоите компьютеру адрес, который уже есть у другого устройства, произойдет конфликт.

Разумеется, подключения к интернету не будет, и быть не может. Поэтому придется методом проб и ошибок присваивать разные IP-адреса из диапазона, охватываемого роутером.

multiple interfaces example

Interface

nano -w /etc/network/interfaces

auto lo

iface lo inet loopback

mapping hotplug

script grep

map eth1

iface eth1 inet dhcp

auto eth0

iface eth0 inet static

address 10.152.187.1

netmask 255.255.255.0

auto wlan0

iface wlan0 inet static

address 192.168.1.1

netmask 255.255.255.0

up /sbin/iwconfig wlan0 mode TTTTTT && /sbin/iwconfig wlan0 enc

restricted && /sbin/iwconfig wlan0 key XXXXXXXX && /sbin/iwconfig

wlan0 essid SSSSSSSS

auto eth1

nano -w /etc/default/isc-dhcp-server

INTERFACES="wlan0 eth0"

Configure Subnet

nano -w /etc/dhcp3/dhcpd.conf

ddns-update-style none;

log-facility local7;

subnet 192.168.1.0 netmask 255.255.255.0 {

option routers 192.168.1.1;

option subnet-mask 255.255.255.0;

option broadcast-address 192.168.1.255;

option domain-name-servers 194.168.4.100;

option ntp-servers 192.168.1.1;

option netbios-name-servers 192.168.1.1;

option netbios-node-type 2;

default-lease-time 86400;

max-lease-time 86400;

host bla1 {

hardware ethernet DD:GH:DF:E5:F7:D7;

fixed-address 192.168.1.2;

}

host bla2 {

hardware ethernet 00:JJ:YU:38:AC:45;

fixed-address 192.168.1.20;

}

}

subnet 10.152.187.0 netmask 255.255.255.0 {

option routers 10.152.187.1;

option subnet-mask 255.255.255.0;

option broadcast-address 10.152.187.255;

option domain-name-servers 194.168.4.100;

option ntp-servers 10.152.187.1;

option netbios-name-servers 10.152.187.1;

option netbios-node-type 2;

default-lease-time 86400;

max-lease-time 86400;

host bla3 {

hardware ethernet 00:KK:HD:66:55:9B;

fixed-address 10.152.187.2;

}

}

Check Route

ip route

192.168.1.0/24 dev wlan0 scope link 82.16.TT.0/24 dev eth1 scope link 10.152.187.0/24 dev eth0 scope link default via 82.16.TT.UU dev eth1

Permission issues with ISC-DHCP server

Sometimes upon rising DHCP server informs about permission errors like

Can't open /etc/dhcp/dhcp.conf: permission denied

or

Can't open /var/lib/dhcp/dhcpd.leases: permission denied.

If after checking the permissions are found to be correct, check apparmor profile for dhcpd:

shell# sudo apparmor_status apparmor module is loaded. 15 profiles are loaded. 15 profiles are in enforce mode. /sbin/dhclient /usr/bin/evince /usr/bin/evince-previewer /usr/bin/evince-thumbnailer /usr/lib/NetworkManager/nm-dhcp-client.action /usr/lib/connman/scripts/dhclient-script /usr/lib/cups/backend/cups-pdf /usr/lib/telepathy/mission-control-5 /usr/lib/telepathy/telepathy-* /usr/sbin/cupsd /usr/sbin/dhcpd /usr/sbin/mysqld-akonadi /usr/sbin/mysqld-akonadi///usr/sbin/mysqld /usr/sbin/tcpdump /usr/share/gdm/guest-session/Xsession 0 profiles are in complain mode. 4 processes have profiles defined. 4 processes are in enforce mode. /sbin/dhclient (1092) /sbin/dhclient (1093) /usr/sbin/cupsd (978) /usr/sbin/mysqld-akonadi///usr/sbin/mysqld (2136) 0 processes are in complain mode. 0 processes are unconfined but have a profile defined.

If /usr/sbin/dhcpd is in the list of profiles do the following:

1.Stop apparmor deamon

sudo /etc/init.d/apparmor stop

2.Edit /etc/apparmor.d/usr.sbin.dhcpd with root permissions and ensure that file has following lines:

/var/lib/dhcp/dhcpd.leases* rwl, /var/lib/dhcp/dhcpd6.leases* rwl, /etc/dhcp/dhcpd.conf r, /etc/dhcp/dhcpd6.conf r,

/var/lib/dhcp/dhcpd6.leases and /etc/dhcp/dhcpd6.conf are needed to run DHCP server in IPV6 mode, for example:

dhcpd -6 -cf /etc/dhcp/dhcpd6.conf -lf /var/lib/dhcp/dhcpd6.leases eth0

3.Start apparmor deamon

sudo /etc/init.d/apparmor start

After this operation apparmor deamon will allow dhcp server to open /etc/dhcp/dhcpd.conf or /var/lib/dhcp/dhcpd.leases files. For more information see man apparmor

Настройка dhcp cisco

Настройка для маленького офиса

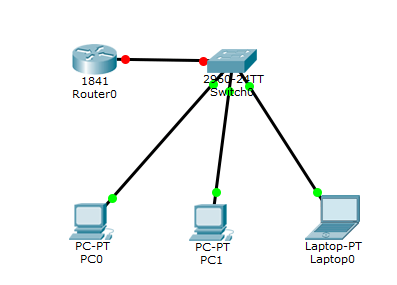

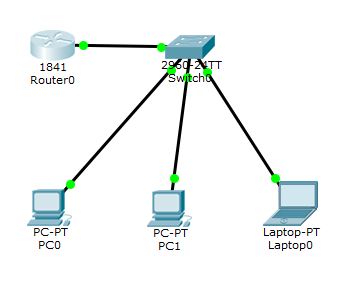

У нас есть филиал, 3 компьютера, один коммутатор второго уровня Cisco 2960 и роутер Cisco 1841. Все компьютеры находятся в нативном vlan (vlan по умолчанию). Вот схема сети.

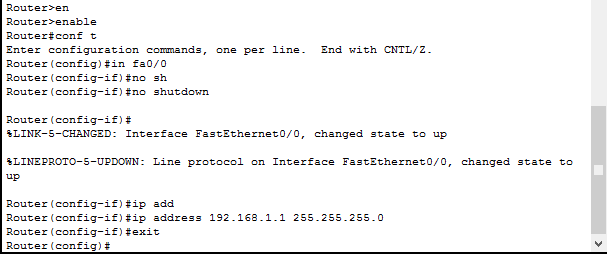

Приступаем к настройке Cisco 1841. Поднимем у него порт fa0/0 и назначим ему ip 192.168.1.1/24

enable conf t in fa0/0 no shutdown ip address 192.168.1.1 255.255.255.0 exit

Видим, что порт загорелся зеленым.

Далее создаем pool ip адресов на cisco dhcp server, для этого вводим команду: DHCP_192.168.1.0 это имя

ip dhcp pool DHCP_192.168.1.0

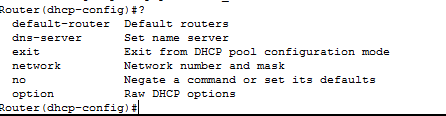

Посмотрим теперь доступные команды

Router(dhcp-config)#? default-router Default routers dns-server Set name server exit Exit from DHCP pool configuration mode network Network number and mask no Negate a command or set its defaults option Raw DHCP options

Задаем в начале сеть которую будем раздавать, естественно она должна быть в том же диапазоне что и ip адрес устройства Cisco. Создаю сеть 192.168.1.0

network 192.168.1.0 255.255.255.0

Задаем шлюз по умолчанию

default-router 192.168.1.1

Задаем DNS сервер

dns-server 192.168.1.2

Выходим exit.

Теперь давайте исключим из созданного пула первые 50 ip адресов, которые отдадим для серверов и про запас.

ip dhcp excluded-address 192.168.1.1 192.168.1.50 exit do wr mem

Проверка получения ip адреса

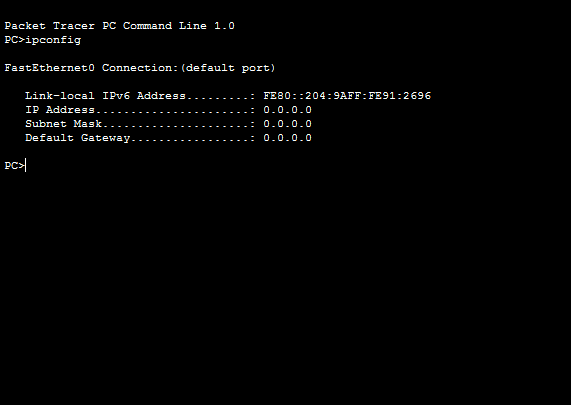

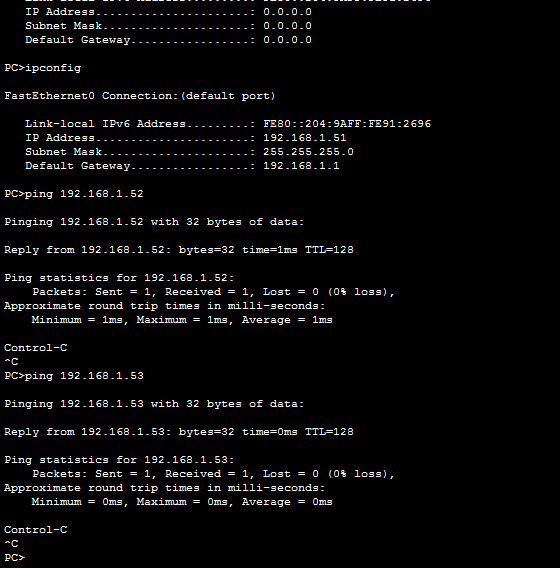

Берем первый компьютер, вводи на нем команду ipconfig чтобы посмотреть текущие настройки. Как видим, ip адрес не назначен. Так как это у меня симулятор Cisco packet tracer 6.2, то у него по умолчанию стоит статический ip в настройках, поставлю получение автоматически с DHCP.

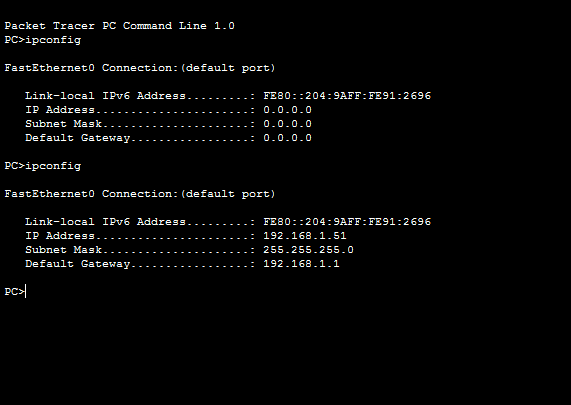

Делаем снова ipconfig и видим, что получили ip адрес 192.168.1.51

Делаем на двух других компьютерах такие же настройки, и пробуем пропинговать друг друга, видим, все ок пинги доходят.

В малом офисе мы настроили dhcp сервер cisco.